SSOユーザーを作成しよう

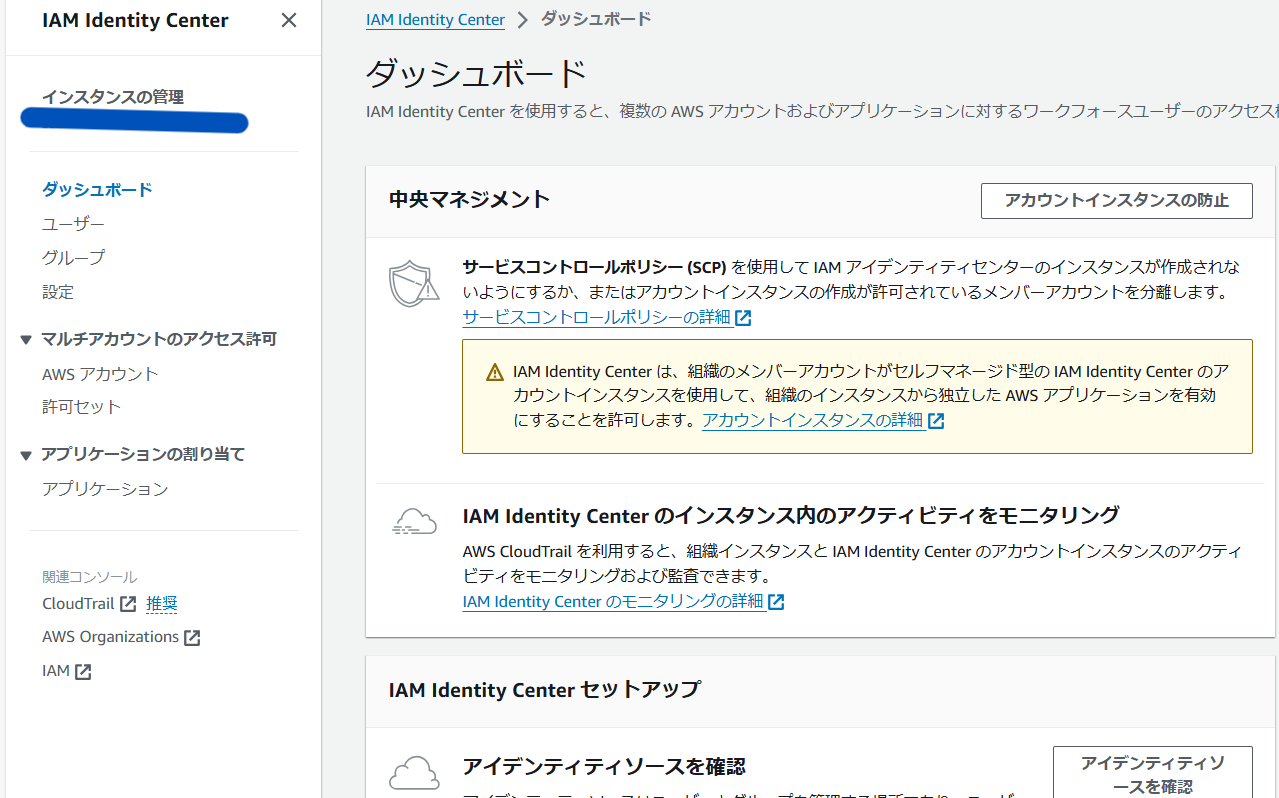

IAM Identity Centerから払い出していきます。

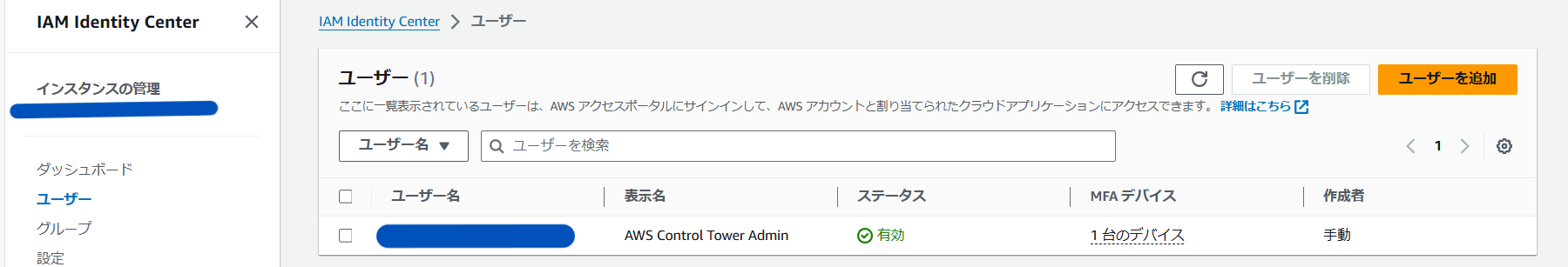

まず左のメニューからユーザーを押下します。

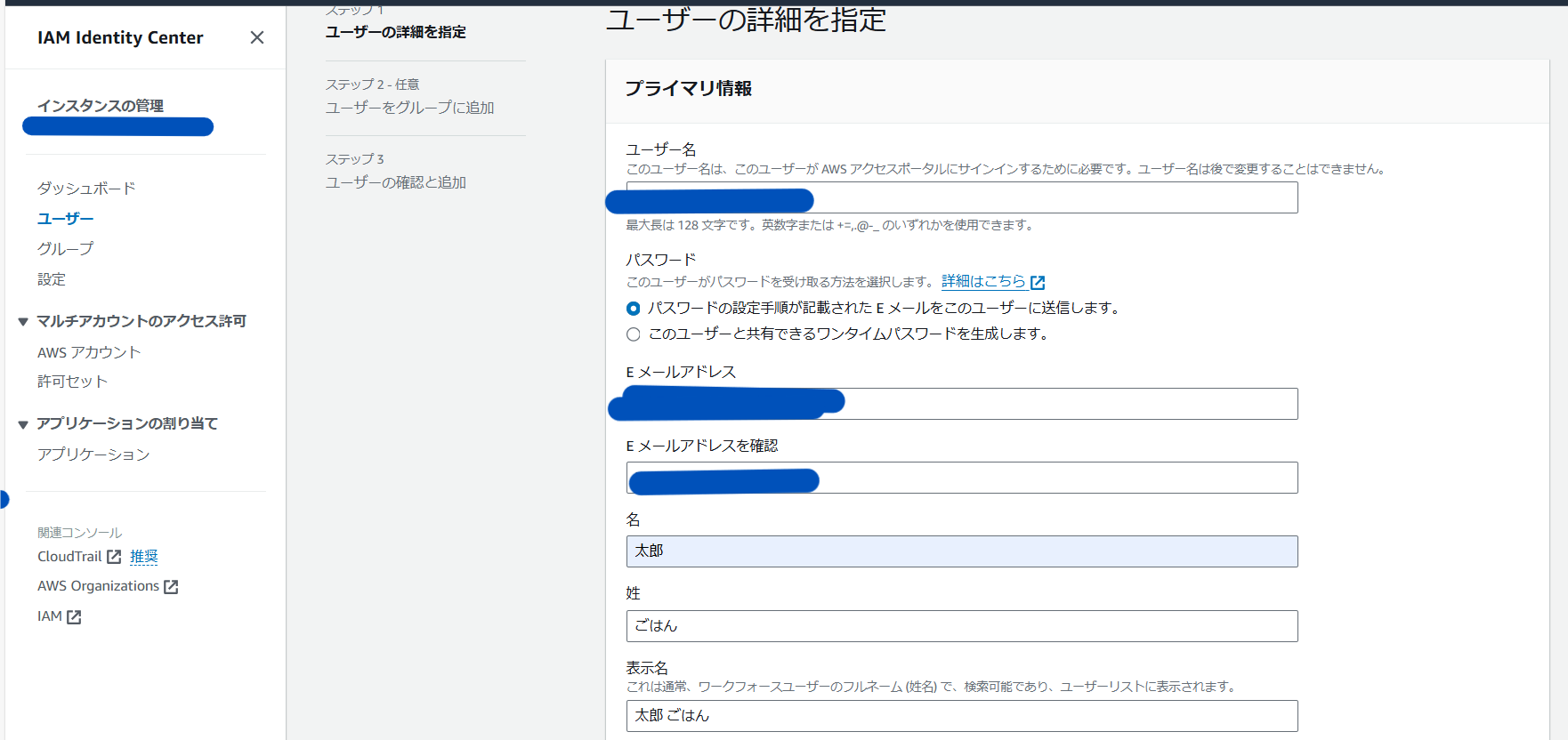

次に、ユーザーの詳細設定を行います。

【ポイント】

表示名は名→姓順になります!

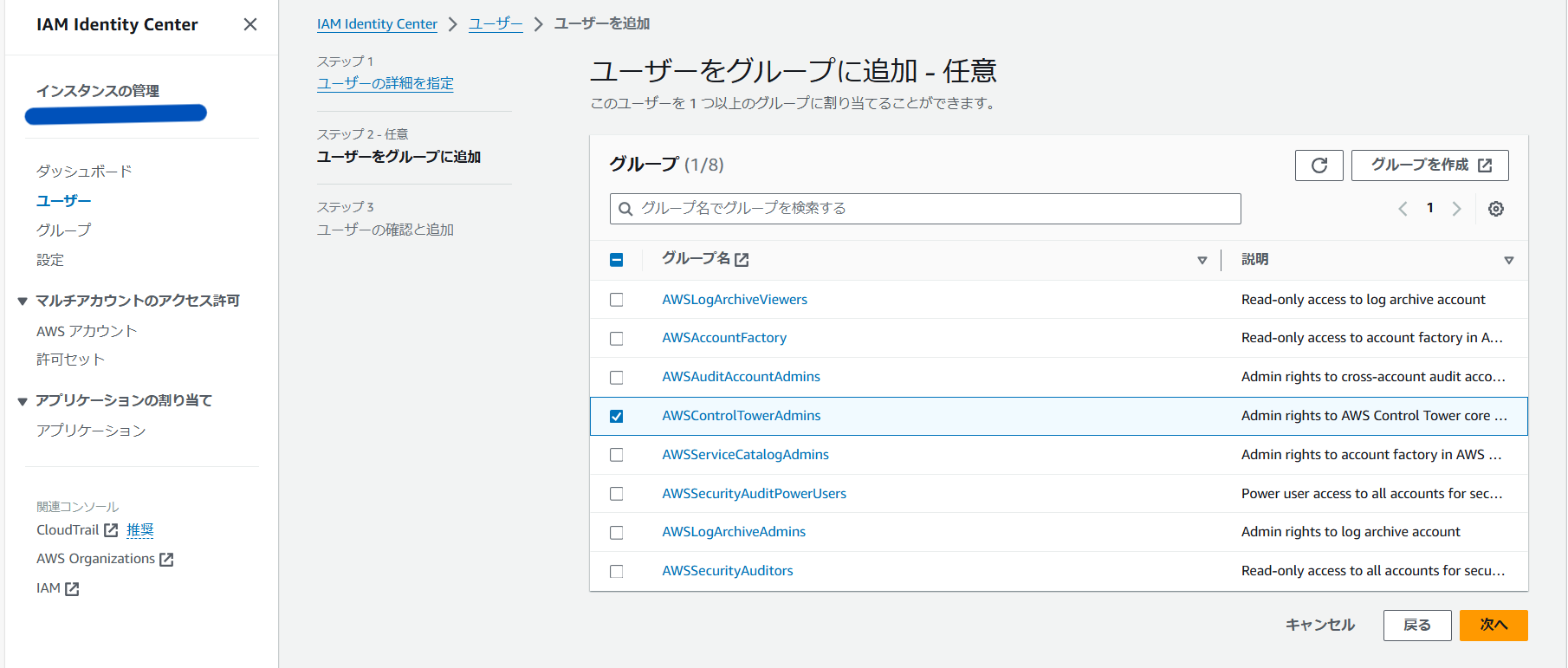

ユーザーをグループに追加します。追加したいグループの横にチェックを入れると、所属させることができます。

今回はデフォルトのもの(AWSControlTowerAdmins)で設定していきます。ControlTowerに所属しているアカウントすべてに対してadmin権限を持つグループです。

最後に確認をします。問題なければ、【ユーザーを追加】を押下します。

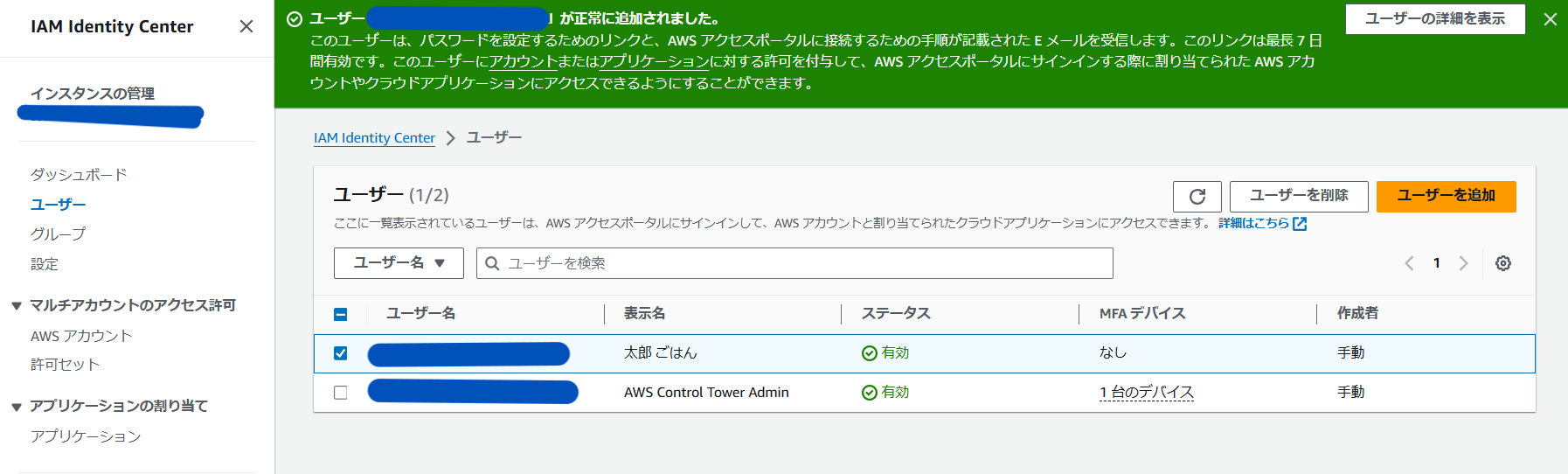

追加を押下すると、先ほどのユーザー画面に遷移して、画面上部に正常に追加された旨が表示されます。

ここまでで追加は一旦完了です。

次に追加されたユーザーのメール認証を行い、実際に使用できるようにしていきます。

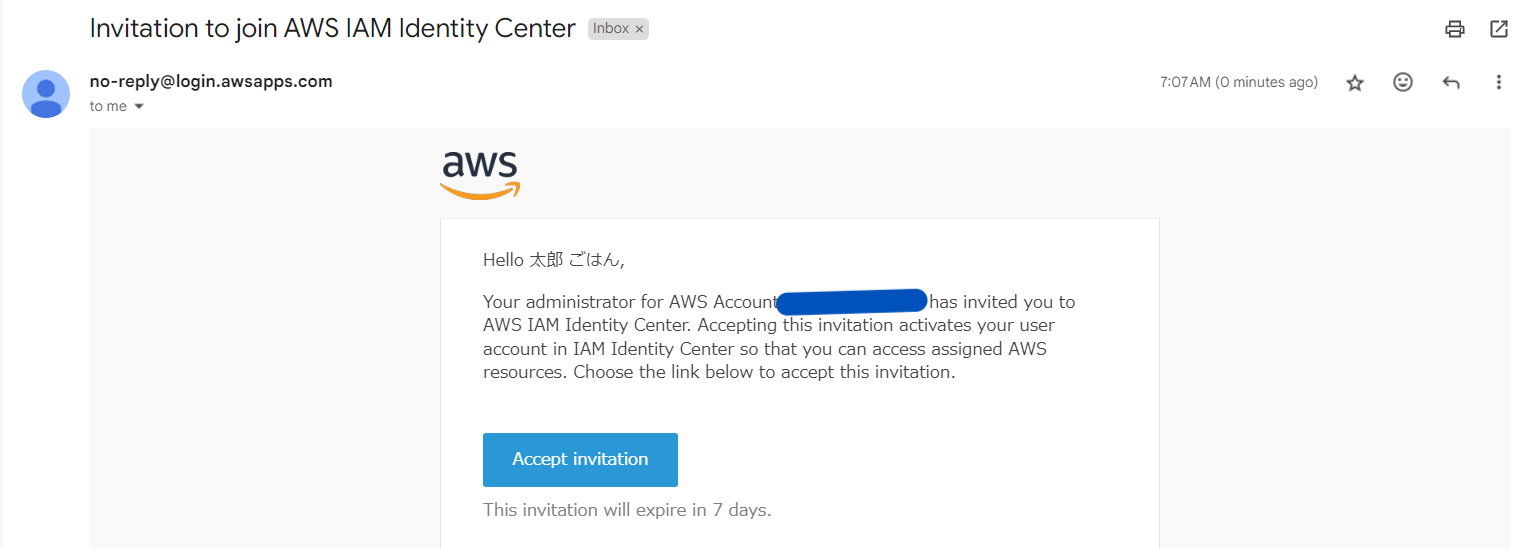

登録したメアドのメールボックスを見ると、こんな感じのメールが届いているので、水色のAcceptinvitationを押下します。

HTML形式で開きます。

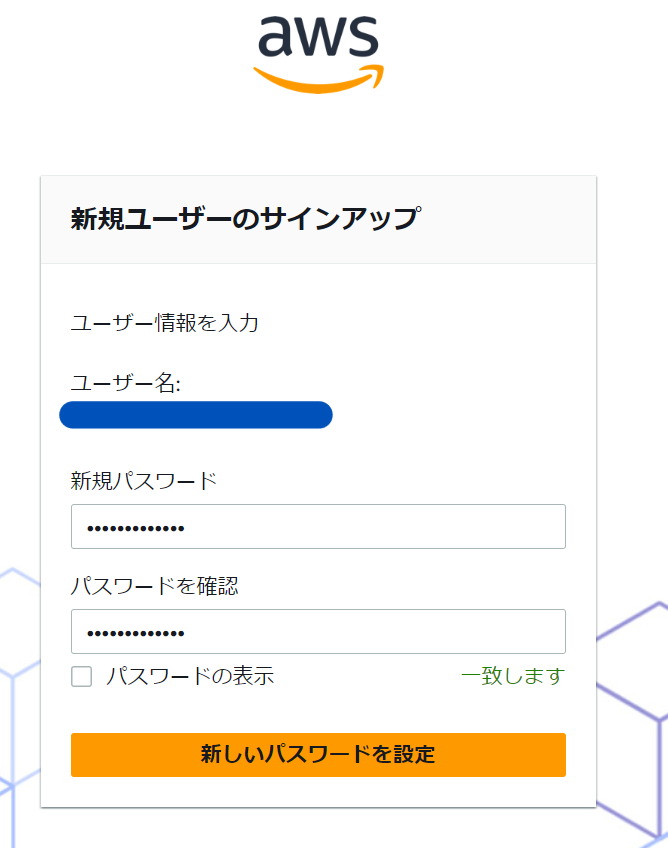

するとパスワードの設定を求められるので、新規パスワードを設定します。

完了すると以下のような画面が表示され、SSOのログイン画面に遷移します。

先ほど設定したパスワードを用いてログインをすると、MFA設定画面に遷移します。今回は認証アプリ(Google Authenticatorなど)で設定します。

MFAデバイスを設定するので、画面に沿って設定します。

これも完了すると以下のような画面になります。

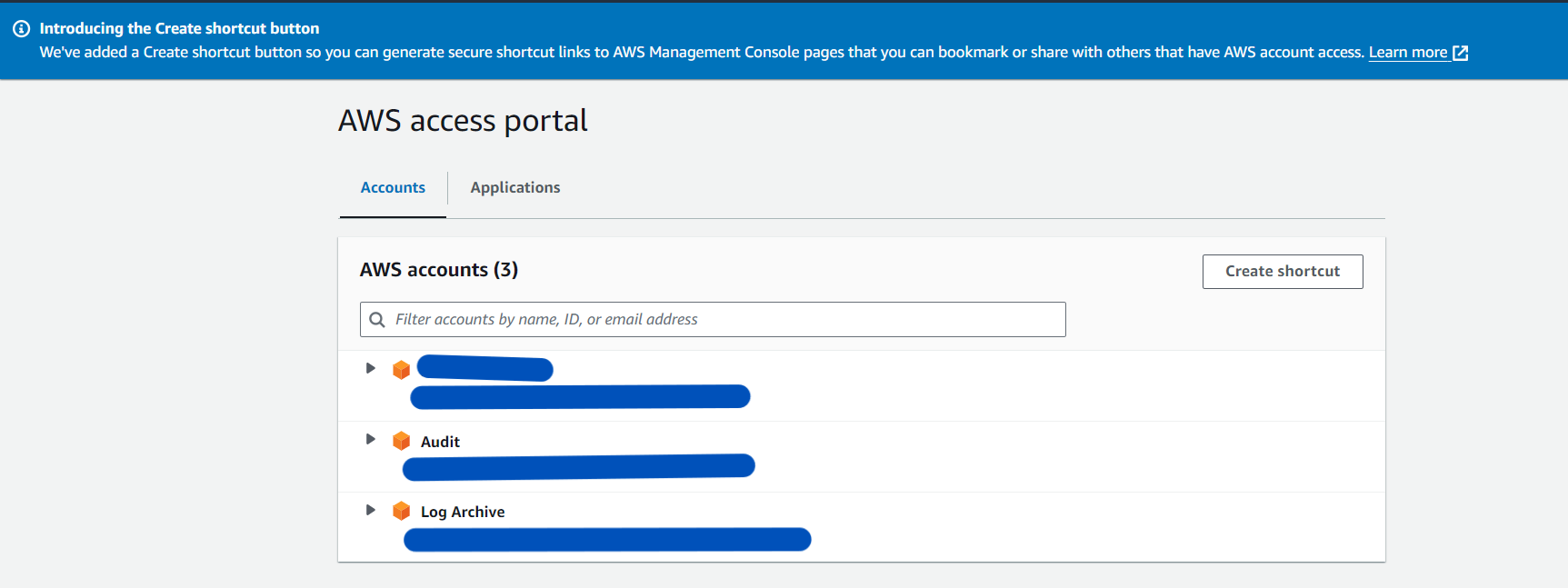

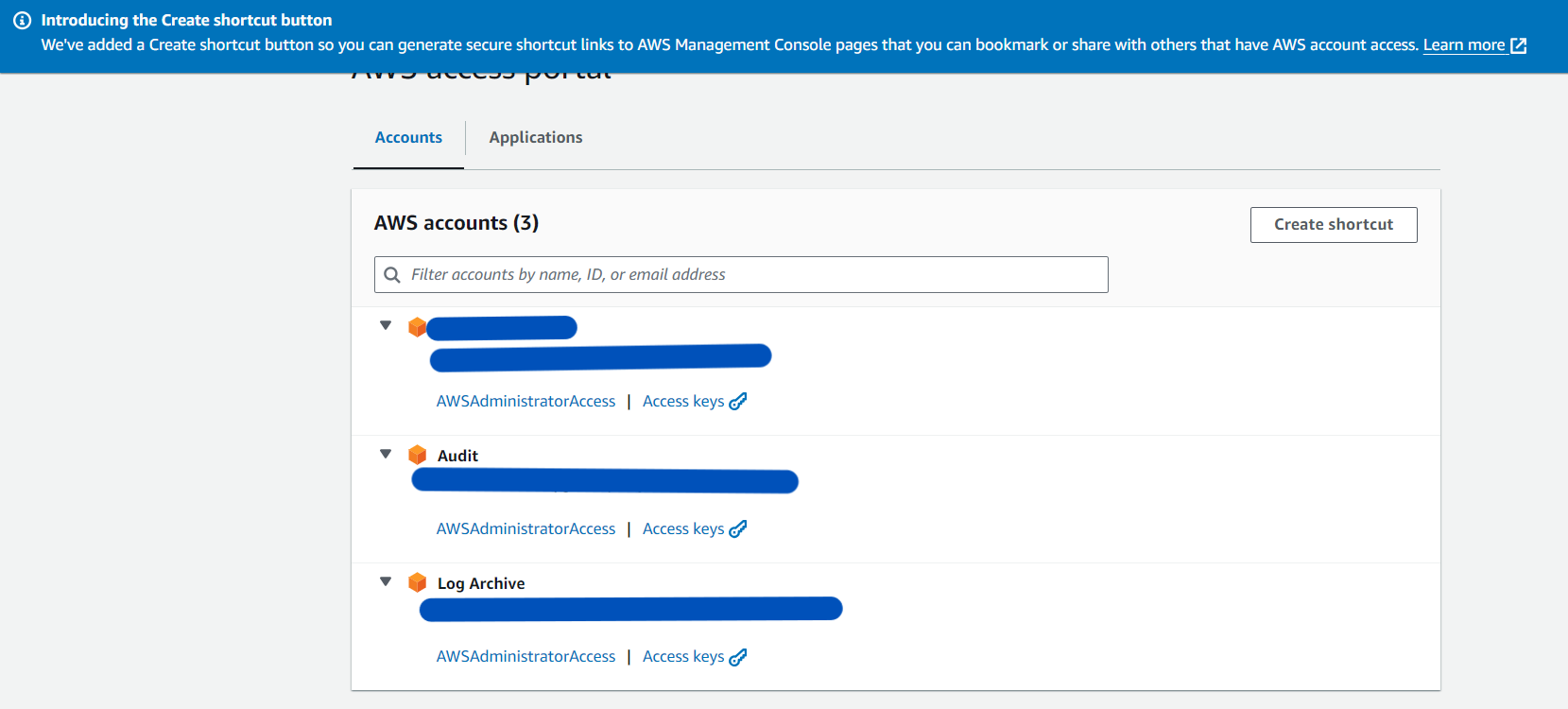

完了を押下すると、AWS access portalに遷移します。これが今後SSOログイン後に遷移する画面です。ここから各アカウントに付与されている権限を選択してログインすることができます。

先ほどAWS ControlTowerAdmins権限グループに入っていた権限が各アカウントに付与されています。すべてのアカウントに対してadmin権限がある状態ですね。このロールを押下してログインすると、その権限を持ってアカウント内を操作できるような感じです。

SSOユーザーの削除

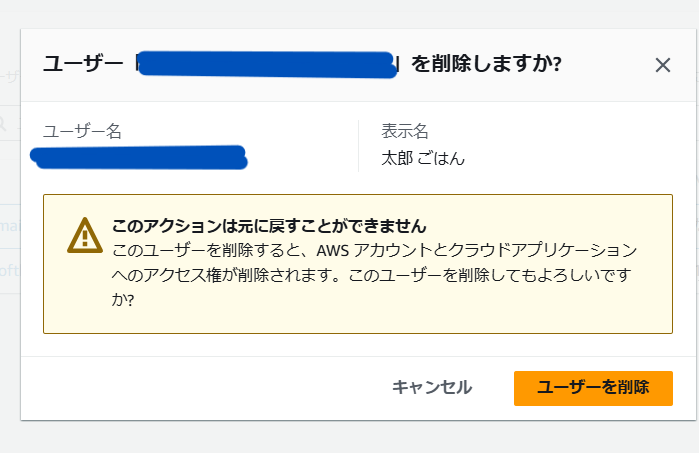

削除は該当のアカウントにチェックを入れて、右上のユーザーを削除を押下します。

確認画面が入るので、ここも削除を押下します。

ユーザーが削除されました!AWSの中ではかなり簡易的に削除ができるようです。

今後SSO経由でログインするために

今後このSSOユーザー経由で各アカウントにログインしたい時は、ControlTowerの左のメニューからユーザーとアクセスから、ユーザーポータルURLを取得して、そこからログインします。

各組織によってポータルURLが違うので、注意です。

複数組織で同じメアドを使用してSSOを作ったりもしましたが、そうするとMFAの管理が煩雑になってしまったのであまりおすすめはしません・・・

以上でSSOの作成・削除手順は終了です!