はじめに

AWS Certified SysOps Administrator - Associateの試験ラボを乗り切るために、勉強していることをなんとなくメモっていきます。

基本的にハンズオンの内容は説明せずに気になった部分だけをメモ代わりに残していきます。

行うこと

https://aws.amazon.com/jp/aws-jp-introduction/aws-jp-webinar-hands-on/

〜〜スケーラブルウェブサイト構築編〜〜

本人情報

IT現場雑用員(SEで採用されながら一生Excel触ってる人)

半年前にAWS SAA取得済み

構築するアーキテクチャ

EC2インスタンスの負荷分散やRDSのマルチAZ構成などを通して冗長構成などを行います。

VPC作成 → EC2作成 → RDS作成 → ELB作成 の順に行います。その後、2つの EC2、RDSのうち片方がダウンした後でも問題なくWord Pressで作成したWebサイトが閲覧できることを確認していきます。

VPCの作成

VPC作成画面のレイアウトが大きく変更されていましたので、ここだけスクリーンショットを撮っておきます。VPC内のAZ、パブリックサブネット、プライベートサブネット、NATゲートウェイ、VPCエンドポイントをこの画面から一括で指定することができます。また、右側の図で何がどのように関連づいているかを視覚的に確認することができます。左側それぞれの項目の逆三角を押すとサブネットのCIDRブロックを指定できるため今回はこのように指定しました。

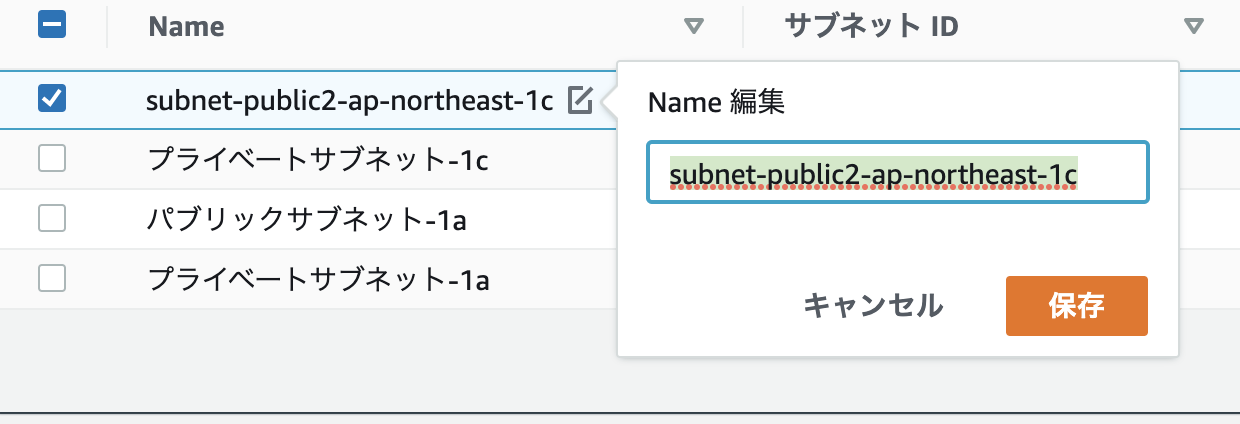

名前は後から変更できます。

疎通確認

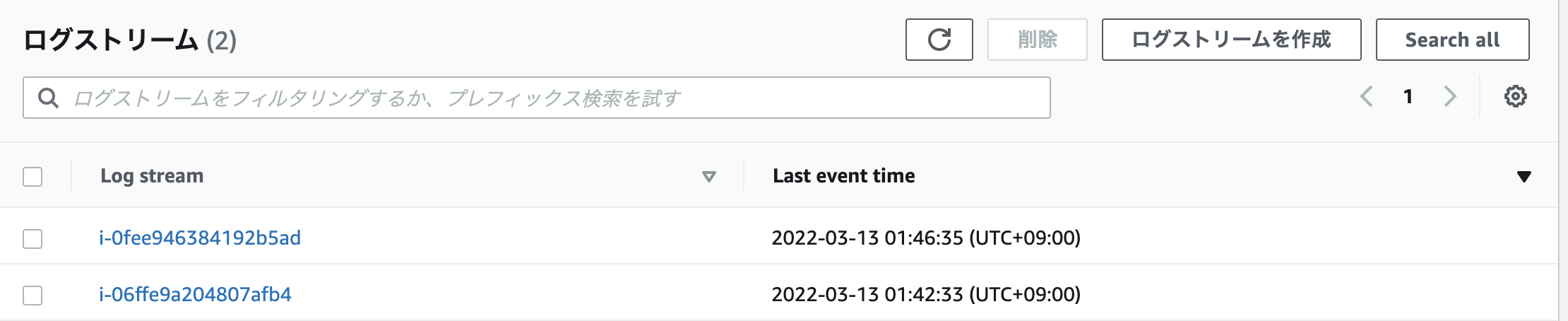

ハンズオン内ではwebページを表示するだけで疎通を確認していましたが、正直実感が湧かなかったのでcloud watch logsを使ってログ画面から負荷分散を確認したいと思います。

まずwebサーバーとして作成したEC22つにCloudWatch Logs エージェントのインストールを行います。

yum install -y awslogs

次にインストールされたcloud watch logs エージェントの設定ファイルを変更します。

[plugins]

cwlogs = cwlogs

[default]

region =ap-northeast-1

[/var/log/messages]

datetime_format = %b %d %H:%M:%S

file = /var/log/httpd/access_log

buffer_duration = 5000

log_stream_name = {instance_id}

initial_position = start_of_file

log_group_name = /var/log/messages

セキュリティグループのアウトバウンドルールにHTTPSを追加します。

同じく EC2インスタンスにCloudWatch Logsへの書き込みを許可するIAMロールを設定します。

それぞれのログストリームにELBからのアクセスログがあることが確認できました。

あとがき

本編よりもcloud watch logsの設定の方が時間がかかってしまいました......