はじめに

MEGAZONE 株式会社 のテック陣「MEGAZONEのゆかいな仲間たち」がおくる、Megazone Japan Advent Calendar 2023 の4日目のエントリーです。

AWS上でコンテナイメージを扱う場面はそれなりにありますが、コンテナセキュリティまで意識できているかというと「うーん・・・」という方は多いのではと勝手に思っています。

Amazon Inspectorを利用した継続的なコンテナイメージスキャンを御紹介します。

目次

- Amazon Inspectorについて

- コンテナスキャンの有効化

- 動作テスト

1. Amazon Inspectorについて

-

Amazon Inspector は、ソフトウェアの脆弱性や、意図しないネットワークエクスポージャーについて、継続的に AWS ワークロードをスキャンする脆弱性管理サービスです。

-

利用を開始すると、Amazon Elastic Compute Cloud (Amazon EC2) インスタンス、Amazon Elastic Container Registry (Amazon ECR) 内のコンテナイメージ、AWS Lambda 関数を自動的かつ大規模に検出し、直ちに評価を開始して既知の脆弱性がないかを確認します。

-

Amazon Inspector は、共通脆弱性識別子 (CVE) 情報を、ネットワークアクセスや悪用される可能性などの要素と相関させることにより、各検出結果について高度にコンテキスト化されたリスクスコアを計算します。このスコアは、極めて重大な脆弱性に優先順位を付け、是正対応の効率を向上させるために使用されます。

ちなみに・・

ベーシックスキャン

- Amazon ECRには、ベーシックスキャンが備わっています。

- Amazon ECR は、オープンソースの Clair プロジェクトの共通脆弱性識別子 (CVE) データベースを使用します。

- ベーシックスキャンでは、プッシュ時にスキャンするようにリポジトリを設定します。手動スキャンを実行すると Amazon ECR によってスキャン結果のリストが提供されます。

拡張スキャン

- Amazon Inspector は、Amazon ECRに保存されているコンテナイメージをスキャンしてソフトウェアの脆弱性を探し、パッケージの脆弱性の調査結果を生成します。

- Amazon Inspectorが提供する拡張スキャンにより、レジストリレベルでオペレーティングシステムとプログラミング言語パッケージの両方の脆弱性スキャンの利点が得られます。

- 「新しいコンテナイメージがプッシュされるたび」もしくは「Amazon Inspector が新しい共通脆弱性および暴露 (CVE) 項目をデータベースに追加し、その CVE がそのコンテナイメージに関連する場合」脆弱性スキャンを開始します。

脆弱性の情報は日々アップデートされ、セキュリティの専門家でもない限り、情報を追い続けることは難しい。

その点でAWSマネージドのセキュリティサービスと連携させながら、継続的なイメージスキャンを行える拡張スキャン(Inspectorとの連携)は非常に魅力的な選択肢だと思います。

2. コンテナスキャンの有効化

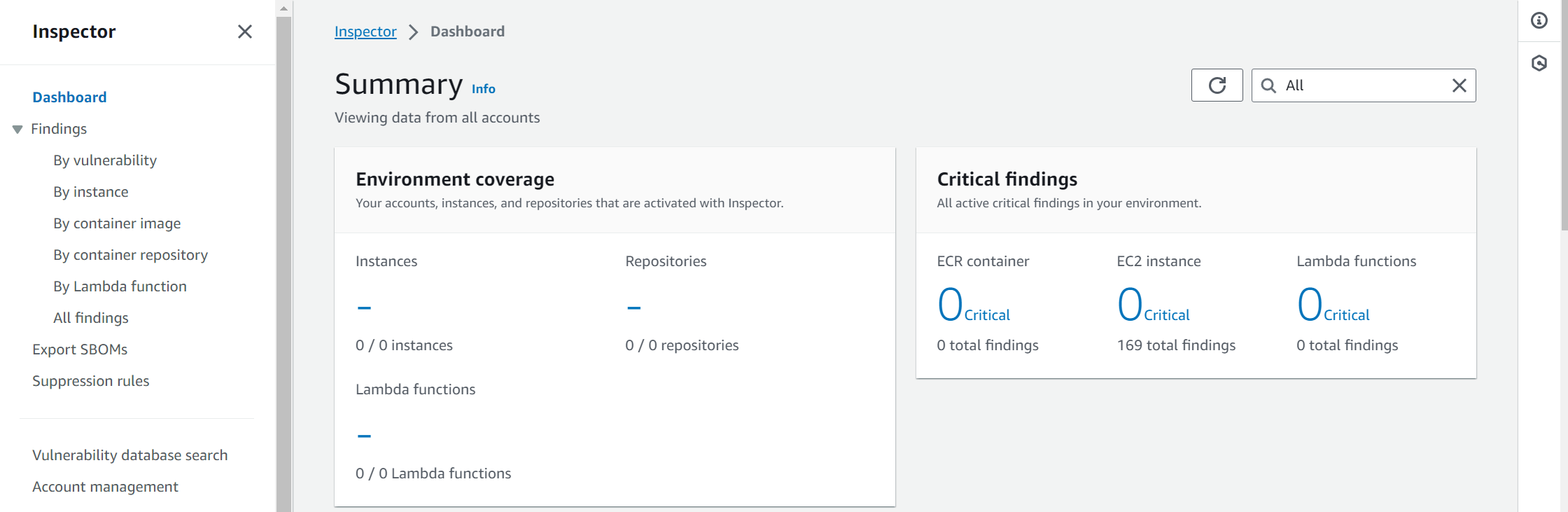

Inspectorを有効化

Inspectorを有効化します。

InspectorのSummary画面が表示できていることを確認します。

ECRコンソール上の操作

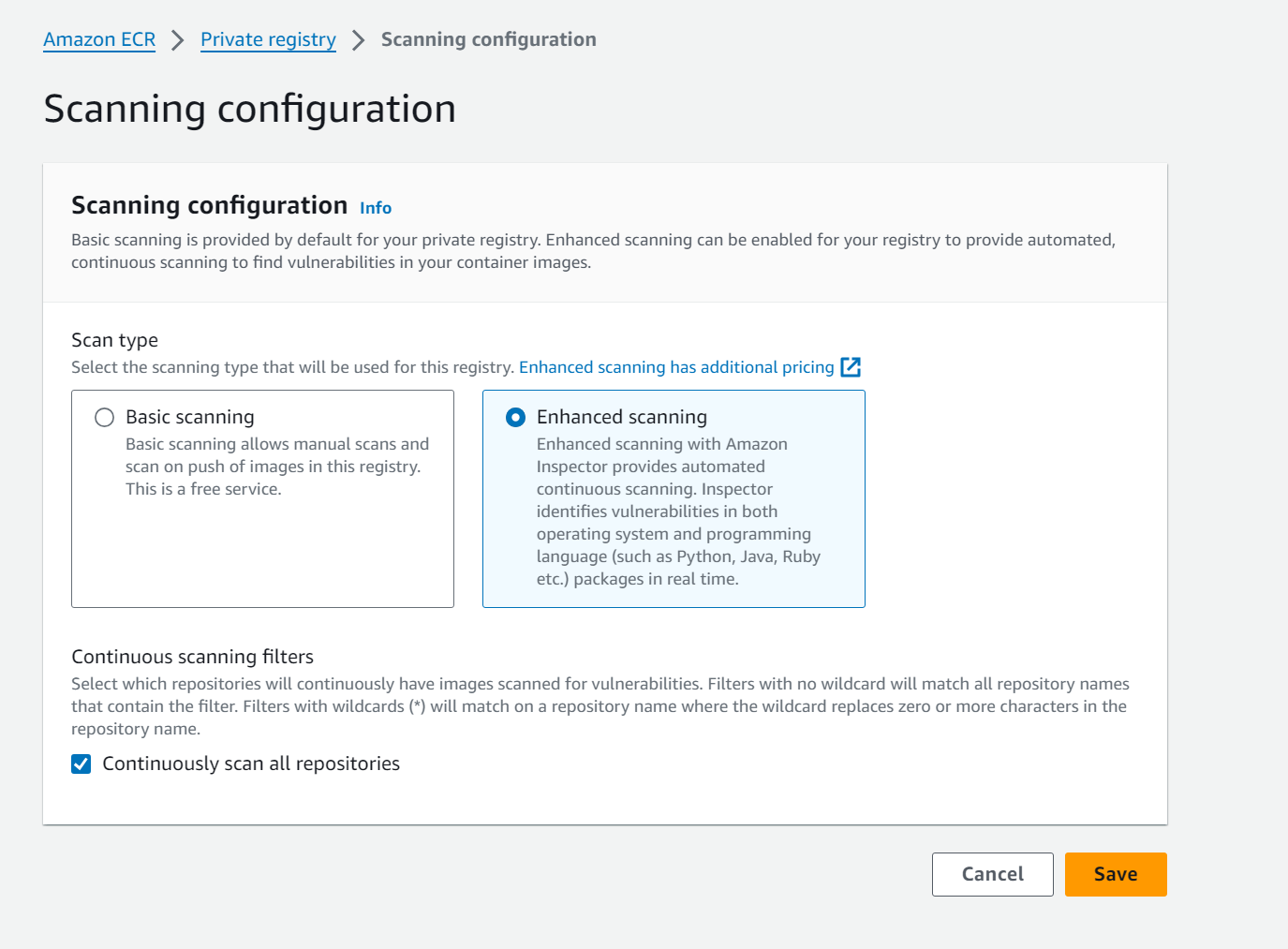

- ECRコンソール画面で「Private registry」⇒「Scanning」を選択。

- スキャン設定画面で「Enhanced scanning」「Continuously scan all repositories(すべてのリポジトリを継続的にスキャンする)」にチェックを入れる。すべてのリポジトリに対して、Amazon Inspectorの完全なスキャン範囲が有効になります。

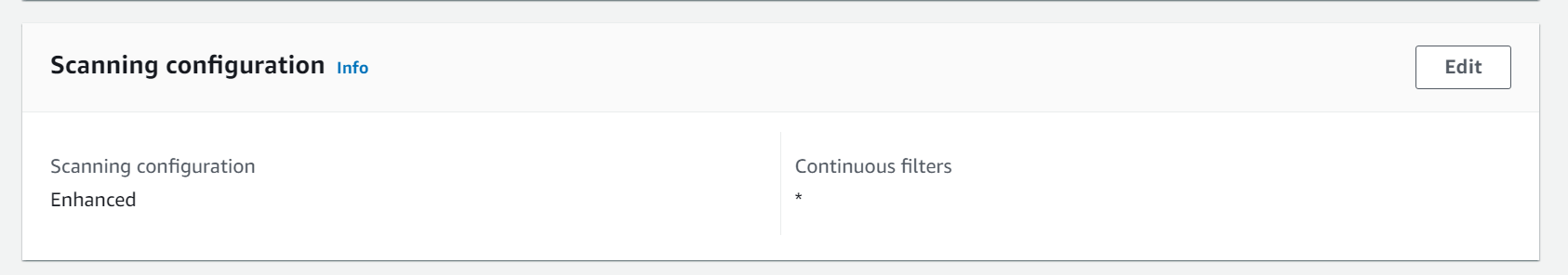

拡張設定が有効になりました。

Inspectorコンソール上の設定確認

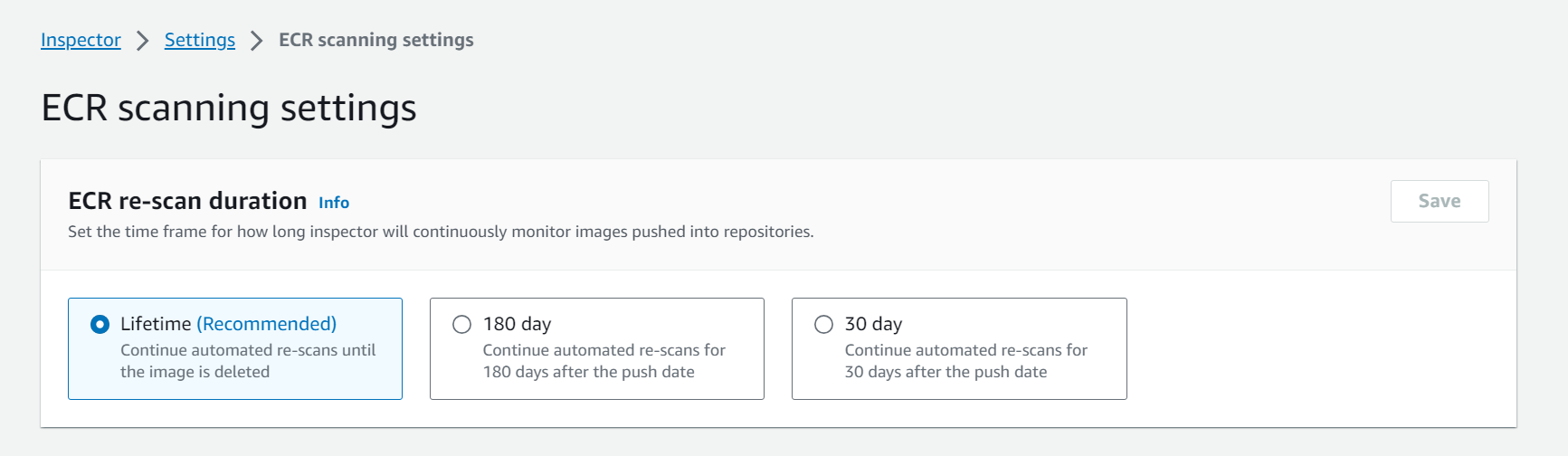

- Inspectorコンソール⇒Settings⇒ECR scanning settingsで、スキャン期間を選択します。

- 「Lifetime」を選択した場合は、イメージが削除されるまで自動再スキャンを続けます。

ここまでで初期設定は完了です。

3. 動作テスト

ECRリポジトリにイメージをPUSH

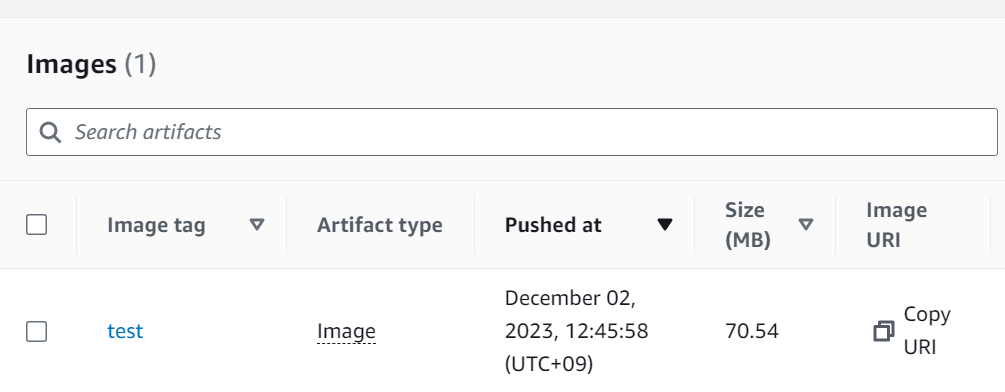

$ docker pull nginx:1.19.7

- 任意の名前でECRリポジトリを作成。

- テストとして上記のイメージをECRリポジトリにPUSHしました。

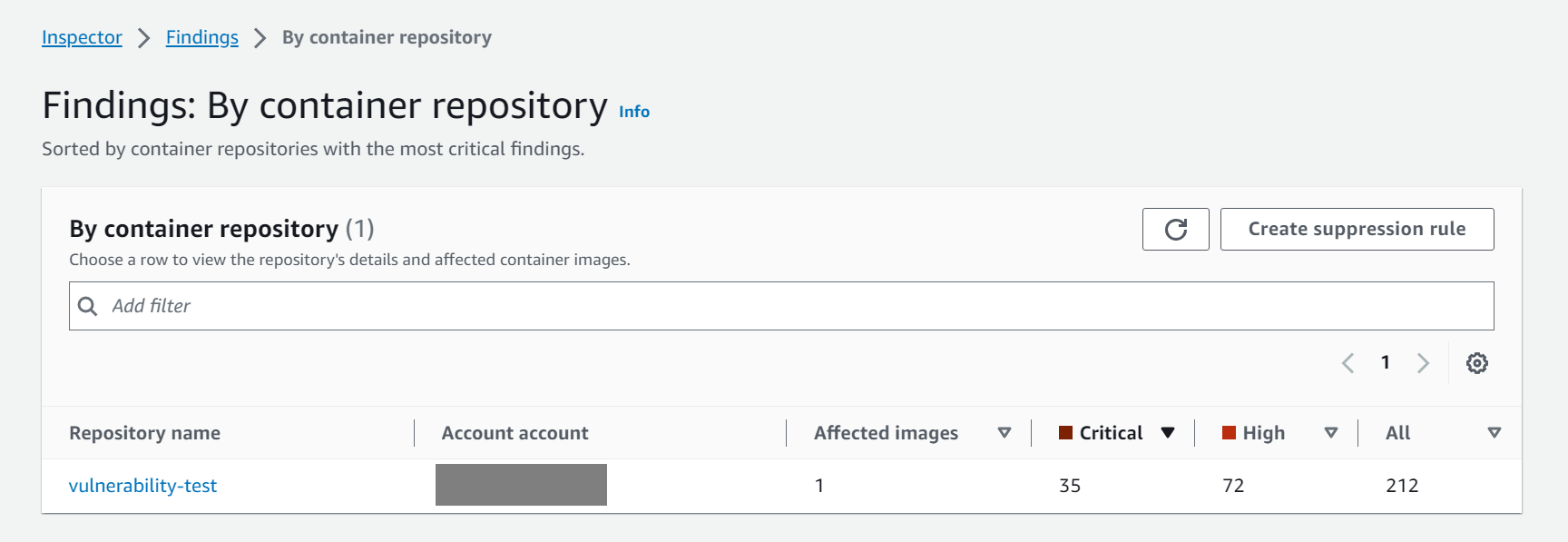

- イメージPUSH後に、InspectorコンソールでFindingsが更新されていることを確認できます。

大漁・・

さいごに

以上のように複雑な設定は必要なく、スキャン設定をすることが可能です。

是非お試しください。