2022年最も脅威だったセキュリティ脅威について解説してみます。

皆さんは、最も脅威的なセキュリティ攻撃で何を思い浮かべますか。

僕の答えは、ランサムウェアではないかと思っています。

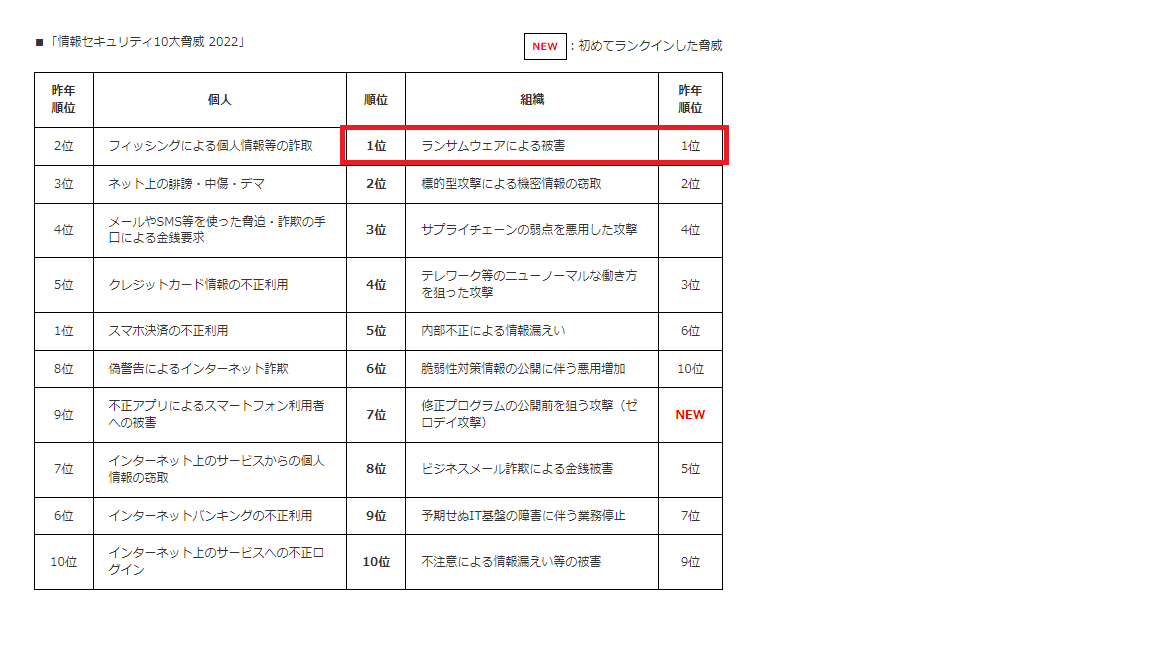

IPA(情報処理推進機構)が出している、情報セキュリティ脅威2022によると、個人部門のトップには、フィッシング攻撃やネット上の誹謗中傷等、一般人でも比較的馴染み深い攻撃手法が並んでいます。しかし、組織部門には、ランサムウェアや標的型攻撃など、聞き馴染みがあまりないキーワードが書かれています

この記事を書く理由としては、脅威的なのにあまり知られてない攻撃を書いてみたら需要があって面白いかなと思いました。また個人より、組織のが被害の規模も大きくなりがちだと思ったので、今回、情報セキュリティ脅威2022組織部門一位のランサムウェアについての概要、攻撃手法、実際に起きた例、対策方法について、この記事で解説していきたいと思います。

皆さんは、ランサムウェアという言葉は、ご存知ですか。そこまで、一般的には有名な言葉ではないと思うので、全然知らなくても問題ないです。

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。感染させた端末内のデータを暗号化などによって、利用できない状態にした上で、そのデータを利用できる状態に戻すことと引き換えに身代金(金銭)を要求するマルウェアの名称です。

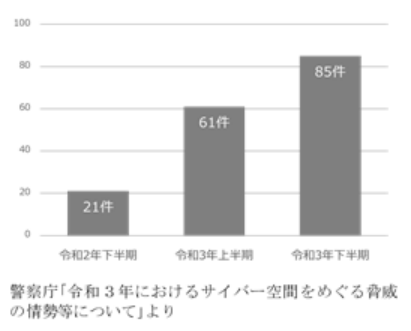

ランサムウェアによる被害を調べてみると、警察庁により公表されている企業・団体等におけるランサムウェア被害の件数は、年々増加しており、昨年(令和3年)下期は、一昨年(令和2年)下半期と比べて約4倍になっています。この表から見れるように、ランサムウェアの被害は、年々増加してきています。

ランサムウェアの概要

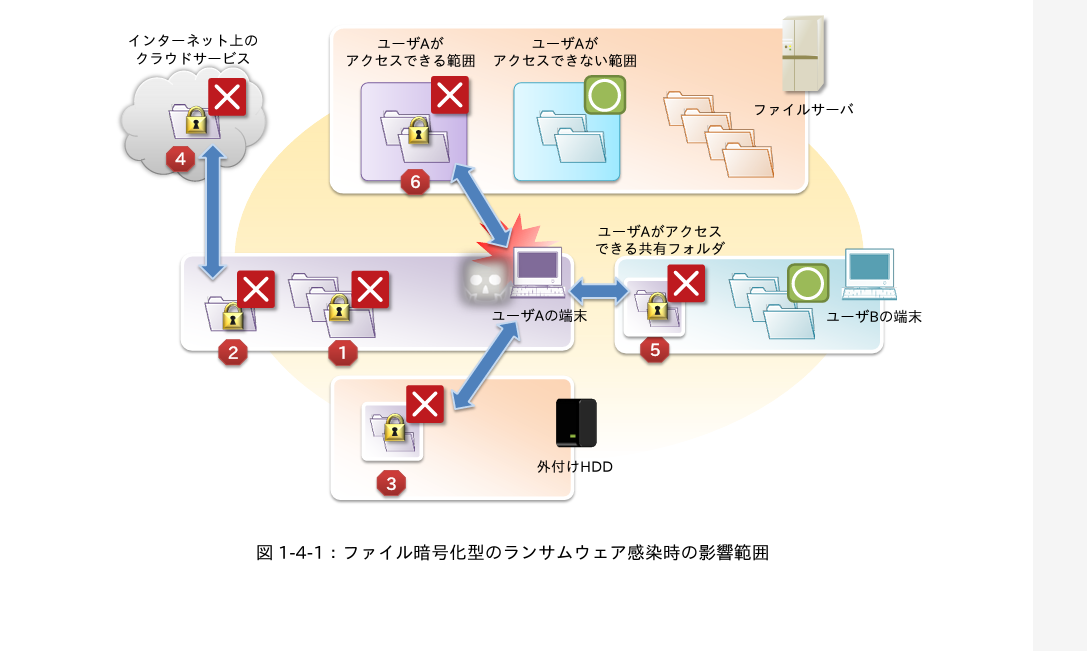

2015年ほどから、ランサムウェアによる攻撃は活発になってきていました。従来のランサムウェアの攻撃では、悪意のあるメールやwebサイトなどで、ランサムウェアを配布する方法が主流でした。ランサムウェアの攻撃を受けると、ネットワークの外部から侵入され、感染した端末から共有ファイルが、暗号化されてしまいます。このとき、暗号化されてしまうファイルのイメージとしては、以下の通りです。

IPA Technical watchによると、これらのファイルは、全て暗号化されてしまう可能性があります。

① 感染端末内に保存されているファイル

② 感染端末内のクラウドと同期するフォルダ内のファイル(①に含まれる)

③ 感染端末に接続されている外付けHDD内に保存されているファイル

④ ②を同期することによるクラウド内のファイル(上書き)

⑤ 他の端末上の感染端末(ユーザA)と共有しているフォルダ内のファイル

⑥ ファイルサーバ上で感染端末(ユーザA)がアクセスできる(書き込み権限がある)領域に保存されているファイル

言い換えるならば、基本的に感染した端末からアクセスできるファイルすべてが暗号化されてしまうと考えられそうです。これらのファイルが、一度暗号化されてしまえば、業務に多大な影響を及ぼすことを想像するのは難しくないです。

更に、このランサムウェアによる攻撃は、感染した端末からワーム機能によって他のpcにばらまき型のメールや悪意あるwebページに誘導してきます。

ランサムウェアの恐ろしい点は、単にランサムウェアに感染した端末からアクセス可能なファイルが暗号化されるだけでなく、感染範囲が増殖していき、他の端末からアクセス可能なファイルも暗号化されてしまう可能性があることです。

ファイルの暗号化が完了化した後に攻撃者は、データの復旧と引き換えに匿名性の高い仮想通貨などで身代金を要求してきます。このような攻撃方法で、ランサムウェアによる攻撃が行われてきました。

近年は、コロナウイルスの影響もリモートワークで働き、社外から社内のネットワークにアクセスするのも普通になってきています。

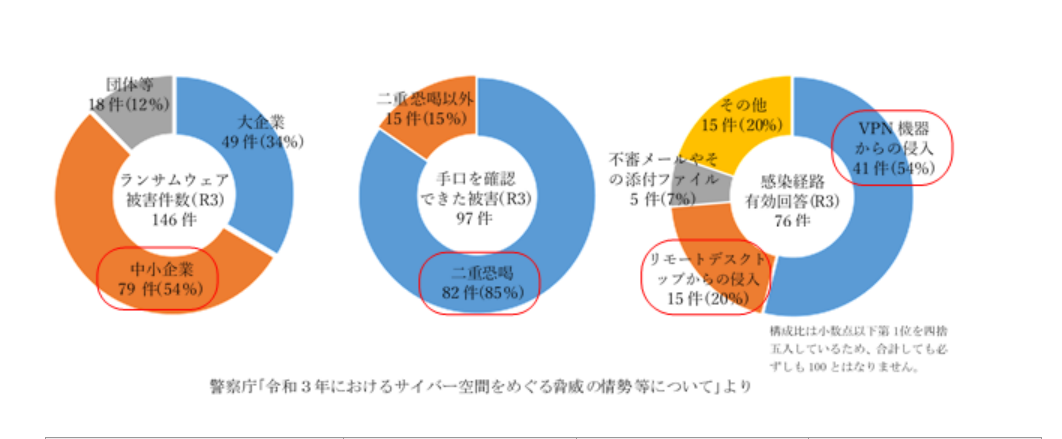

そのような背景を踏まえ、ランサムウェアは、社外からの接続の際に用いられるVPN端末の脆弱性やリモートデスクトップの脆弱なパスワードを狙って、組織のネットワークに侵入して、ネットワークの内部から攻撃させる手法が主流になりつつあります。

警察庁の令和3年におけるサイバー空間をめぐる脅威の情勢等について見ると、ランサムウェアの74%程度がVPN機器・リモートデスクトップからの侵入といったリモートワークという現代の働き方に合わせて、ランサムウェアでの攻撃手法も変化しつつあるそうです。

内部からの侵入では、外部からの侵入より非常に脅威が高くなります。ネットワーク内の端末で被害範囲が拡大し、管理サーバなどからデータの窃取、暗号化を行い、ネットワーク内の端末も同様にデータの窃取、暗号化が行われます。

IPAによるとこの新しい攻撃手法では、2つほど新しい攻撃手口が導入されています。

人手によるランサムウェア攻撃 (human-operated ransomware attacks)

-

ウイルスを添付したメールを機械的にばらまくような手口と異なり、諜報活動を目的とする「標的型サイバー攻撃」と同様の方法、すなわち、攻撃者自身が様々な攻撃手法を駆使して、企業・組織のネットワークへひそかに侵入し、侵入後の侵害範囲拡大等を行います。

-

そして、事業継続に関わるシステムや、機微情報等が保存されている端末やサーバを探し出してランサムウェアに感染させたり、ドメインコントローラのような管理サーバを乗っ取って、一斉に企業・組織内の端末やサーバをランサムウェアに感染させたりする攻撃方法です。

-

復旧を阻害するため、バックアップ等も同時に狙われることがあります。一般的に、攻撃の進行を検知しにくく、判明した時点では既に大きな被害が生じている場合があります。

二重の脅迫 (double extortion)

-

ランサムウェアにより暗号化したデータを復旧するための身代金の要求に加え、暗号化する前にデータを窃取しておき、支払わなければデータを公開する等と脅迫する攻撃方法です。

-

窃取されたデータは、例えば、攻撃者がインターネットやダークウェブに設置した、データ公開のためのウェブサイト(リークサイト)にて公開されます。身代金が支払われない場合、データの一部を公開し、日数の経過に伴い徐々に公開範囲を広げると脅す場合もあります。

注目してほしいポイントは、

ひそかに侵入して侵入が検知しにくいこと、

事業継続や機微な情報が保存されているサーバに侵入してくるため、影響してくる重大性が高いこと、

管理サーバを乗っときて一斉に企業・組織内の端末やサーバが攻撃されるため、影響範囲がでかいこと、

気づいても既に大きな被害が出ていて、バックアップによって速やかに業務活動を復旧するのが難しくなる、

以上のポイントから、ランサムウェアは、業務活動の継続に致命的な影響を与えることが想像できます。

また、外部からの攻撃ではデータの暗号化が行われるだけでしたが、内部かの攻撃では暗号化する前にデータの窃取も行われるため、取引先や顧客、社員のデータなどが盗まれる可能性があります。

これらの情報を公開されてしまえば、更に被害が拡大し、その会社の信用等が失墜したり、賠償金など金銭的な問題につながりかねないでしょう。

IPAセキュリティウォッチによると、攻撃者は、このような金銭を支払わざるを得ないような状況に追い込むことで、より確定的かつより高額な身代金を得ようとしているものと推測されます。

実際に身代金を払ってシステムの復旧を行った事例もあり、攻撃者に成功確率が高いと思われ、この攻撃方法を取り入れる攻撃グループが増えてきているのではないでしょうか。要求される身代金としては、数千万円から数億円という規模の事例が公開されているとのことです。

事例紹介

1つ目

【日立の事例】

2017年の5月に、日立は、欧州の現地法人における検査機器を感染源として、社内ネットワークを経由して次々とWannaCryが増殖。世界中の支社に被害が拡大していった。

わずか3時間ほどで脆弱性対策が施されていないすべての機器に感染が広がったとされる。その影響は広範囲に及び、情報システム部門が管理する業務用サーバーやパソコンに加え、工場内の生産管理システムや在庫管理システム、オフィスビルの入退室管理システムにまで多岐に渡った。最終的に、メール送受信の不具合や取引先との受発注システムにも拡大し、おおむね復旧まで5日を要する事態となった。

ランサムウェアという言葉には聞き馴染みがなくても、Wannacryはニュース等で聞いたことがあるかも多いかもしれません。

日立ほどの大きな会社でも、ランサムウェアの被害を受けています。セキュリティパッチの自動適用を実施しているサーバーは感染を防げたらしいのですが、一方で、業務調整が必要だったり、止められないといった理由があったりでタイムリーなパッチ適用ができなかったサーバーは感染被害を受けた。

ダウンタイムが許容されないことで,脆弱性があっても速やかにパッチを当てられないシステムが被害を受けたとのことでした。最新のセキュリティパッチを当てるのは基本的な対策ですが、徹底できていなかったとのことでした。(その後はタイムリーにどのサーバーもセキュリティパッチがあてられるようになった)

一度感染してしまえば、ランサムウェアは生産管理や在庫管理、オフィスの入退室管理システムなど、事業の基幹システムに感染させるため、5日間業務できないといった結果からみても明らかに被害は甚大になる傾向にあります。

2つ目

【徳島県つるぎ町立半田病院】

VPNの更新定義ファイルの更新漏れから感染が拡大したケースです。

徳島県つるぎ町の町立半田病院は、2021年10月末にランサムウェアの被害を受け、電子カルテや会計などすべてのシステムがダウン、過去分も含めて8万5千人分の患者データが暗号化されてしまった。

病院の電子カルテシステム停止のダメージは大きく、救急患者を含む新規の患者の受け入れを停止し、結果的に、2か月以上にわたって通常診療ができなくなり、また、基幹システムの再構築を行うことになったため、2億円近い費用を投じて新規に電子カルテシステムの再構築を行うことになりました。

医療機関で完全にネットワークが外部から閉鎖環境であると、保守を受け持つ事業者が判断していたため、VPN装置のアップデートが正常に行われていませんでした。実際には、VPNを使って外部からの接続が可能でした。ランサムウェアの被害を受けて、新規の患者の受け入れ停止という形で事業継続が困難になって、基幹システムの再構築が余儀なくされ金銭的に大きな被害を受けました。

3つめ

【米国の大手石油パイプライン企業であるColonial Pipeline(コロニアル・パイプライン)】

東海岸の燃料の45%を占める5500マイルを運営しているコロニアル・パイプライン社はアメリカ最大手の企業です。1日に1億ガロン以上のガソリン、ディーゼル、ジェット燃料、その他精密機器を輸送しており、約5000万人以上におよぶ国民の日常的な生活の基盤になっていた。

このアメリカ最大手のパイプライン社がランサムウェア攻撃を受け、2021年5月7日から1週間にわたって燃料の供給が停止されました。このランサムウェア攻撃は、コロニアル・パイプライン社の情報ネットワークにあるレガシーVPNへのパスワードのみによる不正アクセスされた。100GB近くデータが流出してしまい、コロニアルパイプラインは、問題を早く解決する方法として身代金440万ドル(約4億8000万円)の支払いを行いました。

2022年にアメリカの石油パイプラインが止まったニュースも流れましたけど、これもランサムウェアによる攻撃だったとのことです。従業員用のIDとパスワードでログインしていたが、そのIDとパスワードがダークウェブ上に公開されていたとのことです。同社はMFAを導入していたが、特定のプロファイルではMFAが導入されていなかったのとこのでした。

BBCによると、同社社長は身代金を支払わなかった場合、システムの回復に数カ月かかる可能性もあり、攻撃による損害が数千万ドル単位になると予測したと話した。米政府は過去に、企業がランサムウェア攻撃を受けた場合、さらなる攻撃につながる可能性があるため、犯罪者に金銭を支払わないよう勧告し、セキュリティー対策の強化を呼びかけているとのことでした。

この事案ではいわゆる二重の脅迫が行われており、同社は社会的なイメージの悪化よりも、お金を払ってでも個人情報の公開を止めさせて、一刻も早く業務を再開したかったらしいです。アメリカと日本だとここらの事情は異なってくるのかもしれません。(犯罪者に屈しても問題解決を早めるか、犯罪者とは基本的に交渉しないスタイルの違いかも)

対策方法

IPAによると、基本的な対策は以下の通りになります。

- 企業・組織のネットワークへの侵入対策

- この攻撃は、攻撃者が企業・組織のネットワークへ侵入するところから始まります。特に、インターネットからアクセス可能な状態としているサーバへの不正アクセスや、ネットワーク機器の脆弱性の悪用などが報告されています。リモートデスクトップサービス(RDP)の認証を突破されたり、VPN装置のアップデートが行われておらず侵入されたという事例が多くありますが、狙われるのはこれらに限りません。

- インターネットからアクセス可能な装置全体について、アクセス制御が適切にできているか、認証が突破される可能性はないか、脆弱性は解消されているかといった点を、今一度確認することを勧めます。

- データ・システムのバックアップ

- 攻撃者は、身代金を支払わせるため、業務継続が困難になるよう、重要なデータやシステムを探し出し、狙ってくると思われます。ネットワークにバックアップサーバが接続されていると、バックアップサーバも被害に遭う可能性があります。バックアップを確実に取得し、守ることができるよう、必要に応じて設定や構成を見直してください。

- 詳しくは、IPAランサムウェアの対策特設ページを確認してください

- https://www.ipa.go.jp/security/anshin/ransom_tokusetsu.html

- この章と事例紹介は、再調査の上追記するかも

参考文献

IPA 「【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について」

https://www.ipa.go.jp/security/announce/2020-ransom.html

警視庁 「マルウェア「ランサムウェア」の脅威と対策(脅威編)」

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/joho/ransomware_threat.html

HITACHI Inspire the Next 「サイバー攻撃事案の教訓と社内堅牢化の取り組み」

https://www.hitachihyoron.com/jp/archive/2010s/2018/03/05b02/index.html

TD SYNNEX BLOG 【2022年版】ランサムウェア被害の国内事例(図解)と対策

https://blog.synnex.co.jp/security/ransomeware_backup-solution/

クラウドウォッチ 「米大手パイプライン社、レガシーVPNのパスワード認証破られ侵入許す

1週間の操業停止に追い込まれ、東海岸で混乱が広がった

~今求められる、企業のサイバーセキュリティを考える~」

https://cloud.watch.impress.co.jp/docs/topic/special/1332396.html