はじめに

実務の中で、Active DirectoryやDNSの動きはなんとなく理解できてきた中、証明書関連の更新案件でかなり苦戦した経験をもとに、自宅環境で検証しておさらいします。

Active Directory 証明書サービス (AD CS) は、企業ネットワーク内で信頼できるデジタル証明書を発行し、ユーザーやデバイスの認証をサポートするための重要な役割を担っています。

今回は、AD CSのインストールと基本設定、さらにドメイン参加済のWindows 10端末からAD CSにアクセスできるか検証をしていきます。

前提条件

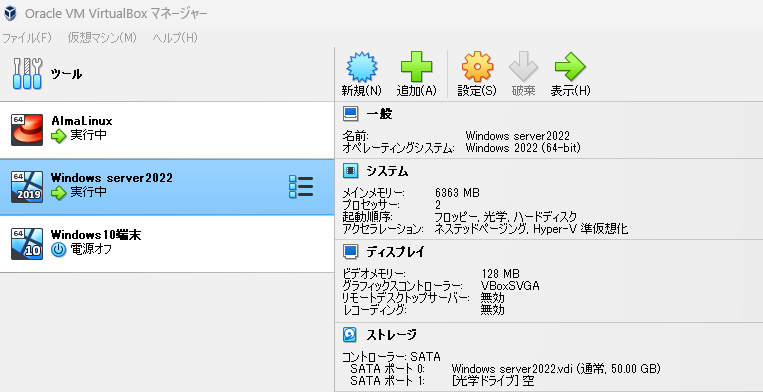

・VirtualBox上で稼働しているWindows Server 2022 を使用

・VirtualBox上で稼働しているWindows 10端末(評価版)を使用

・VirtualBox上で稼働しているAlmaLinux(CentOSの後継)を使用

自宅のVirtualBox環境

※検証には「Windows Server 2022」「Windows 10端末」「AlmaLinux」を使用します。

知識整理

今回必要な前提知識として、Active Directory 証明書サービスについて理解しておく必要があります。

引用画像:https://blog.jbs.co.jp/entry/2023/04/28/114339

簡単な概要としては、「証明書の作成と管理」が可能な証明機関を作成するサービスであり、Windows Server OS上でAD CSはプライベートな証明機関を構築できます。

今回は、ADやDNSにある程度慣れている方向けの内容となります。基本的な前提知識については、以下のサイトをご参照ください。

構築の流れ

構築の流れとしては、Windows Server 2022にActive Directory 証明書サービスの役割を導入し、クライアント端末からアクセス検証を行う流れです。

ステップ1:Active Directory 証明書サービス (AD CS) のインストールと設定

ステップ2:クライアント端末からAD CSへのアクセス検証

※前提として、検証環境はすでに構築済みであることを想定しています。

ステップ1:Active Directory 証明書サービス (AD CS) のインストールと設定

AD CSのインストール

まず、Active Directoryサーバーに証明書サービスをインストールします。

手順:

インストール

サーバーマネージャーを開き、「役割と機能の追加」をクリック。

役割の選択

インストールする役割として「Active Directory 証明書サービス (AD CS)」を選択します。

サブコンポーネントとして「証明書認証機関(CA)」を選択し、インストールを進めます。

実際の画面では、以下のようになり、だいたい10分前後の時間がかかりました。

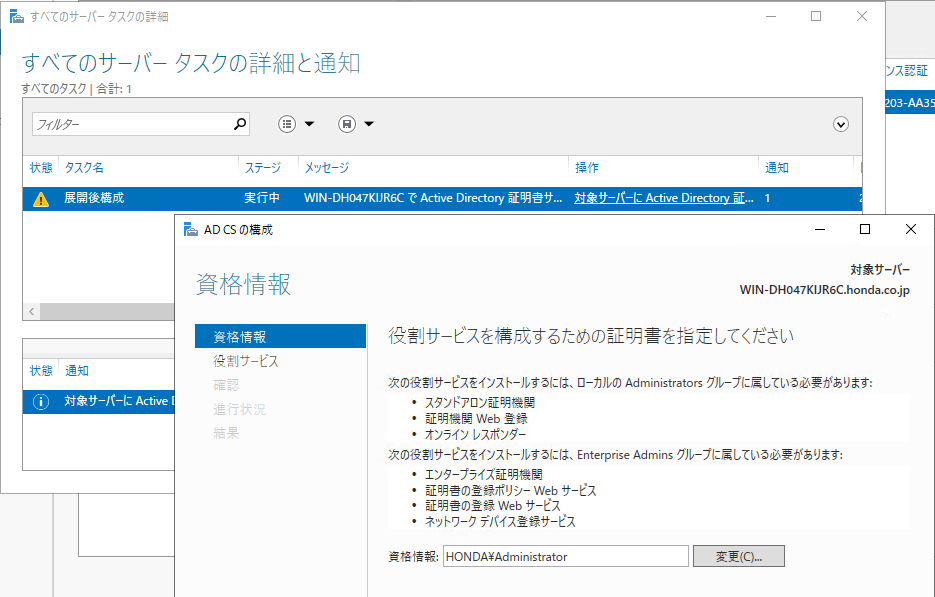

インストール後に「証明機関」を開くと、以下のようなポップアップエラーが発生します。

色々と調べた結果、以下のサイトにたどり着き、手順通り作業することで解消しました。

https://www.ipentec.com/document/windows-server-2022-install-active-directory-certificate-authority-service

手順の詳細については、上記のサイトを参照いただきつつも、以下に簡易的に手順をまとめました。

CAタイプの選択

「エンタープライズ CA」を選択し、ルート CAとして設定します。

暗号化アルゴリズムの選択

デフォルトの SHA256を選択します。

証明書の有効期間

証明書の有効期間を指定(デフォルトは5年)。

インストールの完了

設定を確認して、インストールを完了します。

上記の手順通り作業することにより、AD CSの構成が完了します。

サーバー証明書の作業セットアップ

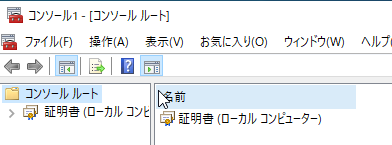

ここまでの構築が完了し、「証明機関」を開くと、以下のように構成されていることが確認できました。

今後の作業のために、MMCスナップインに追加しておきます。

手順:

証明書の要求

MMCを開き、ファイルメニューからスナップインの追加と削除を選びます。

証明書を選び、追加をクリックしてコンピュータアカウントを選択します。

次にローカルコンピュータを選びます。

以下のように完了をクリックし、OKでMMCに証明書スナップインを追加します。

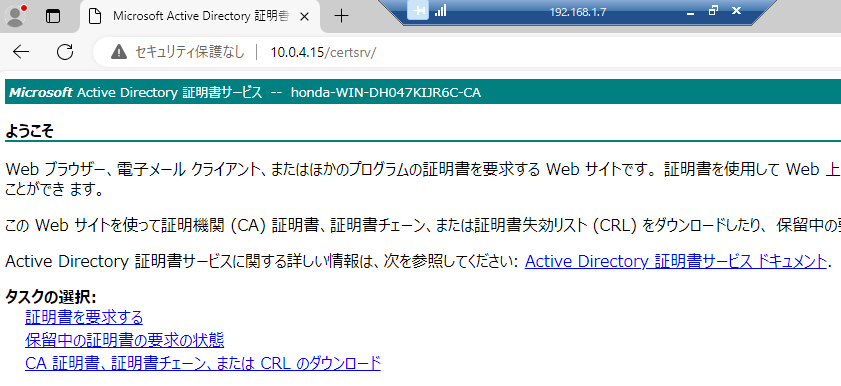

ステップ2:クライアント端末からAD CSへのアクセス検証

ここまで構築した「Active Directory 証明書サービス」の証明書Web登録へのHTTPアクセスを行います。

適当なブラウザを開き、以下のURLにアクセスします。

http://[ADCSサーバーのIP]/certsrv

以下の認証窓が表示されたら、ドメイン管理者で認証してアクセスしてください。

Microsoft Active Directory 証明書サービスのホーム画面に繋がることが確認できたら、検証は完了です。

繋がらない場合は、ファイアウォールなどの設定を見直してみてください。

まとめ

Active Directory 証明書サービス (AD CS) は、ネットワーク内の認証とセキュリティを強化する重要な役割を果たします。本記事では、AD CSのインストールと設定、クライアント端末からの証明書アクセス検証までの手順を紹介しました。

この流れを通じて、AD CSの基本的な導入と運用の仕組みを理解できたと思います。

今回の構築で、証明書アクセスの確認も無事に完了したので、今回の構築は成功と言えそうです。

Active Directory 証明書サービスの導入や動作確認もこれでばっちりですね!

参考記事