目次

- 良かったケース

- できないこと

良かったケース

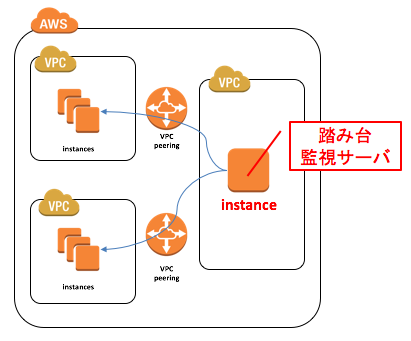

踏み台サーバ

AWS上に踏み台用のVPCを作り、各VPCとPeeringする。

これにより、会社など特定のIPアドレスからのアクセスに制限したい場合、個別にセキュリティグループを設定する必要がなくなる。

また、AWSの外に踏み台を作るよりセキュリティを高めることができる。(各インスタンスをSSHのためにインターネットに晒す必要がなくなる。)

AWSアカウントを跨いでのPeeringも可能。

監視サーバ

監視サーバ用のVPCを作り、各VPCとPeeringする。

これにより、監視サーバを統合、一元管理することができ、運用が楽になる。

VPC Peeringは1対1である必要があり、VPC先へルーティングすることはできないが、Zabbixを使っている場合はZabbix Proxyでその先の監視まで実装することができる。

できないこと

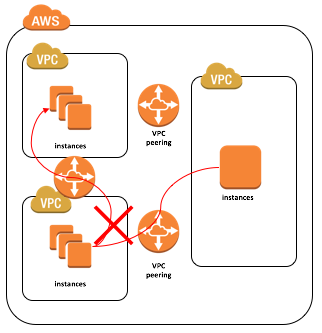

VPCを跨ぐ通信はできない

peeringしているVPC同士は通信できるが、VPCを跨いでの通信、ルーティングはできない。

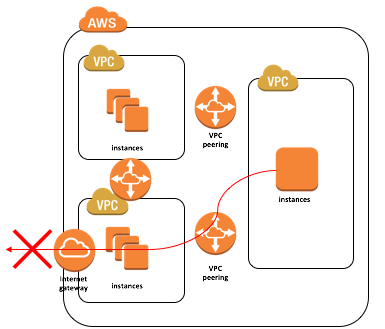

IWG/VGWへ抜ける通信できない

peering先のVPCから、InternetGatewayやDirectConnect(VirtualGateway)へ抜ける通信はできない。