本記事が古いですので、こちらをご参照ください。

IBM Cloud アカウント所有者と同じ権限を別のユーザーに付与する(2022年12月版)

https://qiita.com/masaffff/items/d78b4ecde12d5b4e5b03

はじめに (本記事は2020年9月時点のものとなります)

IBM Cloudを利用する際に、アカウント・オーナーと同等の権限を他のユーザに付与したいといったケースが存在します。その際の手順についてまとめましたのでご参照ください。

(いろいろな人からよく聞かれるので、記事にしました・・・)

ちなみにIBM Cloudのユーザ管理に関するマニュアルはこちらになります。

https://cloud.ibm.com/docs/account?topic=account-iamoverview

IBM Cloudの権限管理(IAM) の基礎知識:

IBM Cloudの権限はIBM Cloud Identity and Access Management(IAM)で管理します。

IAMには4つの権限カテゴリーがあります。

この4つの権限を必要に応じて、それぞれ付与することをイメージする必要があります。

(意識していないと、「サーバへアクセスする権限があっても、ポータル上でケースを起票できない」みたいなことが起こります)

-

Cloud Foundry:

Cloud Foundryサービスに対する権限。Cloud Foundryを利用しない場合は無視して良いです。 -

クラシック・インフラストラクチャー:

クラッシック・インフラストラクチャー(IaaS)に対する権限。なお、"VPC" や "PowerVM"、"ICOS"は、次の「IAMサービス」で管理するのでご注意ください。 -

IAMサービス:

IBM CloudのPaaS系(Watson, DBなど)のサービスに対する権限管理。クラシック・インフラストラクチャーに当てはまらないサービスはこちらで管理することになります。 -

アカウント管理:

IBM Cloudのポータル操作(ポータル上のユーザ管理・ケース作成・費用確認など)に対する権限管理。「ケースの作成(IBM Cloudへの問い合わせ)」をする場合には、ここのカテゴリの権限が必要です。

以下のサイトでもIAMの簡単な説明がされておりますので、ご参照ください。

・IBM Cloud 新しい認証認可の仕組み(IBM Cloud IAM)の概要

・IBM Cloud IAM をざっくり把握する

管理者権限を付与したユーザの追加手順

ここでは管理者権限を有する新規ユーザを招待するかたちで、アカウント・オーナー権限を付与する方法について記述いたします。

なお、既に「クラシック・インフラストラクチャー」環境が存在する場合には、以下の手順でユーザを招待した後に、既存のクラシック・インフラストラクチャーのサーバ群に権限を付与する作業が発生します。

① 管理者権限を付与したユーザの招待

② 既存の「クラシック・インフラストラクチャー」のサーバ群に対する権限付与

既に管理者権限を付与したいユーザがそのアカウントに招待されている場合には、IAMの「ユーザー」から権限を付与したいユーザを選択し、「アクセス・ポリシー」のタブで以下と同じような設定をしてください。

また、Cloud Foundryについては、本記事には記述していないので、適宜追加で付与してください。

① 管理者権限を付与したユーザの招待

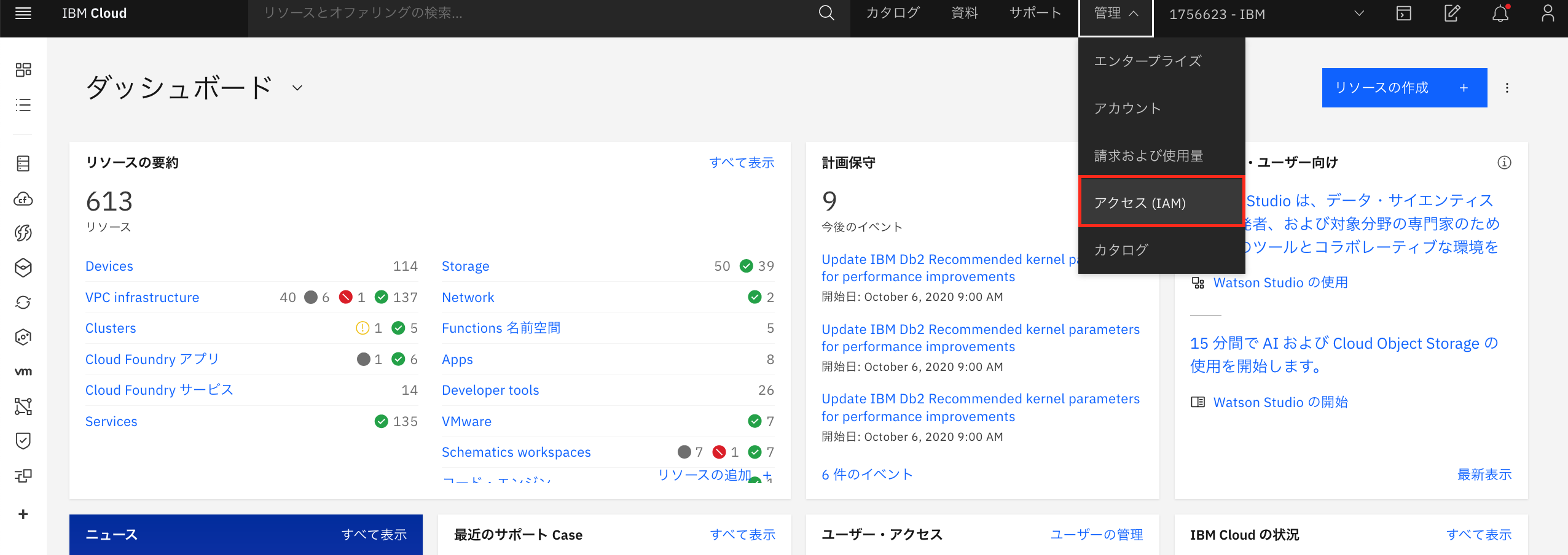

1. ポータル画面で右上のところから「アクセス(IAM)」を選択します。

2. IAMのトップ画面から、右上の「ユーザの招待」をクリック

3. メールアドレスの入力

ユーザーの招待画面よりEメール・アドレスに招待したいユーザーのメール・アドレスを入力します。複数のEメール・アドレスを一度に招待する場合は、コンマ、スペース、改行で区切って入力してください(最大100人まで)。その後、「ユーザへの追加のアクセス権限の割り当て」を開いてください。

4.「IAMサービス」に対する権限付与

IAMサービス(Powerを含むPaaS系サービス)を選択し、権限を付与(追加ボタンをクリック)してください

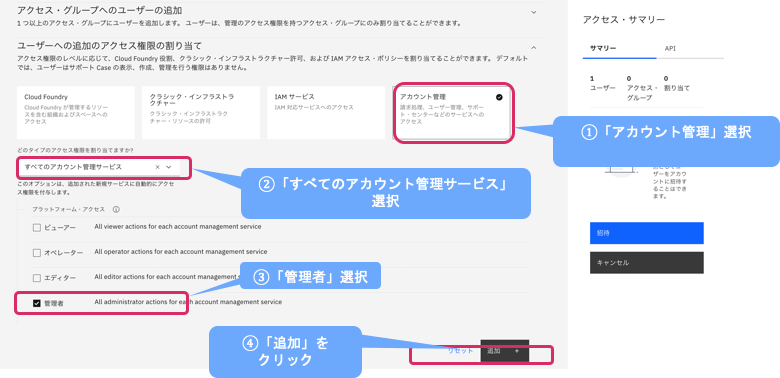

5.「アカウント管理」に対する権限付与

アカウント管理(ポータル作業の権限)を開き、権限を付与(追加ボタンをクリック)してください

6.「クラシック・インフラストラクチャー」に対する権限付与

クラシック・インフラストラクチャー(IaaS)を選択し、権限を付与(追加ボタンをクリック)してください

7.ユーザの招待

右側のところで権限が付与されていることを確認し、「招待」をクリック

これで管理者権限をもったユーザを招待することができました。

② 「クラシック・インフラストラクチャー(Classic)」のサーバ群に対する権限付与

「クラシック・インフラストラクチャー」を利用する場合には、デバイスに対する権限付与も行う必要がございます。

また、既に「クラシック・インフラストラクチャー」のサーバが存在する場合は、それらに対しての管理権限を付与する必要がございます。

権限が付与されていないと、今のままでは既存のサーバ群をポータル上で確認することはできません。

8.IAM上で権限付与するユーザを選択

左メニュー[ユーザー]を選択し、 該当ユーザーをクリックしてください。

9.クラッシック・インフラ・ストラクチャーのデバイス管理権限の設定

[デバイス]タブより、[タイプの選択]および[将来のアクセスの有効化]のすべてにチェックを入れて[設定]をクリックしてください。

特に、[将来のアクセスの有効化]をチェックしないと、今後新たにサーバがオーダーされた場合にそれらに対する権限が自動的に付与されません。

10.VPNアクセス権限付与

必要に応じて、VPN接続許可の権限も付与してください

以上で、既存の「クラシック・インフラストラクチャー」のサーバ群に対しての権限付与が終わりました。

おわりに

IAMを利用することで、様々な単位(サービスごと・リソースグループごと)で権限付与することが可能です。

また「アクセス・グループ」を利用して、あらかじめ付与したい権限一覧のグループを作成しておき、そのグループを招待するユーザに対して付与することで、4つのカテゴリの権限を一括的に付与するようなことも可能です。

要件や用途に応じて、適宜設定にチャンレンジしてみてください。

以上