NTTドコモサービスイノベーション部AdventCalendar4日目の記事です。

はじめに

こんにちは。@dcm_chidaです。

ドコモではAWS、GCP、Azure、d-skylabなどクラウドを積極的に導入しています。

そこで問題となるのがセキュリティ。

利用規模が大きいとユーザやアカウントの数が多くて管理が大変です。

保有する情報資産も桁違いに多いので、毎日毎日リスクへの対応を迫られています。

今回はAWSのセキュリティに関する記事です。

対象とする人

- AWS初心者🔰

- AWSのセキュリティに興味がある

やること

- AWSでよくあるインシデントの紹介

- ScanMonsterによるリスク分析

AWSインシデントあるある

📌 アクセスキーが漏洩して多額の請求がくる

GitHubでAWS_SECRET_ACCESS_KEYと検索してみましょう。ダミーであげている可能性もありますが、ご覧の通り。

黒塗りの部分は本来見えちゃいけない情報です。

アクセスキーが漏洩すると

高額なGPUインスタンスが何台も立ち上がり…😨

仮想通貨マイニングに利用された挙句…😰

何十、何百万円と請求が来ます😱

ご注意を。

📌 セキュリティグループが全開放

インバウンドルールが0.0.0.0/0になっていて悪いやつにサーバ乗っ取られるやつですね。

サーバが乗っ取られると、DDoSの踏み台にされたり、南米やアジアのよくわからん国にデータを転送されたりします。

AWSではデフォルト設定でインスタンスを立てるとSSHがフルオープンのSGが作成されます。1

サーバのキーペアをしっかり管理していればギリギリOKですが、IPアドレスをきちんと絞った方が安全です。使い回しているうちに新人が適当にサーバを立ててこのSGをアタッチしてしまうかもしれません。

また、SSHだけ制限していても踏み台にされる可能性はあるので油断は禁物です。2

📌 S3の中身が丸見え

S3は「操作は単純」ですが、「設定は複雑」なのでよく情報漏洩が起こります。

AWSも対策としてTrustedAdvisorの機能追加やUI改善をしていますが、人的ミスはどう頑張っても0には出来ません。

2018年でもいまだに情報漏洩が起きています。

ScanMonsterでリスクを分析する

ポリシー準拠性の確認やセキュリティのリスクを早期発見する『自動アセスメントツール』です。

スキャンモンスター | docomo Developer support | NTTドコモ

ざっくり言うと「正しい設定かどうかを全自動でチェックしてくれるツール」です。

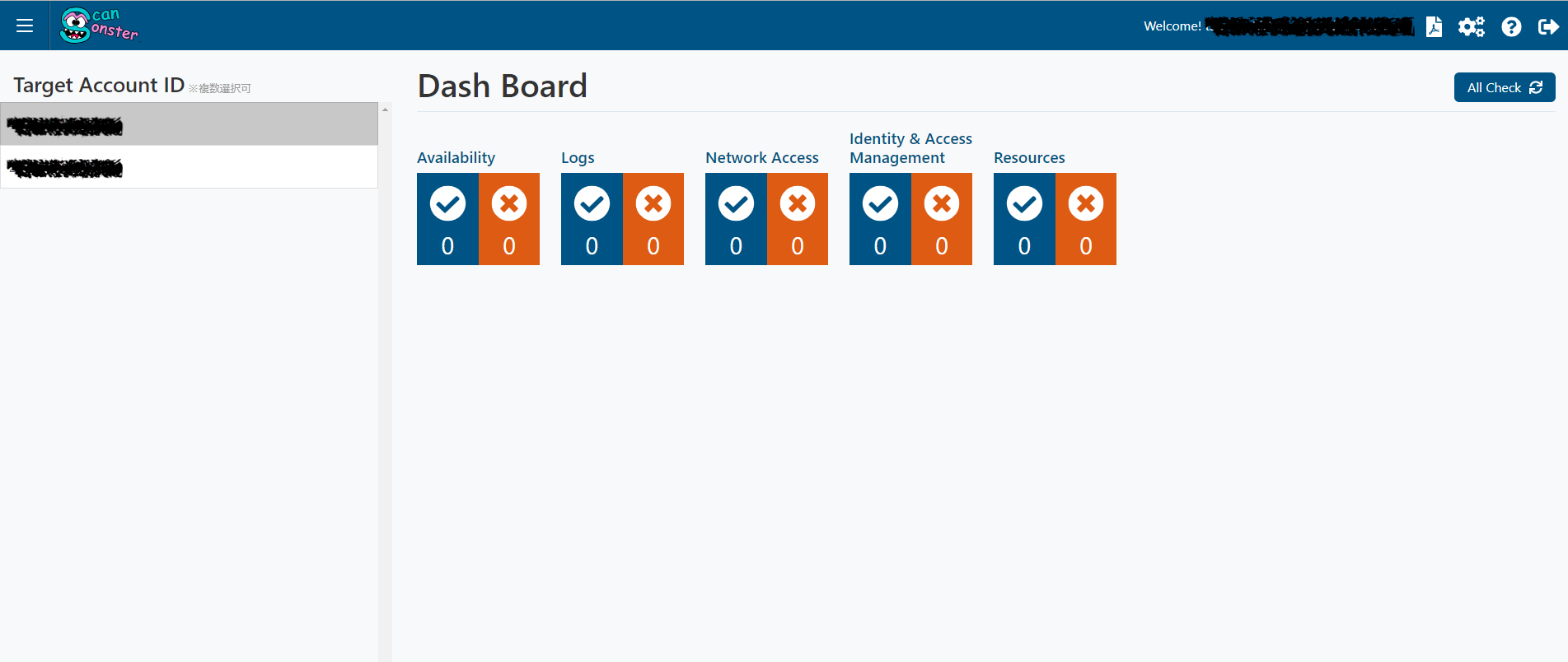

5つの観点から設定内容のスキャンを行います。

| 項目 | チェック内容 |

|---|---|

| Availability | AZの分散やスナップショットの取得状況など |

| Logs | CloudTrailやConfigの設定など |

| Network Access | SecurityGroupの設定状況など |

| Identity & Access Management | IAMの権限やMFAの設定状況 |

| Resources | 不要なEIPの検出やS3の公開範囲など |

サーバレスで構成されているのが特徴で、運用の手間やコストを削減することが可能です。

使ってみよう

使い方はとても簡単です。右上のscanボタンを押すだけです。アカウントの数にもよりますが、数十秒でOK/NGが判定されます。

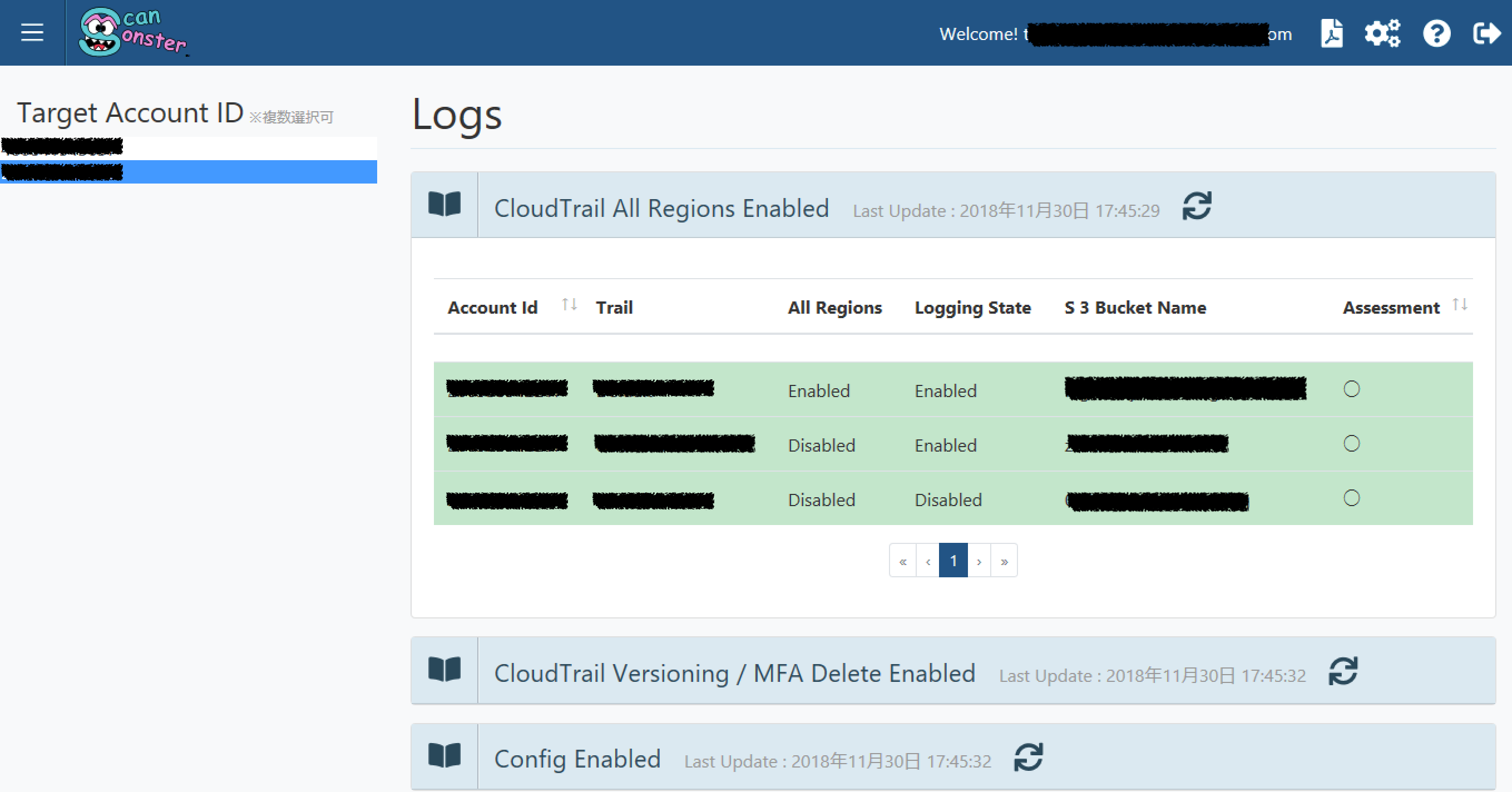

各項目の設定状況の詳細も一覧で表示されています。NG項目は赤で表示されるので、これを一つ一つツブしていくことで各アカウントのリスクに対処することができます。

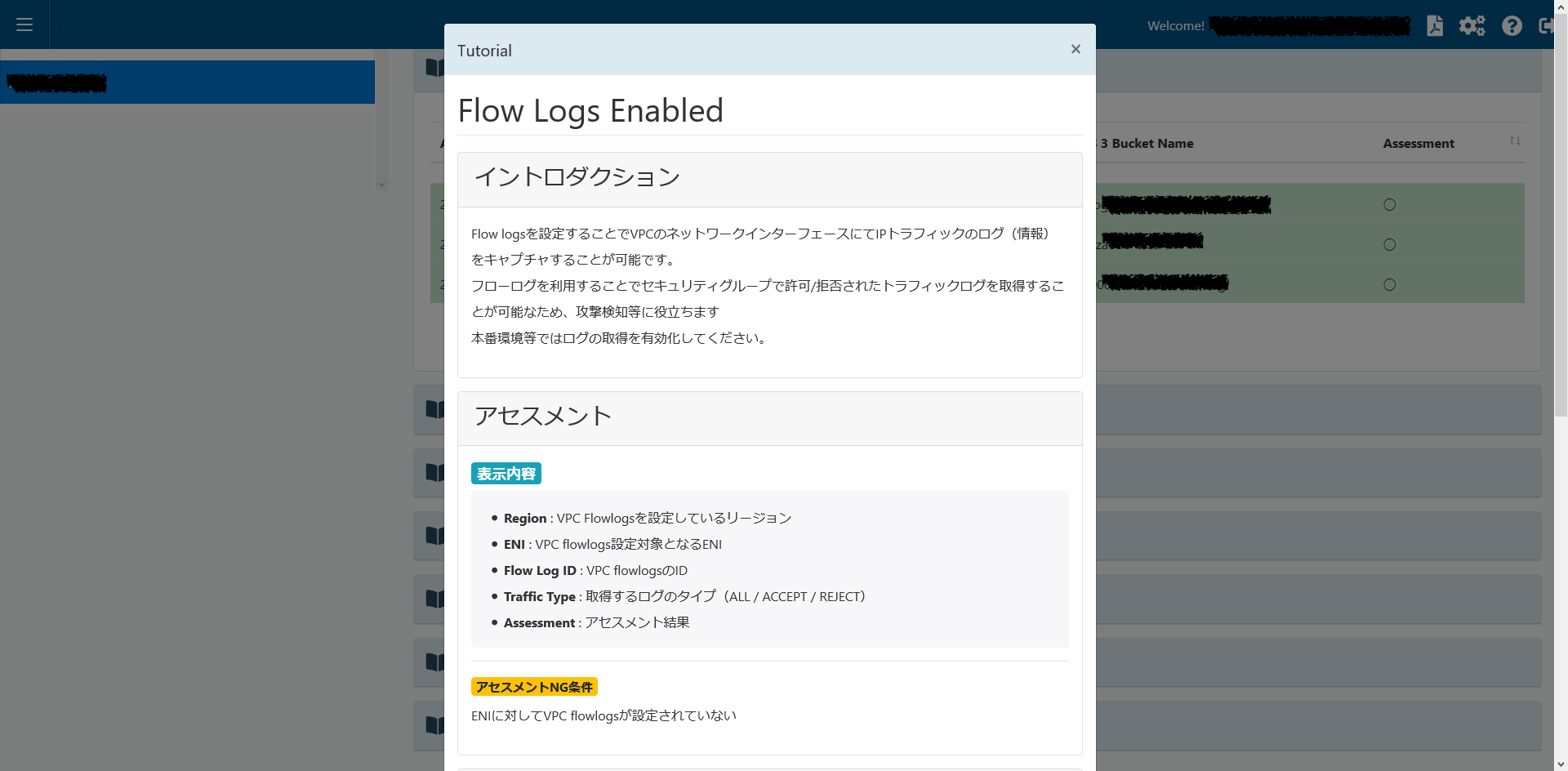

各項目の本📖型のアイコンをクリックすると簡単なイントロダクションと設定方法が表示されます。AWSにあまり慣れていなくても、大丈夫です。

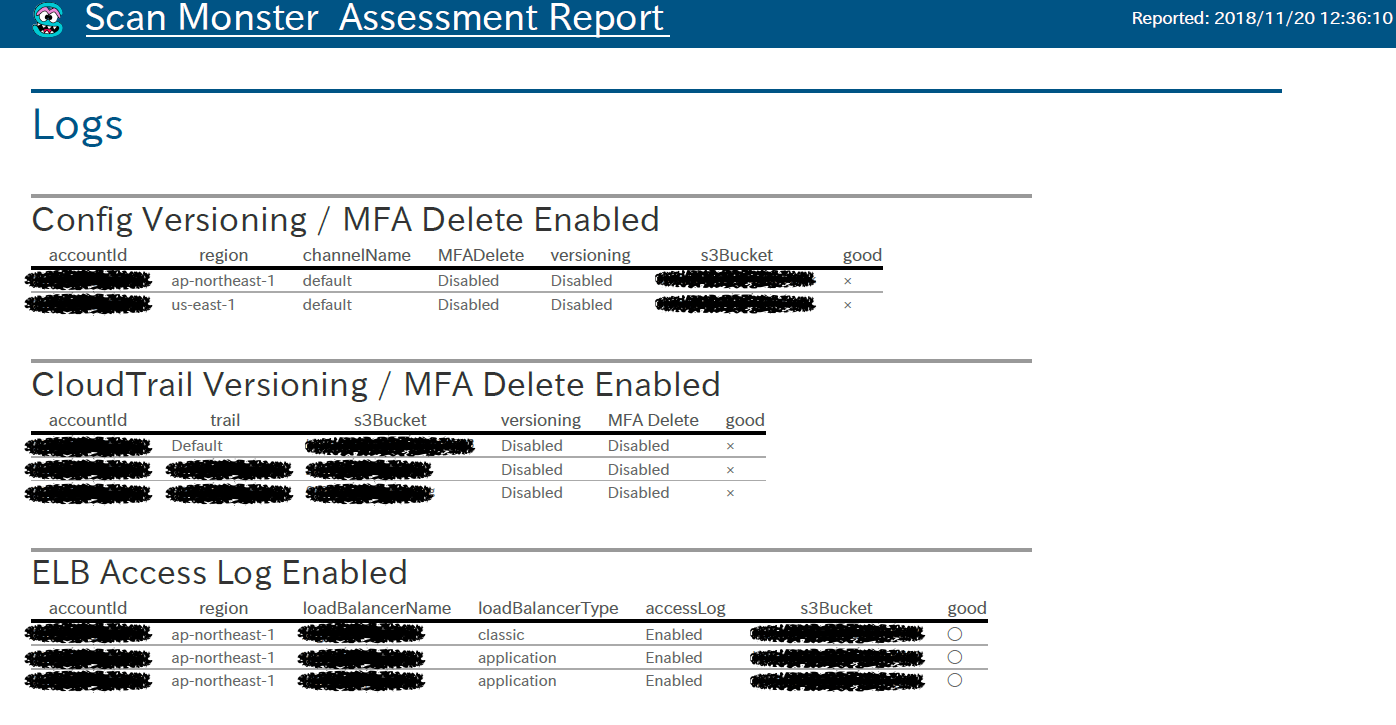

レポート出力

レポートをPDF出力することも可能です。レポート日時とスキャン結果をまとめてプリントアウトできます。

リスク分析

試しにS3のパブリックオープンの確認をしてみましょう。

OKでした🚨

って当たり前か…

おわりに

ScanMonsterはシンプルで初心者にも使いやすいツールです。前半紹介したような「あるあるインシデント」は人的な設定ミス・操作ミスによるものがほとんどなので、機械的に設定を確認してNG項目を潰すようにしましょう。

参考

スキャンモンスター | docomo Developer support | NTTドコモ

ASCII.jp:Security-JAWSでクラウドだからこそのセキュリティ対策や弱点を学ぶ (1/2)

Security-JAWS 第9回レポート #secjaws #secjaws09 | DevelopersIO