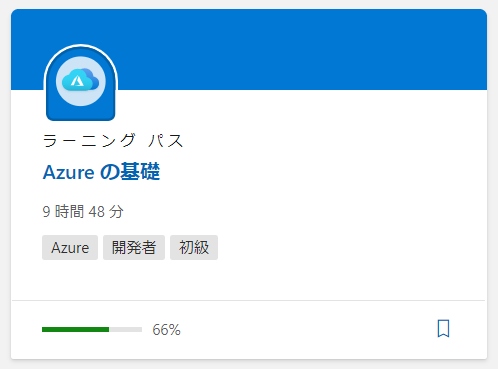

12月より、Advent Calendar を使って Microsoft Learn で学んでいく...と試みてなんとか完遂した(記事はこちら)。

しかし、スローペースだったのもあり25日間毎日受講しているとは言え、コースの半分しか終わってない。

そこで、「Azure の基礎」コースが終わるまで続けていこうと思う。毎日できるかは不明、でもがんばる。

と、いうことで。以下、受講記録のはじまりはじまり~。

12/29は

Azure におけるセキュリティ、責任、信頼

- ID とアクセス

- 暗号化

を受講した。

Azure におけるセキュリティ、責任、信頼

ID とアクセス

BYOD、モバイルアプリ、クラウドアプリケーションの急増に伴い、ネットワーク境界は増々隙をつきやすくなったことにより、ID が新しい基本的セキュリティ境界になった。

それゆえ、特権の適切な認証と割り当ては、データに対する支配力を維持する上で不可欠になった。

認証と承認

認証(AuthN)

リソースにアクセスしようとしている個人またはサービスの ID を確立するプロセスのこと。

特定の当事者に対し、本物の資格情報の提示を要求する行為が含まれ、ID とアクセス制御の使用に必要なセキュリティプリンシパルを作成するための基礎となる。

承認(AuthZ)

認証された個人またはサービスに付与されるアクセス権のレベルを確立するプロセスのこと。

アクセスが許可されているデータと、そのデータで実行できる操作が指定される。

Azure Active Directory とは

クラウドベースの ID サービスのこと。

既存のオンプレミスの Active Directory と同期するためのサポートが組み込まれていて、スタンドアロンとして使用することも可能。

アプリケーションがオンプレミスであるか、クラウドにあるか、モバイルであるかに関係なくすべてのアプリケーションで同じ資格証明を共有することができる。

管理者と開発者は、Azure AD で構成され、一元管理されたルールとポリシーを使用して、内部および外部データやアプリケーションへのアクセスを制御できる。

以下のサービスを提供している。

認証

アプリケーションやリソースにアクセスするための ID の検証と、セルフサービスのパスワードリセット、多要素認証、カスタムの禁止パスワード一覧、スマートロックアウトサービスなどの機能が含まれる。

シングルサインオン(SSO)

ユーザーは1つの ID と1つのパスワードを記憶するだけで複数のアプリケーションにアクセスできるようになる。

単一の ID がユーザーに関連付けられているためセキュリティモデルが単純化され、 ユーザーがロールを変更したか、退職したときに、アクセス変更がその ID に関連付けられ、アカウントを変更したり、無効にしたりするために必要な労力が大幅に減少。

アプリケーション管理

Azure AD アプリケーションプロキシ、SSO、マイアプリポータル、SaaS アプリを使用して、クラウドおよびオンプレミスのアプリを管理できる。

企業間 (BtoB) ID サービス

ゲストユーザーと外部パートナーを管理しながら、自社の企業データの企業-消費者間 (BtoC) ID サービスを管理する。

アプリとサービスの使用時にユーザーがサインアップおよびサインインする方法や自分のプロファイルを管理する方法をカスタマイズして制御できる。

暗号化

暗号化とは

承認されていない閲覧者がデータの読み取りと使用を実行できなくするプロセスのこと。

暗号化されたデータを使用または読み取るには復号化する必要がある。その場合、秘密鍵を使用する必要がある。

暗号化には、対称と非対称という最上位レベルの 2 つの種類がある。

対称暗号化

データの暗号化と復号化で同じキーが使用される。

データを取得する必要がある場合、同じキーが使用され、データが復号化される。

非対象暗号化

公開鍵と秘密鍵のペアが使用される。

暗号化されたデータは単一のキーでは暗号化を解除できず、復号するにはペアになっているキーが必要になる。

トランスポート層セキュリティ(TLS)やデータの署名などで使用されている。

保存時の暗号化

保存データは、サーバーのディスク上に格納されているデータ、データベース内に格納されているデータ、ストレージアカウントに格納されているデータなど、物理メディアに格納されているデータがある。

保存データの暗号化により、復号化に必要なキーとシークレットなしでは格納されているデータを読み取れなくなる。

攻撃者は、暗号化されたデータが保存されているハードドライブにアクセスできても、暗号化キーにはアクセスできなかった場合、データのセキュリティを侵害することが難しくなる。

転送中の暗号化

転送中のデータは、インターネット上やプライベートネットワーク経由などで、ある場所から別の場所に頻繁に移動されるデータのこと。

セキュリティで保護された転送は、いくつかの異なる層で処理できる。

ネットワーク上に送信する前に、データをアプリケーション層で暗号化することで実現可能。

Azure での暗号化

以下は、Azure で複数のサービスを超えてデータを暗号化できる方法である。

生のストレージの暗号化

保存データ用の Azure Storage Service Encryption は、組織のセキュリティとコンプライアンスコミットメントを満たすためにデータを保護するのに役立つ。

この機能を使用すると、Azure Storage プラットフォームではデータが Azure Managed Disks、Azure Blob Storage、Azure Files、または Azure Queue Storage に保存される前に自動的に暗号化され、データは取得される前に復号化される。

仮想マシンディスクを暗号化する

Azure Disk Encryption は、Windows と Linux の IaaS 仮想マシンディスクを暗号化するのに役立つ。

Windows の業界標準である BitLocker 機能と Linux の dm-crypt 機能を利用して、OS とデータディスクのボリュームの暗号化を提供している。

データベースの暗号化

過的なデータ暗号化(TDE)は、悪意のあるアクティビティの脅威から Azure SQL Database と Azure Data Warehouse を保護するのに役立つ。

アプリケーションに変更を加えることなく、データベース、関連付けられているバックアップ、保存されているトランザクションログファイルがリアルタイムに暗号化および復号化される。

シークレットを暗号化する

Azure Key Vault は、アプリケーションシークレットを格納するのに役立つ。

アプリケーションのシークレットが中央の 1 か所に保存され、アクセスがセキュリティで保護され、アクセス許可が制御され、アクセスがログに記録される。