#はじめに

この記事はSnykを使ってセキュリティにまつわる記事を投稿しよう!【PR】Snyk Advent Calendar 2021の17日目として投稿しています。

OWASP Top10の2021年版が2021年9月24日に公開されました。日本語訳もOWASP Japanの有志メンバーにより公開されています。OWASP(Open Web Application Security Project)は世界中のWebアプリケーションセキュリティに関するエキスパートが参加する非営利のオープンソースコミュニティです。OWSP Top10はWebアプリケーションの脆弱性に関するカタログで、現時点で最も注意すべき脆弱性をランキング形式で発表しています。

この記事でご紹介するのは、OWASP Top10 2021年版で第6位にランクインしている「脆弱で古くなったコンポーネント」の問題とSnyk OSSによる対応です。この脆弱性は2013年・2017年のOWASP Top10では9位でしたが、今回のアップデートでは6位に上昇しています。

#脆弱で古くなったコンポーネントの脅威とは

Webアプリケーションでは多数のコンポーネント(やライブラリ)を利用しています。こうしたコンポーネントの中には、アプリケーションから直接呼び出すものだけでなく、依存関係により自動的にインストールされるものもあります。特に運用フェーズにおいて新たに発見されたコンポーネントの脆弱性を放置しておくのは危険です。

つい最近もJavaで使われるログ出力ライブラリ「Apache Log4j」に悪意のある文字列を記録させることで、任意のリモートコードを実行できるようになる RCE (Remote Code Execution) の脆弱性が見つかっています。log4jは、Javaを使用しているシステムではよく使われるライブラリのため、影響が広範囲に及ぶことが懸念されます。

しかし利用している多数のコンポーネントを把握して、脆弱性情報を収集し、適切なタイミングでパッチを適用したりバージョンアップを行っていくのは大変です。

#Snyk OSSによるコンポーネントのセキュリティ管理

Snyk Open Source(以下、Snyk OSS)はSnyk社が開発している、オープンソースのコンポーネントのセキュリティ管理を自動化するツールです。SnykOSSを使うと、以下のことができるようになります。

- アプリケーションが利用しているコンポーネントとバージョンの把握

- コンポーネントの脆弱性情報を把握し、対応の優先順位を付ける

- コンポーネントのアップデートのプルリクエストを作成することで対応を効率化

- これらのコンポーネントの運用管理(モニタリング)を自動化

SnykにはSnyk OSSの他にも、開発中のコードの脆弱性を指摘してくれる「Snyk Code」、コンテナイメージの脆弱性管理の「Snyk Container」、TerraformなどのInfrastructure as Codeの設定ファイルの問題点を指摘してくれる「Snyk IaC」などがあります。これらのWebアプリケーション開発・運用局面で気を付けておきたいセキュリティ問題にオールインワンで対応できるのもSnykの魅力の一つかと思います。またVisualStudioCodeやGitHubなど開発者に馴染みのあるツールとの連携もスムーズで、とても開発者フレンドリーなプロダクトだと感じています。

#Snyk OSSを実際に使ってみる

前置きが長くなりましたが、Snyk OSSを実際に使ってみましょう。今回はOWASPが提供しているWebアプリケーションセキュリティ用の学習用システム「OWASP Juice Shop」を利用してみます。OWASP Juice ShopではSQLインジェクションやクロスサイトスクリプティングなどのWebアプリケーションの脆弱性について学習することができます。なお、OWASP Juice Shopは脆弱性てんこ盛りのWebアプリケーションですので、くれぐれもインターネットなどの公開された環境にデプロイしないでください。

##対象のWebアプリケーションを準備する

OWASP Juice ShopのレポジトリはGitHubで公開されています。Snyk OSSはGitHub以外のレポジトリとも連携できますが、今回はGitHub上に作成したレポジトリとSnyk OSSを連携します。まずはご自身のアカウントでGitHubにログインし、OWASP Juice Shopのレポジトリをforkしておきます。

##Snyk OSSにOWASP Juice Shopプロジェクトを登録する

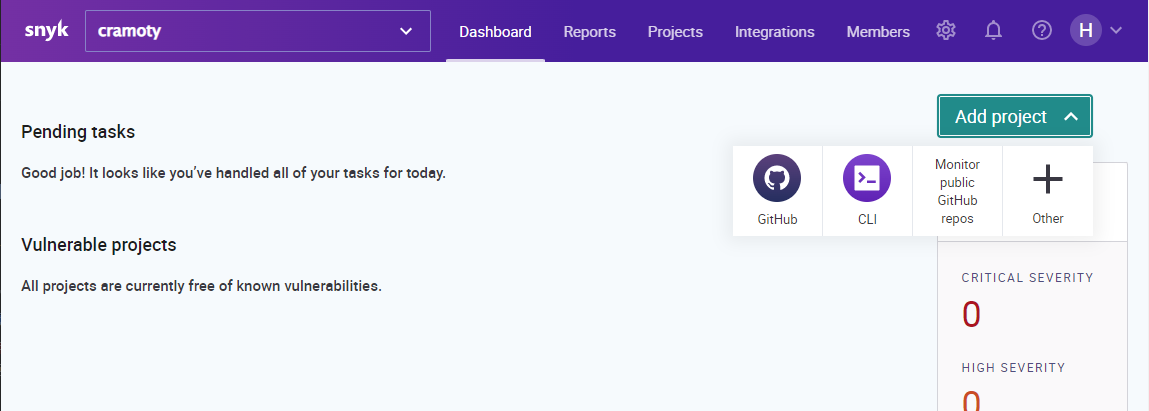

ここから先はSnyk OSSでの操作になります。Snykのアカウントでログインし、「Add Project」プルダウンをクリックします。表示されたメニューから「GitHub」を選択します。

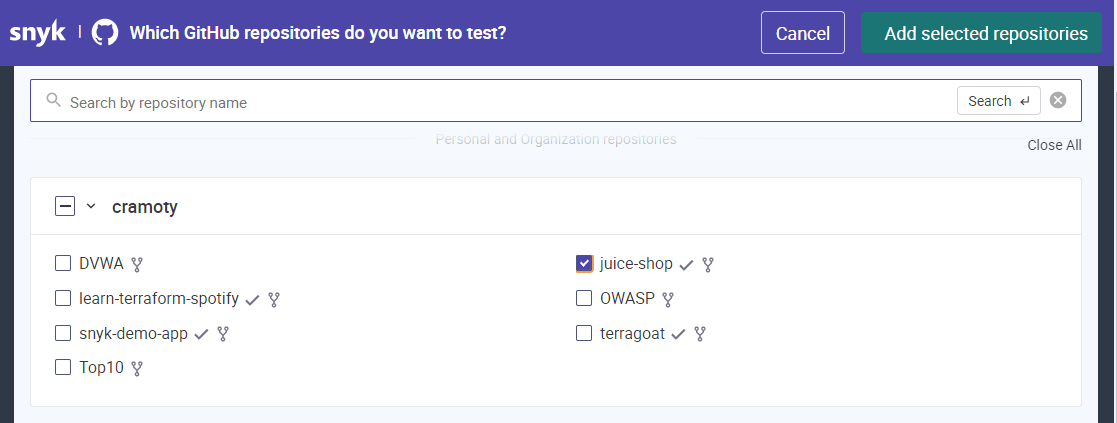

GitHubとの連携が終わると、GitHubのレポジトリ一覧が表示されます。ここからSnykに登録するレポジトリを選択します。今回は先ほどforkした「OWASP Juice Shop」を選択します。レポジトリを選択したら「Add selected repositories」をクリックします。

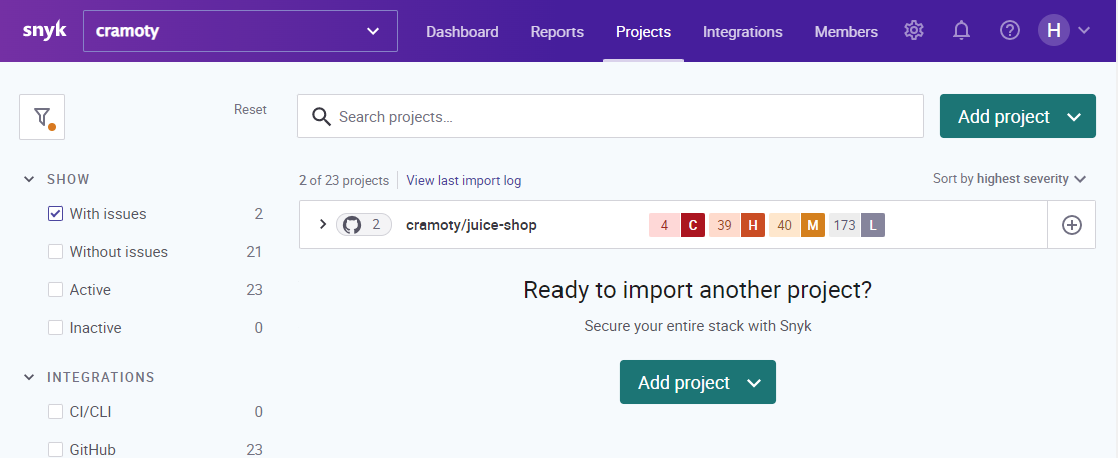

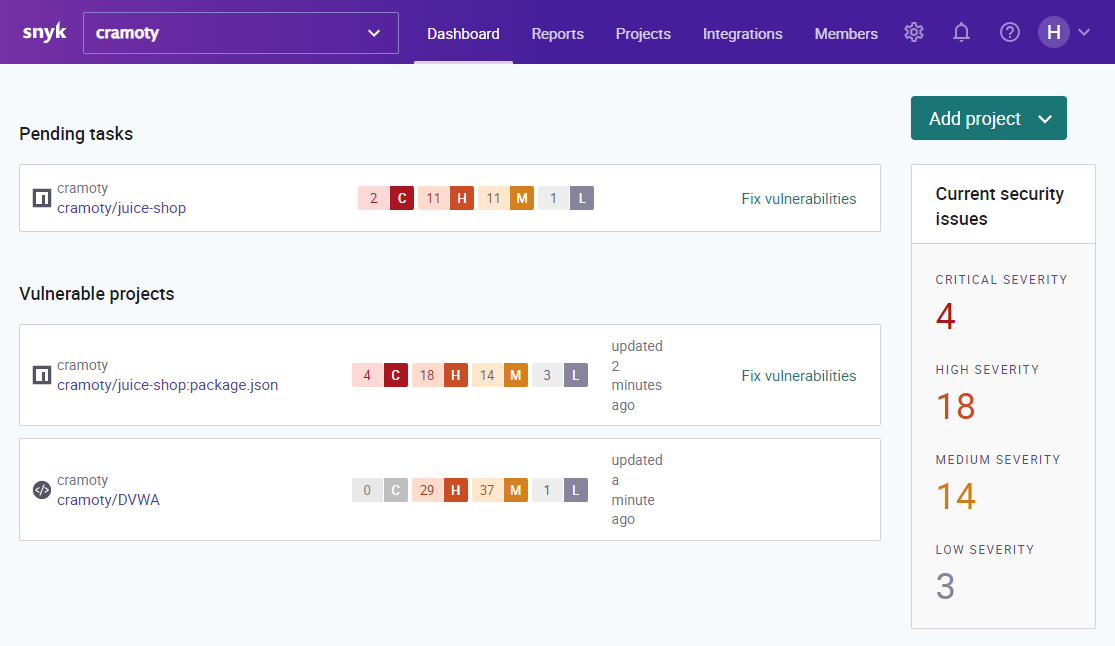

無事に登録されると、早速、Snykによる脆弱性スキャンが行われ、結果がダッシュボードに表示されます。C、H、M、LとあるのはそれぞれCritical、High、Medium、Lowのことで、検出された脆弱性の重要度がランク分けされて表示されています。

##SnykOSSによって検出されたコンポーネントの脆弱性をみていく

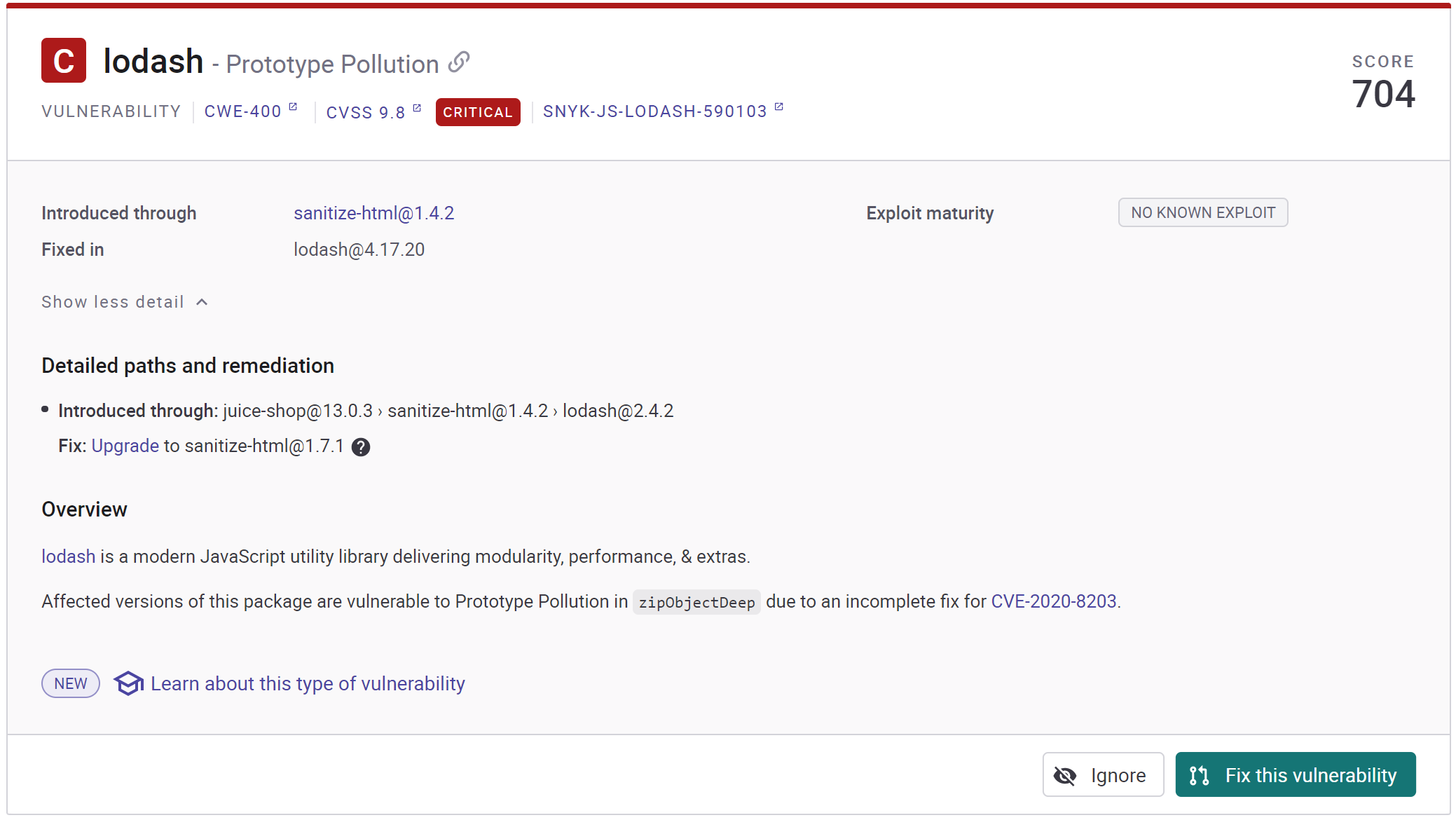

今回実施したSnyk OSSによるスキャンでは、最も高い重要度(危険度)であるCriticalに分類された脆弱性が4つありました。そのうちの1つを詳しくみていきましょう。検出されたのは「lodash」というコンポーネントです。lodashはJavaScriptのコンポーネントで、値操作の便利な関数群を利用することができます。

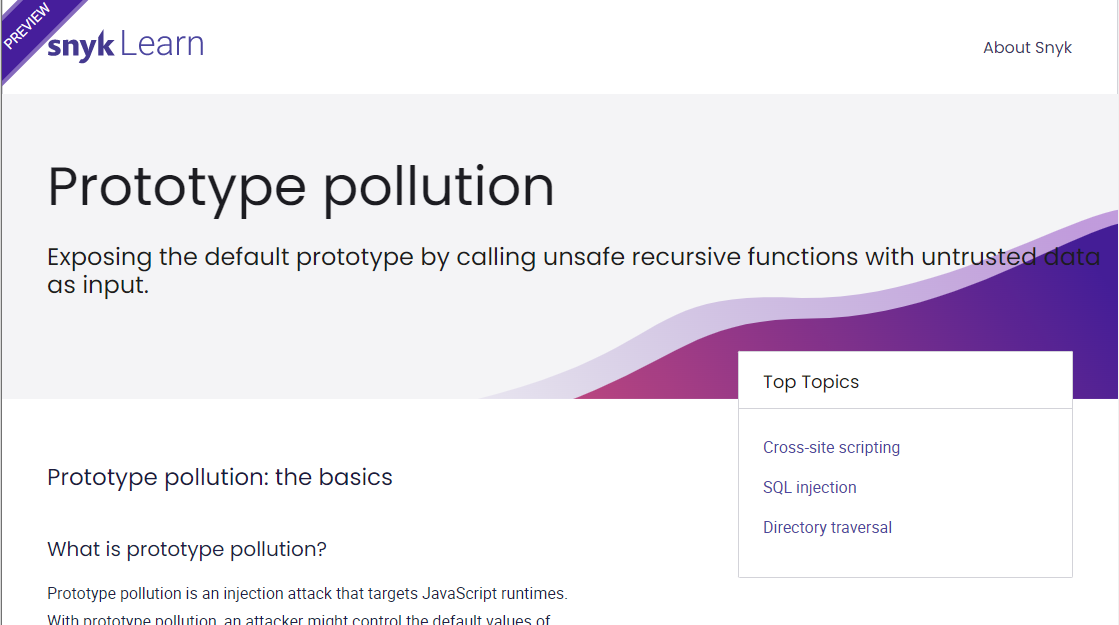

Snyk OSSによると、forkしたOWASP Juice Shopに含まれているlodashのバージョンは2.4.2で、sanitaize-htmlというライブラリとの依存関係で使われていることがわかります。そしてlodashバージョン2.4.2にはプロトタイプ汚染(Prototype Pollution)の脆弱性があると指摘されています。

この脆弱性に関する情報として関連するCWEへのリンク、CVSSスコアが記載されています。ちなみにCWEとは共通脆弱性タイプ一覧(Common Weakness Enumeration)のことで、脆弱性の種類を識別するための共通基準です。CVSSとは共通脆弱性評価システム(Common Vulnerability Scoring System)のことで、脆弱性の深刻度を定量的に比較するためのものです。攻撃実証コード(Exploit Code)が公開されている場合には、Exploit maturityの欄に「PROOF OF CONCEPT」と表示されます。脆弱性対応の緊急度は、こうした情報を元にして判断していきます。

##脆弱性のあるコンポーネントを修正する

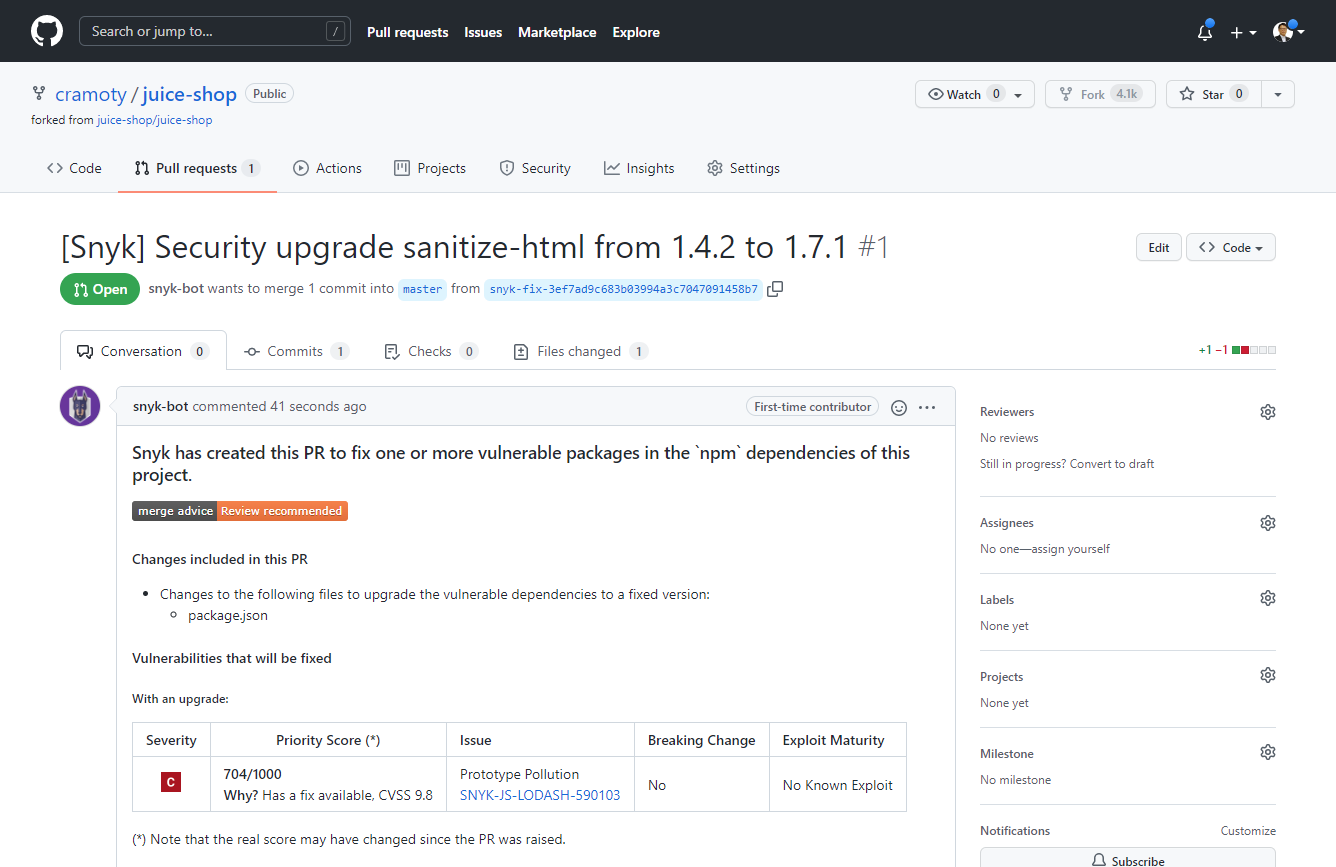

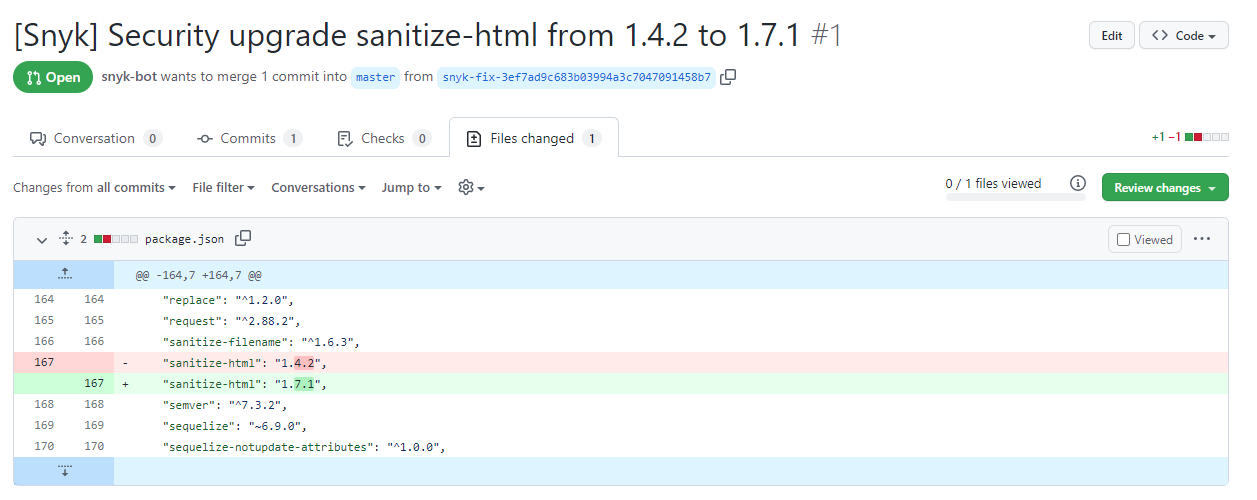

それでは実際に、lodashライブラリの脆弱性対応を行っていきましょう。Snyk OSSによって提示されたlodashライブラリの脆弱性対応は、依存関係にあるsanitaize-htmlのバージョンを1.7.1にアップデートするというものです。この対応方針で問題なければ、「Fix this vulnerability」をクリックします。すると、この問題を解決するためのプルリクエストがGitHubに送られます。

Snykによるプルリクエストを確認すると、package.jsonファイルでsanitaize-htmlコンポーネントのバージョンを1.4.2から1.7.1に変更する修正が加えられているのが確認できます。

変更内容を確認し、GitHubで「Merge pull request」をクリックしてSnykによる修正をマージします。再びSnykのダッシュボードに戻るとOWASP Juice Shopのリポジトリが再スキャンされ、lodashに関する問題は解決していることがわかります。

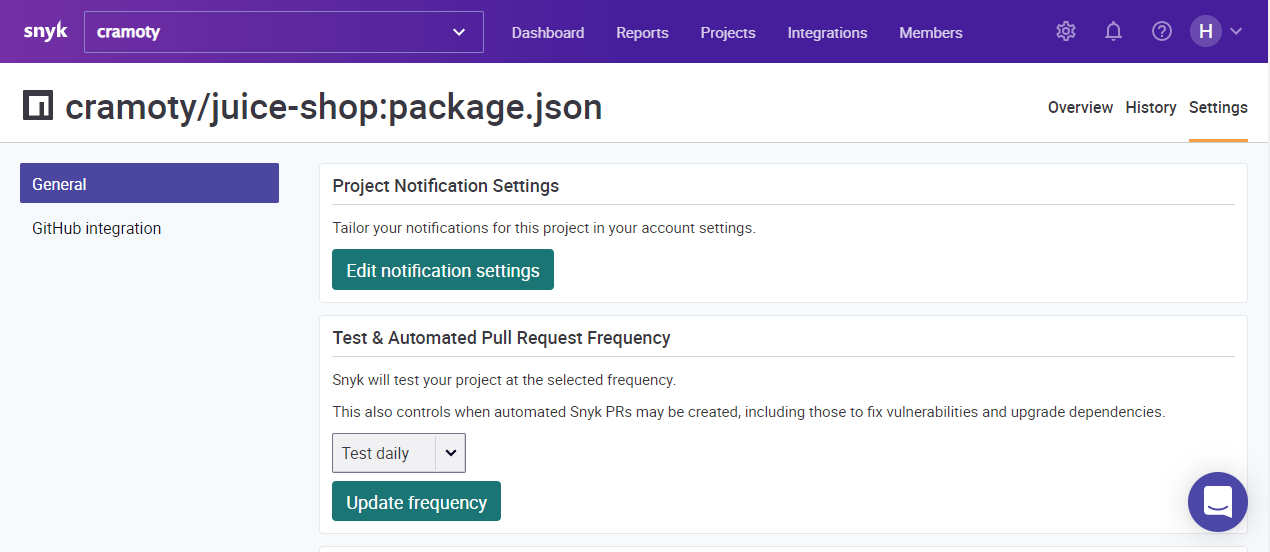

##Snyk OSSによる脆弱性管理を自動化する

Snyk OSSによるコンポーネントの脆弱性チェックは、日次・週次でスケジュールすることができます。今回は手動でプルリクエストを発行しましたが、新たな脆弱性が発見された場合には自動でプルリクエストを発行するように設定することができます。Snyk OSSには複数のプロジェクトを登録しておくことができますが、チェックの間隔やプルリクエストを自動発行するかどうかは、プロジェクト毎に設定しておくこともできるようです。

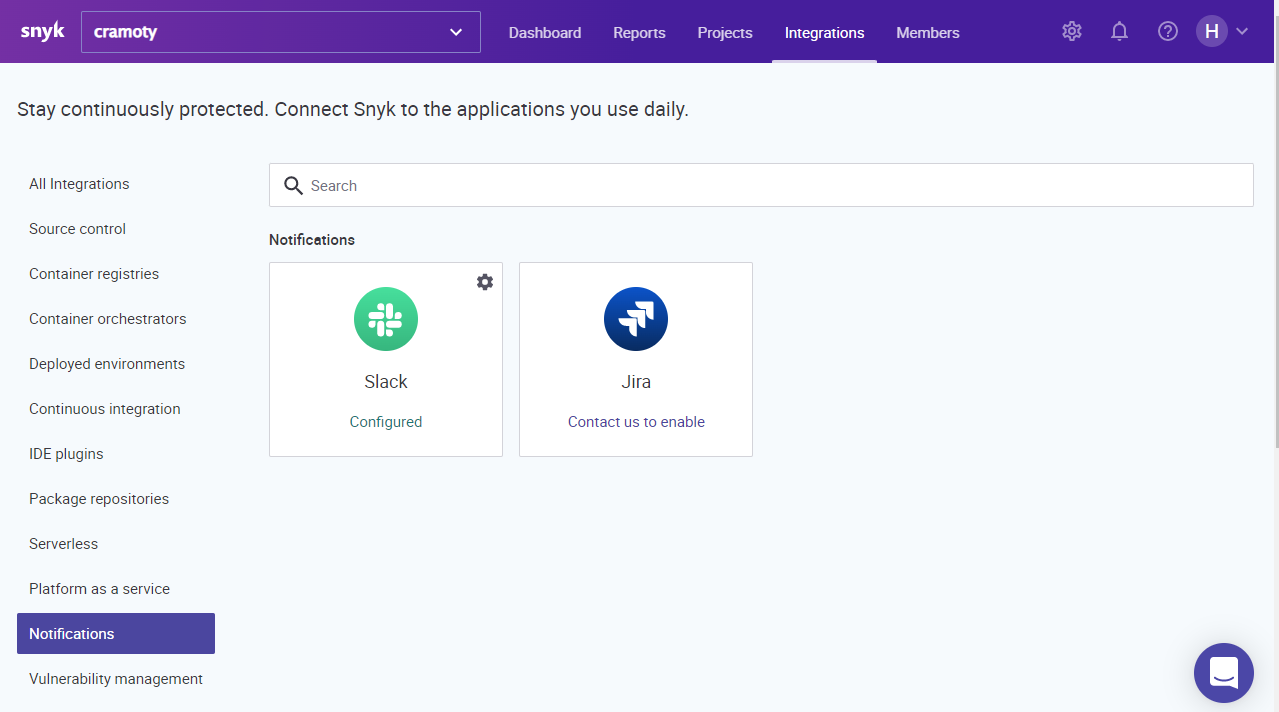

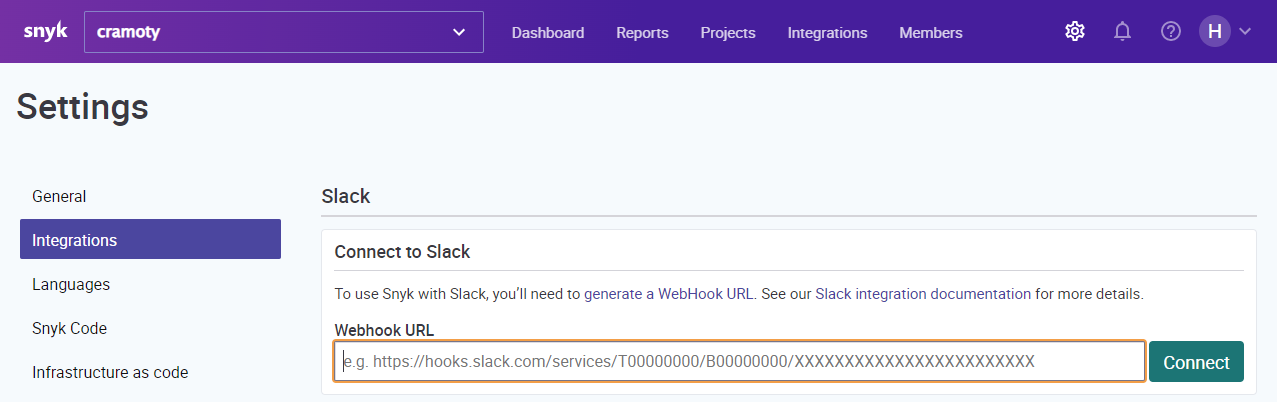

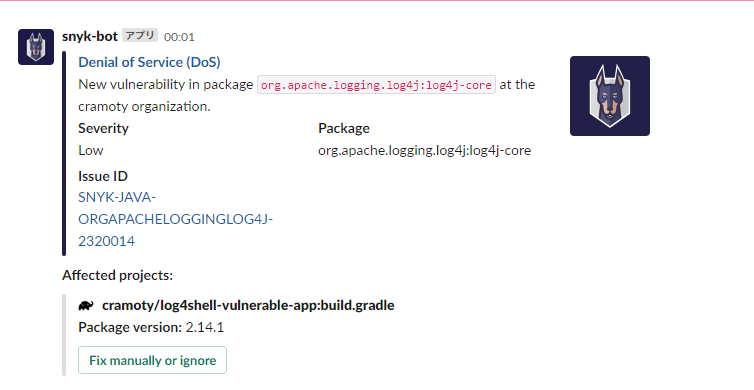

Snykからのレポートは登録してあるメールアドレスに定期的に届きますが、Slackに通知を出すこともできます。Slackとのインテグレーションは、上部メニューの「Integrations」を選択し、左側の「Notifications」を選択して表示されるメニューから「Slack」を選択します。

Slackの方で通知を投稿するチャネルを選択してWebHook URLを取得したら、SnykのWebhook URLに登録します。

SnykによるSlackへの通知は「新しい脆弱性情報が公開された場合」「新しいパッチが提供された場合」になるようです。

#さいごに

この記事では、OWASP Top10 2021年版で第6位にランクインしている「脆弱で古くなったコンポーネント」の対応策としてSnyk OSSを活用する方法をご紹介しました。面倒で大変なコンポーネントの脆弱性管理ですが、Snyk OSSを使うことで大分省力化することができそうです。また、Snykを使った脆弱性管理は、イマドキのWebアプリケーションの開発・運用環境との連携がとてもスムーズに行うことができます。Snyk OSSを使ってWebアプリケーションの開発・運用をセキュアにしていき、DevSecOpsを実現していきましょう。