背景

AzureのAI Services(Cognitive Services)を使いたいと社内から言われることありますよね。もちろん有効活用して欲しい一方で、インターネットにどーんと公開するのもちょっと…。

と、いうことで今回はAI Servicesの中でも音声サービスをPrivateEndpointを設定することで社内LANからのみ利用できるようにしてみたいと思います。

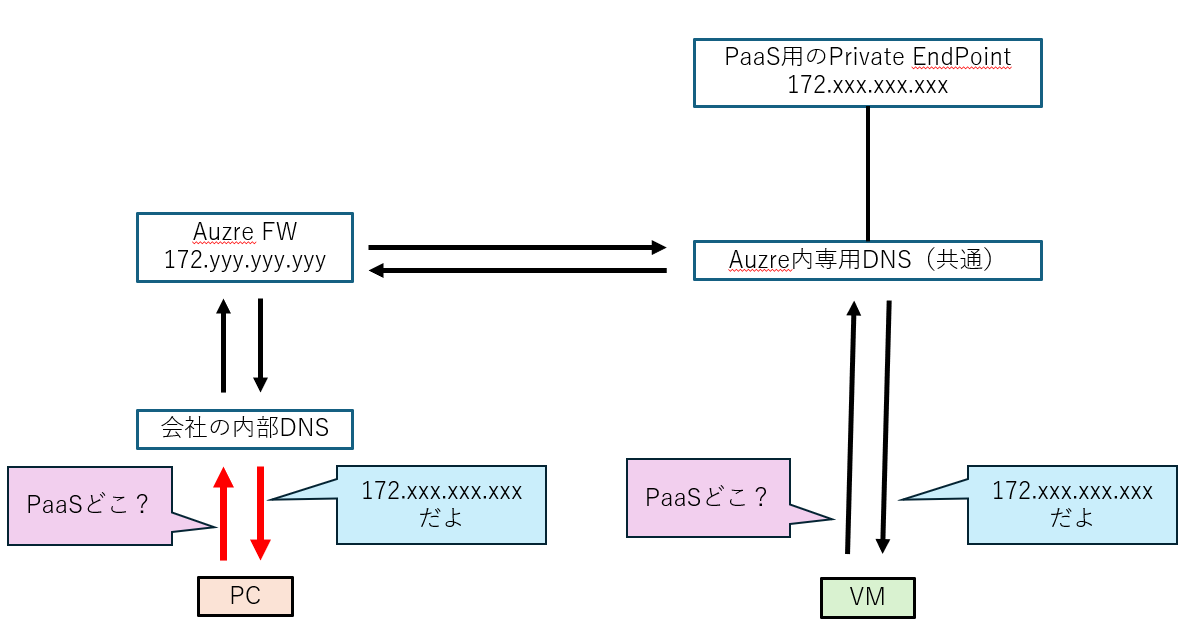

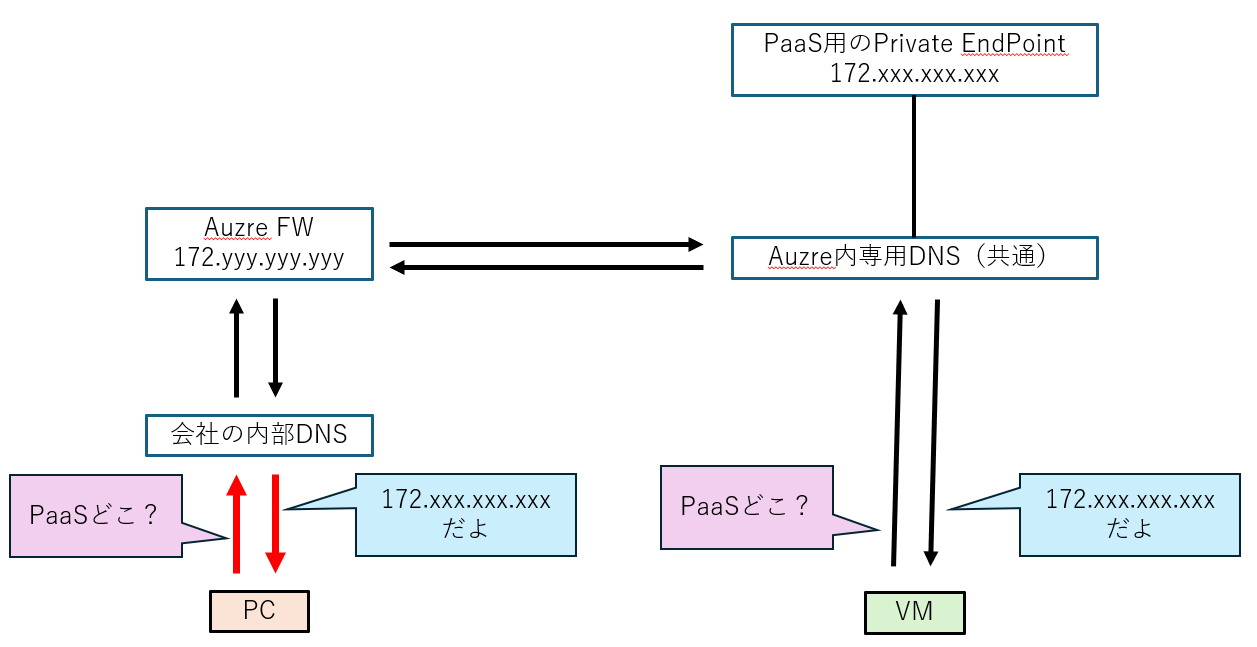

目指す形としてはこんな感じです。

Private Endpointは同仮想ネットワーク内から172.xxx.xxx.xxxなどのプライベートIPでPaaSサービスに接続できるようになる機能ですが、今回はそれに加えて社内のオンプレからも接続できるようにしようというものです。

※本記事は

Azure領域を基本的に閉域で利用している(ExpressRouteなどで社内LANからのみ接続できる)環境の方向けになります。

事前準備

音声サービスをデプロイする

もちろん後からやってもいいんですが、とりあえずデプロイしておいて後からネットワーク設定をすれば変にデプロイが失敗することなく心穏やかなんじゃないかなぁと思います。

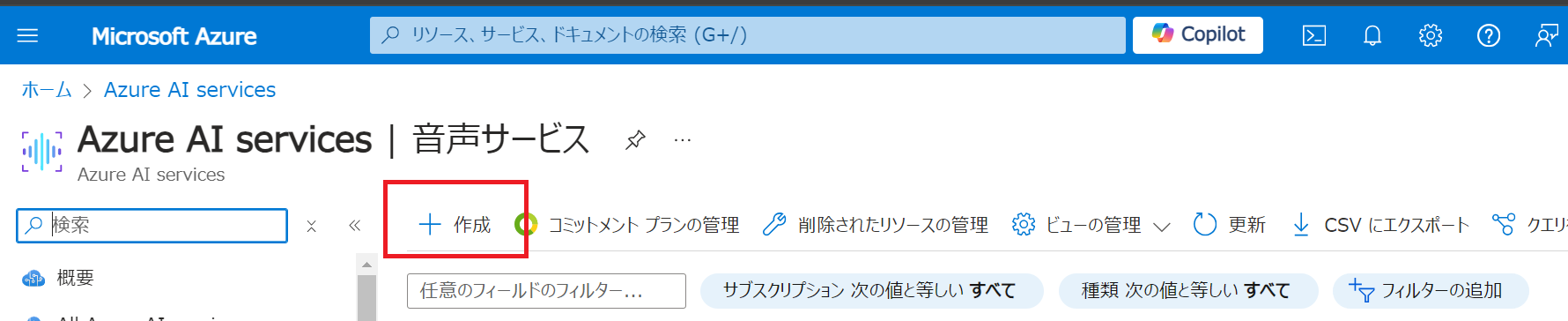

まずはAzure Portalにログインし、AI services - 音声サービスと入って、「作成」から新規作成します。

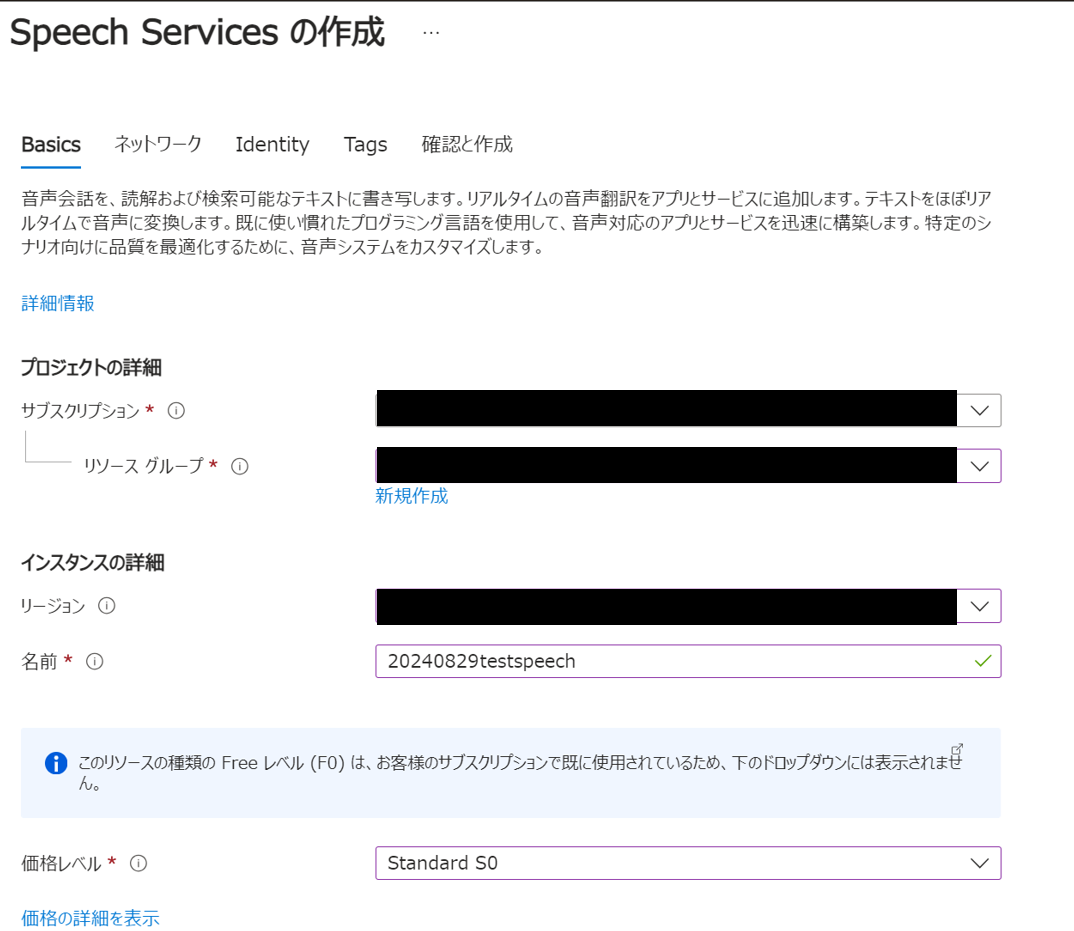

サブスクリプションやリソースグループなどは適当なものを選んでください。価格レベルはまずはFreeで試してもらうと良いと思います。画像の環境では既にFreeでデプロイしてるので選択できませんでしたね。

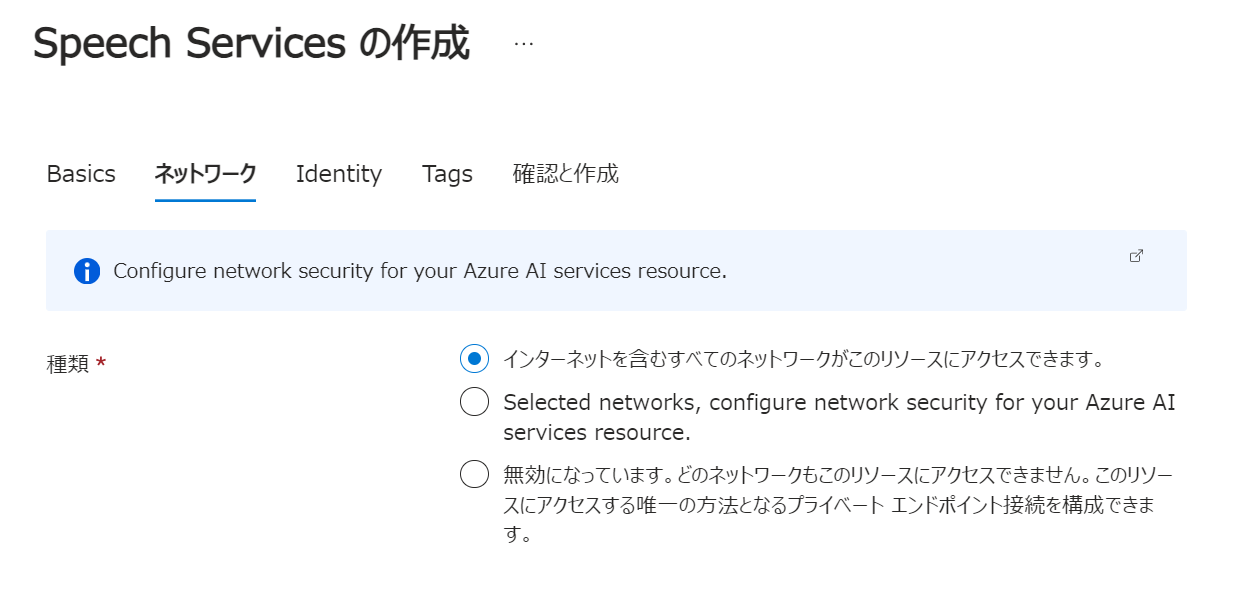

ネットワークの部分は後で設定を行うのでここではすべてのネットワークで一旦作っても大丈夫です。

IdentityやTagsは必要があれば設定してデプロイして完了です。

v-netのサブネットを設定する

後々、PrivateEndpointで設定するプライベートIPのためにまずはセグメントの設定をしておきます。この辺りは既に設定してあるものがあればスルーで大丈夫です。

私はこういったAi Services用にサブネットを作っておこうとなったのでやってみました。細かい設定事項は各会社の要件になるのでどこ触ったかだけ記載しておきます。

NSG(ネットワークセキュリティグループ)を設定する

サブネットを設定したところで、デフォルトではインターネットからようこそしてしまいます。たぶんセグメントごとなどでNSGを設定しているのでは無いかと思いますので、今回サブネットを設定するIPアドレス範囲用にもNEGを設定します。

今回は他のAzureのサービスと同様にAI Servicesを使おう!というものなので、他のNEGと同じように設定すれば大体OKかなと思います。

ルートテーブルを設定する

こちらもNEG同様です。今回設定するサブネットのIPアドレスの範囲用にも設定しましょう。既存の設定をマネすれば大体OKでしょう。

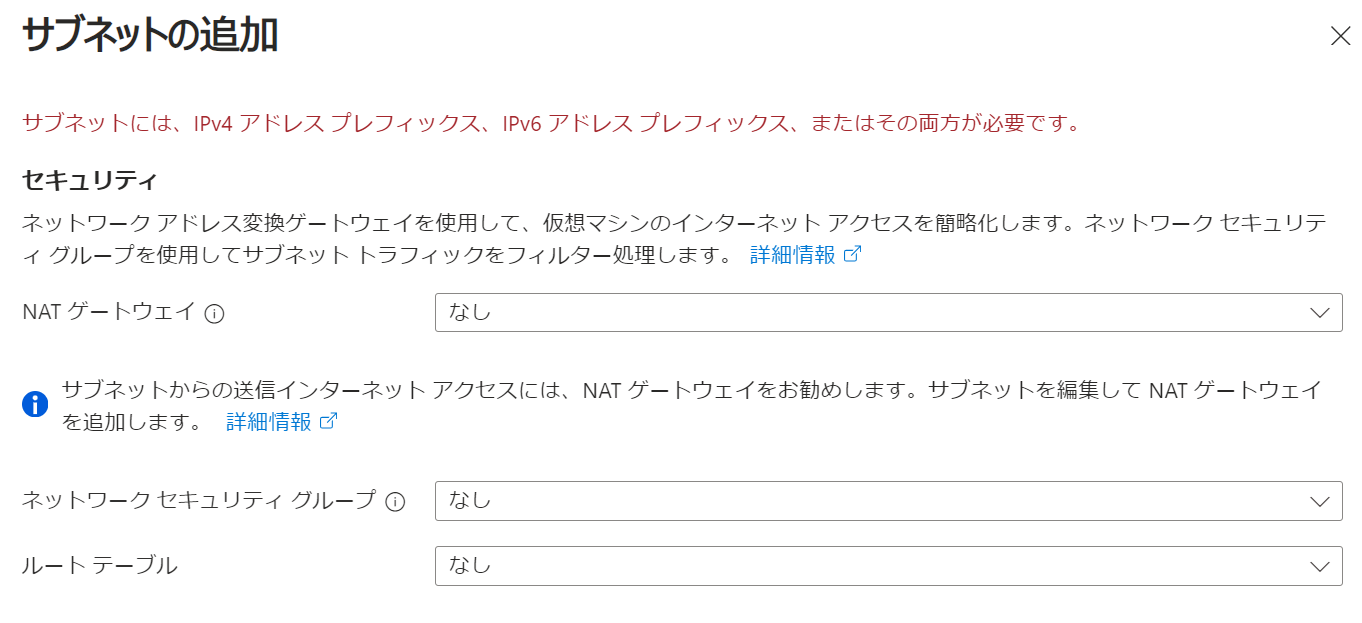

サブネットを設定する

Azure portal - 仮想ネットワーク - 既存のネットワークを選択 - 設定 - サブネット から今回使うIPアドレスの範囲のサブネットを設定します。

NSGとルートテーブルのところで先ほど設定したものを選びます。

同サブネット内に仮想マシンを立てる

必須ではありませんが、Private Endpointを作った際に疎通確認を行うのに使用します。

nslookupするだけなのでマシンのサイズなどは安いので良いですがB1sとかだとコマンドプロンプトもままならなかったりする程重いので最安値まで攻めない方が良いです(1敗)。

PaaSサービスに社内LANから接続できるようにする

Private Endpointを作成する

Private Endpointは

・各サービスの設定内から

・プライベートエンドポイントメニューから

どちらからでも作れますが、前者の方が楽そうなので本記事では前者のやり方で記載します。

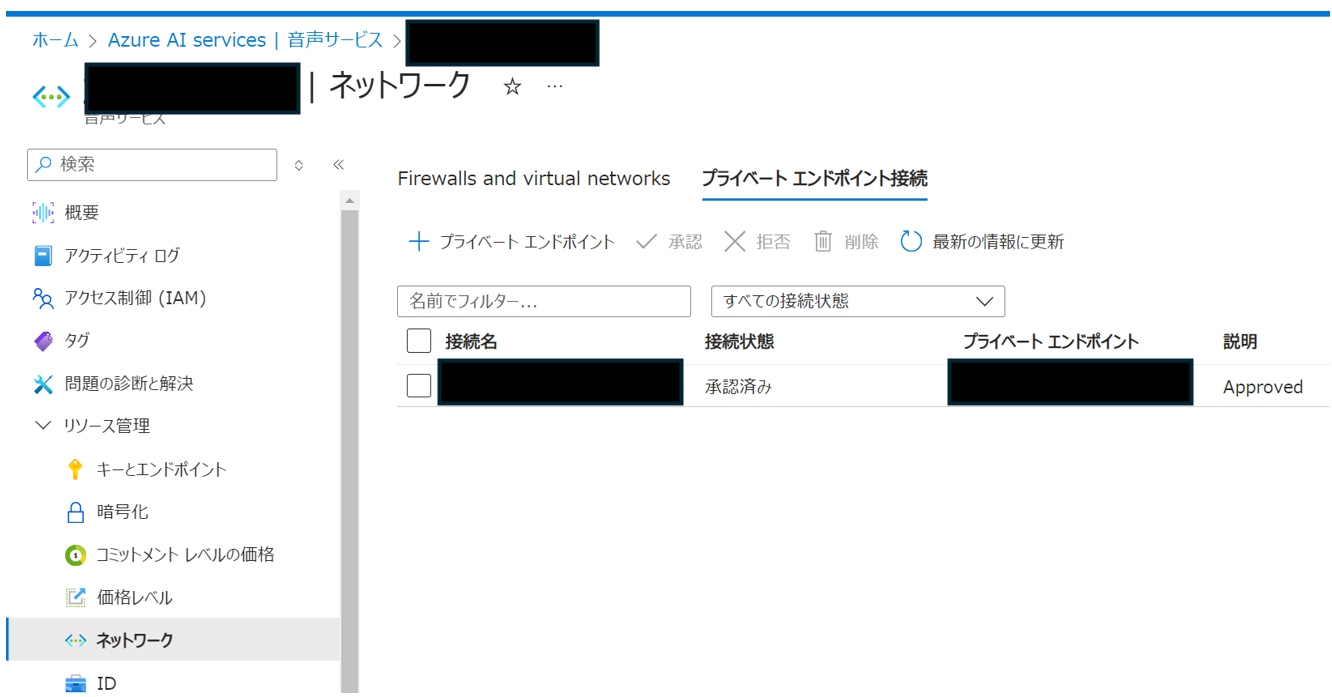

デプロイした音声サービスのネットワーク設定内の「プライベートエンドポイント接続」欄から「+プライベートエンドポイント」をクリックして作成します。

既にあるリソースから作成するとリソースグループなどが最初から入っていて楽です。名前は適当なものを入力すればネットワークインターフェイスの方も自動で入ります。

リソースタブは自動で入っている値で大体大丈夫かなと、

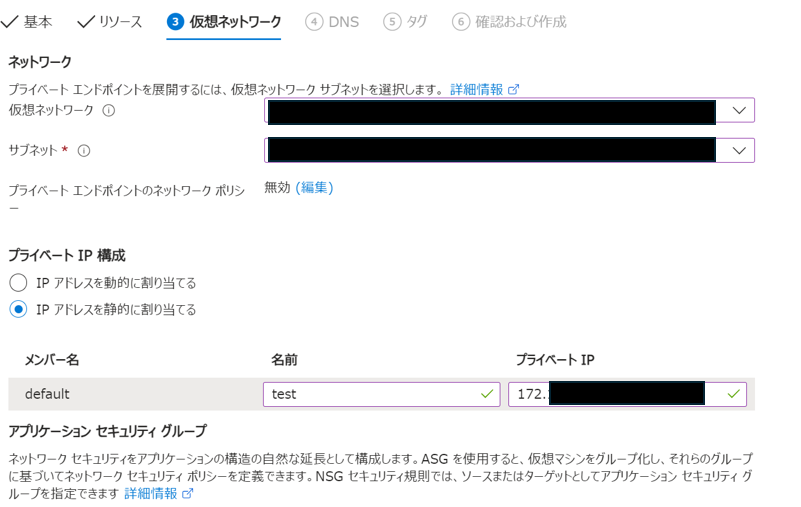

ネットワークタブはサブネットを上記で用意したものにして、プライベートIPを静的に割り当てます。名前は適当に。

アプリケーションセキュリティグループなるものも設定できますが、設定したサブネットのNSGもあるのでそれで十分でしょう。

DNSタブも自動で入っているもので大丈夫だと思います。あとは必要に応じてタグをつけて作成します。

完了すると、接続状況が承認済みになります。

そしたら「Firewalls and virtual networks」タブに移動して、「無効」に設定します。日本語の説明がかなり分かりにくいですがこれでPrivate Endpointからのみこのリソースにアクセスできる状態になります。

疎通確認1

一応、必須ではないですが。

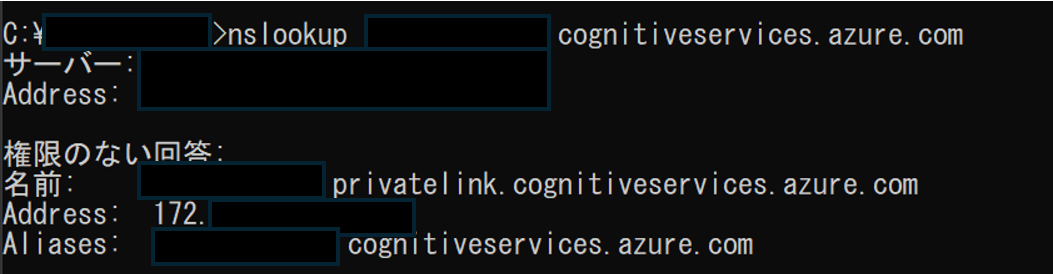

上記Private Endpointと同じサブネット内にあるVMから疎通確認を行います。

VMへリモートデスクトップで入り、コマンドプロンプトで

nslookup <リソースのエンドポイント>

を実行します。

リソースのエンドポイントにはリソースの「キーとエンドポイント」内にあるエンドポイントの内、最初の「https://」と最後の「/」を除いた間のものを入れます。

通信が取れていればプライベートIPが返ってくるはずです。

これでこの部分が完成したことが確認できました。

FirewallのDNSプロキシ構成

Private Endpointとしては上記で完了なのですが、我々は会社にあるPCからも接続したい…けれども上図にあるAzure内専用DNSはVMからでないとアクセスできない…。

そこで、AzureのFireWallにDNSプロキシの設定を入れることで、外からつつけるAzure内へのプロキシの役割を担ってもらいます。

すなわちこの部分↓の設定です。

既にAzureのFirewallがある前提で話を進めますが、Firewallの設定から始める場合は下記の記事が参考になるかと思います。

Azure FirewallのDNSプロキシ機能を試してみた(前編 ~Azure Private EndpointとAzure DNS Private Zone~)

では既存のAzure Firewallに追加で設定する前提で、

Azure Portal→ファイアウォール→Azure Firewall→設定したい既存のFirewall→設定→DNSと進み、

→・有効にチェック

・DNS ServicesはDefault(先のAzure内専用DNS)

・DNS ProxyをEnabled

にします。

疎通確認2

Azure Firewallがプロキシとして機能してくれているか確認します。

社内PCからコマンドプロンプトで

nslookup <リソースのエンドポイント> <Azure FirewallのIP(172.yyy.yyy.yyy)>

を実行します。

これでPrivate EndpointのIPが返ってくれば無事下の図のような状況が出来ていることが確認できます。

内部DNSの設定

最後の設定項目です。

普段PCからサービスを利用する上では上記のようにいちいちAzure Firewallに聞きに行って…としていられません。

そこで会社の内部DNSに特定の向け先へはAzure Firewallに聞きに行くように設定します。

設定項目は下記の二つです。

・privatelink.cognitiveservices.azure.com

・リソースのエンドポイント

利用するリソースのエンドポイントだけなく、1つ目の方も併せて設定する必要があるようです。

疎通確認3

いよいよ最後の確認です。

社内PCからコマンドプロンプトで

nslookup <リソースのエンドポイント>

を実行します。

これでPrivate EndpointのIPが返ってくれば晴れて下の図のような環境が完成します。

Private Endpointの通信には課金が発生しますが、これでPaaSも閉域に!

安心して利用できますね。

お疲れ様でした。