前回はOCI WAF の動作確認するために、以下の一連の流れについて記述しました。

- OCI WAF の基本動作

- OCI WAF の設定

- 保護ルールによる防御

ネットワーク初心者が OCI WAF で不正アクセスを防御できるか試してみた (設定と保護ルール編)

引き続き 今回はさらにBot の対象方法について見ていきます。

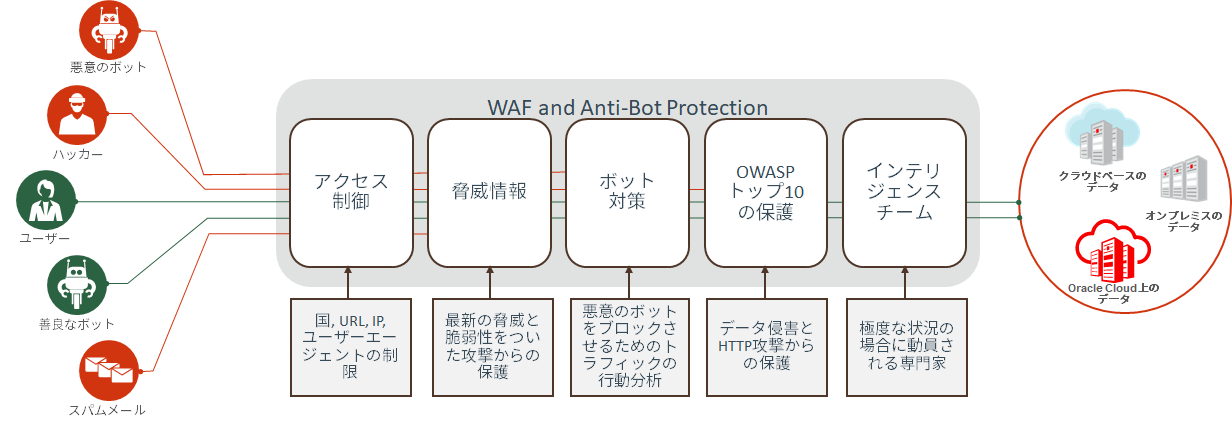

OCI WAF の防御フロー

OCI WAF は多層の防御フローにより、不正なアクセスを検知したりトラフィックをブロックしくれます。ハッカーや悪意のあるユーザーのみでなく、プログラムやボット(Bot)にも対応しています。

Bot 管理

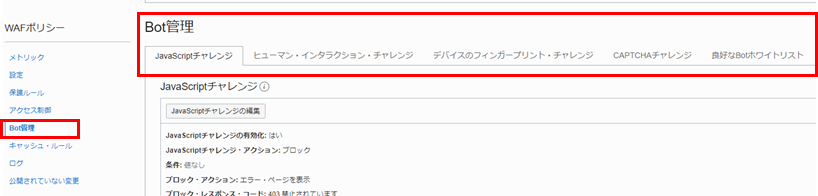

ナビゲーションメニューから[セキュリティ]-[Webアプリケーション・ファイアウォール] を選択し、前回 定義済みのWAFポリシーをクリックします。

左メニューから Bot管理 をクリックすると、5つのBot管理用のタブページが表示されます。

- [JavaScriptチャレンジ]

- [ヒューマン・インタラクション・チャレンジ]

- [デバイスのフィンガープリント・チャレンジ]

- [CAPTCHAチャレンジ]

- [良好なBotホワイトリスト]

今回はJavaScriptチャレンジとCAPTCHAチャレンジのBot管理について試してみます。

1. JavaScriptチャレンジ

JavaScriptチャレンジは、以下の特性により Bot によるDDoS攻撃などの緩和に使用されます。

- アクセスしてきたユーザーに簡単な計算JavaScriptを送信。自動返信されなければBotの疑いありと判断

- 正常なブラウザアクセスか、Botによるアクセスかを区別するためのひとつの方法

JavaScriptチャレンジの設定

[JavaScriptチャレンジ]ページを選択し、[JavaScriptチャレンジの編集]をクリックし設定します。

[JAVASCRIPTチャレンジの有効化] チェック(有効化)します

[JAVASCRIPTチャレンジ・アクション] ブロックを選択します

[アクションしきい値(リクエスト数)] 10 に設定 - 10個以上のBotリクエストをブロック

[変更の保存] をクリックし、変更が反映されるまで待ちます。

DDoS 攻撃にどう対処するのか?

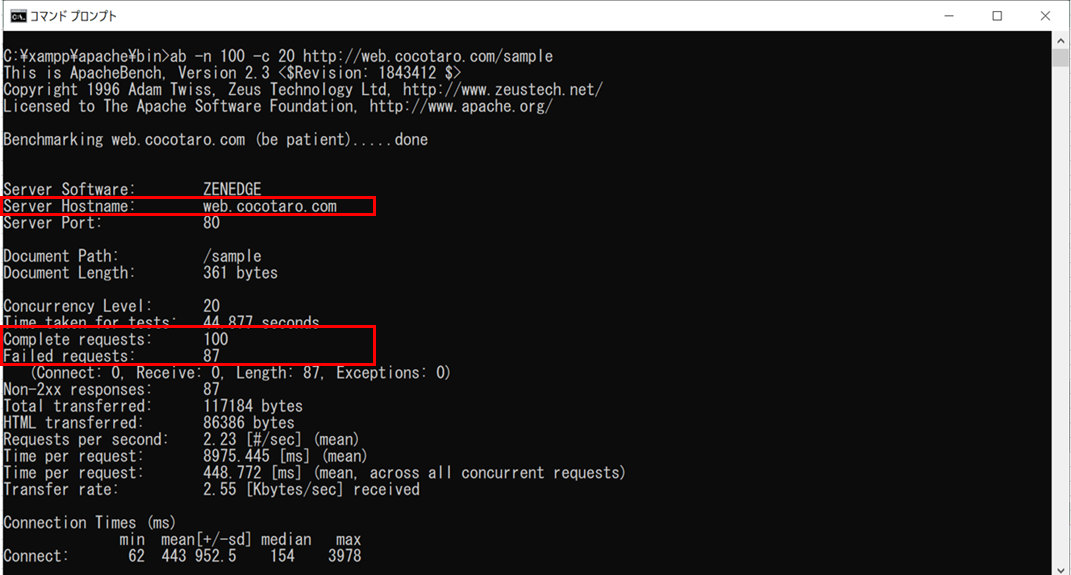

Apache Bench から疑似的にDDoS 攻撃して動作を確認します。

"100のリクエスト投げて、87リクエストがブロックされ" DDoS攻撃を緩和できたことが確認できました。

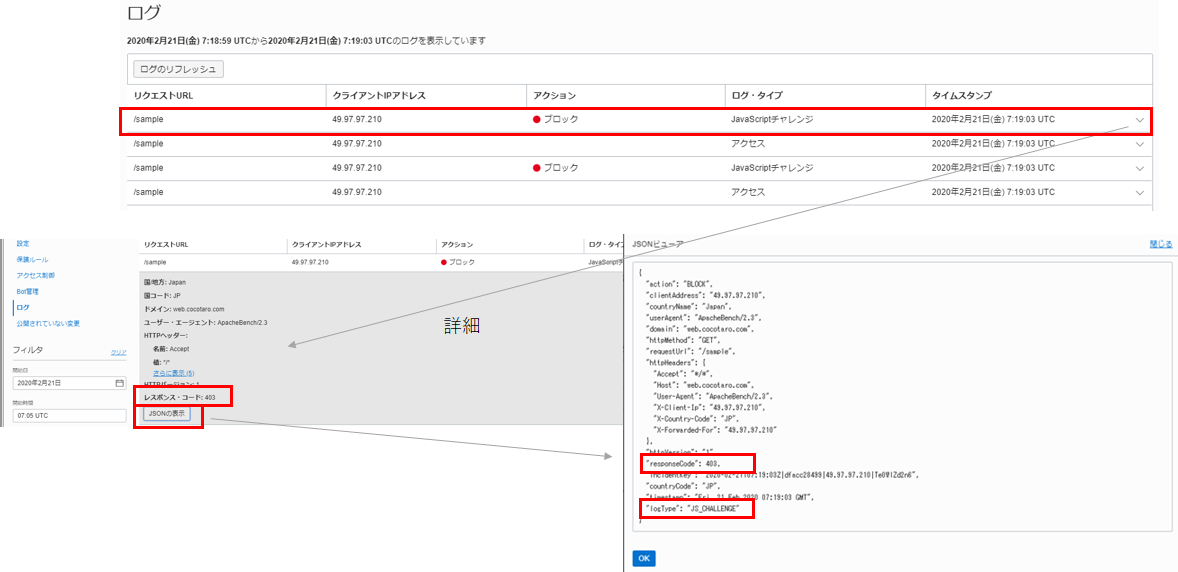

また ログでも、JavaScriptチャレンジにより各ブロックの詳細履歴を参照することができました。

参考)OCI の DDoS 緩和について

DDoSは、Open Systems Interconnection (OSI)モデルで定義されているように、レイヤー7またはレイヤー3/4 (L3/4)に分類でき、レイヤー7 のDDoS緩和については、上述の例のようにOCI WAF を使い緩和することが可能です。

L3/4 DDoS攻撃は、レイヤー7よりも低いレベルのOSIスタックで発生するDDoS攻撃です。L3/4 DDoS緩和は、元々Oracle Cloud Infrastructure(OCI)によって提供されているとのことです。下記を参照してください。

レイヤー7 DDoS緩和

Don’t just rely on your Cloud Provider for DDoS protection

2. CAPTCHAチャレンジ

CAPTCHAチャレンジとは?

- CAPTCHA(キャプチャ): Completely Automated Public Turing test to tell Computers and Humans Apart の略

- チャレンジ・レスポンス認証と呼ばれるセキュリティ方式のひとつ

- ゆがんだ画像や文字/数字を表示して正しく入力できれば(Botではなく)人間であると判断

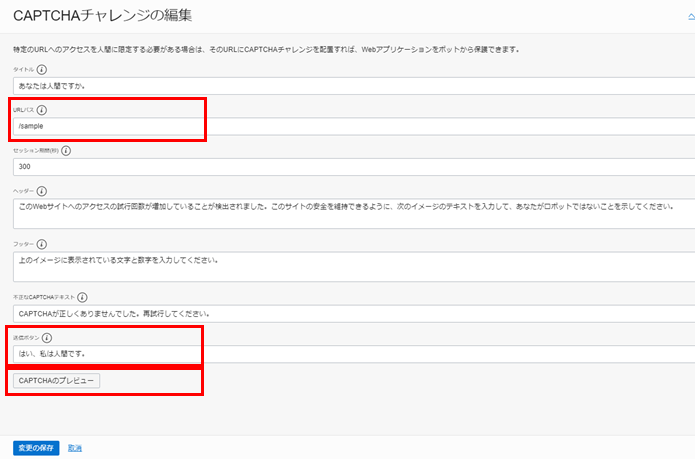

CAPTCHAチャレンジの設定

[JavaScriptチャレンジ]ページを選択し、[JavaScriptチャレンジの編集]をクリックし設定します。

[URLパス] CAPTHA で保護したいURLパスを指定

[送信ボタン] 送信ボタンに表示する文字を指定

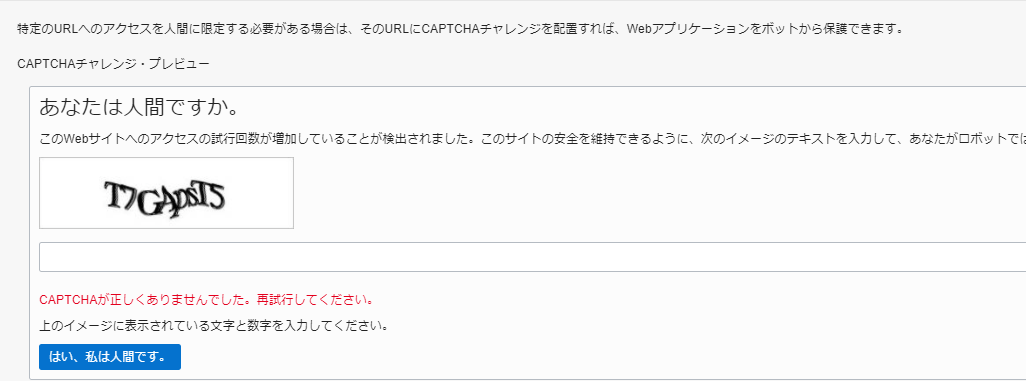

[CAPTCHAのプレビュー] をクリックすると、その場でCAPTCHAのプレビューが表示されます。

これでよければ、[変更の保存] をクリックし、変更が反映されるまで待ちます。

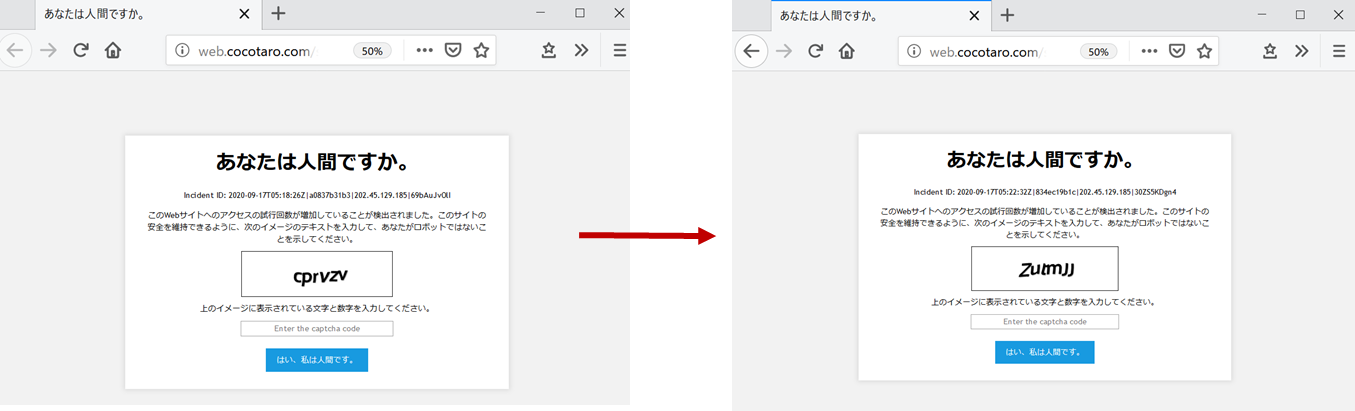

CAPTCHA の動作確認

ブラウザから指定したURLにアクセスします。正しい文字が入力されるまで、何度もテキスト入力を求められます。

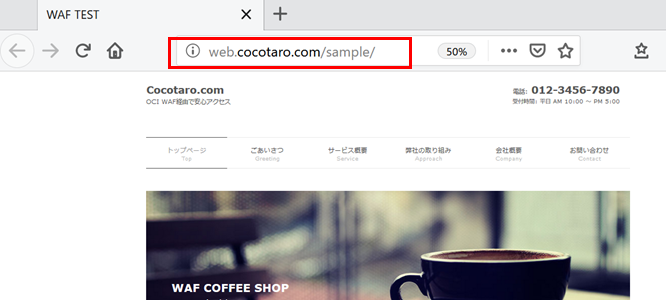

正しい文字が入力できると、本来のWebサイトが表示されます。

まとめ

OCI WAFは、Webサイトの前で攻撃を多層防御するしくみなので、既存アプリに手を加えることなく素早く導入できて、Bot含め様々な不正アクセスに対処できるところがよいでですね。

設定も簡単、容易でシンプルです。お値段もお安いようです。