はじめに

Oracle Cloud Infrastructure上のWindows Serverをバージョンアップした時の動作確認をしてみました。

※あくまでも確認であり動作を保証するものではありません。

Oracle CloudでADドメインに参加しているWindowsのバージョンアップを試してみた(1)

:本記事 - バージョンアップのテスト用の環境を作成する手順を示します。

Oracle CloudでADドメインに参加しているWindowsのバージョンアップを試してみた(2)

:本記事で作成した環境でWindowsのバージョンアップを実施し、再度ドメインに参加した際にバージョンアップ前のポリシーが適用されているかどうかを確認しました。

目次

- 検証環境

- VCNとインスタンスを準備

- DHCPオプションの作成

- サブネットの作成

- IPSec接続のための設定-CPEの作成

- IPSec接続のための設定-DRGの作成

- IPSec接続のための設定-IPSecの作成

- VCNアタッチメントの作成

- ルーティング設定:東京

- ルーティング設定:大阪

- 疎通可否の確認

検証環境

OCI上にWindowsのVMを構築します。

ドメイン・コントローラおよび他の多くのサービスがオンプレミスで実行されています。

オンプレミスのデータセンターは、VPNを介してOCIのクラウドに接続されます。

OCIに2つの環境をデプロイします。

・Osakaリージョン:オンプレミスのシミュレーションとして使用

・Tokyoリージョン:お客様のクラウド環境

・2つの環境間でIPSec接続を設定します。

ドメイン・コントローラとDNSサーバーのVMをOsaka側の環境に作成します。

(オンプレミスのシミュレーションとして使用)

LibreswanでTokyo側のDRGと接続してIPSecトンネルを確立します。

VCNとインスタンスを準備

VCN

| Region | VCN | CIDR | Subnet | |

|---|---|---|---|---|

| 1 | Osaka | WindowsAD-VCN | 10.0.0.0/16 | 10.0.1.0/24 |

| 2 | Tokyo | WindowsOCI-Domain | 192.168.0.0/16 | 192.168.1.0/24 |

検証用インスタンスのリスト

| Region | Name(参考) | Shape | Image | IPアドレス(参考) | |

|---|---|---|---|---|---|

| 1 | Osaka | Windows-OnP-ADController | VM.Standard.E4.Flex | Windows-Server-2016-Standard-Edition-VM | 10.0.1.250 |

| 2 | Osaka | Windows-OnP-VPNGateway | VM.Standard.E4.Flex | Oracle-Linux-7.9 | 10.0.1.193 |

| 3 | Tokyo | WindowsVM1 | VM.Standard.E4.Flex | Windows-Server-2016-Standard-Edition-VM | 192.168.1.178 |

| 4 | Tokyo | WindowsVM2 | VM.Standard.E4.Flex | Windows-Server-2016-Standard-Edition-VM | 192.168.1.184 |

DHCPオプションの作成

Tokyo Regionに設定

作成手順

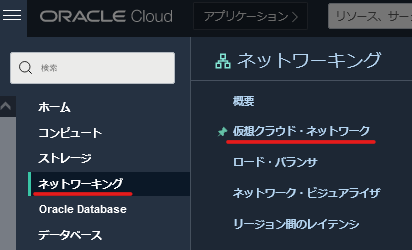

OCIの管理コンソールから、 [ネットワーキング]>[仮想クラウド・ネットワーク] メニューを選択し、編集したいVCN名のリンクをクリックします。

- DHCPオプションをクリック

- DHCPオプションの作成のボタンをクリック

- 名前:任意の名前を設定

- コンパートメント:作業用のコンパートメントを選択

- DNSタイプ:カスタム・リゾルバ

- DNSサーバー: OnP側のDNSサーバー(Windows-OnP-VPNGateway)のIPアドレスを入力

- DNS検索ドメイン・タイプ:サブネット検索ドメイン

- DHCPオプションの作成 をクリック

サブネットの作成

Tokyo Regionに設定

Tokyo RegionのVCNにプライベート・サブネットを作成します。

デフォルトのDHCPオプションを使用せずに、前の手順で作成したオプションを選択してサブネットを作成します。

作成手順

前の手順と同様に、OCIの管理コンソールから、[ネットワーキング]>[仮想クラウド・ネットワーク] メニューを選択し、編集したいVCN名のリンクをクリックします。

- サブネット をクリック

- サブネットの作成 をクリック

- 名前:任意の名前を設定

- コンパートメント: 作業用のコンパートメントを選択

- サブネットタイプ: リージョナル(推奨) を選択

- CIDRブロック:192.168.1.0/24

- ルート表の選択:デフォルトのルート表

- サブネット・アクセス:プライベート・サブネットを選択

- DHCPオプション:前の手順で準備したDHCPを選択

- サブネットの作成 をクリック

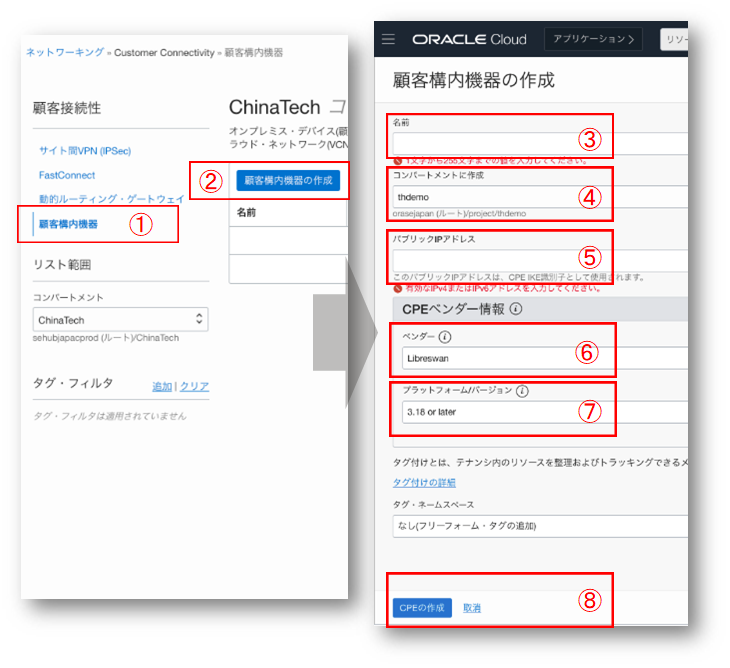

IPSec接続のための設定-CPEの作成

Tokyo Regionに設定

作成手順

OCIの管理コンソールから、[ネットワーキング] > [顧客接続性] メニューを選択します。

- 顧客構内機器 をクリック

- 顧客構内機器の作成 をクリック

- 名前: 任意の名前を設定

- コンパートメント: 作業用のコンパートメントを選択

- パブリックIPアドレス:LibreswanのPublic IP

- ベンダー:Libreswan

- プラットフォームバージョン:3.18 or Later

- CPEの作成 をクリック

Osaka側ではLibreswanを使用してIPSec接続を確立し、顧客のオンプレミス環境とクラウド環境間のVPN接続をシミュレートします。そのため、CPEのベンダーとしてLibreswanを選択します

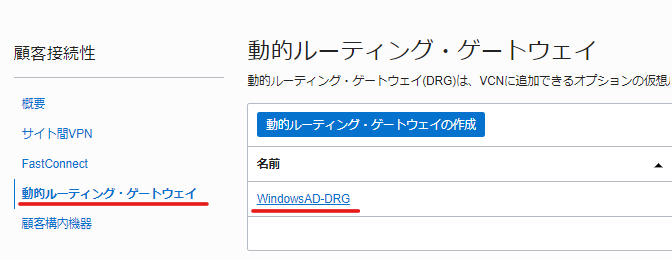

IPSec接続のための設定-DRGの作成

Tokyo Regionに設定

IPSec接続のため、Tokyo Region側のVPNゲートウェイとしてDRGを準備します

作成手順

前の手順と同様に、OCIの管理コンソールから、[ネットワーキング] > [顧客接続性] メニューを選択します。

- 動的ルーティング・ゲートウェイ をクリック

- 動的ルーティング・ゲートウェイの作成 をクリック

- 名前:任意の名前を設定

- コンパートメント:作業用のコンパートメントを選択

- 動的ルーティング・ゲートウェイの作成 をクリック

IPSec接続のための設定-IPSecの作成

Tokyo Regionに設定

TokyoとOsakaの間のIPSecトンネルを作成します

作成手順

前の手順と同様に、OCIの管理コンソールから[ネットワーキング] > [顧客接続性] メニューを選択します。、

- サイト間VPN (IPSec) をクリック

- IPSec接続の作成 をクリック

- コンパートメント:作業用のコンパートメントを選択

- 名前:任意の名前を設定

- 顧客構内機器: 前の手順で作成したCPEを選択し、「このCPEはNATデバイスの背後にあります」チェック・ボックスにチェック

- CPE IKE識別子タイプ:IPアドレス を選択

- CPE IKE識別子:LibreswanのPublic IP を入力

- 動的ルーティング・ゲートウェイ:前の手順で作成したDRG を選択

- 静的ルート:OnP側のCIDRブロックを入力

- IPSec接続の作成 をクリック

VCNアタッチメントの作成

Tokyo Regionに設定

前の手順で作成したDRGをTokyo RegionのVCNにアタッチします。

Tokyo RegionのVCNはこのDRGをゲートウェイとして利用します。

作成手順

前の手順と同様に、OCIの管理コンソールから、[ネットワーキング] > [顧客接続性] メニューを選択します。

[動的ルーティング・ゲートウェイ]をクリックし、DRGのリストから編集したいDRGの名前をクリックします。

- 仮想クラウド・ネットワーク・アタッチメント をクリック

- 仮想クラウド・ネットワーク・アタッチメントの作成 をクリック

- 名前:任意の名前を設定

- 仮想クラウド・ネットワーク:該当のVCNを選択

- 仮想クラウド・ネットワーク・アッタチメントの作成 をクリック

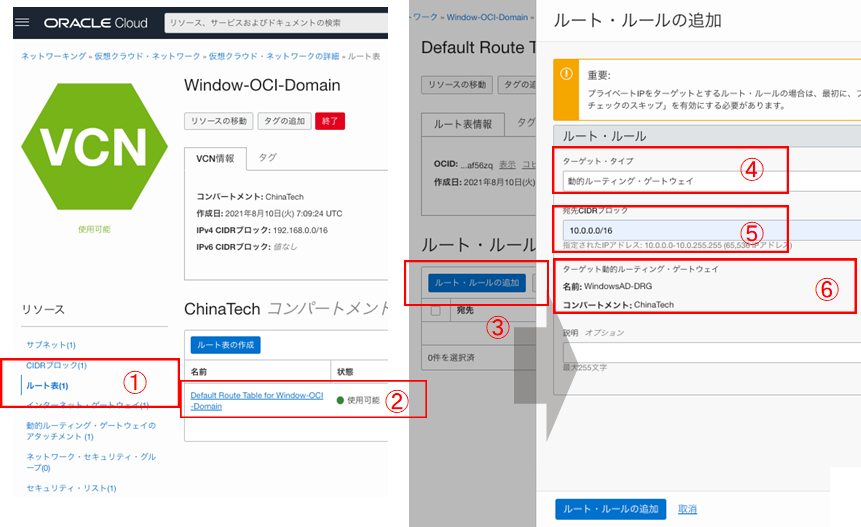

ルーティング設定:東京

Tokyo Regionに設定

オンプレミスとのVPN通信を使用できるように、ルート・ルールに前の手順でアタッチしたDRGをゲートウェイとして設定します。

作成手順

OCIの管理コンソールから、[ネットワーキング]>[仮想クラウド・ネットワーク] メニューを選択します。

VCNのリストから編集したいVCN名をクリックします。

- 「ルート表」をクリック

- ルート表のリストから、デフォルトのルート表の名前 をクリック

- 「ルート・ルールの追加」 をクリック

- ターゲット・タイプ:動的ルーティング・ゲートウェイ を選択

- 宛先CIDRブロック:オンプレ側のCIDRブロックを入力(例では10.0.0.0/16)

- このVCNにアタッチされているDRGは自動的に表示されます

- ルート・ルールの追加 をクリック

ルーティング設定:大阪

Osaka Regionに設定

Osakaリージョンはオンプレミスのシミュレートとして作成します。

VCN関連リソースの作成はデフォルトを使用します。※VCN作成の手順を省略します

・ サブネット:Public Subnet

・ セキュリティ・リスト:デフォルト設定

・ ルート表:デフォルトはInternet Gatewayへのルートのみのため、Private IPをターゲットにしたルート・ルールの追加が必要

デフォルトのルート表にはInternet Gatewayのルールしかありません。

Tokyo Region側にVPNで通信する必要があるためPrivate IPのルート・ルールを追加します。

・宛先:Tokyo RegionのサブネットCIDRを設定

・ターゲット・タイプ: プライベートIPを選択

・ターゲット:LibreswanのプライベートIPアドレスを設定

IPSec GatewayとなるLibreswanの機器にTokyo Regionへのルーティングが必要です。

LibreswanのVMにログインして下記のコマンドを実施します。

# ssh -i ~/.ssh/id_rsa opc@LibreswanPublicIP

# sudo ip route add 192.168.1.0/24 nexthop dev vti01 nexthop dev vti02

疎通可否の確認

- Tokyo RegionのVMにログインしてDNSサーバーにオンプレミスのDNSサーバーのアドレスを設定していることを確認

- Osaka Regionのドメイン・コントローラからTokyo RegionのWindows VM(windowsvm1/windowsvm2)にPingを実施

- Tokyo RegionのWindows VMからもOsaka RegionのAD Contoller(Windows-OnP-ADController:10.0.1.250)にPingを実施

これで、ADドメインコントローラ用の環境と、ドメインに参加するOCI上のWindows Serverの環境準備ができました。

Oracle CloudでADドメインに参加しているWindowsのバージョンアップを試してみた(2) ではドメインに参加したWindows Serverへのポリシーの設定と、バージョンアップ後の動作の確認手順を紹介します。

Special Thanks:Mr. Hu