はじめに

Azure Virtual Desktop (AVD) の セッションホストへのサインイン時に SSO させるためのノウハウです。

この記事では、セッションホストが オンプレミス ドメインコントローラー (AD DS) に参加している構成に対する内容となっています。

前提事項

以下の記事を参照して、No.1 ~ No.7 までを行い、AVD がデプロイされている必要があります。

No.8 以降の実施で より 高度な AVD を構成できるような構成になっています。

1. やりたいこと

セッションホストへのサインイン認証 で ウィンドウを開かずに、SSO で接続させたい!

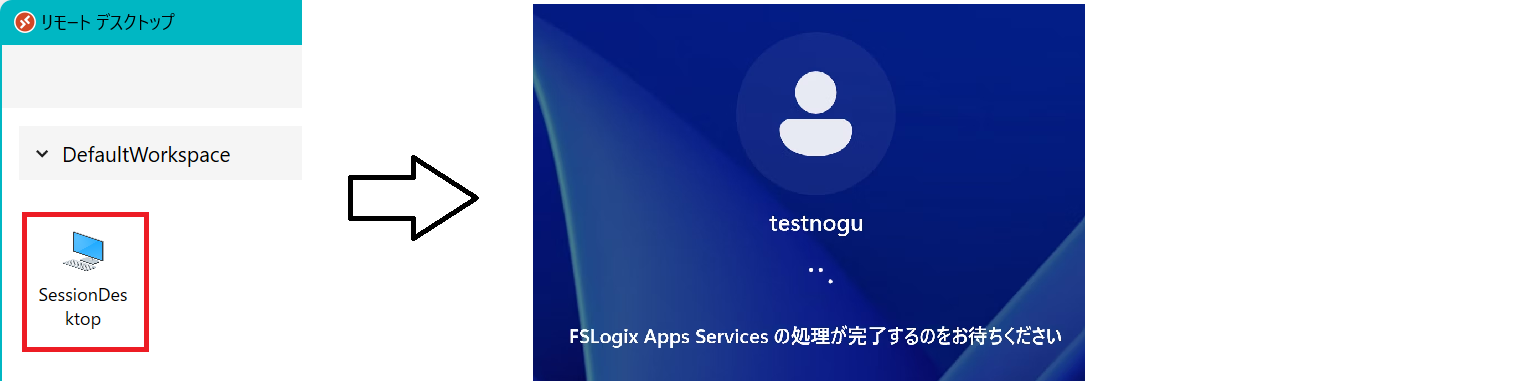

Before(毎回、認証ウィンドウが出るので、パスワードを入れる必要アリ)

2. AVD の認証の流れ

AVD では、以下の3段階で、認証が発生します。

2-1. Azure Virtual Desktop へのサービス認証

2-2. セッション ホスト へのサインイン認証

2-3. セッション内認証

2-1. Azure Virtual Desktop へのサービス認証

AVD のサービスに接続して 接続するための情報を取得するための認証です。

Microsoft Entra ID アカウントを使用します。

※オンプレミスドメインのアカウントが テナントに 同期されたものである必要があります。

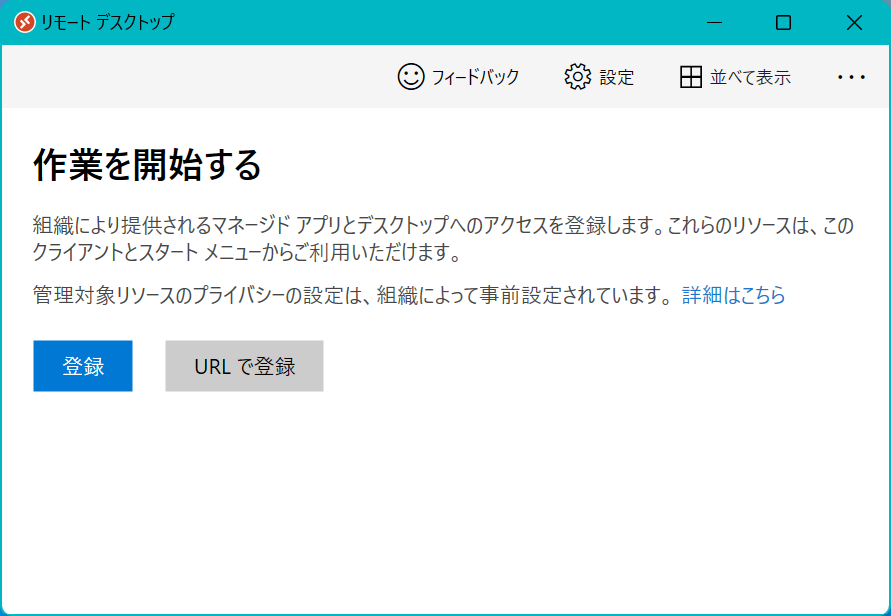

1.Remote Desktop アプリ を初めて起動した際に、以下の画面が表示されます。

ここで、登録 を押して AVD への接続情報を取得していきます。

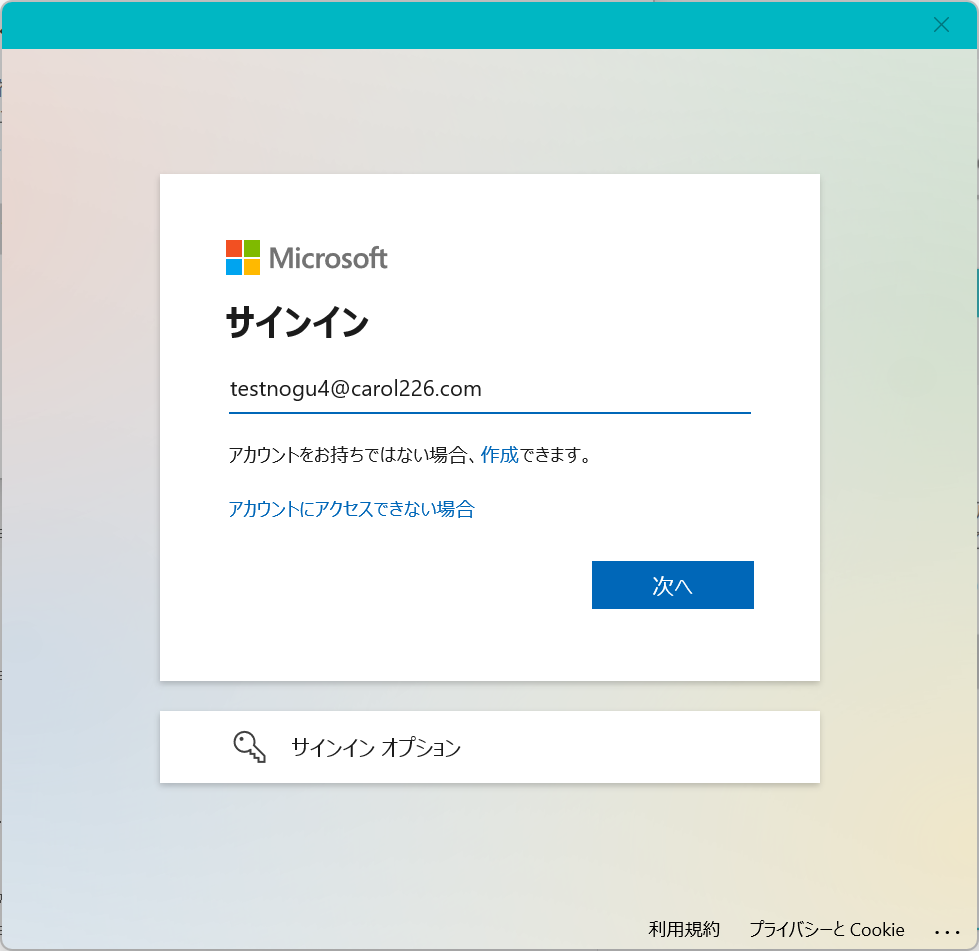

2.以下の画面で 認証 します(AVD の利用が許可されているユーザー)

Entra ID 側の設定にもよりますが、既定では 1回認証すれば、以後 PC を再起動しても2回目の認証は求められません。

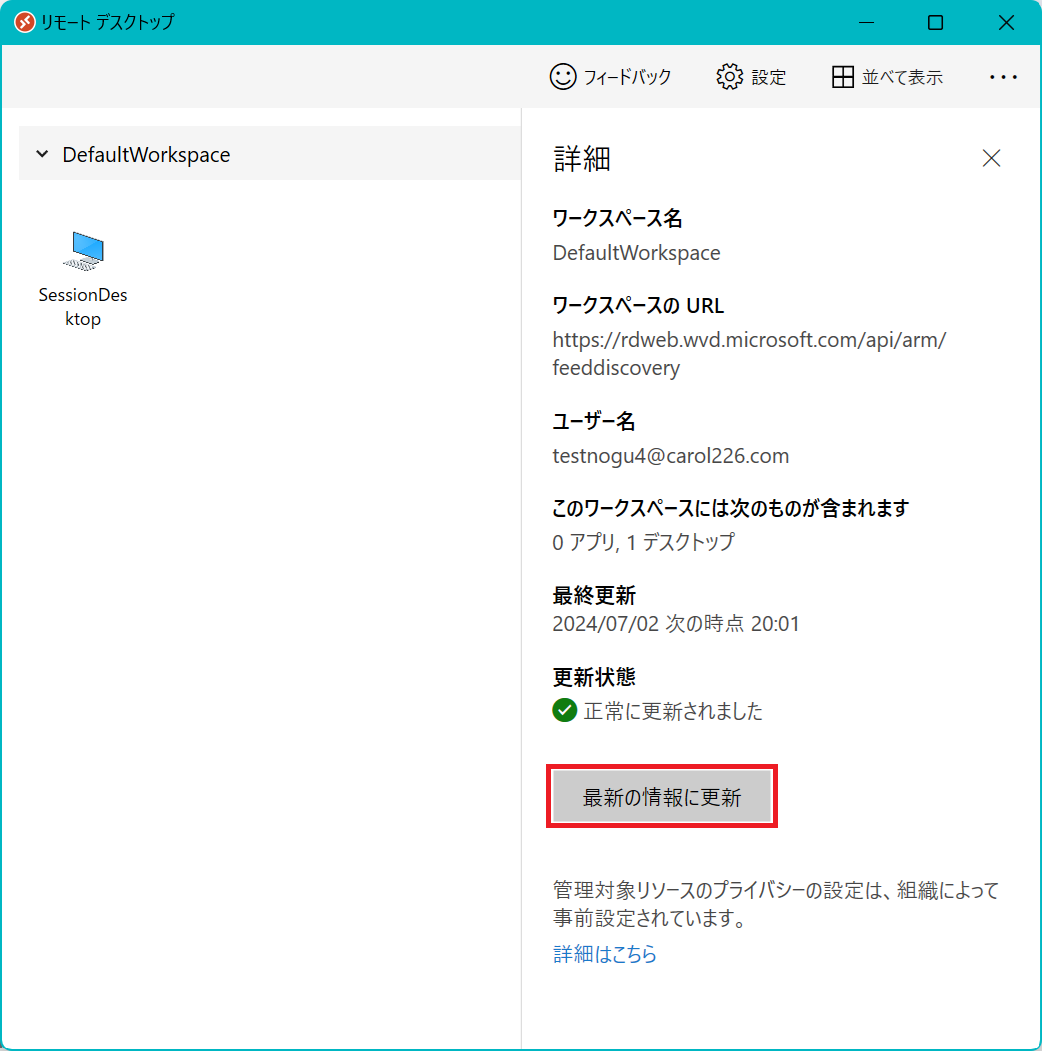

3.AVD によって、ユーザーに許可されている デスクトップ や アプリ が表示されます。

2-2. セッション ホスト へのサインイン認証

セッションホスト (AVD 用の VM) に RDP 接続を行う際の認証です。

課題

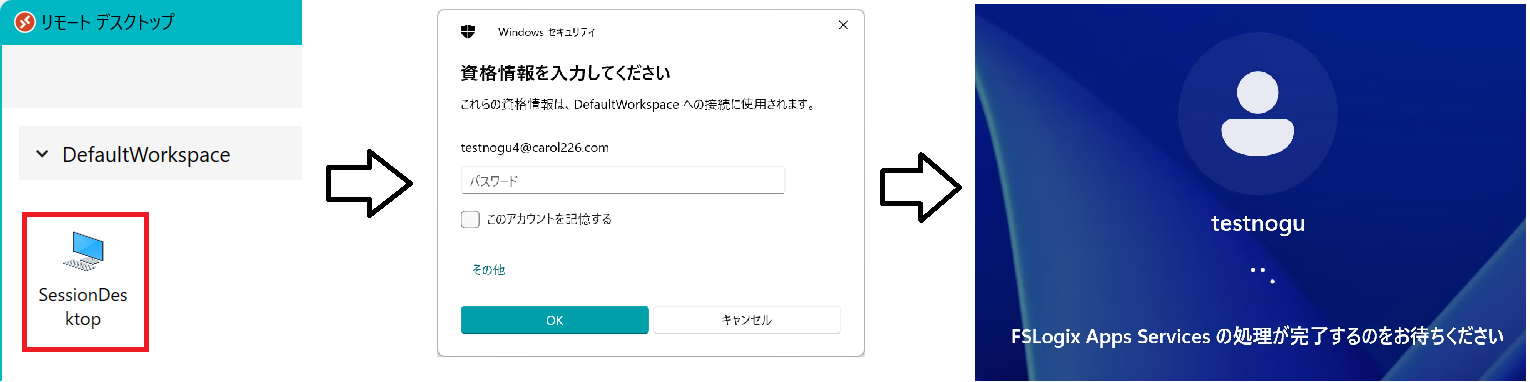

この認証窓は、RDP 接続 を行うたびに 毎回 表示されます。

都度、パスワードを入力する必要があります。

ポイント

このウインドウの表示を 抑止 させることが、本記事 の目的です。

ドメイン認証 に成功すると 以下のようにサインイン画面になり、デスクトップ画面 が表示されます。

2-3. セッション内認証

リモート セッション内で他のリソースに接続する際の認証です。

これは、ドメイン内のリソース(ファイルサーバーなど)にアクセスしたり、

Microsoft 365 のサービス(Teams や Outlook)に接続する際に行われます。

オンプレミスドメイン内のリソースは、元々 SSO でアクセスされます。

後述する 4-1. Microsoft Entra ハイブリッド参加 の構成によって、Microsoft 365 への認証が SSO されるようになります。

ポイント

実は、2-3. セッション内認証 だけであれば、以下の記事の シームレス SSO (sSSO) を構成することでも実現できます。

シームレス SSO の構成

https://qiita.com/carol0226/items/ebb140fe92fca5471212

しかし 2-2. セッション ホスト へのサインイン認証 と 2-3. セッション内認証 の両方を実現するためには、ハイブリッド参加 の構成が必要になります。

3. 実現手段

目標を達成するためには、以下の公開情報に記載されている いずれかの構成が必要です。

公開情報:セッション ホスト認証

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/authentication?wt.mc_id=MVP_407731#in-session-authentication

(以前の公開情報より抜粋)

2025/3/2 に確認したところ、上記の公開情報が修正されており、以下の図が消去されていましたが、参考となる情報なので、画像は残しておきます。

上記の通り、各 クライアントアプリ ごとに、サポートされている認証の種類 が記載されています。

このうち、ユーザー名とパスワード(橙色)は、前章で説明した Before の状態ですので、SSO にはなりません。

それ以外の方法を構成すると、SSO の動作になります。

なお、水色 枠 の2通りの方法は、利用できるデバイスが限定される事と、証明機関 を用意する必要があり、非常に難解な構成を必要とするため、今回は 対象から外しました。

そのため、Microsoft Entra 認証(緑色)の方法での実現手段を紹介していきます。

4. セッションホスト への Microsoft Entra 認証 (SSO) の構成

本章が、この記事のメインとなります。

前章の Microsoft Entra 認証(緑色)のリンクは、以下の 公開情報 へリンクしています。

下記の記事に記載されている手順を元に説明していきます。

公開情報

まず、公開情報を見ると、とても難しそうな内容が書かれていますが、内容としては 以下の4つの構成を実施するように書かれています。それぞれを順に説明していきます。

4-1. Microsoft Entra ハイブリッド参加

4-2. Microsoft Entra Kerberos 認証

4-3. シングル サインオンを有効にするようにホスト プールを構成する

4-4. 同意プロンプト ダイアログを非表示にする(任意)

4-1. Microsoft Entra ハイブリッド参加済み

これは、私が別途 記事化している内容 そのもの を指しています。

以下の記事を参照して、AVD の VM を ハイブリッド参加済み の状態にしてください。

前提事項 には、Microsoft Entra 参加済み (MEJ) または Microsoft Entra ハイブリッド参加済み (MEHJ) のいずれかが必要と書かれています。

テナントに参加したデバイスは、"MEJ" を構成できますが、オンプレミス のドメインに参加した セッションホスト の場合は、"MEJ" を行う事ができません。

ドメイン参加マシンは、"MEHJ" のみ構成ができます。

そのため、ここでは Microsoft Entra ハイブリッド参加済み の構成が必須になります。

MEJ = Microsoft Entra Joined の略

MEHJ = Microsoft Entra Hybrid Joined の略

4-2. Microsoft Entra Kerberos 認証

接続元のクライアントが、Microsoft Entra ID 認証を行った際に、Kerberos チケットを取得するようになるため、これを使って セッションホスト へ SSO を実施できるようになります。

これも、私が別途 記事化している内容 そのもの の内容です。

以下の記事を参考に Microsoft Entra Kerberos 認証 を構成してください。

上記の記事内から転用した図ですが、⑥ を AVD セッションホスト に変更してあります。

公開情報:RDP の Microsoft Entra 認証を有効にします

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/configure-single-sign-on#enable-microsoft-entra-authentication-for-rdp

4-3. シングル サインオンを有効にするようにホスト プールを構成する

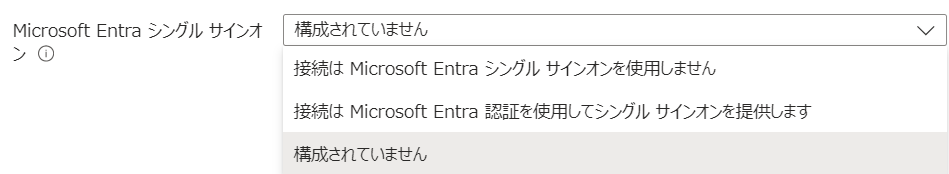

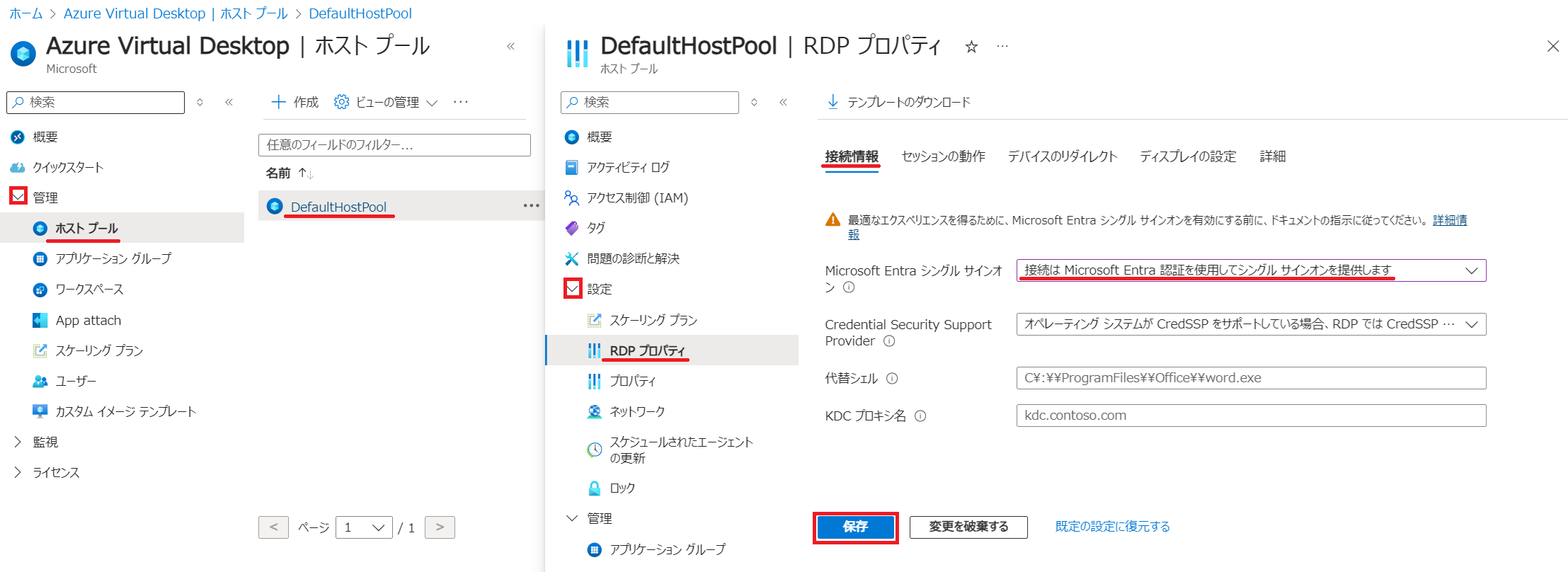

ホストプールごとに 本章 の設定が必要です。

Azure Portal で ホストプール を開き RDP プロパティ の設定を 以下の値に変更します。

"接続は Microsoft Entra 認証を使用してシングル サインオンを提供します"

保存 を押して、以下のような通知が表示されれば OK です。

公開情報:シングル サインオンを有効にするようにホスト プールを構成する

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/configure-single-sign-on?wt.mc_id=MVP_407731#configure-your-host-pool-to-enable-single-sign-on

4-4. 同意プロンプト ダイアログを非表示にする(任意)

SSO で接続はできるようになりますが、初回だけ、以下の赤枠のようなウィンドウが出るようになります。

※各 デバイスと、セッションホスト の組み合わせごとに1回のみ

初回のみなので、頻度は少ないですし、はい を押すだけで、パスワード の入力などは不要なため、特に対処しなくても良いと思います。

このウィンドウ さえも抑止させたい場合は、以下の公開情報の手順を実施します。

公開情報:同意プロンプト ダイアログを非表示にする

https://learn.microsoft.com/ja-jp/azure/virtual-desktop/configure-single-sign-on?wt.mc_id=MVP_407731#hide-the-consent-prompt-dialog

以上の構成で、AVD へ接続する際に SSO が構成され 認証ウィンドウが抑止されたことを確認できると思います。

5. 参考情報

以下の くらう道 さん の記事が大変参考になります。

Next Step

SSO の構成が完成したら、以下の FIDO2 セキュリティキー でのサインインにもチャレンジしてみてください。AVD へのサインインでも 有効になります。

さらに、運用を考慮して 初回ログオン からパスワードレス化 を構成することもでき