はじめに

いままで、私が ハンズオン研修などを開催した時には、まず初めに 参加者の方に テナント の作成を実施してもらっています。

その際は、いつも 参加者の人のアカウントの状態や テナントの状態を確認しつつ対応する必要がありました。

それと同様に、初めて 独学で Azure や Microsoft 365 を学ぼうと思って腰を上げても、最初のテナント作成の時に 手順通りの画面にならずに躓いたり、ブロックされてうまく作れない・・・などで引っ掛かる事があると思います。

各個人の立場や所属などによって、さまざまな状況があり、理解しづらい点があると思ったので、その点を 記事にまとめました。

テナントとは?

テナントは、コストを請求される単位であり、セキュリティの及ぶ範囲であり、同一の認証を受ける利用者の集まりである・・・と言えると思います。

その理由を 以下で述べたいと思います。

テナントという言葉は、不動産の世界でも使われる言葉です。

「不動産&テナント」でネット検索してみると、以下のような意味があることが判ります。

テナントとは、オフィスビルやショッピングセンター内の区画を賃貸契約して利用することを指しています。

Microsoft Entra テナント も 不動産のテナントと同じ語源から来ていると思います。Microsoft が 提供するクラウド資源を 賃貸契約して利用できる区画 の事を指していると言えると思います。賃貸契約ってことは、つまり サブスク契約ってことですね。

私の解釈では、その賃貸(サブスク)契約をする単位であり、そのテナント内で利用した分の総額コストが クレジットカードや請求書などで 引き落とされる額になります。

そのため、テナントとは、請求される単位 という事ができると思います。

さらには、セキュリティの及ぶ範囲 とも考えられます。不動産のテナント(部屋)の中に入るためには、鍵や ICカードを使って中に入ります(鍵が無かったら 店内のものが盗まれてしまう為)

同じテナント内に入った人同士で、同じセキュリティの区画内に居るため、その範囲内で 顧客などの個人情報や 企業秘密などの情報をやり取りできますね。

これと同様に、 Microsoft Entra テナントも テナント内の情報資源が テナント外からアクセスされて盗まれたり、改ざんされないように 鍵を掛けます。クラウド上では これを解錠する行為が「認証」です。認証は、ID と パスワード などを使って、Microsoft Entra テナント内の正規のユーザーなのかどうかが確認された場合に、テナント内の情報資源にアクセスすることができます。テナント内のユーザー同士で デジタル文書のやりとりが可能ですが このやりとりは テナントの外からは見る事ができません。

Office 365 であれば、世界中の誰でも https://www.office.com にアクセスします。

Azure であれば、世界中の誰でも https://portal.azure.com にアクセスします。

皆 同じアドレスにアクセスするのですが、その内部は テナント で論理的に区画で分けられていると考えて頂ければ良いと思います。

Microsoft Entra テナントの価格は?

以下の料金プランの記載があります。

単に テナントを作っただけでは、Microsoft Entra ID Free(旧名:Azure Active Directory Free)という扱いになっていて、無料です。

このテナントで 追加の機能を使いたい場合には ユーザー単位のライセンスを購入して 機能追加をしていく考え方になっています。

Free版であっても、基本的な認証の機能などは利用ができるようになっています。

この記事で紹介している作業は、無料版で実施が可能です。

以下のサイトに 無料版 と 有料版 の機能比較などが掲載されています。

アカウントの状態を見極める

新しくテナントを作成するためには、Azure Portal にサインインする必要があります。

Azure Portal にサインインするためには、Microsoft のアカウントがあれば大丈夫です。

Microsoftのアカウントと言っても「Microsoftアカウント」と「職場と学校アカウント」の2種類が存在します。

まずは 以下のサイトで 現在のアカウントの状態を見極めましょう。

良く間違いやすいのは、Azureサブスクリプション を契約していないと Azure Portal にはサインインできないと思われてしまう点です。

ですが、Azure Portal は、Azureサブスクリプション の契約が無くても サインインが出来るのです。

上記のリンクで、アカウントの状態を見極めたら、新しく テナントを作成するのか、または 今 利用しているテナントを使えば良いのか 以下の表を見ながら判断していきましょう。

| テナントの状態 | アカウントの状態 | 方針案 | 補足 | |

|---|---|---|---|---|

| ① | 組織のテナント (利用規定がある) |

組織アカウント | ルールに従う | 組織によっては テナントを扱う際のルールが定められている場合があります。そういったルールが無いかどうかを IT部門に照会して指示に従う必要がある場合もあります。費用負担を 自社でやるのか 個人で建て替えるのか等。 そういうしがらみ無く、自己研鑽で検証などをするなら 個人アカウントで新しくテナントを作ると良いと思います。 |

| ② | 組織のテナント (制限はゆるい) |

組織アカウント | 組織アカウントを使って、 現在のテナントを使う or 組織 or 個人アカウントを使って、 新しくテナントを作る |

セキュリティポリシーがそれほど高くない組織だったり、開発会社のテナントであれば、自由度が効く場合があるので、その場合には 組織内の人と共有して作業をするなら 組織のテナントを使い、個別に検証をする場合は 個人で新しくテナントを作ると良いと思います |

| ③ | 個人所有のテナント | 個人アカウント | 個人アカウントを使って、 現在のテナントを使う or 個人アカウントを使って、 新しくテナントを作る |

過去に Azureの無料サインアップから始めた人は「既定のディレクトリ」という名称で、ドメイン名も 使いづらい名前になってしまっています。その場合には、新しいテナントを作成して、自由なテナント名・扱いやすいドメイン名にすることを お勧めします。 |

| ④ | テナントを持っていない | 個人アカウント | 個人アカウントを使って、 新しくテナントを作る |

新しくテナントを作るのみです! |

新しく テナント を作ることが決まったら、次章からの手順を実施してください。

テナントを作成する

原因と回避策まで まとめた記事を 以下に公開してあります。

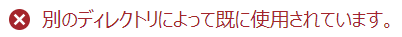

なので、この記事の手順は、試用版で動作している テナント では利用できず、正規ライセンスで運用中のテナントからしか実施できないので、ご注意ください。

(テナント作成の手順) ※正規ライセンスのあるテナントであれば、実施できます。

-

Azure Portal にサインイン

https://portal.azure.com/ へアクセスして、個人アカウント または 組織アカウントで サインインします。

-

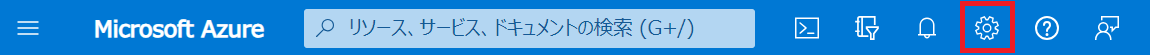

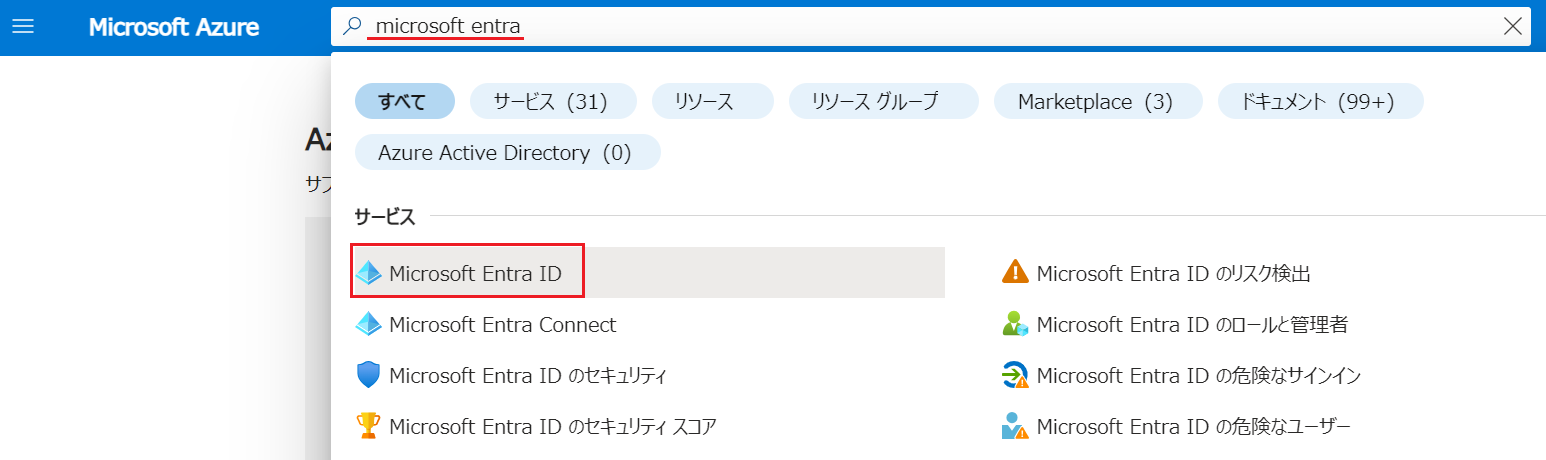

サインインされたら、以下の検索窓に「Microsoft Entra」と入力して、抽出されたサービス一覧から「Microsoft Entra ID」を選択します。

-

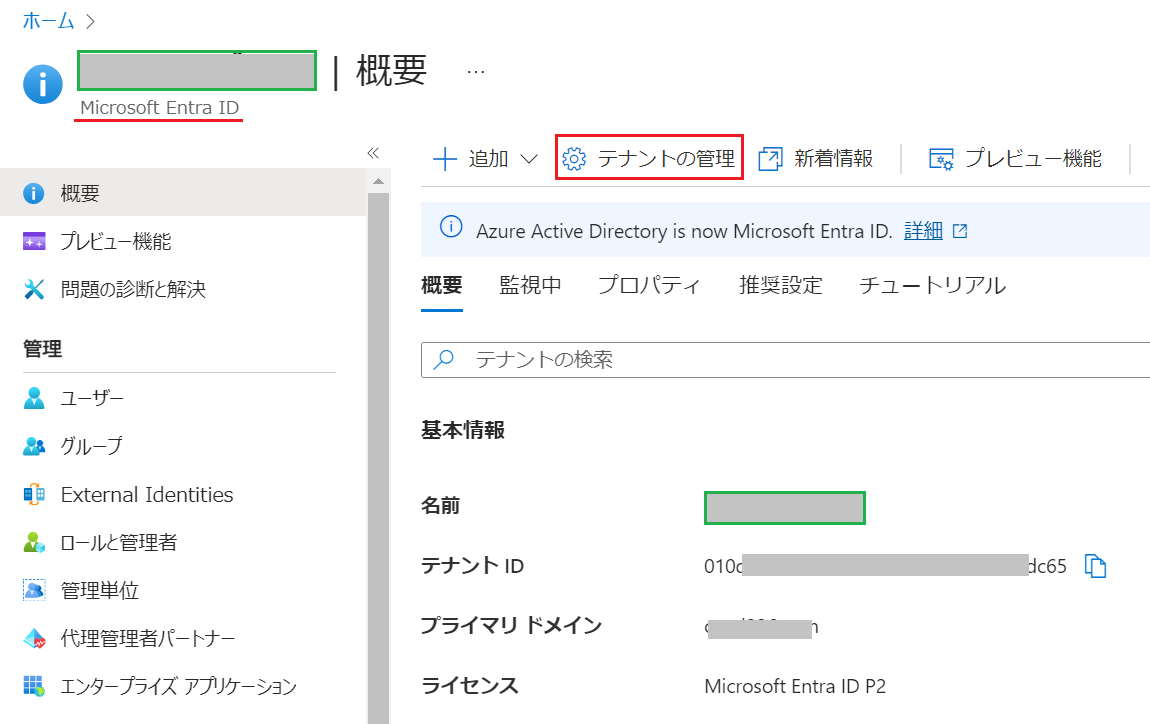

下図のような画面が表示されます。

赤下線部が「Microsoft Entra ID」になっていることを確認してください。

緑枠部分は、サインインしたテナントの組織名になっています。

「テナントの管理」を押します。

ここで、「テナントの管理」のボタンが押せなかったり、押した後に エラーが出る場合には その組織では あなたのユーザーアカウントを使って テナントを作成する事が禁止されています。

その場合は、個人アカウントで 新しくテナントを作成することを検討してください

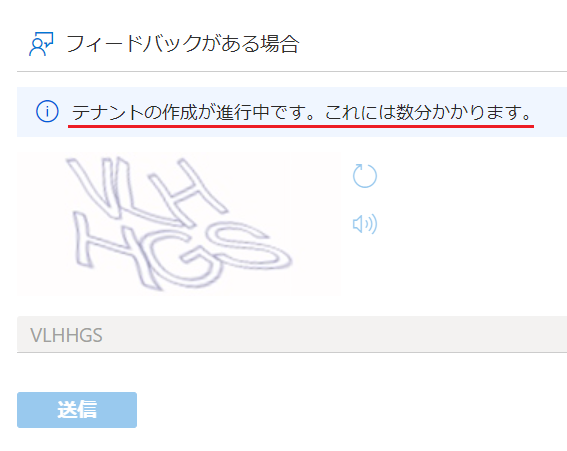

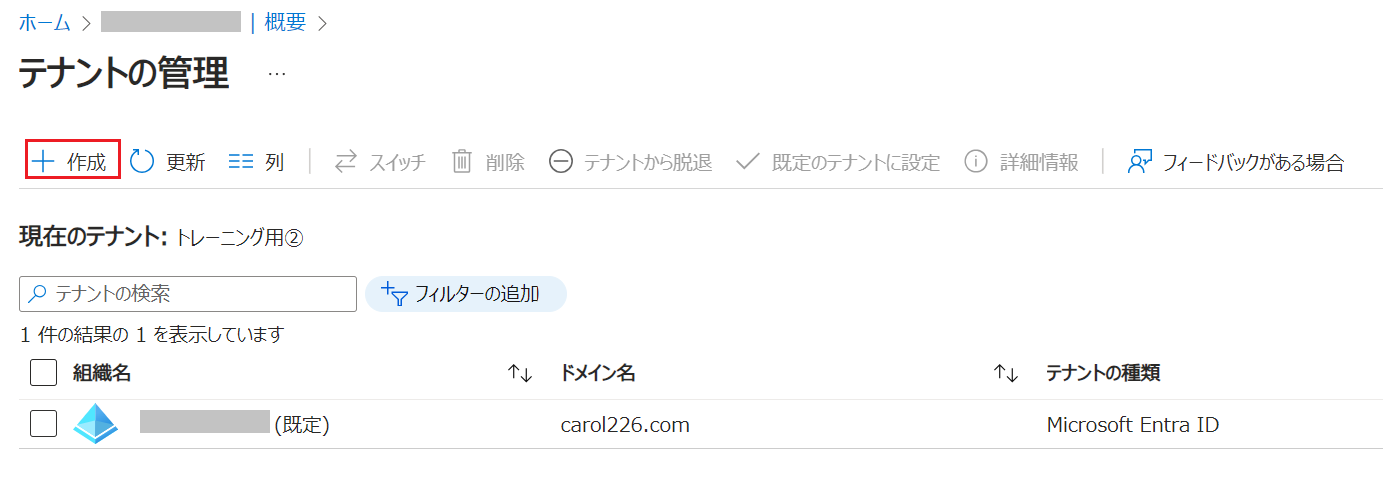

4.以下の画面では、あなたのアカウントが所属しているテナントが一覧表示されます。

この画面から「作成」を押すことで テナントを追加作成します。

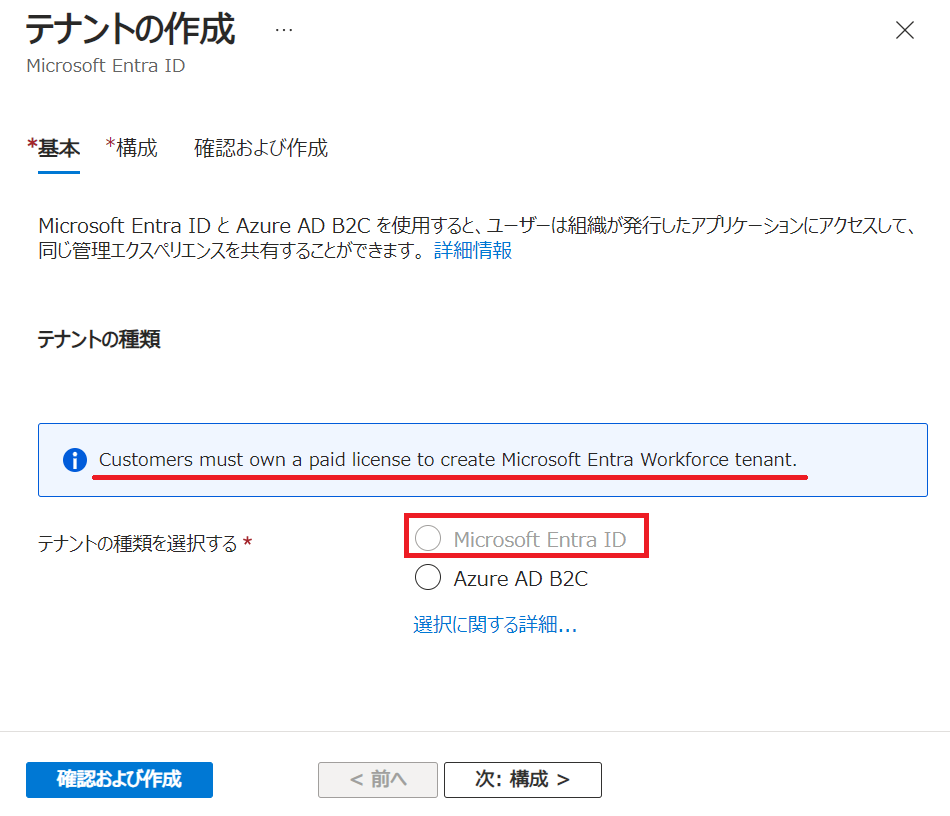

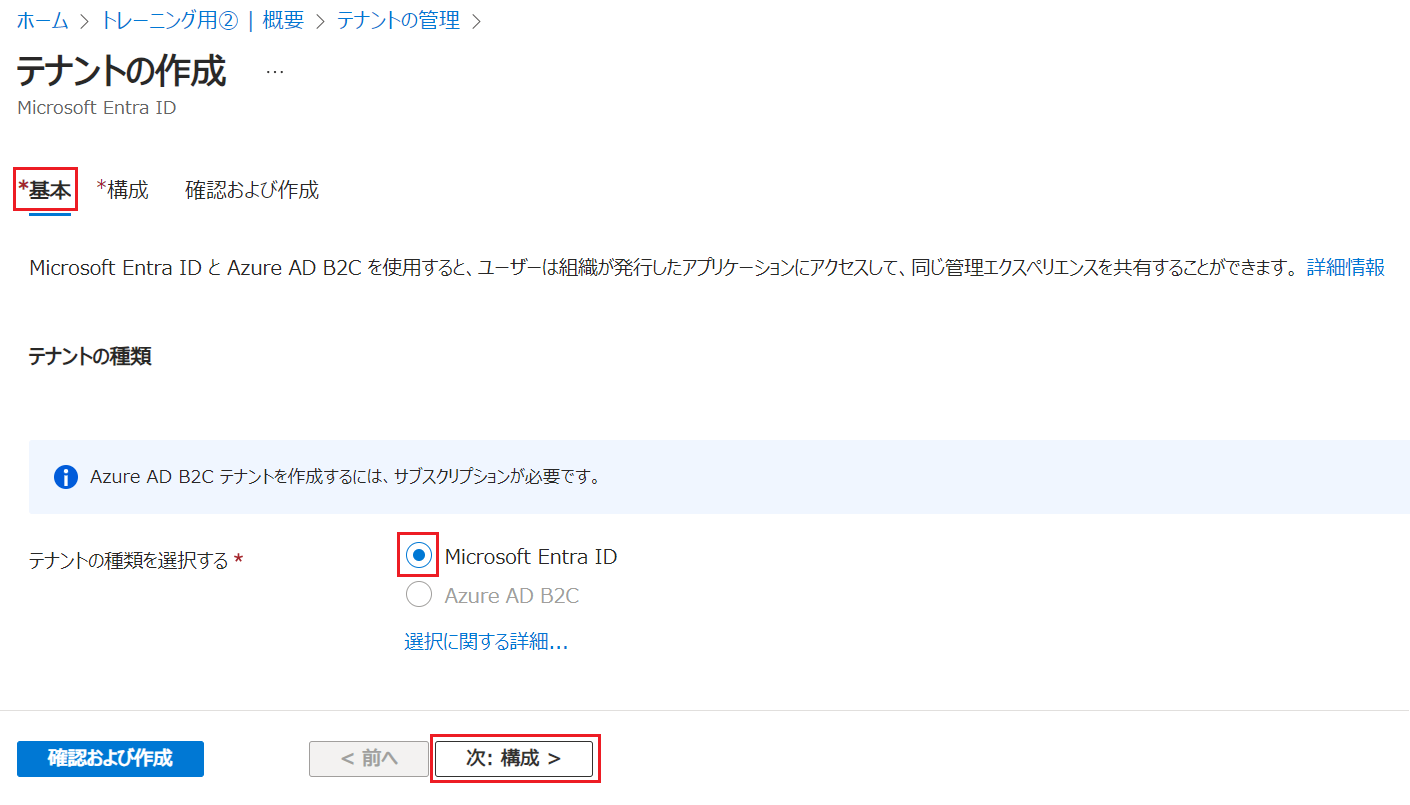

5.基本タブでは「Microsoft Entra ID」が選択されていることを確認して「次:構成」を押します。

6.下図の通り、値を入力します。入力し終えたら「次:確認および作成」を押します。

| 項目名 | 値 | 補足 |

|---|---|---|

| 組織名 | 任意の文字列 | 会社名や組織名、他のテナントと被っても問題ない |

| 初期ドメイン名 | ユニークな 文字列 |

全世界でテナントを識別するために使う 被らない名称である必要がある ★サインインで使うので、覚えやすくて 短めをお勧めします |

| 場所 | 日本 | テナントのデータが保存される場所のことです 機能やサインインは 全世界から利用が可能です |

7.下図の通り「検証に成功しました」と表示されていれば OK です。「作成」ボタンを押します。

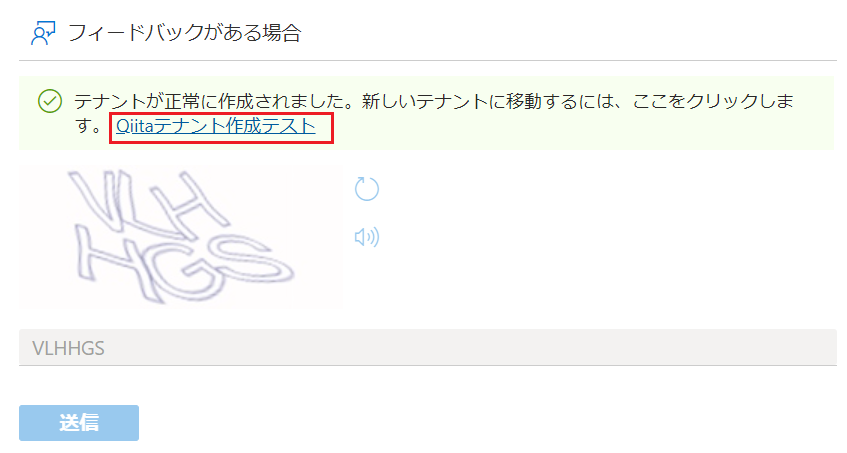

10.テナントが作成されると、以下の画面になるので、赤枠の [テナント名] のリンクをクリックします。

ここで 認証画面が出た場合は テナント作成時に利用していたアカウントを使ってサインインしてください

このタイミングで ブロックのエラーが出てしまう場合は「テナント制限」が掛けられていて 現在の PC からは、新しく作成したテナントにはサインインすることができません。その場合は 社外のプライベートな環境から アクセスしてみてください。それでもアクセス制限が掛かってダメな場合は 組織アカウントでの利用をあきらめて、別途 個人アカウントで 新しいテナントを作成することを検討してください。

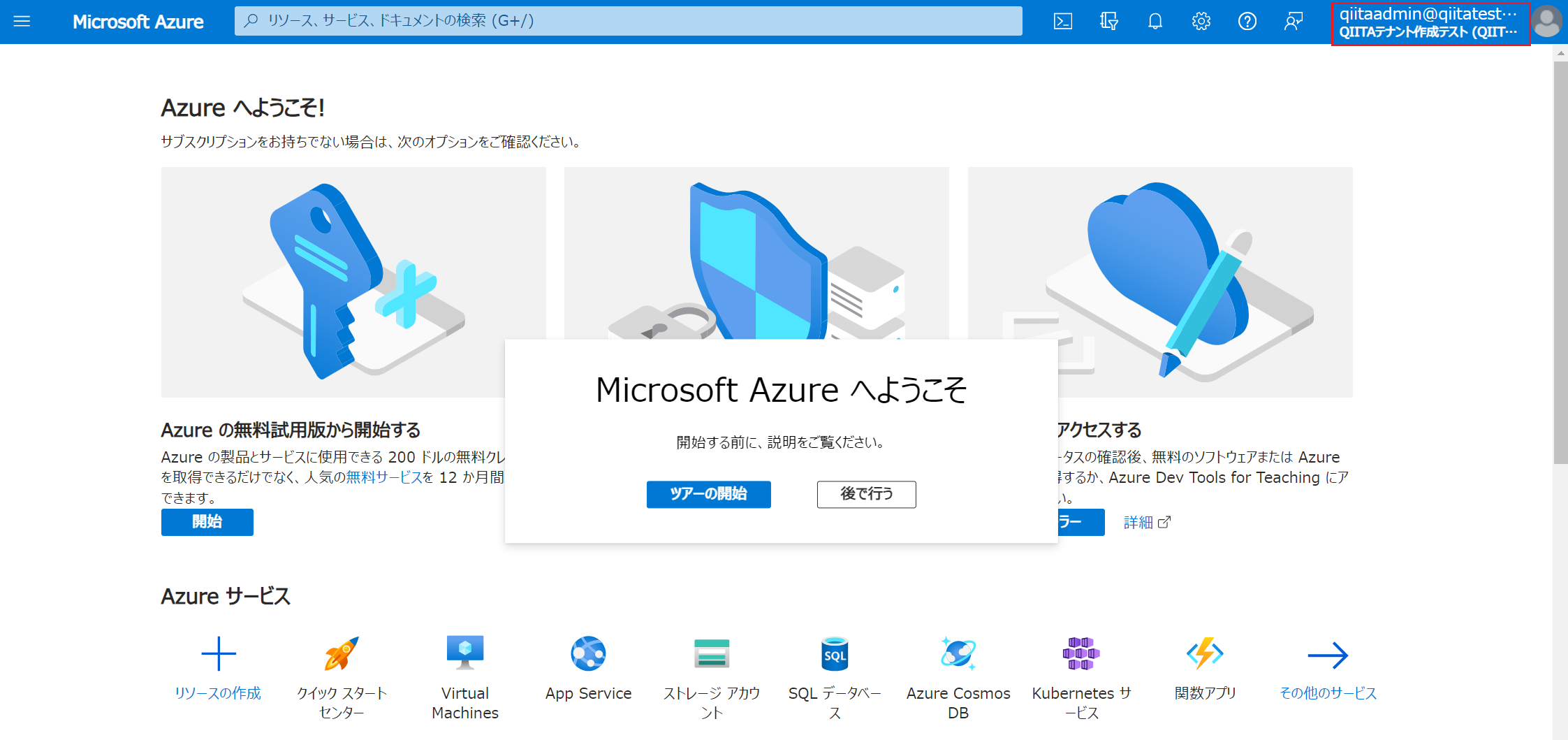

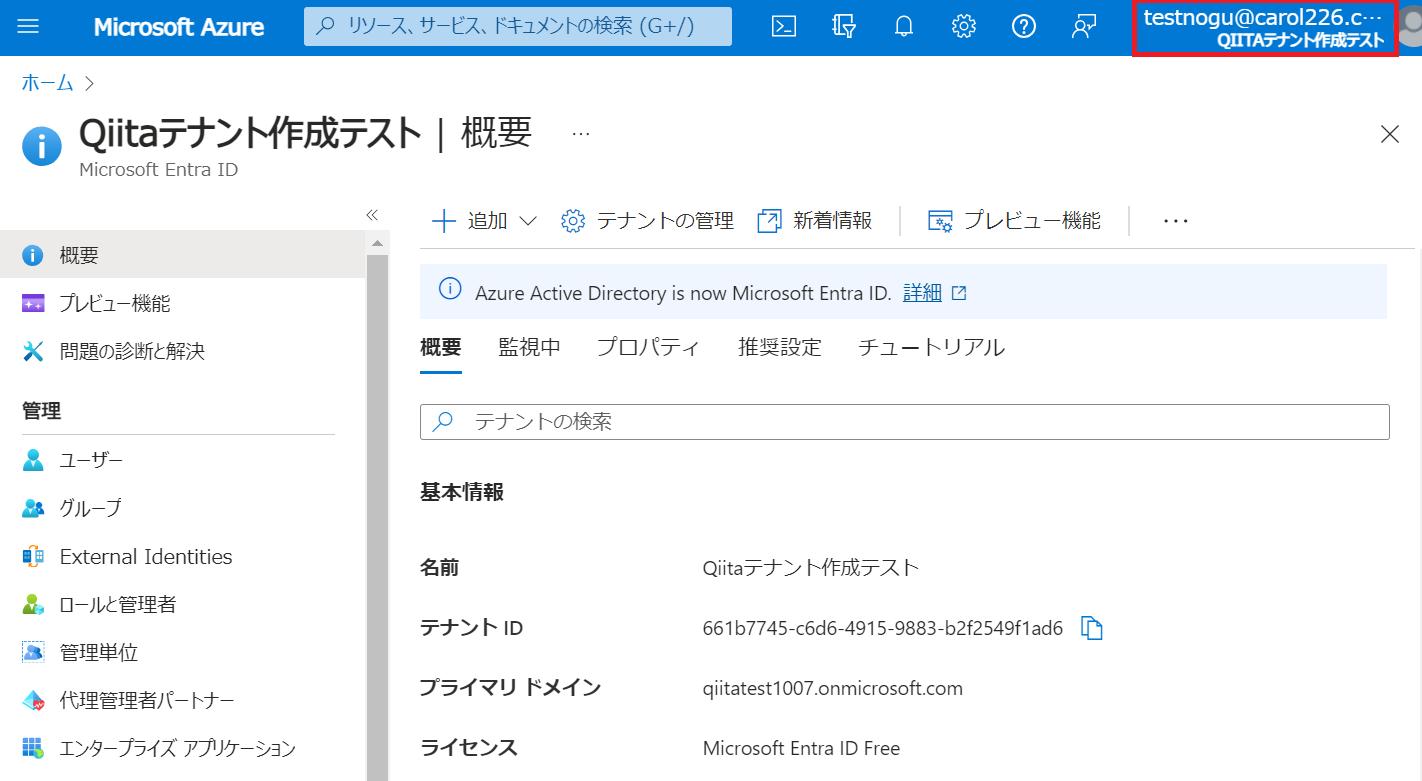

11.以下が 新しいテナントにサインインした状態です。

右上の赤枠部分で サインインに使ったアカウントと、現在 接続している「テナント名」を確認できます。

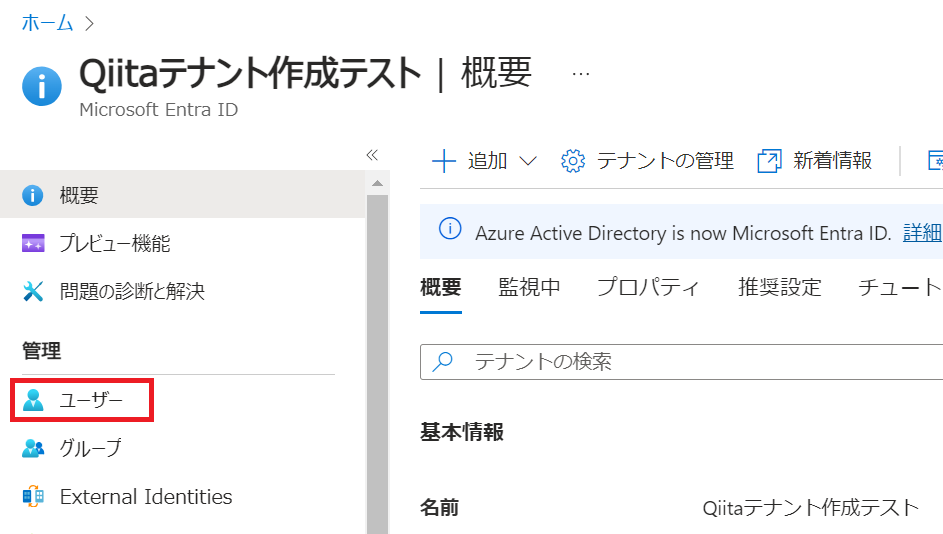

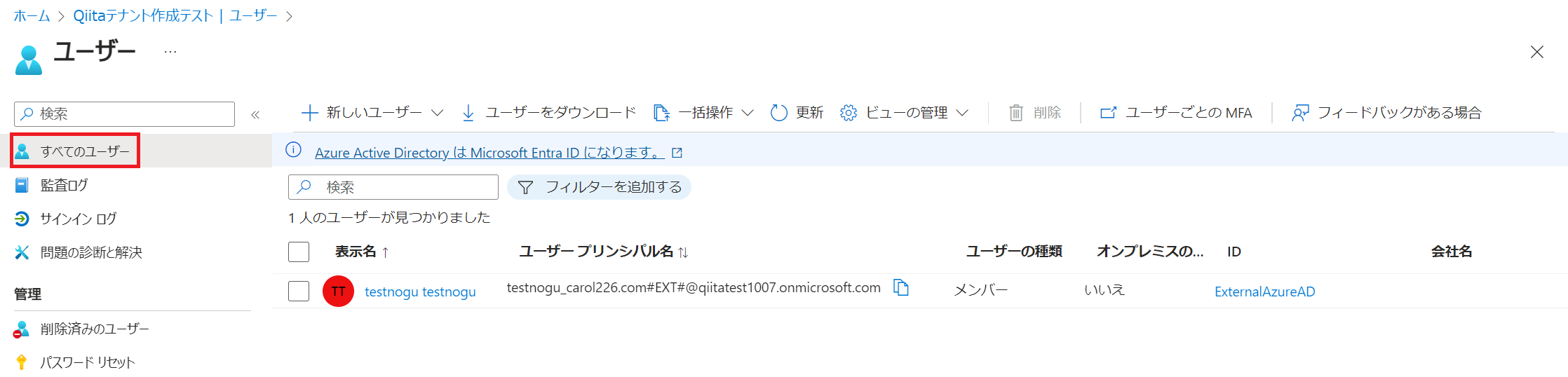

12.左ペインで「ユーザー」を押すと、テナントに所属するユーザーの一覧を参照できます。

テナント作成直後は、以下のとおり 1ユーザーだけが存在しています。

このユーザーの ユーザープリンシパル名 を見ると、以下のような ややこしい名称のアカウントになっていることが確認できます。

testnogu_carol226.com#EXT#@qiitatest1007.onmicrosoft.com

ID欄には「ExternalAzureAD」と表示されています。

「ExternalAzureAD」とは このアカウントの実態は 別のテナントに存在していて、そのアカウントにリンクしたような状態になっていることを指しています。

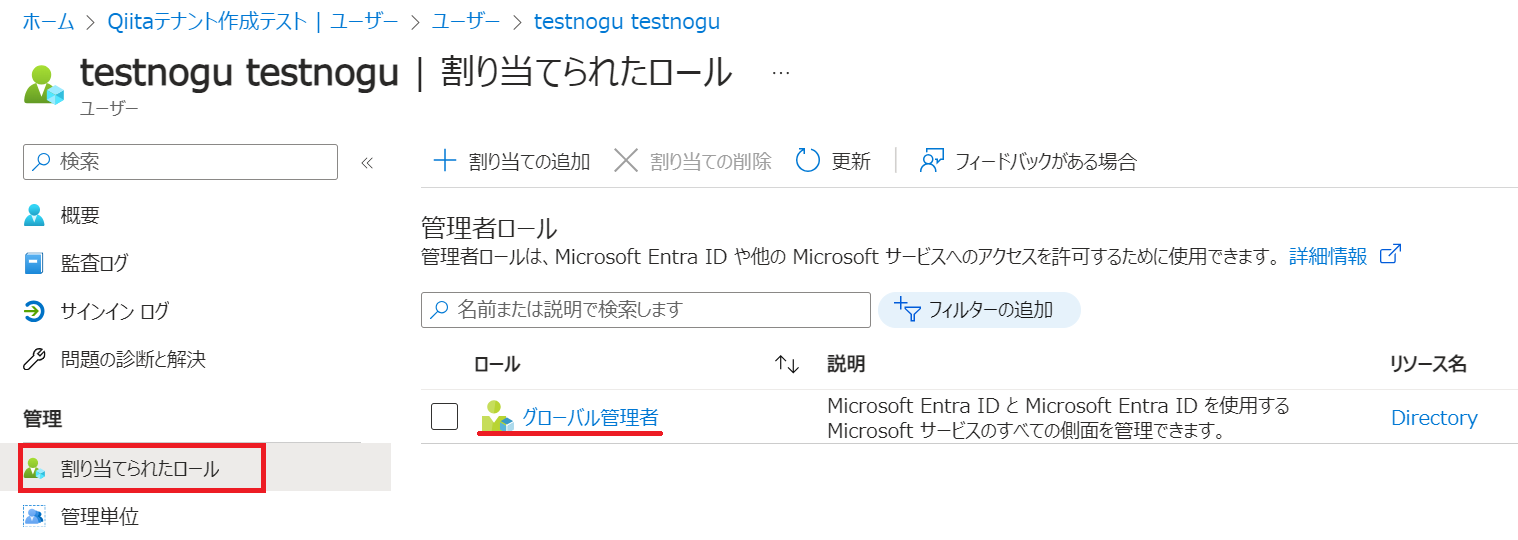

このユーザーの権限(ロール)を見るために、まず ユーザーID をクリックして ユーザーの概要ページを開き、続いて 左ペインの「割り当てられたロール」を押します。

すると「グローバル管理者」のロールが付与されていることが判ります。

「グローバル管理者」は、テナントの最高権限を持っているので、すべての操作が行えます。

(参考:組織の新しいテナントを作成する)

https://learn.microsoft.com/ja-jp/azure/active-directory/fundamentals/create-new-tenant?wt.mc_id=MVP_407731#create-a-new-tenant-for-your-organization

テナントを切替えるには

今回テナントを作成したユーザーは、以下の通り、2つのテナントに所属している状態になります。

今後は、この2つのテナントを切替えて利用する事になります。

この仕組みを理解しておかないと、困る事になるので 理解しておきましょう。

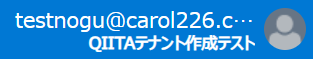

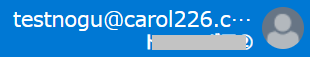

サインインしているテナントの確認方法

Azure Portal の右上の場所で確認します。

| 新規作成したテナント | 元のテナント |

|---|---|

|

マスクされていて判りづらいですが この場所に 元のテナント名が表示されています |

テナントの切替

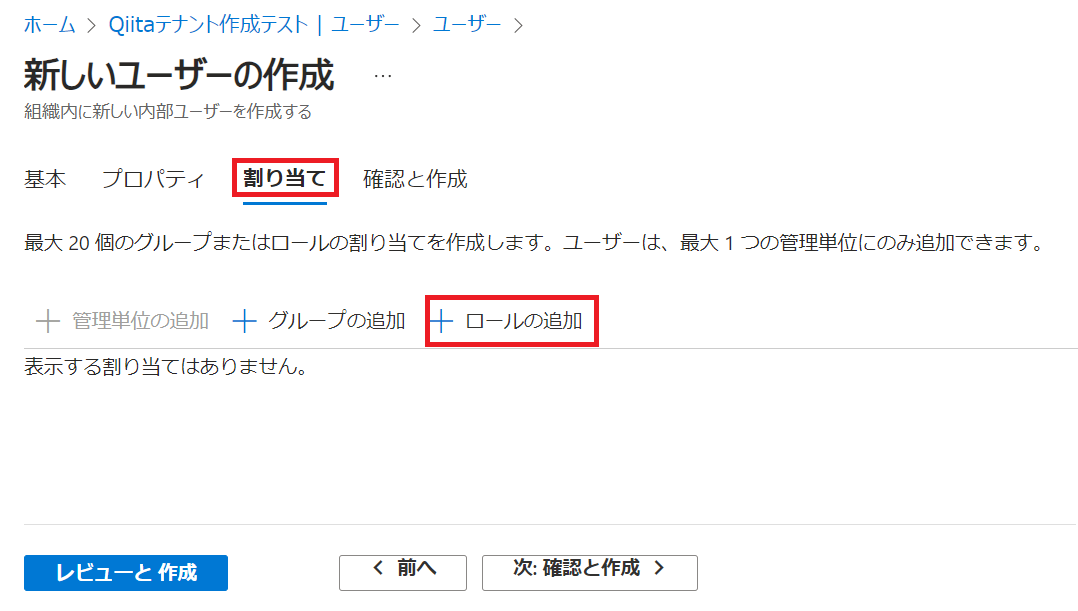

グローバル管理者を作成する(強く推奨)

テナントの作成に使ったユーザーは、既に このテナントのグローバル管理者なのですが、ゲストユーザー扱いになっています。

これでも、管理は可能なのですが、制約もあるため このテナント内のユーザーを作成して、そのユーザーをグローバル管理者にしておきます。

もし 外部テナント側の要因で アカウントが削除・ロック、サインイン先の制限などが行われると 新規で作った テナントを管理できなくなる恐れがある

Microsoft365 管理センターへサインインができない(外部テナントユーザーだと 自テナントへのサインインになってしまう)

(参考:新しいテナントのユーザー アカウント)

https://learn.microsoft.com/ja-jp/azure/active-directory/fundamentals/create-new-tenant?wt.mc_id=MVP_407731#your-user-account-in-the-new-tenant

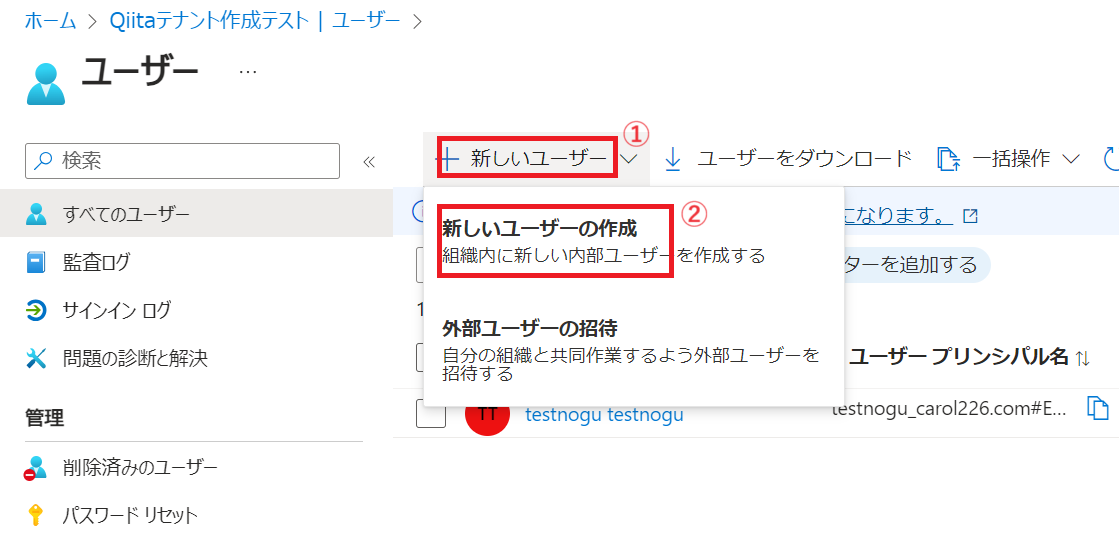

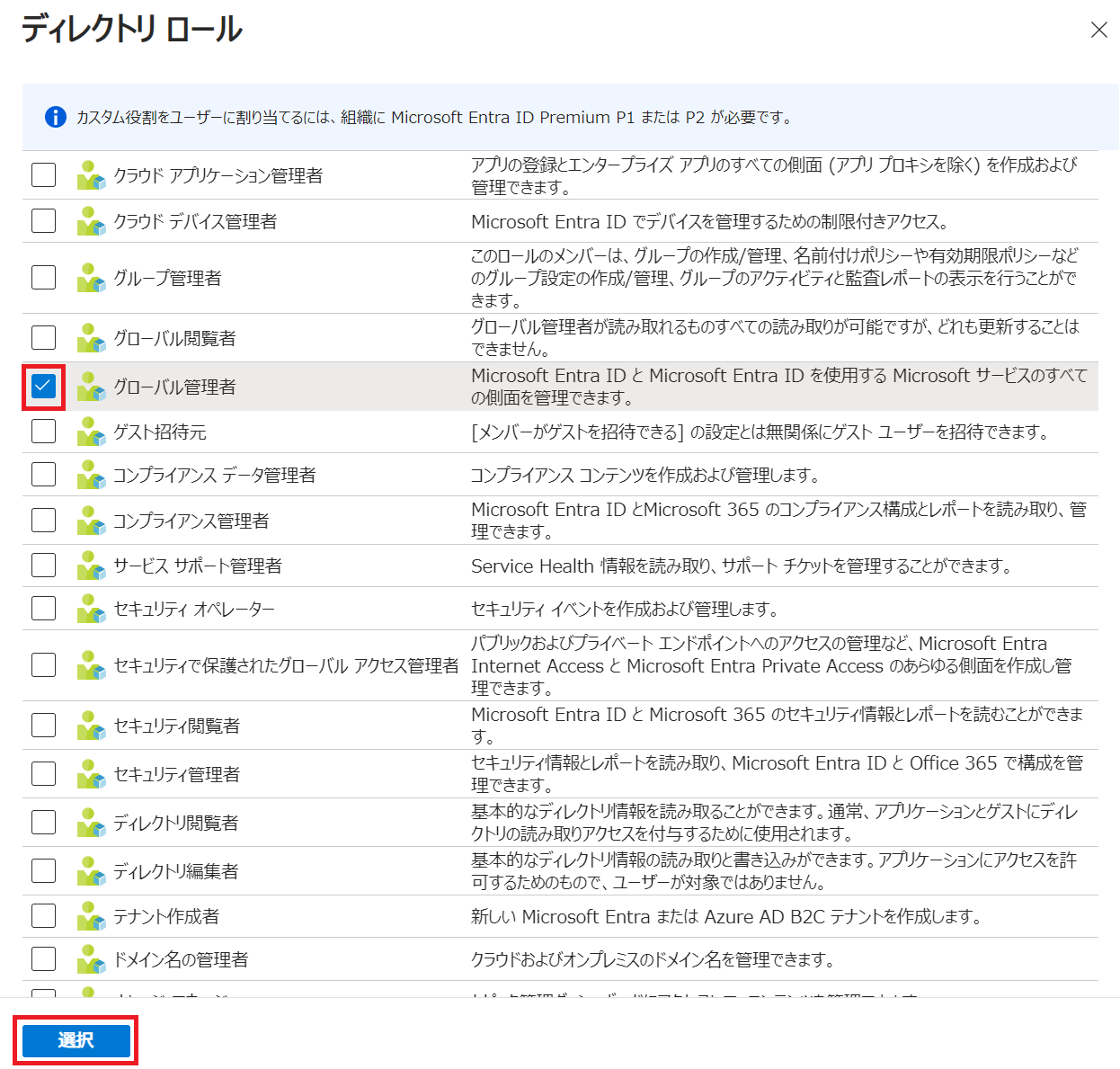

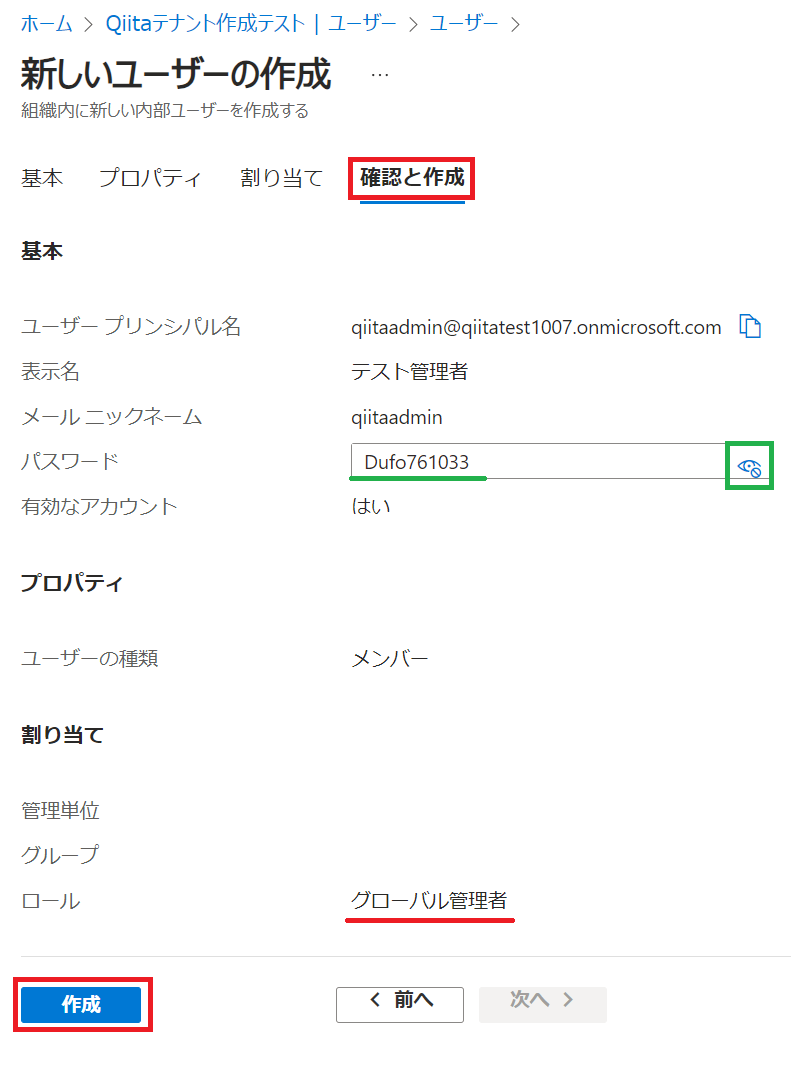

新しいグローバル管理者の作成手順

-

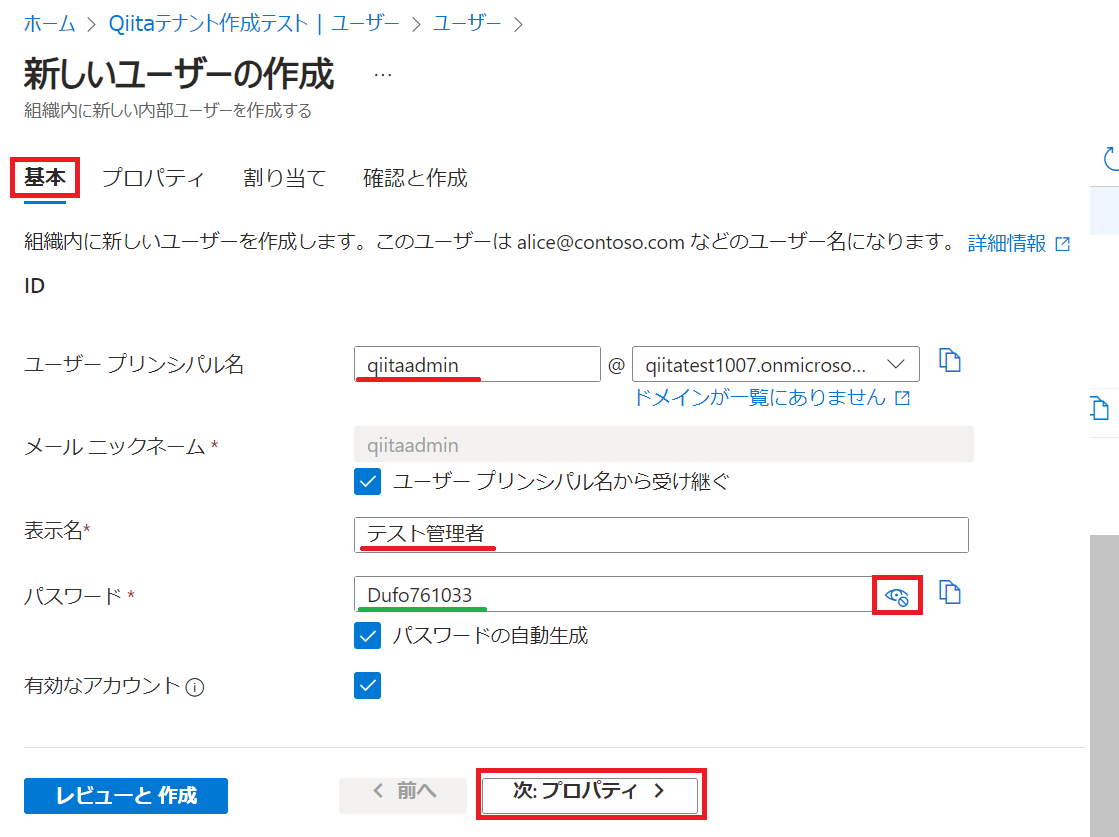

基本タブでは、「ユーザープリンシパル名」にテナント内でユニークな名前を付与します。「表示名」は 利用者の氏名などを設定します。次に「赤枠の目玉」を押して、緑枠のようにパスワードを表示させて、メモします(あとで使います)

入力が終わったら「次:プロパティ」を押します。

-

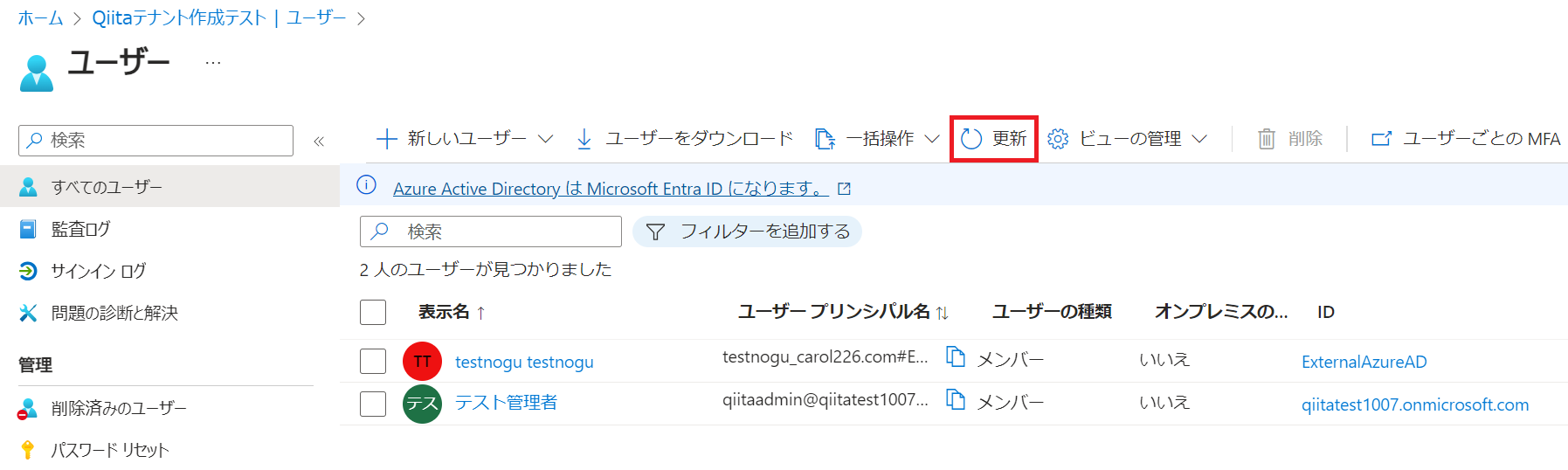

ユーザーの一覧を参照して、新規ユーザーが作成されている事を確認します。ユーザーが表示されない場合は「更新」ボタンを押します。

ユーザープリンシパル名が qiitaadmin@qiitatest10007.onmicrosoft.com は、テナント内のユーザーであり、ID欄には qiitatest10007.onmicrosoft.com というドメイン名が記載されています。

外部ユーザーのばあは、ExternalAzureAD になっているので、ココでユーザーの種類を識別できます。

(参考:新しいユーザーを作成する)

https://learn.microsoft.com/ja-jp/entra/fundamentals/how-to-create-delete-users?wt.mc_id=MVP_407731#------------

(参考:ロールを割り当てる)

https://learn.microsoft.com/ja-jp/entra/fundamentals/how-to-assign-roles-to-users?wt.mc_id=MVP_407731

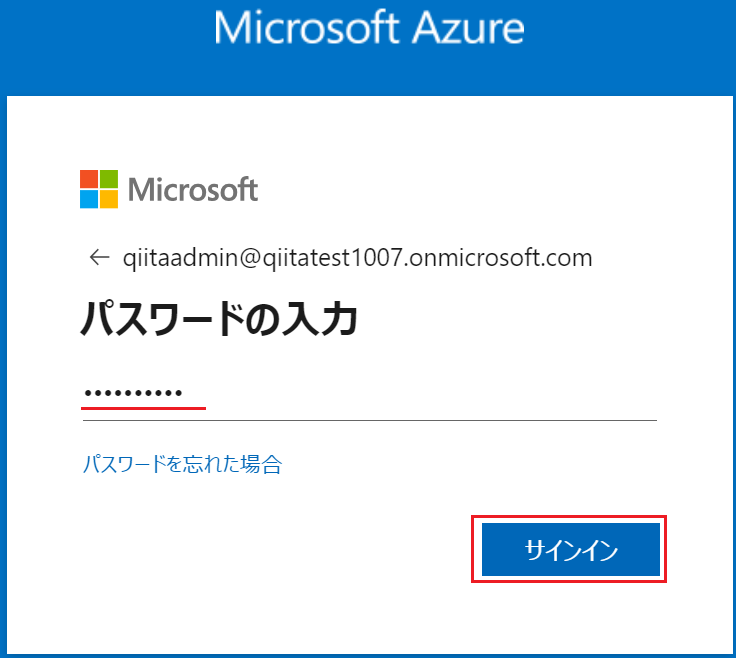

作成されたグローバル管理者での動作確認

前章で作成したアカウントを使って、サインインのテストを行います。

-

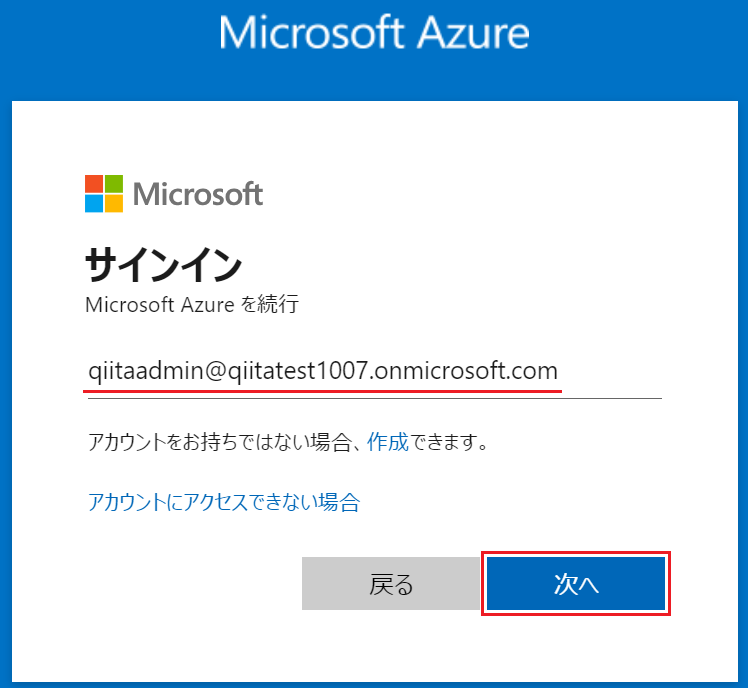

再度 Azure Portal にサインインします。

認証ウィンドウには、さきほど 作成したユーザーアカウントを入力します。

-

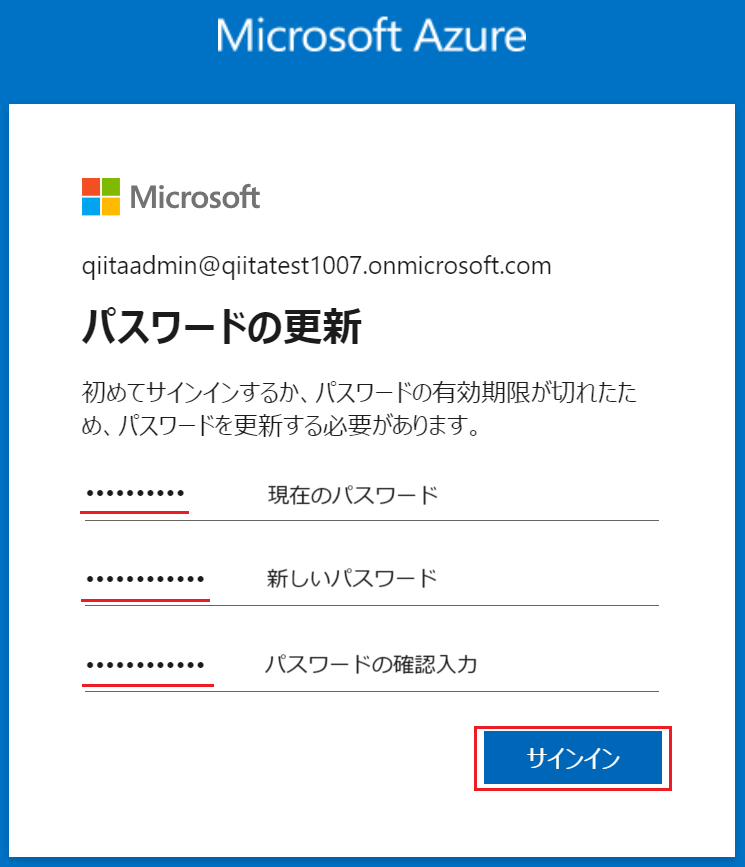

初回のサインインとなるため、新しいパスワードに変更が求められるので 変更します。

次回以降は、ここで変更したパスワードを使用します。

-

念のため、ユーザーの追加や削除を行い グローバル管理者の権限を持っている事を確認しましょう。

今後は、この手順で作成した グローバル管理者 を使って管理をしていきましょう。

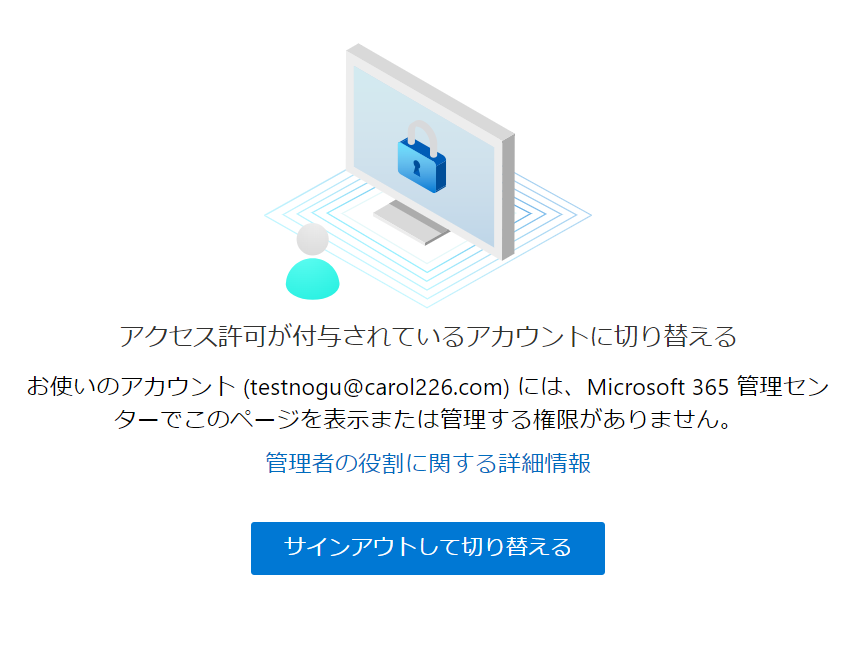

Microsoft 365 管理センターへのサインイン

続いて、「Microsoft 365 管理センター」にも入れるかどうかを確認します。

- ブラウザで https://admin.microsoft.com へアクセスします。

先ほど Azure Portal にサインインしたブラウザのままであれば、シングルサインオンされて 認証無しで M365管理センターが開くはずです。

※ もし 認証を求められたら 先ほど作成した「グローバル管理者」でサインインしてください。

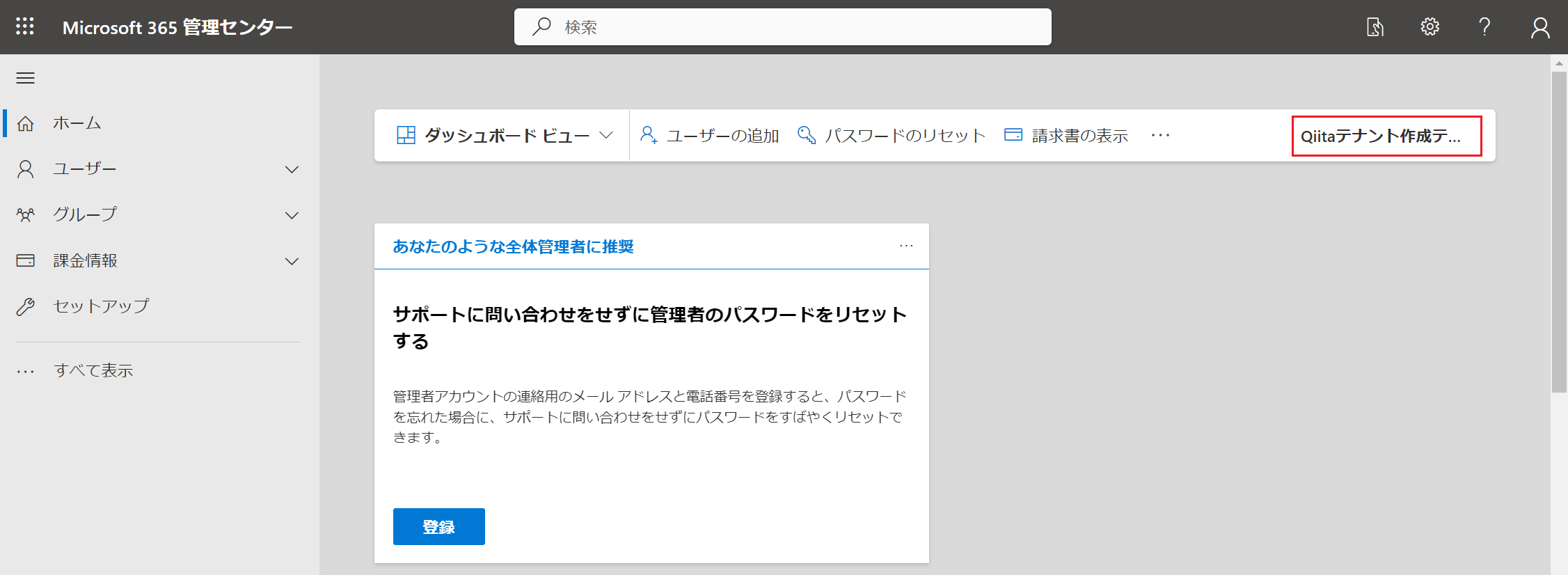

下図の赤枠部分が、「作成したテナント名」になっていることを確認します。

① は、testnogu@carol226.com という外部テナントのアカウントを使った場合です。どのテナントにサインインするのかが @以降のドメイン名で決定されるので、"qiitatest10007" ではなく、"carol226.com" のテナントに入ろうとしてしまっています。このような状況を未然に防ぐために、「グローバル管理者」はゲストユーザーではなく、テナント内のユーザーを作っておく必要があるという事です。

検証後に テナントが不要になった場合

テナントの削除が必要になった場合は、以下の記事を参考にしてみてください。

Next Step 1

テナントが作成できたら、続いて カスタムドメイン の利用を検討してみましょう。

カスタムドメインの構成は 必須では無く 任意です。メリットを感じたら 構成してみましょう。

Next Step 2

カスタムドメインの有無を判断 および 構成できたら、次は ライセンスを購入(無料試用版もあり)して、Microsoft 365 のサービスをためしてみましょう。

おススメ記事

今回の作業で操作に使った「Azure Portal」と「Microsoft 365 管理センター」の関係性について まとめてみました。これを読んでいただくと より テナントについての理解が深まると思います。