はじめに

私が投稿した(投稿予定も含む) Qiita 記事では、ADCS を扱う場面が出てきます。

そのため、この記事では ADCS のインストール手順を Step by Step で紹介しておきたいと思います。

Active Directory 証明書サービス の役割を導入する

- Windows Server に 管理者 でサインインし、サーバーマネージャ を起動する

- 「管理」を押して、続いて「役割と機能の追加」を押す。

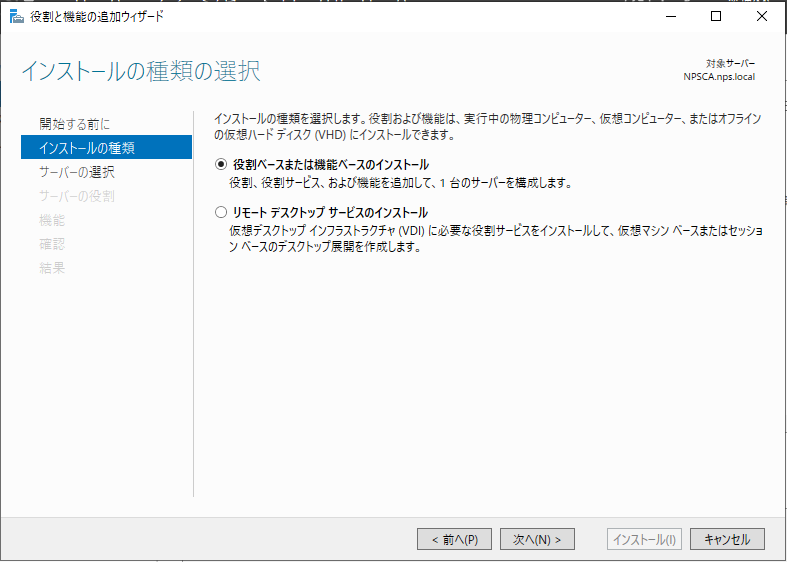

- 以下の画面では「次へ」を押す

- 以下の画面では、既定値のまま「次へ」を押す。

既定値=「役割ベースまたは機能ベースのインストール」

- 以下の画面では、既定値のまま「次へ」を押す。

既定値=「サーバープールからサーバーを選択」

- 以下の画面では「Active Directory 証明書サービス」にチェックを入れる。

- 以下の画面では、既定値のまま「機能の追加」を押す。

既定値=「管理ツールを含める」が チェック ON

- 以下の画面では、既定値のまま「次へ」を押す。

既定値は、.NET Fremework 4.7 Features 以外にも、いくつかの項目にチェックが入っています。

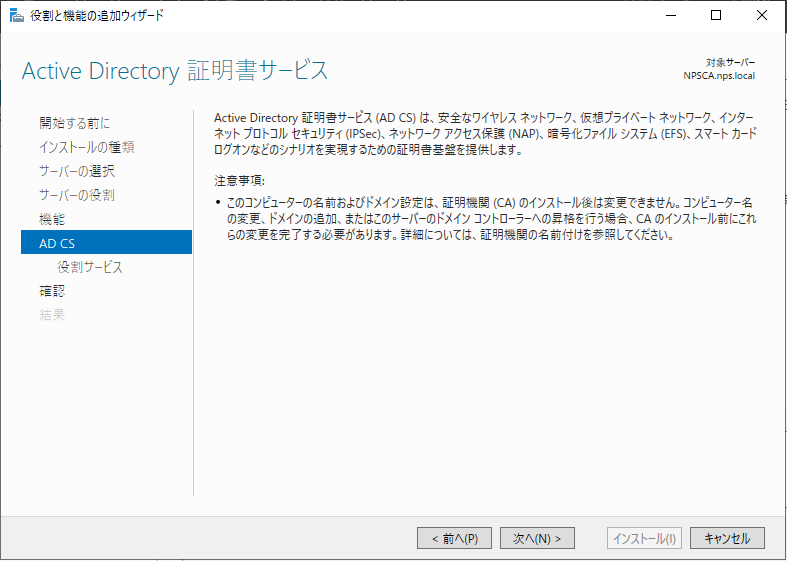

- 以下の画面では「次へ」を押す。

- 以下の画面では、以下の2項目にチェックを入れて「次へ」を押す。

① 証明機関

② 証明機関 Web 登録

- 以下の画面では、既定値のまま「機能の追加」を押す。

既定値=「管理ツールを含める」が チェック ON

- 以下の画面では「次へ」を押す。

- 以下の画面では、既定値のまま「次へ」を押す。

既定で 多数の項目にチェックが入っているが変更しない。

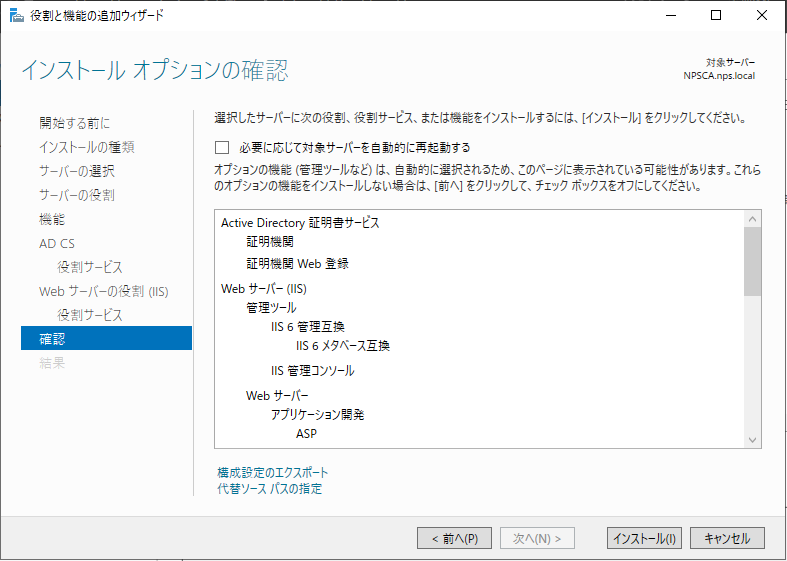

- 以下の画面では、既定値のまま「インストール」を押す。

既定で「必要に応じて対象サーバーを自動的に再起動する」は OFF

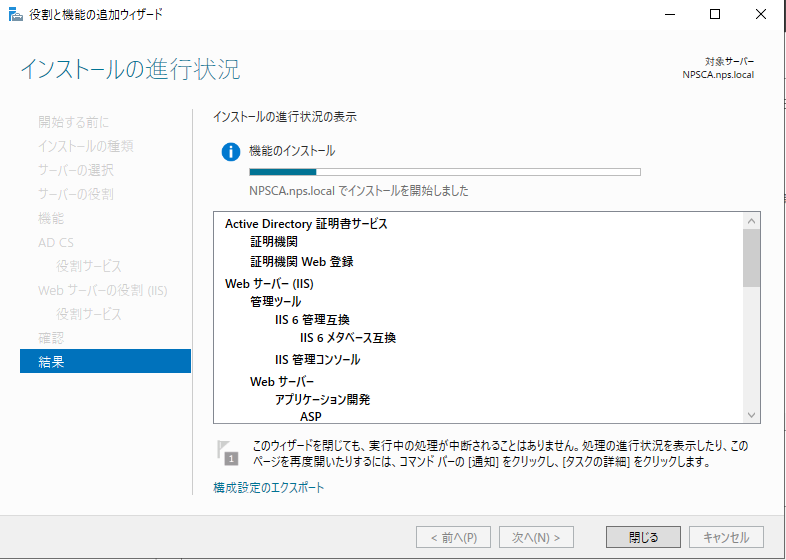

- インストール中の画面

- 以下の画面になったら「対象サーバーに Active Directory 証明書サービスを構成する」のリンクを押す。

Active Directory 証明書サービス を構成する

- 以下の画面では、既定値のまま「次へ」を押す。

既定値= [ドメイン管理者名]

- 以下の画面では、以下の2つの項目にチェック入れて「次へ」を押す。

① 証明機関

② 証明機関 Web 登録

- 以下の画面では「セットアップの種類」を選択して「次へ」を押す。

①「エンタープライズ CA」(ドメイン環境の既定値)

②「スタンドアロン CA」(非ドメイン環境では、これしか選べない)

★以降の画面遷移は、どちらを選んでも同一です。

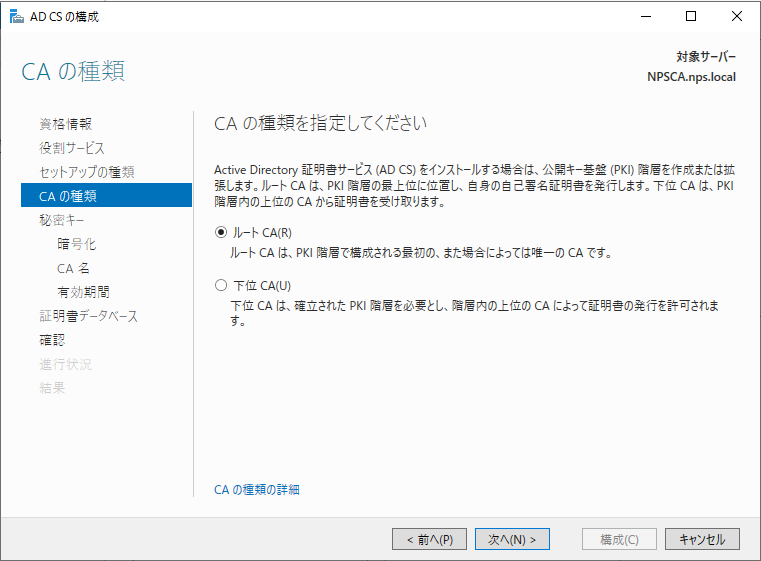

- 以下の画面では、既定値のまま「次へ」を押す。

既定値=「ルート CA」

- 以下の画面では、既定値のまま「次へ」を押す。

既定値=「新しい秘密キーを作成する」

- 以下の画面では、既定値のまま「次へ」を押す。

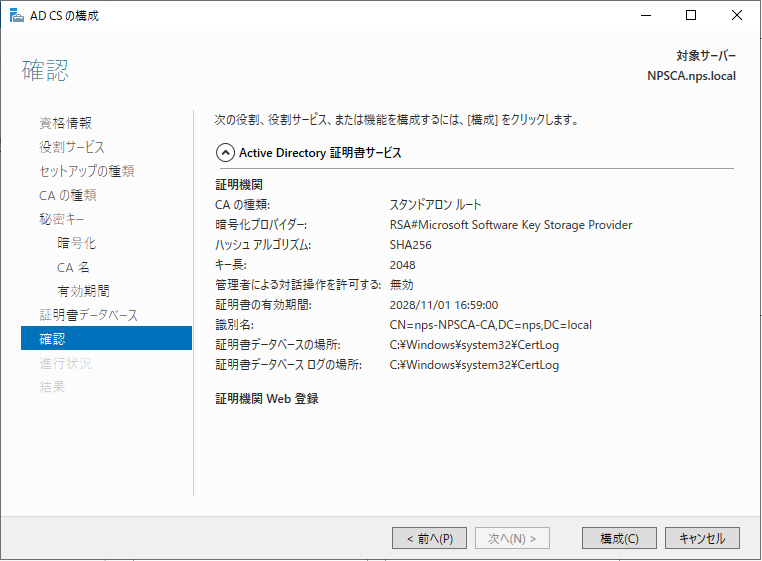

① 暗号化プロバイダーの選択 "RSA#Microsoft Software Key Storage Provider" (既定値)

② キー長「2048」(既定値)

③ CA が秘密キーにアクセスするときに、管理者による操作を許可する "OFF" (既定値)

- 以下の画面では、既定値のまま「次へ」を押す。

以下の例は「nps.local」というドメイン環境だった場合

① この CA の共通名=nps-NPSSA-CA

② 識別名のサフィックス=DC=nps,DC=local

③ 識別名のプレビュー=CN=nps-NPSCA-CA,DC=nps,DC=local

- 以下の画面では、既定値のまま「次へ」を押す。

既定値= 5 年間

- 以下の画面では、既定値のまま「次へ」を押す。

① 証明書データベースの場所「C:\Windows\system32\CertLog」(既定値)

② 証明書データベース ログの場所「C:\Windows\system32\CertLog」(既定値)

- 以下の最終確認画面では、「構成」を押す。

(スタンドアロン CA の場合)

(エンタープライズ CA の場合)

- 以下のような画面になれば、AD CS のインストールは完了です。

証明書 Web 登録 への HTTP アクセスを許可

上記の画面が表示されずに、タイムアウトする場合は、以降の手順を実施してください。

- サーバーマネージャーから「ツール」-「セキュリティが強化された Windows Defender ファイアウォール」を起動します。

- 「受信の規則」を右クリックして「新しい規則」を選択します。

- 「ポート」を選んで「次へ」を押します。

- 特定のローカルポート欄に「80,443」を入力して「次へ」を押します。

- 「接続を許可する」を選択して「次へ」を押します。

- 「ドメイン」だけにチェックが入った状態にして「次へ」を押します。

許可する範囲は任意ですが、「プライベート や パブリック」に許可していると、ドメイン外の PC を接続された際に、そこから証明書を発行されてしまうリスクを防ぐために制限を掛けています。

- 任意の名前をつけて、「完了」を押します。

- こんな感じで追加されれば OK です。

- ドメインに参加しているマシンのブラウザから、以下の URL へアクセスして、証明書 Web 登録 の画面が表示されれば OK です。

http://[ADCSサーバーのIP]/certsrv

あわせて読みたい、私が記載した 証明書シリーズ の記事たちです

以下は、AD CS を使わずに 証明書を作る方法ですが、証明書関連って事で・・・

ご参考

Microsoft 公式 の ADCS インストール手順です。

その他の役割サービスについても 以下に 記事化しています。

ぜひ、併せて参照ください。