はじめに

私が投稿した(投稿予定も含む) Qiita 記事では、AD DS を扱う場面が出てきます。

そのため、この記事では AD DS のインストール手順を Step by Step で紹介しておきたいと思います。

以下の3章立てとなっています。

1章:ドメインコントローラー の構築

2章:サーバーやクライアントのドメイン参加

3章:コンピューターオブジェクトの確認

Azure VM 上に AD DS を導入するための手順は、別途 記事にしてあります。

<2024.6.30 追記>

なかなか良い公開情報があったので、追記しておきます。2022 もサポートに含まれてます。

1. ドメインコントローラーの構築

1-1. AD DS の 役割 サービスの導入

ADサーバ 上に Active Directory 役割サービスの導入を行います。

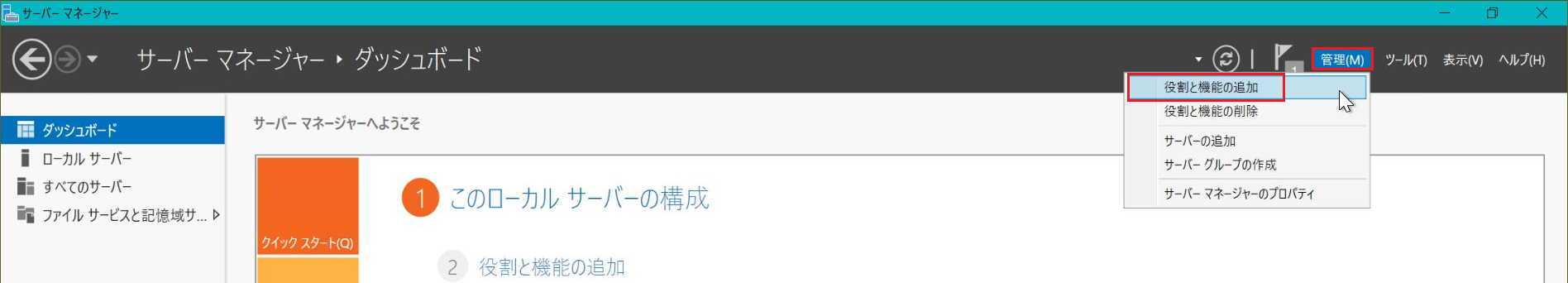

- 「サーバーマネージャー」で、「管理」を開き、「役割と機能の追加」をクリックします。

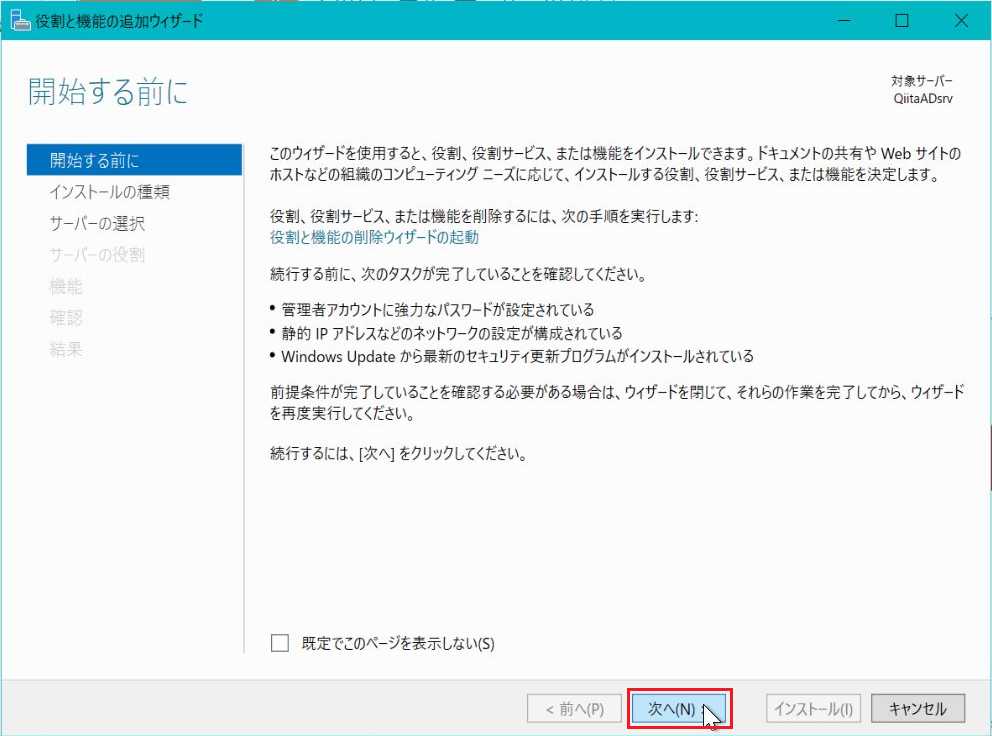

- 以下の画面では、「次へ」をクリックします。

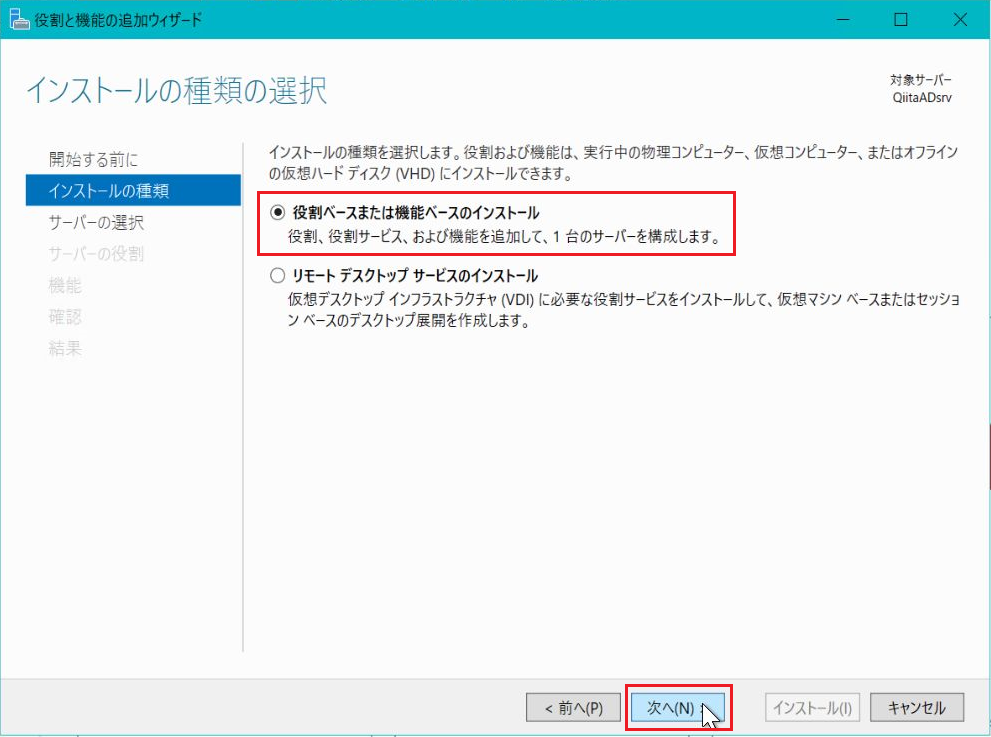

- 「役割ベースまたは機能ベースのインストール」を選択して、「次へ」をクリックします。

- 以下の画面では、「次へ」をクリックします。

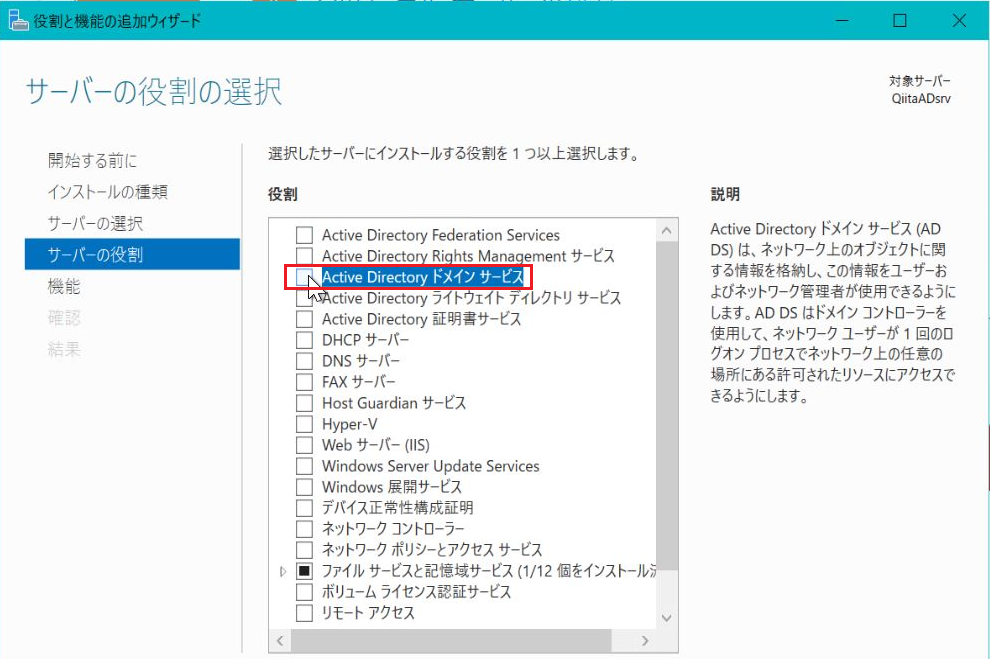

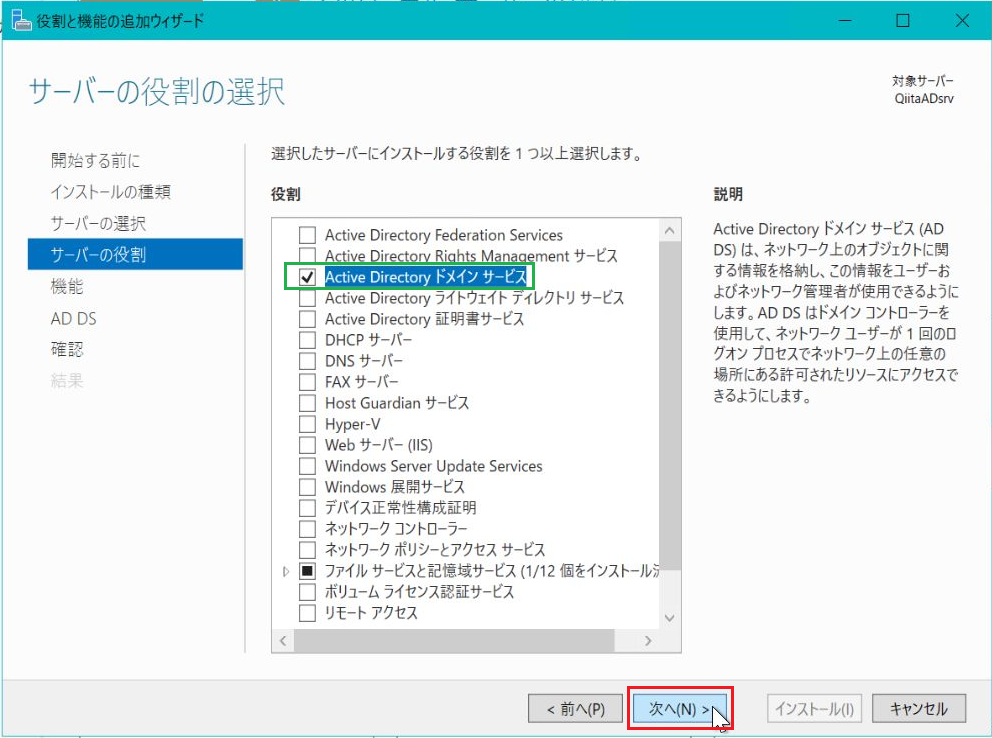

- 以下の画面では、「Active Directory ドメインサービス」にチェックを入れます。

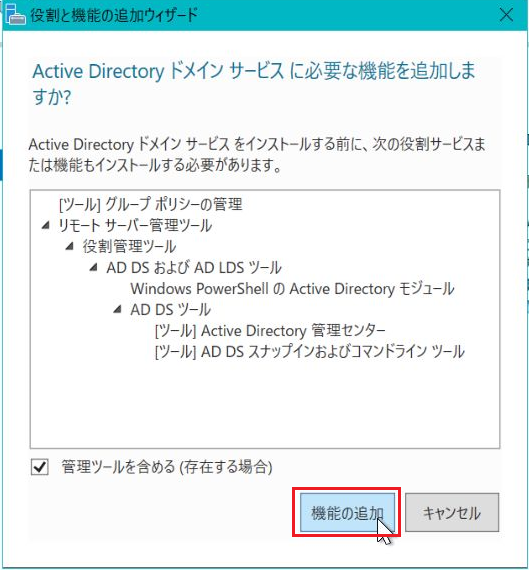

- すると、以下のウィンドウが表示されるため、「機能の追加」をクリックします。

- 下図の画面に戻るので、「次へ」をクリックします。

- 下図では、特に設定は変更せず、「次へ」をクリックします。

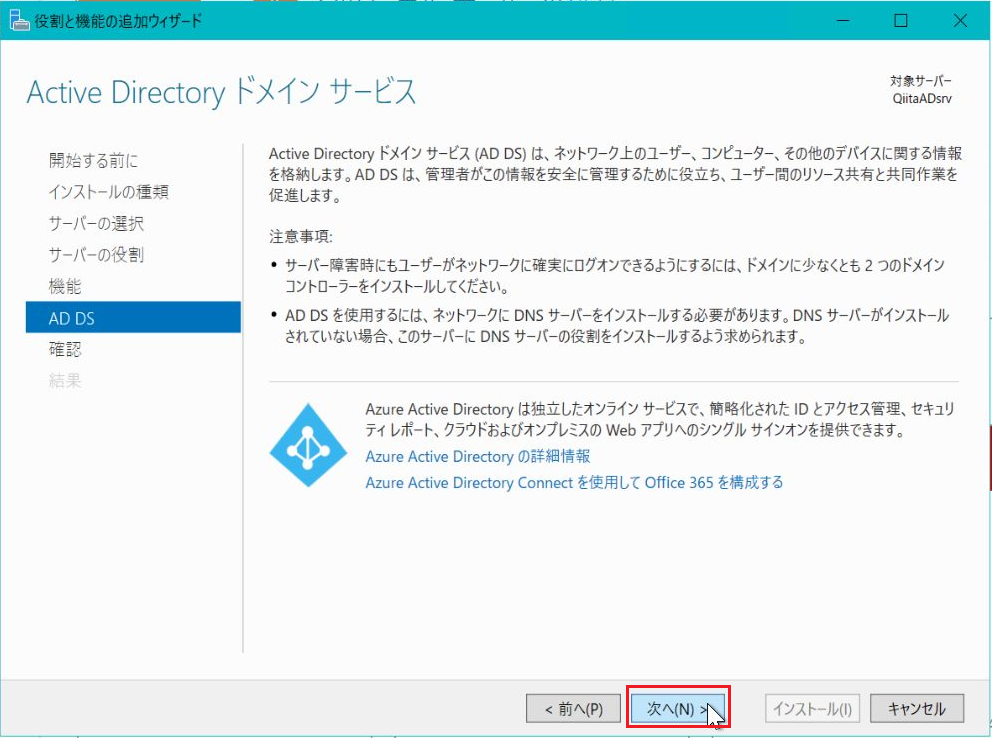

- 下図では、そのまま「次へ」をクリックします。

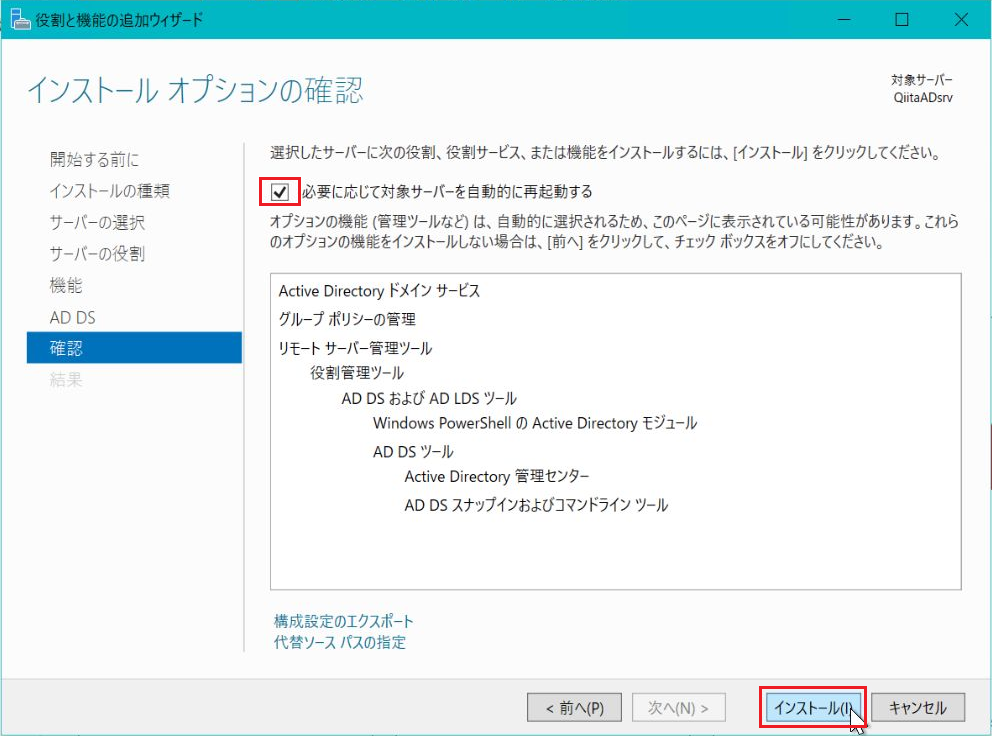

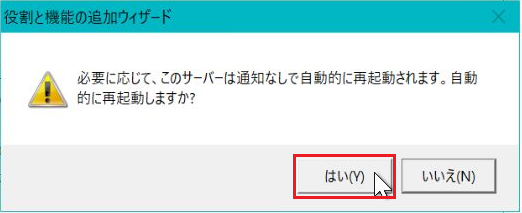

- 下図では、「必要に応じて対象サーバーを自動的に再起動する」にチェックを入れます。

その時に、ウィンドウが表示されるので、「はい」をクリックします。

その後、この画面に戻ってくるので、「インストール」をクリックします。

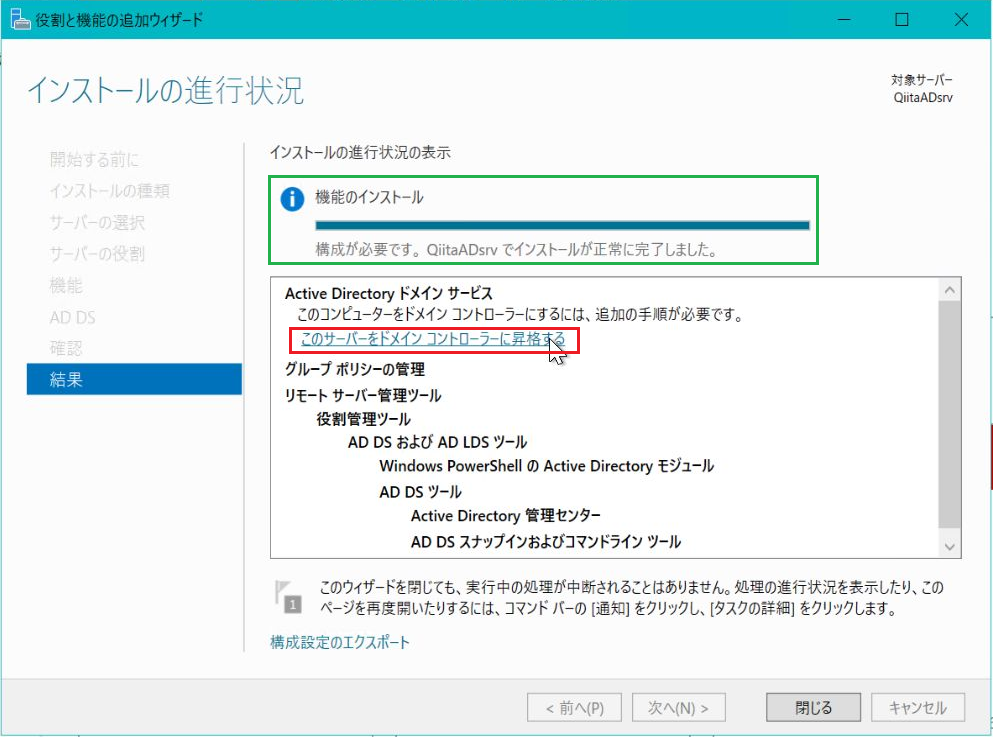

- インストールの進捗状況(緑枠)が 100% になったら完了です。

そのあと、「このサーバーをドメインコントローラーに昇格する(赤枠)」をクリックします。

なお、ここで 間違えて ウィザードを閉じてしまった場合は、以下の手順で代替可能です。

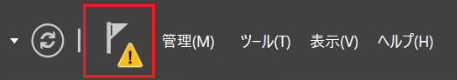

サーバーマネージャーに、以下のような 旗に「!」が出ているアイコンをクリックすると、同じ選択肢が現れます。

1-2. ドメインコントローラーへの昇格

前章の役割サービスを導入しただけは、ドメインコントローラーとして動作はしていません。

本章の手順で、単なるサーバーを ドメインコントローラーへ昇格させることで ADサーバ となります。

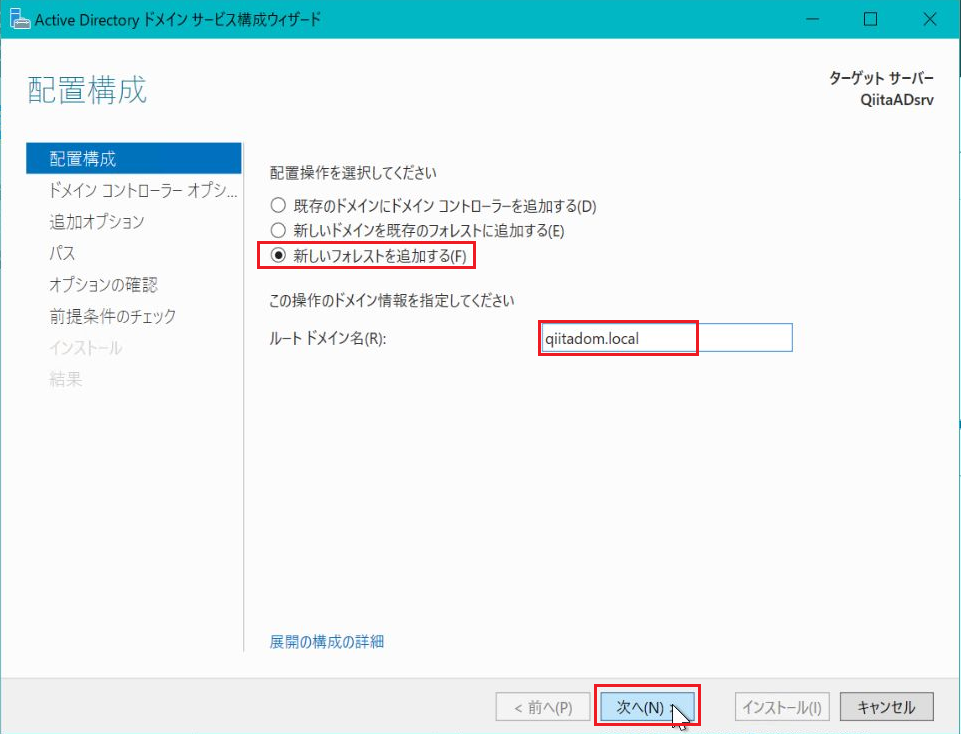

- 前章の最後の画面で「このサーバーをドメインコントローラーに昇格する(赤枠)」を実行すると、下図のように「Active Directory ドメインサービス構成ウィザード」が表示されます。

ここでは、「新しいフォレストを追加する」を選択し、ルートドメイン名 を入力します。

※ルートドメイン名は、任意の文字列で構いません。命名に迷ったら 本記事のものを真似て貰っても構いません。

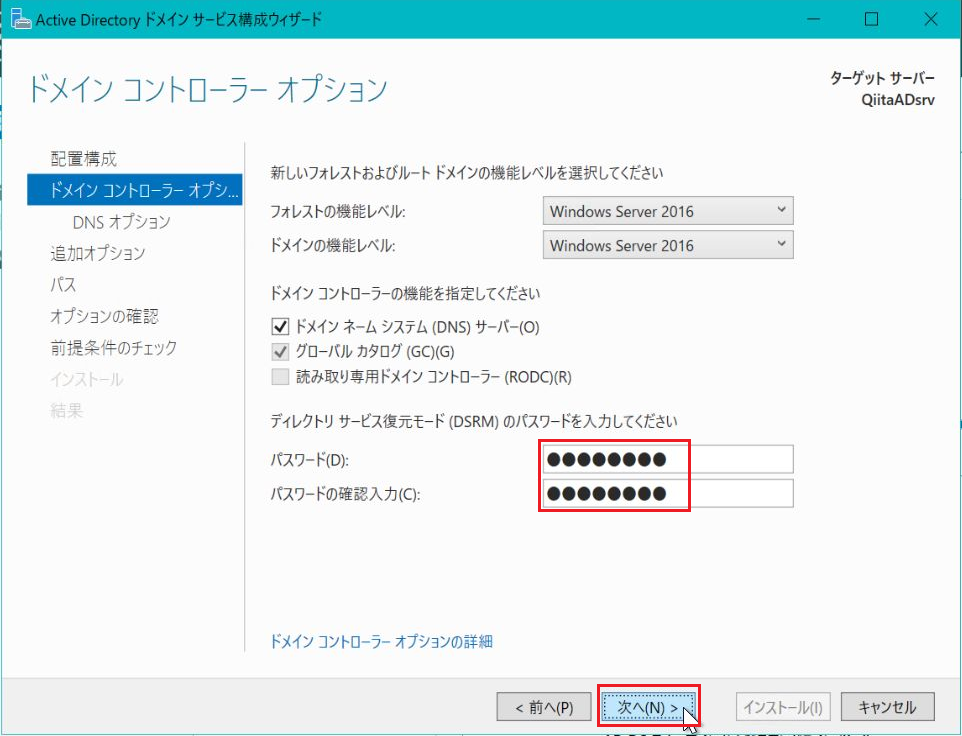

- 以下の画面では、ディレクトリサービス復元モード(DSRM) のパスワードを指定する必要があります。

これは、Active Directory が破損してしまった場合に、バックアップから戻す際に利用するものなので、構築の検証をするだけなら それほど意識することはありません。

ここでは、8文字以上で 大文字・小文字・数字・記号 から3種類が含まれていればOKです。

設定が終わったら、「次へ」をクリックします。

- 以下の画面では、そのまま「次へ」をクリックします。

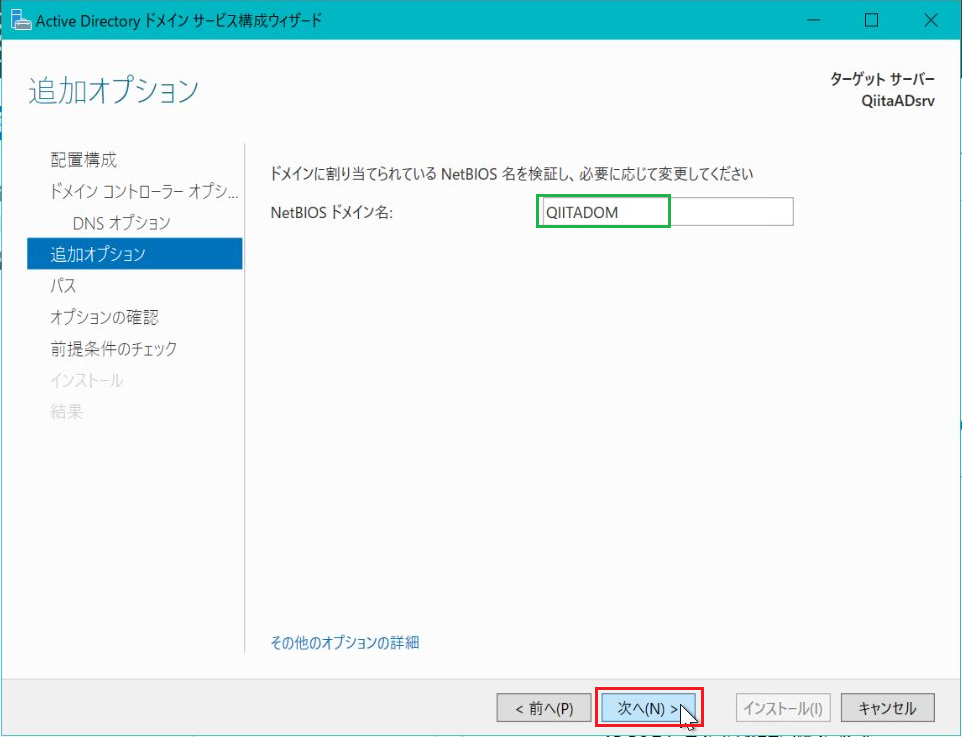

- 以下の画面では、NETBIOSドメイン名が自動的に表示されます。(ルートドメイン名から自動生成)

確認後に、「次へ」をクリックします。

- 以下の画面では、そのまま「次へ」をクリックします。

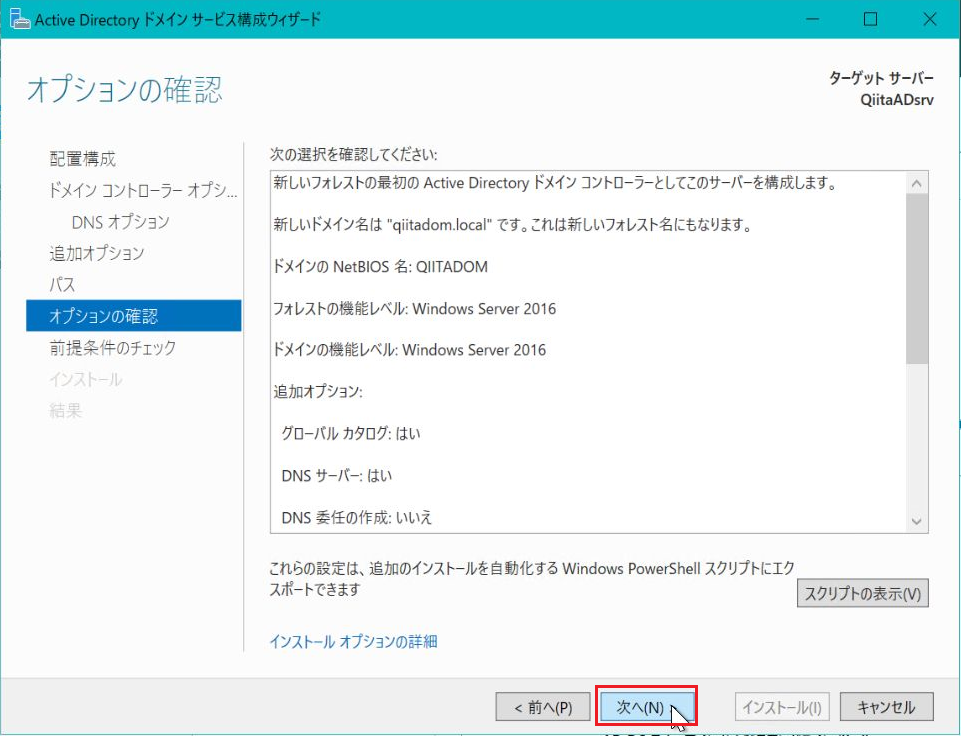

- 以下の画面は、設定した内容の最終確認です。確認後に「次へ」をクリックします。

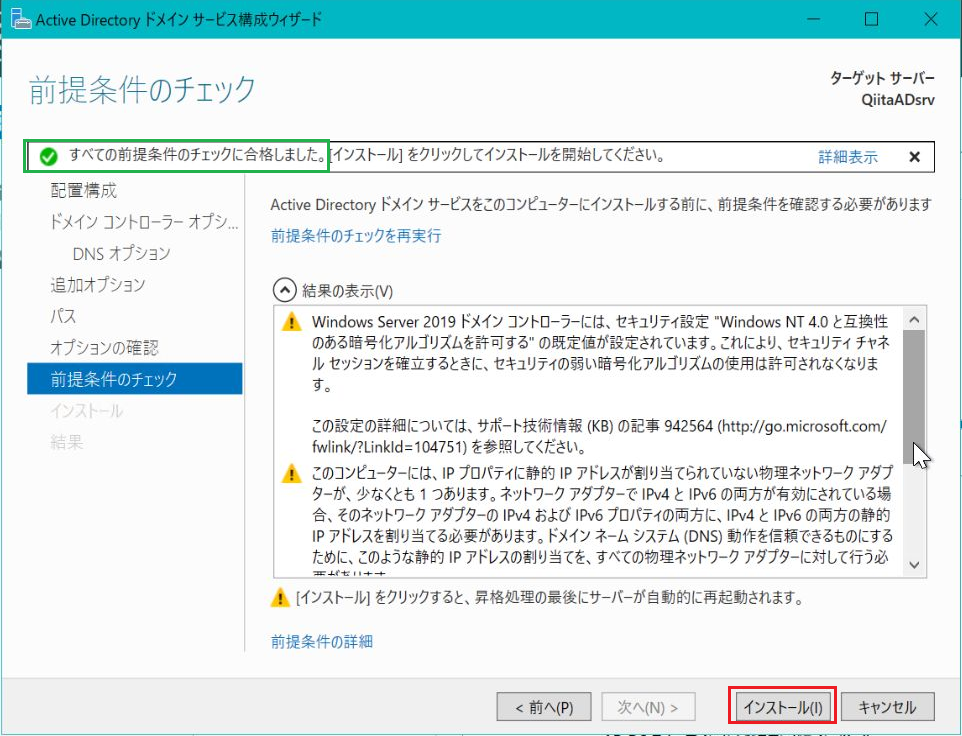

- 以下の画面では、「すべての前提条件のチェックに合格しました(緑枠)」と表示されていればOKです。

「結果の表示」欄に、黄色の!マークが出ていても、問題はありません。

「インストール」をクリックします。

インストールが進むと、サーバーが自動的に再起動されます。

再起動中に、ドメインコントローラーの初期構成が行われているため、時間がかかります。

再起動されてから、再度 サインイン が可能になるまで、5分程度 待ちましょう。

1-3. ドメインコントローラー昇格後の初期値確認

ドメインコントローラーを構成すると、昇格前との差異が見受けられます。

主なポイントを、以下で説明します。

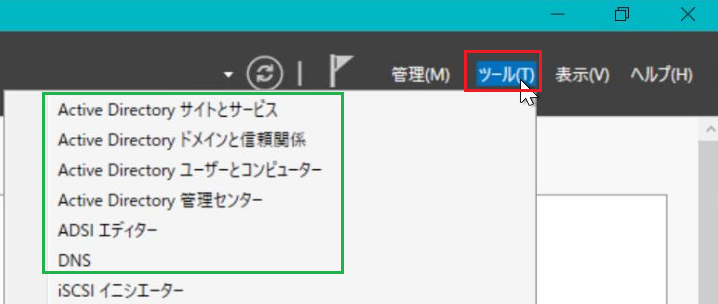

- サーバーマネージャーの「ツール」メニュー配下に、Active Directory や DNS などのメニューが追加されます。

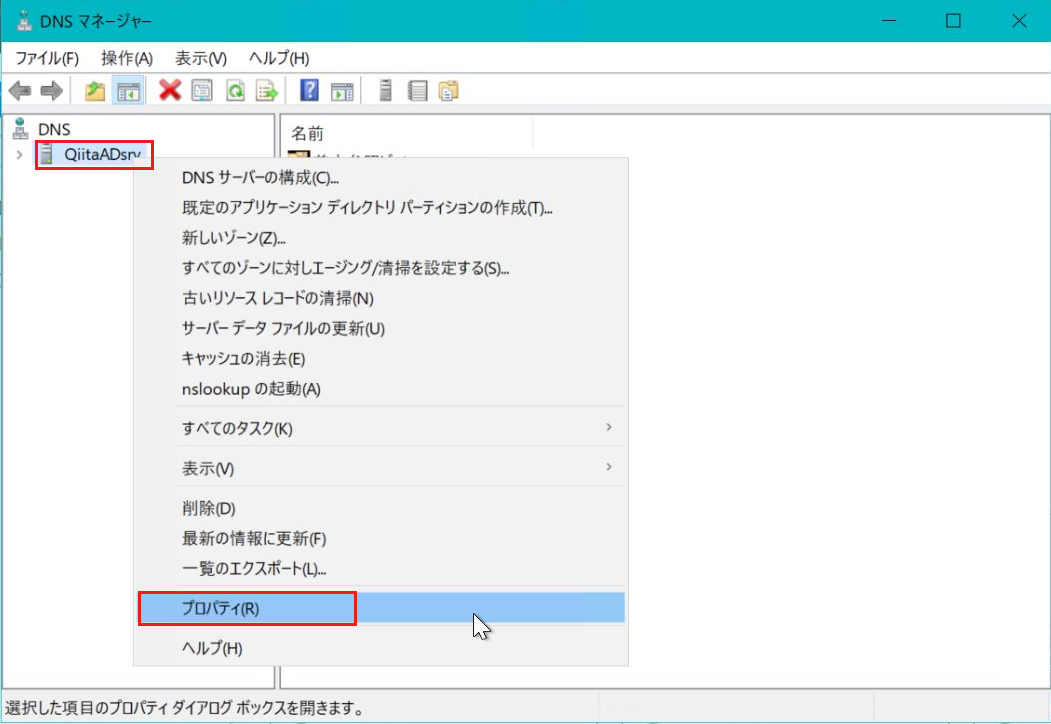

- DNS メニューを選択して起動すると、以下のように DNSマネージャー が起動されます。

サーバー名を右クリックして、「プロパティ」をクリックします。

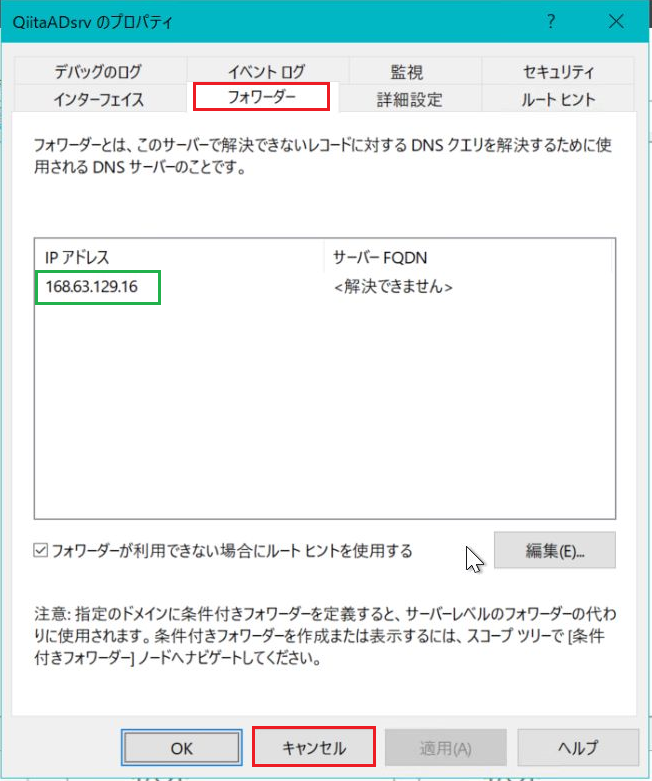

その後、「DNSフォワーダー」タブを開くと、ここに 昇格前に使われていた DNSサーバー のIPアドレス が設定されている事が判ります。

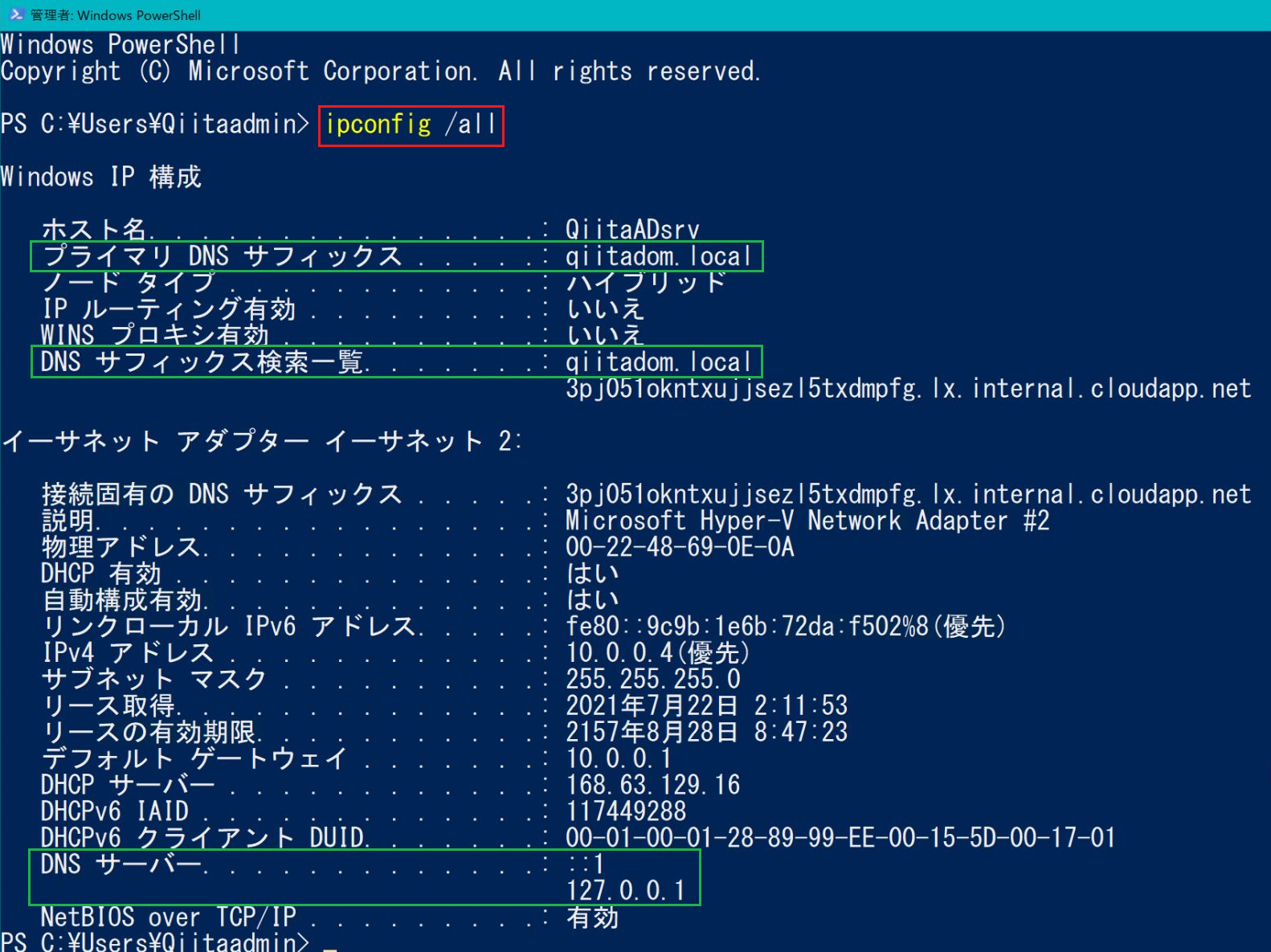

- コマンド画面を開いて、ipconfig /all を実行します。

プライマリDNSサフィックス・DNSサフィックス検索一覧 は、指定した ルートドメイン名 になっています。

DNSサーバーは、「::1」と「127.0.0.1」になっています。

この構成によって、ADサーバ 内に DNSサーバー が動作するようになりました。

OS上のプログラムは、ADサーバ 内 (127.0.0.1) の DNSサーバー を参照し、この DNSサーバー が フォワーダーに設定されている、上位の DNSサーバー を参照する構成になっている事が判ります。

2. サーバーやクライアントのドメイン参加

ここまで準備が整うと、サーバーや クライアント から ドメインコントローラーに対して、ドメイン参加 を実行する事が可能になっています。

2-1. ドメイン参加の実施

※この手順は、Windows 10 の画面で作成しています。

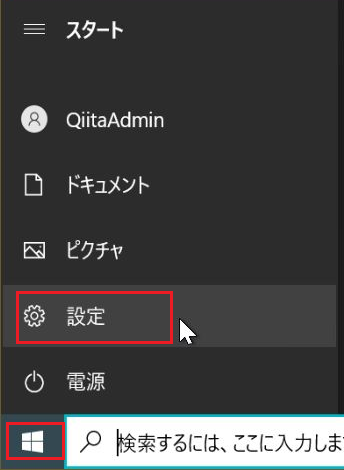

- スタートボタン を 押して、「設定」をクリックします。

- 「Windows の設定」画面では、「アカウント」をクリックします。

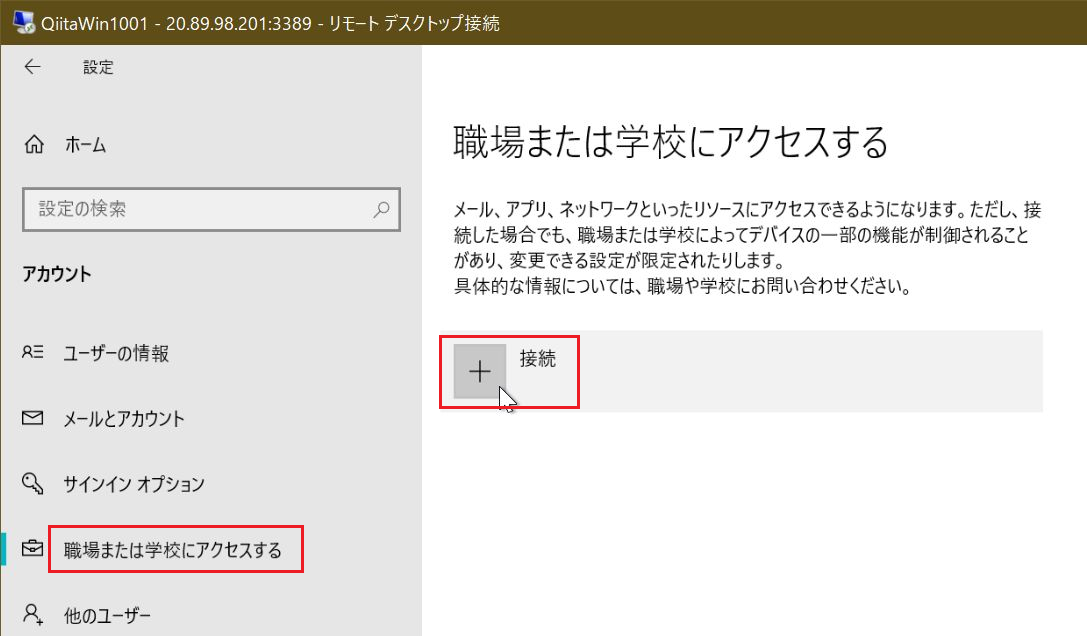

- 「職場または学校にアクセスする」を選択して、「+接続」をクリックします。

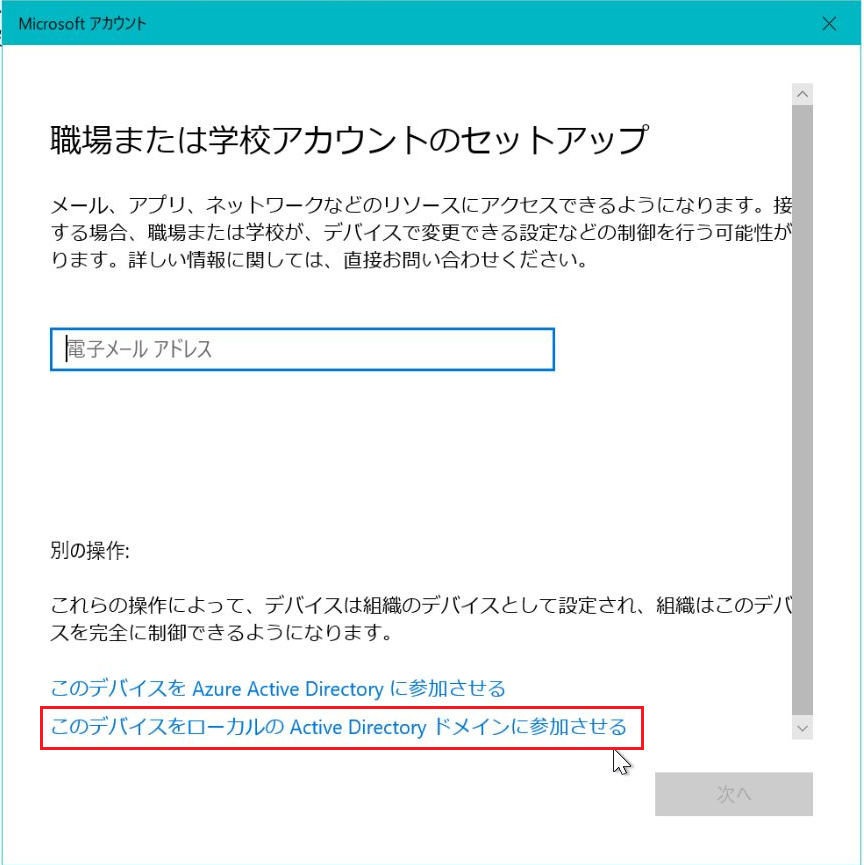

- 下記の図では「このデバイスをローカルの Active Directory ドメインに参加させる」をクリックします。

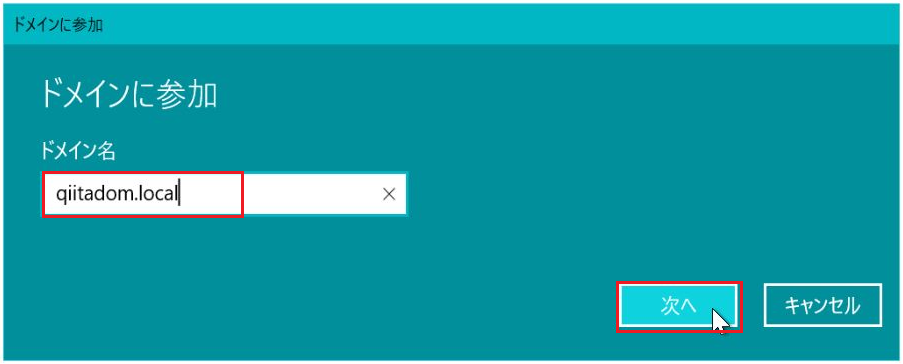

- 「ドメインに参加」の画面で、ルートドメイン名 を入力して、「次へ」をクリックします。

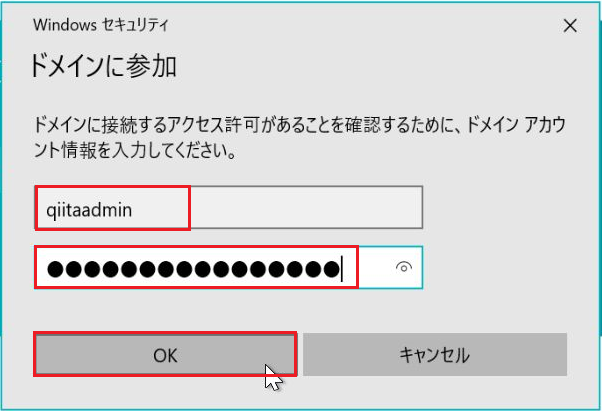

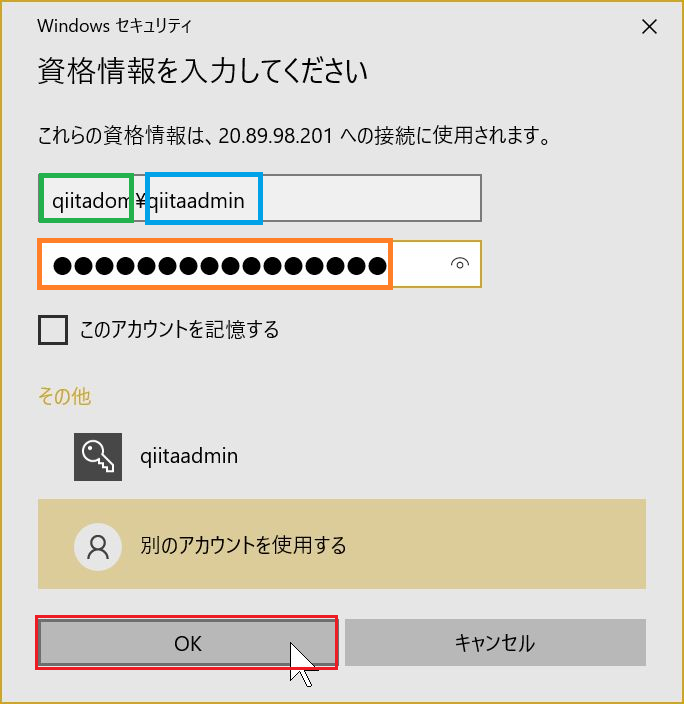

- 下記の 認証ウィンドウ が開くため、ADサーバ の 管理者アカウント を入力し、「OK」をクリックします。

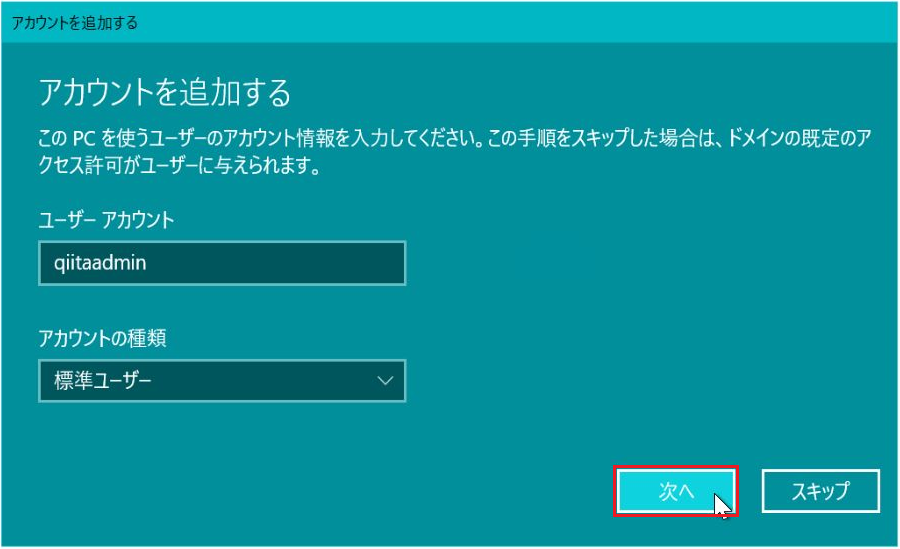

- 下記の図では、そのまま「次へ」をクリックします。

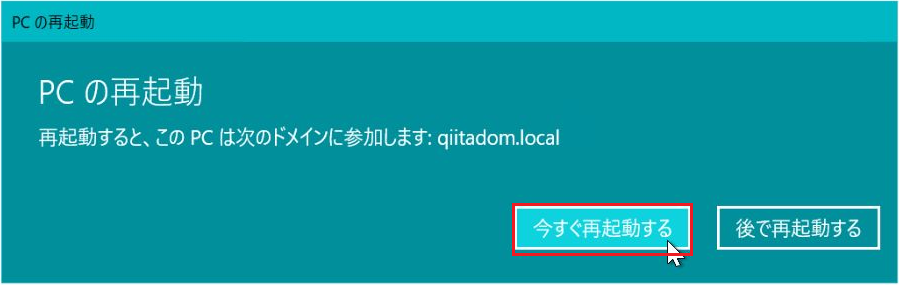

- 下記の図では、「今すぐ再起動する」をクリックします。

以上で、クライアント は ドメインに参加されました。

2-2. ドメイン への 初回ログオン

ドメイン への参加が行われると、以後の ログオン方法 が変わり、ドメイン名を指定する必要があります。下記の説明に注意しながら、アカウントを入力して、「OK」をクリックします。

・緑枠 = ドメイン名(.local は省略可)

・区切り文字 = ¥

・水色枠 = ユーザーアカウント

・橙枠 = パスワード

クライアント から RDP を行う際には、以下の手順を参考にして 操作してみてください。

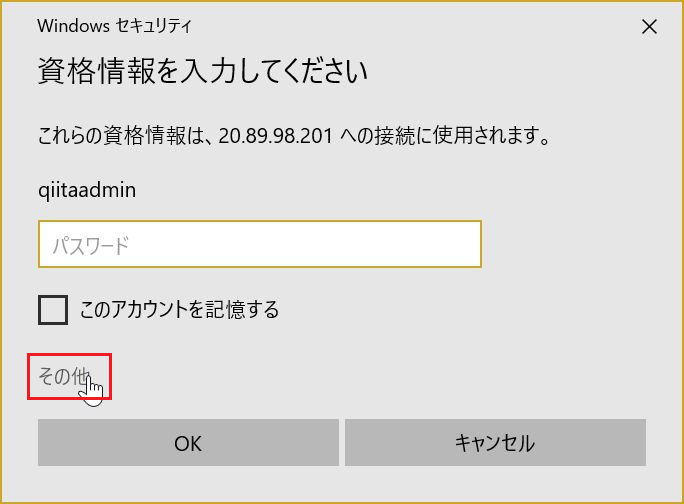

- リモートデスクトップ接続を起動したあと、以下の画面で「その他」をクリックします。

- 以下の画面では、「別のアカウントを使用する」をクリックします。

- 下記の説明に注意しながら、アカウントを入力して、「OK」をクリックします。

緑枠=ドメイン名(.local は省略可)

区切り文字=¥

水色枠=ユーザーアカウント

橙枠 =パスワード

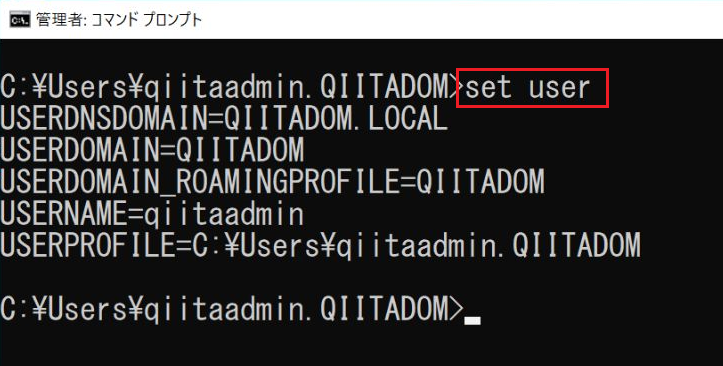

- ドメインアカウント での ログオン に成功したら、以下のコマンドで 確認してみましょう。

set user コマンド を実行する事で、ログオン している ドメインの名前 が表示されます。

※ Set user コマンドは、PowerShell では動作しません。コマンドプロンプトで実行しましょう。

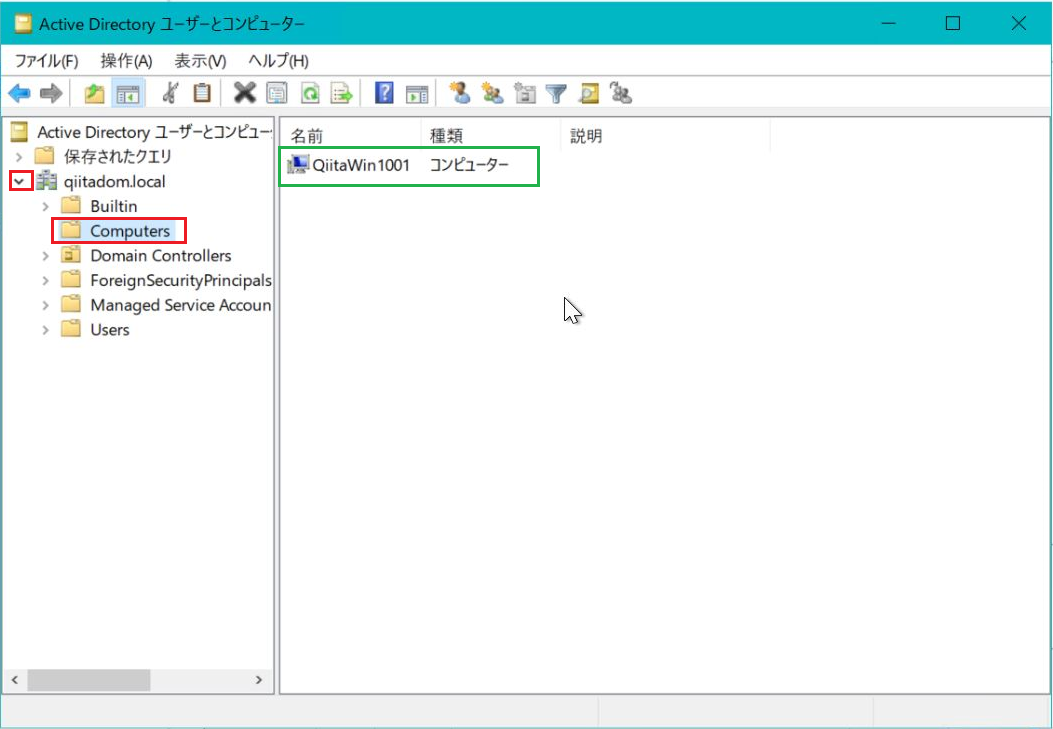

3. コンピューターオブジェクトの確認

クライアント が ドメイン参加されると、ADサーバ の管理画面上で確認できるようになります。

ADサーバ の サーバーマネージャー を操作して、以下の手順を実行してください。

- サーバーマネージャー の「ツール」メニューから、「Active Directory ユーザーとコンピューター」をクリックします。

- 「Active Directory ユーザーとコンピューター」が開かれたら、ドメイン名 の左側をクリックして展開し、「Computers」のコンテナ を開いてください。右側に ドメイン参加 した コンピューター の名前が表示されるはずです。

以上で、Active Directory を構築して、クライアントPC をドメイン参加することができました。お疲れさまでした!

Next Step

ドメインコントローラーが構築できたら、次は Microsoft Entra Connect(旧:Azure AD Connect)にチャレンジしてみては如何ですか?

「Connect 同期とはどういう事か?」や 前提となる「テナントの取得手順」など、必要な作業に繋がる一連の説明を記載してあります。

参考URL