はじめに

この記事は、既に 公開済み の 以下の記事に関連する内容です。

下記の記事で NAT を使った VPN 構成が完了している事を前提に、そこから NAT を無効化して 相互通信を構成するまでの手順を説明しています。

上記の記事の内容で Azure 上 に OpenVPN を展開して VPN 接続で利用ができますが、NAT を使っているので外部から Azure への 片方向 の通信です。

相互ルーティング まで実現したい人は、上記の構築を済ませたあとに、本記事を参考に、Azure 側の構成変更と、OpenVPN の NAT の無効化を実施してください。

構成イメージ

- NAT が構成されている場合は、VPN クライアントから、VM への通信は可能だが、VM から VPN クライアントへのルーティングはできません

- 本記事の構成を採用すると、VM から VPN クライアントへのルーティングが可能になります

つまり、上記の図の VM 上から VPN クライアント(192.168.240.10)に向かって、Ping や RDP などのアクセスをすることが出来るようになります。

手順1:Azure 側の構成を変更する

OpenVPN の設定で VPN クライアントに割り当てられるネットワークアドレスを把握しておく必要があります。その情報を踏まえて、Azure 側の構成を変更する必要があります。

- OpenVPN へ 管理者アカウントでサインインします。

- 左ペインで VPN Settings を選択して、緑下線の Dynamic IP Address Network を読み取ります。

- 以下の記事を参照して、NIC の IP 転送 や ルートテーブルを構成します。

その際に、アドレス空間やルーティングの宛先に、上記で読み取ったネットワークアドレスに読み替えて設定するようにしてください。

手順2:NAT の無効化

- OpenVPN へ 管理者アカウントでサインインします。

- 左ペインで VPN Settings を選択して、Routing 設定 で、赤枠部分の Yes, using Routing を選択します。

Specify the private subnets to which all clients should be given access の欄には、Azure 仮想ネットワーク のネットワークアドレス を入力します。

- 画面を一番したまでスクロールして、Save Settings ボタンを押して、設定を保存します。

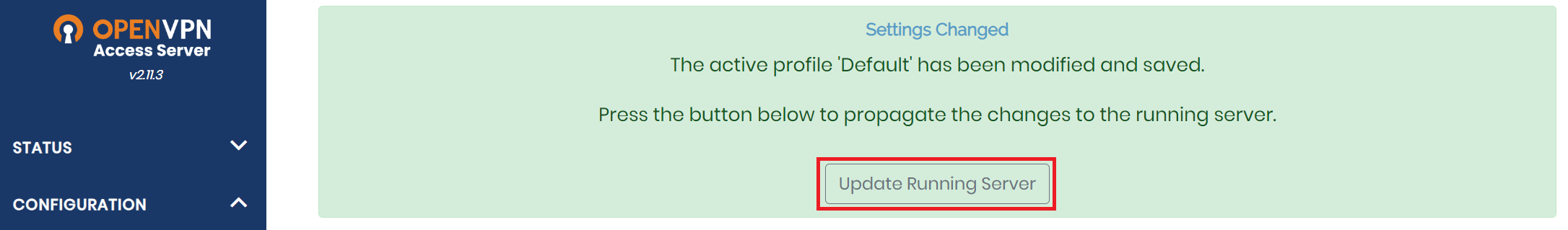

- これだけでは、まだ設定が反映されていません。

以下の画面で Update Running Server を押して反映させます。

- 以下の表示がでれば OK です。

以上の手順で OpenVPN の NAT が無効化され 相互に通信ができるようになったはずです。

Next Step

この時点で OpenVPN で接続したクライアントと Azure 側のホストが 相互にルーティングできていると思います。

しかし、OpenVPN に VPN 接続を行った クライアント とだけしか通信ができません。(P2S : Point to Site)

さらに、以下の記事で説明している構成を行うことで、物理拠点や他社クラウドなどの OpenVPN クライアントをルーター化して、各物理ホストが Azure 上のホストと相互に通信ができるようになります。(S2S : Site to Site)