経緯

今まではraspiをVPNとして稼働させて、外出先から自宅環境にアクセスしていた。

raspiはそれ以外には使用していなかったので稼働を止めたい。

常に稼働させているsynologyのNASがあり、せっかくなのでVPNとしても使いたい。

パッケージマネージャーには「VPNサーバー」というまさにそれ!っていうパッケージがあったが、自身が使用しているAndroid 14で使える良いものがなかった。

L2TP および PPTP は Android 12 以降ではサポートされません。クライアントは、代わりに OpenVPN を使用して接続する必要があります。

なので今回はsynologyNAS上にWireguardのコンテナを立ち上げ、VPN環境を構築する。

環境

製品名: SynologyNAS DS223j

DSMバージョン: DSM 7.2.1-69057 Update 5

1. Container Managerのインストール

ざっくりいうとNAS上で動かせるDocker。

- パッケージセンターを立ち上げる

- すべてのパッケージを押下

- Container Managerを探し出し、インストールを押下

- 完了!

2. DDNSの取得

後々、WireGuard-Easyの設定で使用。

わざわざ外部サイトでドメイン取得してこなくてよいので楽ちん。

- コントロールパネルを開く

- 外部アクセス → DDNS → 追加を押下

- 以下の通りに設定

| key | val |

|---|---|

| サービスプロバイダー | Synology |

| ホスト名 | 自分が使いたい名前を適当に入力 |

4.「テスト接続」を押下し、接続できるかチェック

5.「OK」を押下

6. 完了!

3. WireGuardのspk(Synology Package)を取得

この工程がないとWireGuard(WireGuard-Easy)のコンテナ立ち上げに失敗する。

-

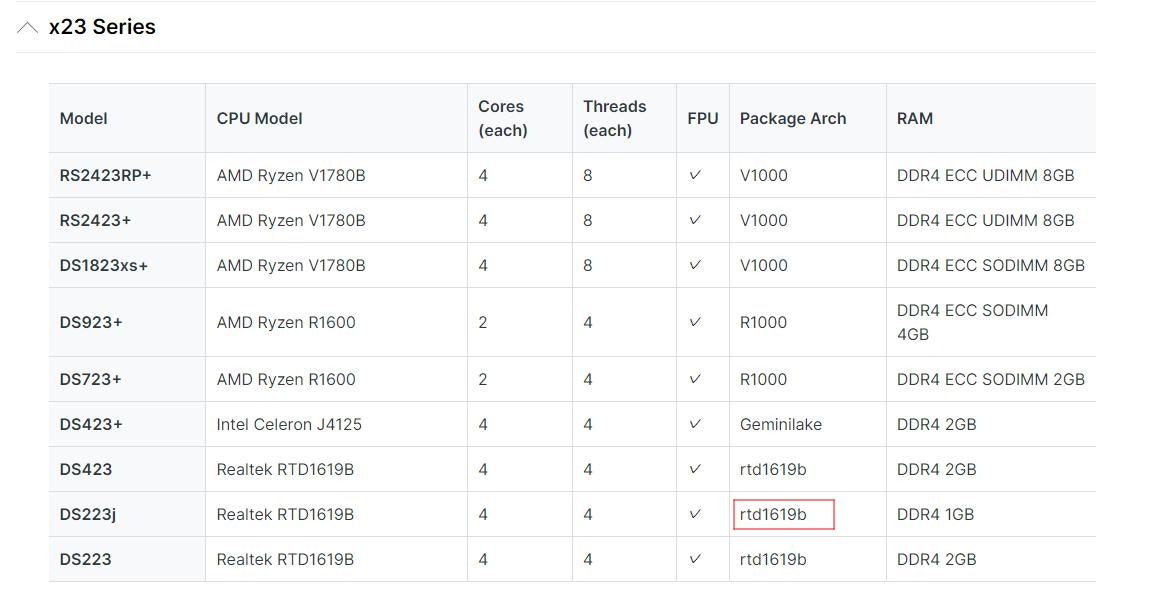

以下のURLから自身が使っているNASにあうPackage Archを確認する

https://kb.synology.com/en-me/DSM/tutorial/What_kind_of_CPU_does_my_NAS_have

筆者の場合はDS223jなので「rtd1619b」が該当する

-

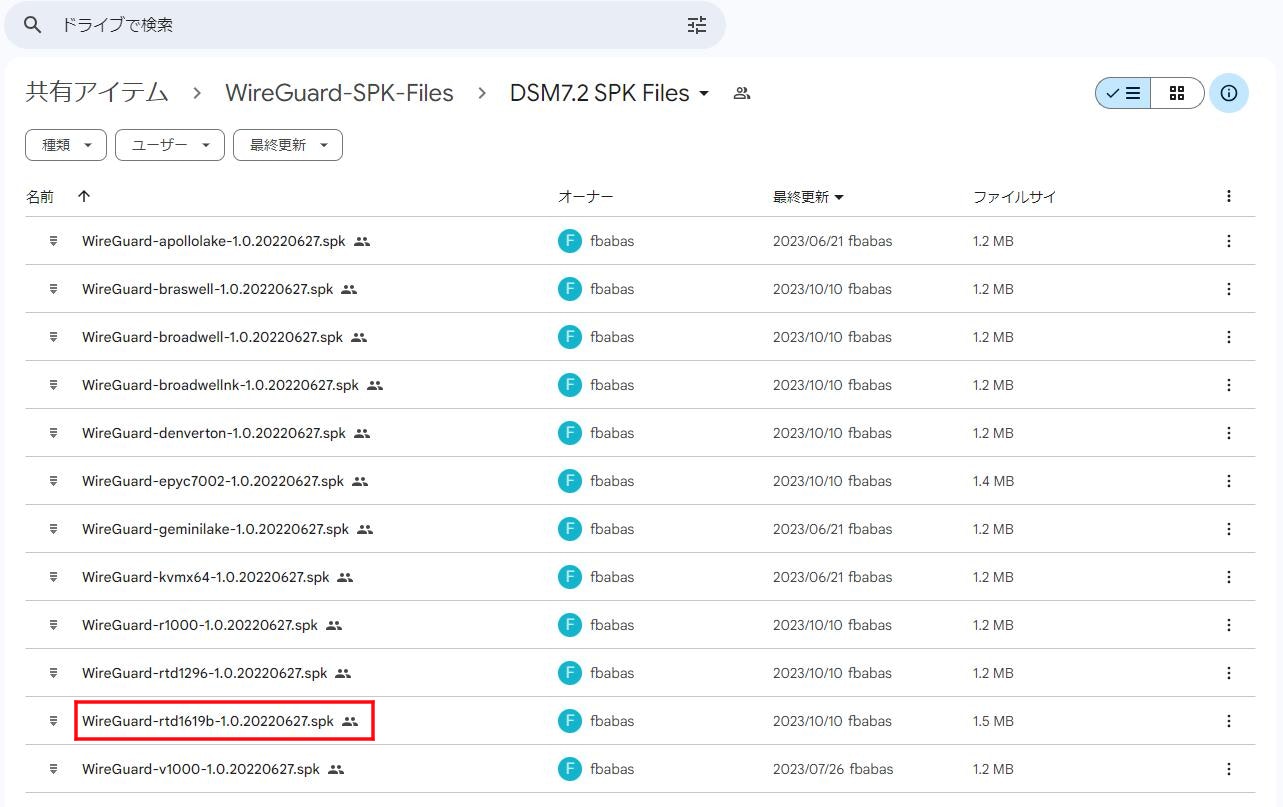

以下のgoogleドライブから該当したPackage Archに対応するspkファイルをダウンロードする

https://drive.google.com/drive/folders/1bY1u32nXS0Sj6tKfdZmuYon0sqFGoJpw

-

「次へ」を押下

-

警告が出るので確認後、「次へ」を押下

-

「インストール後に実行する」のチェックを外し、「次へ」を押下

-

パッケージセンターに「WireGuard」のパッケージが追加されていれば成功!

4. 追加したWireGuardを実行させる

少し面倒だが以下の手順で実行。

$ ssh NASにログインする際の名前@NASのローカルIPアドレス -p ポート番号

(例)

$ ssh bokeNAS@192.168.0.100 -p 50022

5.以下のコマンドを実行

$ sudo /var/packages/WireGuard/scripts/start

6.パスワードを入力し、「successfully started」が出力されれば成功!

※PC以外からSSH接続する際の個人的おすすめアプリ

| 外部端末 | アプリ |

|---|---|

| iPhone/iPad | WebSSH |

| Android | ConnectBot |

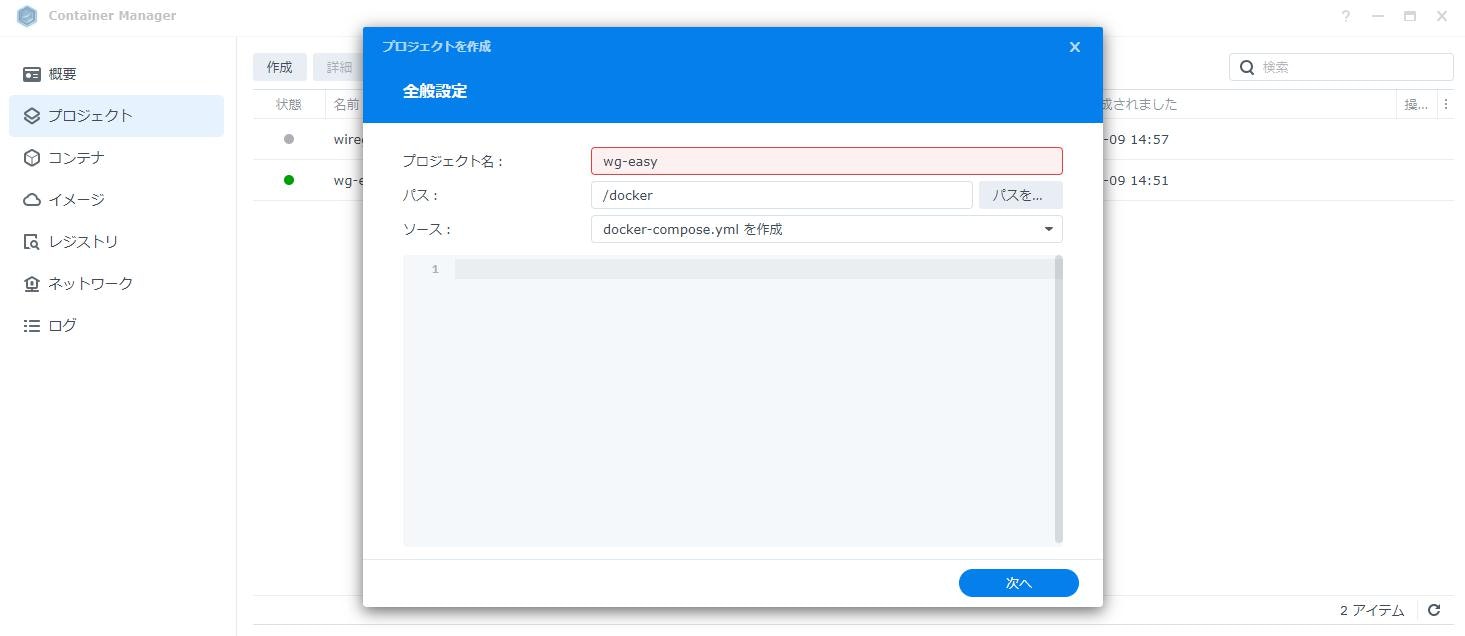

5. WireGuard-Easyの立ち上げ

NAS的にはこれがラストの工程。

version: "3.8"

services:

wg-easy:

image: ghcr.io/wg-easy/wg-easy

container_name: wg-easy

cap_add:

- NET_ADMIN

- SYS_MODULE

environment:

PASSWORD: password # WireGuardの管理画面に入る際に使用したいパスワードを書く

WG_HOST: bokeNAS.synology.me # 「2. DDNSの取得」で設定したホスト名を書く

ports:

- 51820:51820/udp

- 51821:51821/tcp

restart: unless-stopped

sysctls:

- net.ipv4.ip_forward=1

- net.ipv4.conf.all.src_valid_mark=1

volumes:

- ./etc_wireguard:/etc/wireguard

4.「次へ」を押下

5.「ウェブポータルをWebStation経由でセットアップ」のチェックを外し、「次へ」を押下

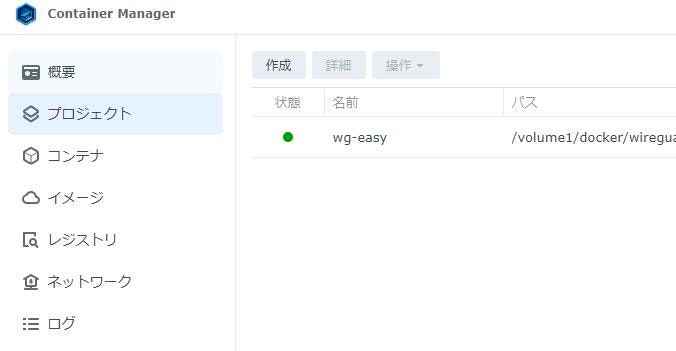

6.「完了」を押下。プロジェクトが正常に立ち上がった状態で追加されれば成功!

6. ルーターの穴あけ

ルーターの管理画面を開き、「ポートマッピング(ポートフォワーディング)」の設定をする。

設定するポート番号は51820で、プロトコルはUDP(yml参照)。

※同一ルーター内で既に使いたいポートがポートフォワーディングで使用されている場合は既にあるものを削除、もしくはymlの51820を別の番号にし、マッピングさせる必要がある。

Q. ポートフォワーディングとは?

A. 「ポートフォワーディング」は、「ポートマッピング」や「ファイアウォールに穴をあける」とも呼ばれ、インターネットから届いたネットワークパケット(トラフィック)を最終的な正しい機器に届ける方法を指定します。これは主に、特定のネットワークデータを正しい IP アドレスとその IP アドレスの正しいポートに転送する方法をネットワークファイアウォールまたはルーターに指示することによって行われます。

7. VPN接続確認

-

http://NASのローカルIPアドレス:51821 にアクセスし、管理画面が表示されるか確認

- 「New」を押下し、作成されたclientのQRコードをVPN接続したい端末のWireGuardアプリで読み込ませる

- 読み取った端末でVPNをONにし、適当なサイトにアクセスできれば成功!

まとめ

٩( ᐖ )و < SynologyNASにWireGuardは乗せられる!

手順が多いように感じますが、実際にやってみると30分かからないくらいで設定できるので興味のある方はぜひやってみてください!

参考