概要

システムを運用する上で、セキュリティ面の対策を取ることは不可欠です。

AWS Well-Architected フレームワークの5本の柱に、セキュリティの柱が存在します。

クラウドでのセキュリティには7つの設計原則があるとされており、AWSはそれらを準拠するためのセキュリティサービスを提供しています。それらのサービスの一部を、備忘録としてメモしておきます。随時追記するかもしれません。

・[AWS公式] AWS Well-Architected フレームワーク セキュリティ

https://wa.aws.amazon.com/wellarchitected/2020-07-02T19-33-23/wat.pillar.security.ja.html

目次

- AWS Config

- AWS Security Hub

- AWS CloudTrail

- IAM Access Analyzer

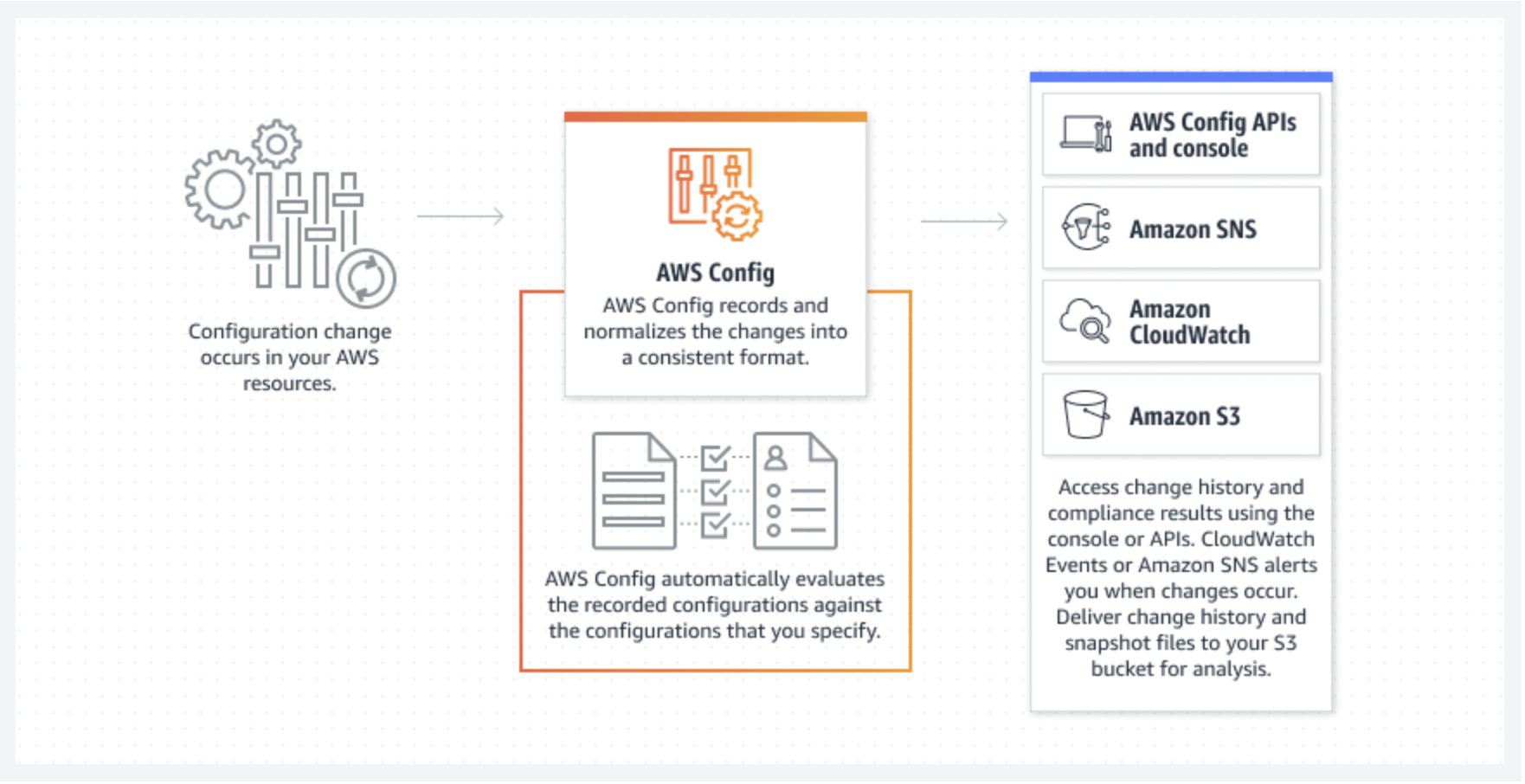

1. AWS Config

- 一言で

AWSリソースの設定変更履歴を継続的に管理するサービス。

- 特徴

1:アカウントごと利用でき、設定画面からAWS Configをオンにするだけで簡単に導入することができる。

2:設定した内容を時系列を追って管理することができる。

3:リソース間の関係性を記録することができる。

4:ある設定値に対して現在設定されているルールが準拠しているかどうかの監査ができる。

5:APIで連携することでGithubなどのサードパーティのリソースの監視が可能。

・configのサポート対象のリソースタイプは以下

https://docs.aws.amazon.com/ja_jp/config/latest/developerguide/resource-config-reference.html

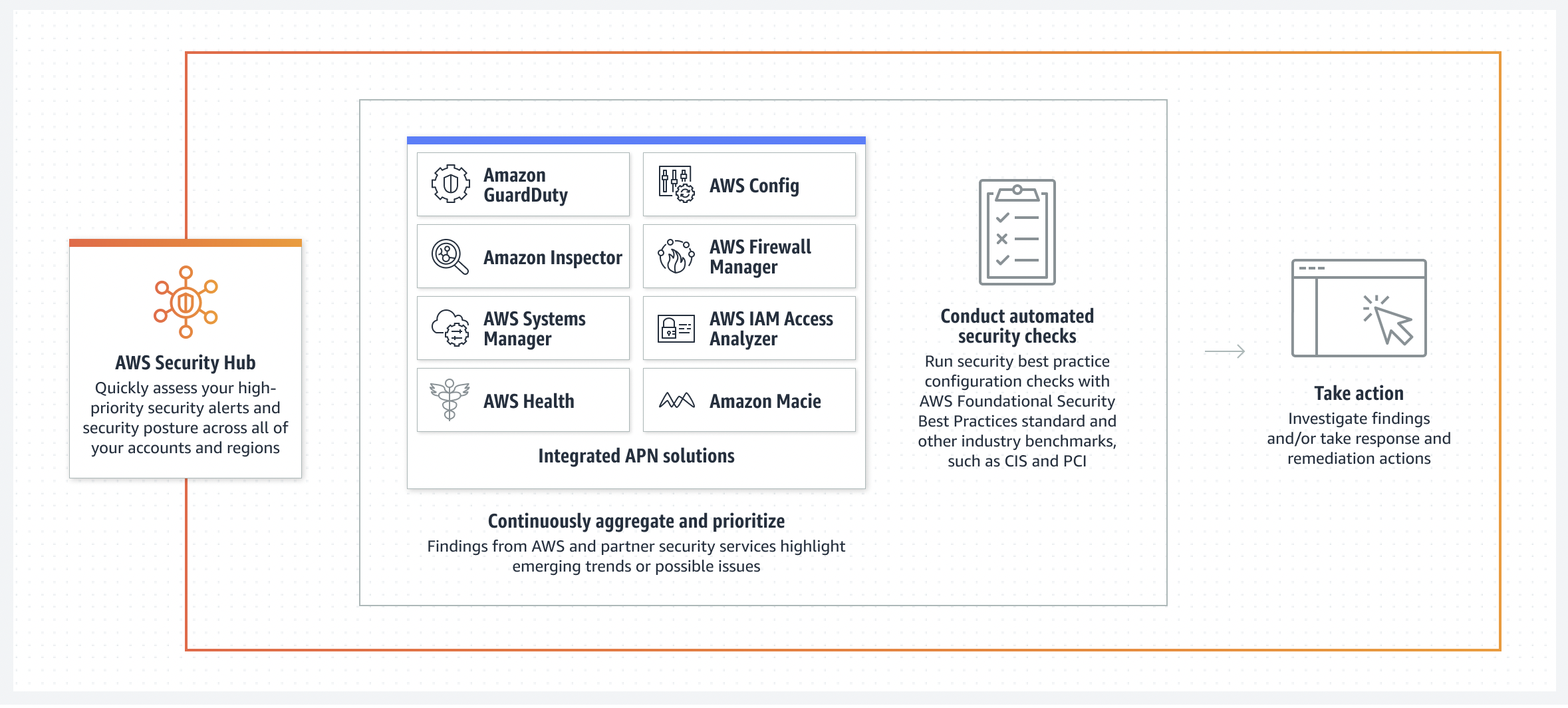

2. AWS Security Hub

-

一言で

対象サービスを監視し、かつ監視結果の一言管理を行うサービス。 -

特徴

1:複数のサービスの管理やアラートを別々に確認するのは手間すぎるので、それらを一元管理して管理者に表示できる。

2:業界水準を満たす自動セキュリティチェックが行われるため、検知するスピードがはやい。

3:制限はあるもののAWSのサービスはもちろん、サードパーティのサービスも集約対象とでき、修復アクションに繋げやすい。

4:少ない設定で利用することができ導入が容易。

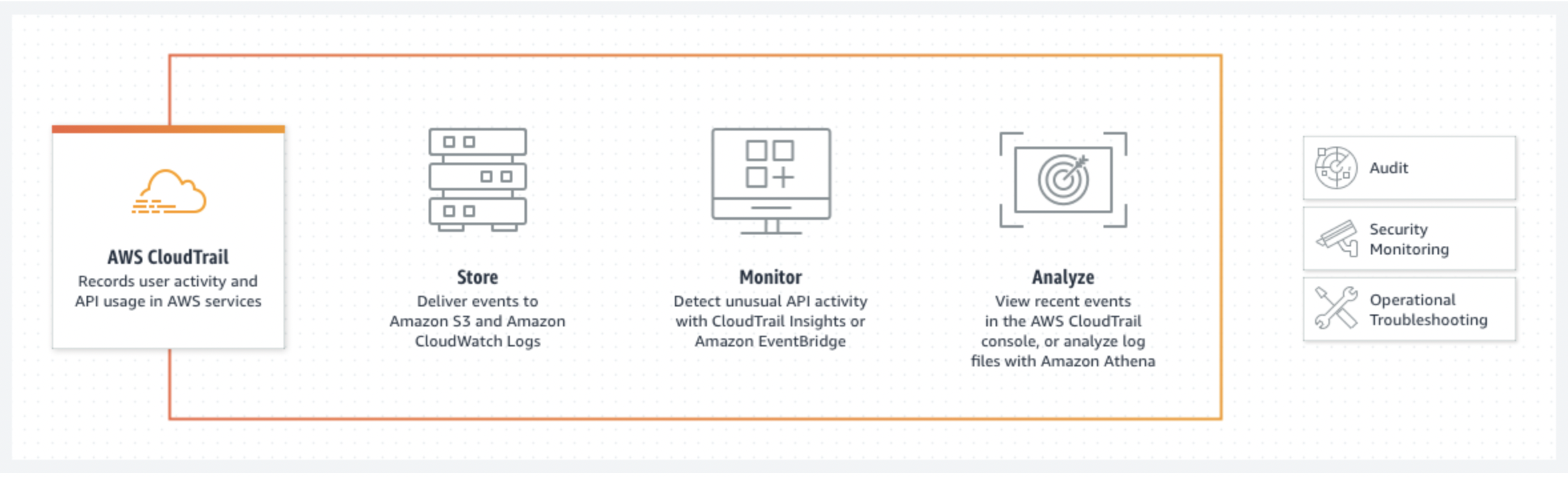

3. AWS CloudTrail

- 特徴

1:CloudTrailは、アカウント作成時にそのAWSアカウントで有効になる

2:過去90日間は履歴の保管を無料、長期間保管したい場合は、S3(有料)などと連携する。

3:操作のイベントログが自動的に保存されるため、スムーズなコンプライアンス監査が可能。

4:「いつ」「誰が」「何を」したかを記録できるのでトラブルシューティングやHEの対策をうてる。

IAM Access Analyzer

-

一言で

外部インターネットなどに意図せぬ公開設定がされていないかを検出し可視化するサービス -

特徴

1:無料で使える。

2:外部公開しているサービスを把握できる。

3:複数リージョンに適用する場合リージョンごとに有効化する必要がある。

4:外部からアクセス可能かどうかの判定は各リソースのリソースベースポリシーを基に判定される。

・サポートされているリソース

https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/access-analyzer-resources.html

他にもセキュリティを担保するAWSサービスはたくさんありますが、今回はここまでとします。

おわりに

システムをネットワークに晒すとなるとセキュリティ対策は必要不可欠なのですが、こんがらがるので備忘として記載しました。

色々対処すべき項目が多いので、楽に導入できるのはありがたいです。

全然網羅できていないので、こちらの記事は随時更新をかけていこうと思います。