はじめに

Azureに立てたVMにリモアクする際には、大体の場合global IPアドレスを宛先にしたリモートデスクトップ接続をすると思いますが、DataBaseなどglobal IPアドレスを振りたくない、Internetに口を開けたくないようなものもあるはずです。

そのような場合に、Internetに口を開けずに接続を可能にする方法が、Azure Bastion(jump server)を使用するものです。

Azure Bastionとは

ぶっちゃけこちらのサイトを読んでこちらの手順に則れば簡単に使用できるので、以下の記事を読む必要はありません。。

が、この記事の一番の読者は私なので気にせず書き連ねます。

メリット

・VMにglobal IPを割り当てずともブラウザからリモアクできる。

・そのVMを踏み台にして、DBなど外界(Internet)と完全に隔絶させたいVMにアクセスできる。

特徴

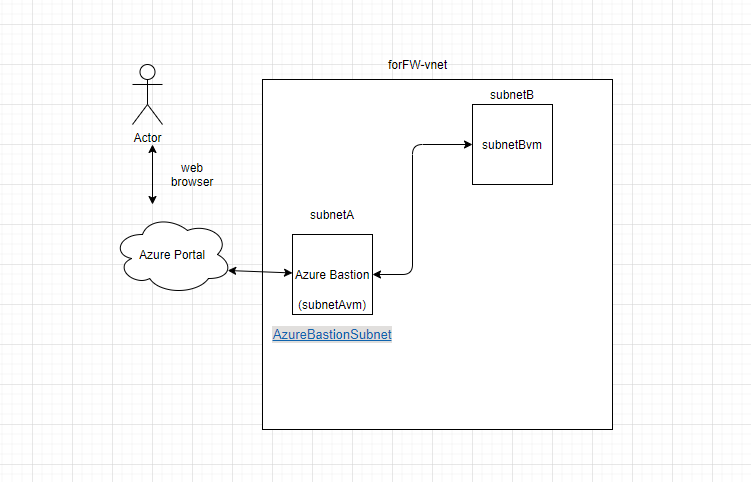

・VMなどのアプライアンス単位ではなく、VNET単位でデプロイする。「AzureBastionSubnet」というsubnet上のVMにデプロイされたVMのすべてが対象。

使用したリソース(と名前)

・VM2台(subnetAvm, subnetBvm)

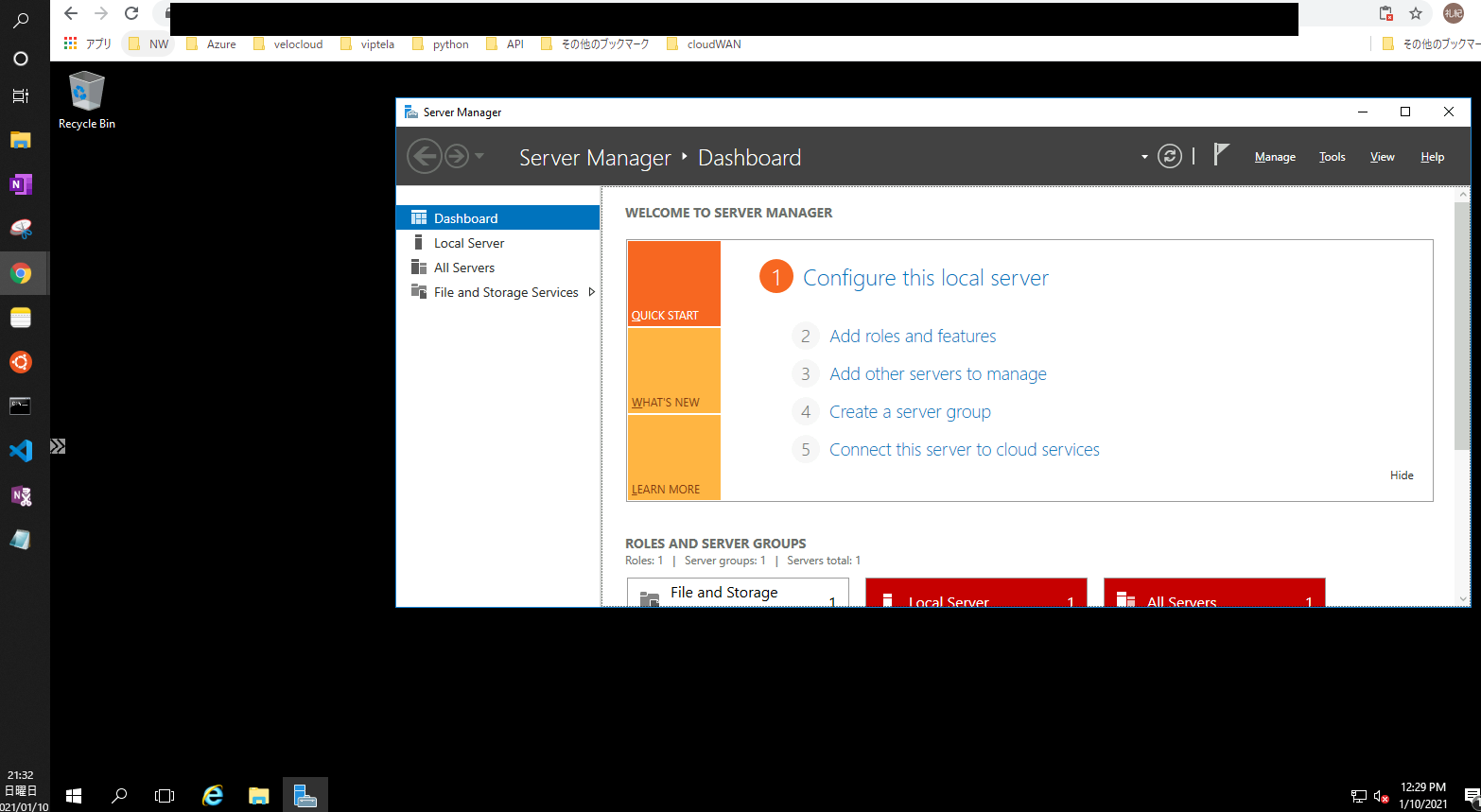

*OSやスペックは何でも。個人的な簡単のためWindows Server 2016 DataCenter

・VNET(forFW-vnet)

・Azure Bastion(forFW-vnet-bastion)

全体構成

こんな感じ。ユーザがchromeとかからAzure portalにアクセスし、portalからAzure Bastionにアクセスする。そして、Bastionから本命のsubnetAvmにリモートデスクトップアクセス。

VNETの作成

こんな感じで全体のセグメントを切って、subnetに分割します。AzureFirewallSubnetは気にしないで。

AzureBastionSubnetは、この時点では作成していません。要はsubnetAとsubnetBだけ作っておけばOK。

リモアクしたい本命のVMの作成

Azure Bastionの作成

VMの作成

こんな感じで作ります。VMそのものには、subnetAを適用します。

Bastionでの接続

Bastionに適用するsubnetの名前はAzureBastionSubnet。これを新規に作成します。サブネット長は少なくとも/27で。

結果

こんな感じの画面から、ユーザ名/パスワードを入力します。

接続したらこんな感じ。使っている母体のPCのブラウザから、VMにアクセスできていることが確認できます。

Bastionから本命VMにリモアク成功。

ちなみに

BastionのNICにあたっているNSGにRDPのInboundをpermitする設定がなかったら、リモアクはできないのでご注意ください。

超絶ちなみに

「bastion」の意味は、「要塞」「防御のかなめ」。発音は「バスション」。

まとめ

ということで、Azure Bastion(通称jump server)を作成し、InternetにVMを晒すことなくアクセスすることが可能になりました。まさに防御の要って感じですね。

おしまい。

参考資料

Azure Bastion とは

クイックスタート: ブラウザーを使用してプライベート IP アドレスで VM に安全に接続する