はじめに

VPC Service Controlの境界ブリッジ(service perimeter bridge)を試してみます。

https://cloud.google.com/vpc-service-controls/docs/share-across-perimeters

VPC Service Controlの標準境界の記事はこちら。

https://qiita.com/atsumjp/items/096d101ba60f16b94349

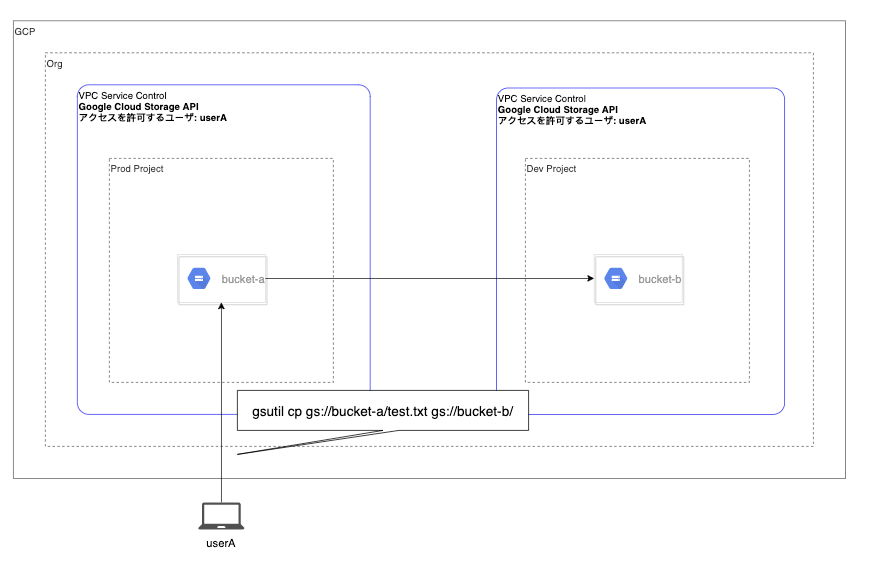

境界ブリッジがない場合

以下の様に②つの標準境界を作成し、それぞれProdとDevのプロジェクトを追加します。

この状態で、gsutil cpコマンドでProdプロジェクトのバケットからDevプロジェクトのバケットにファイルをコピーした場合失敗します。

$ gsutil cp gs://bucket-a/test.txt gs://bucket-b/

Copying gs://bucket-a/test.txt [Content-Type=text/plain]...

AccessDeniedException: 403 Request is prohibited by organization's policy. vpcServiceControlsUniqueIdentifier: fde60e46b2154e0a

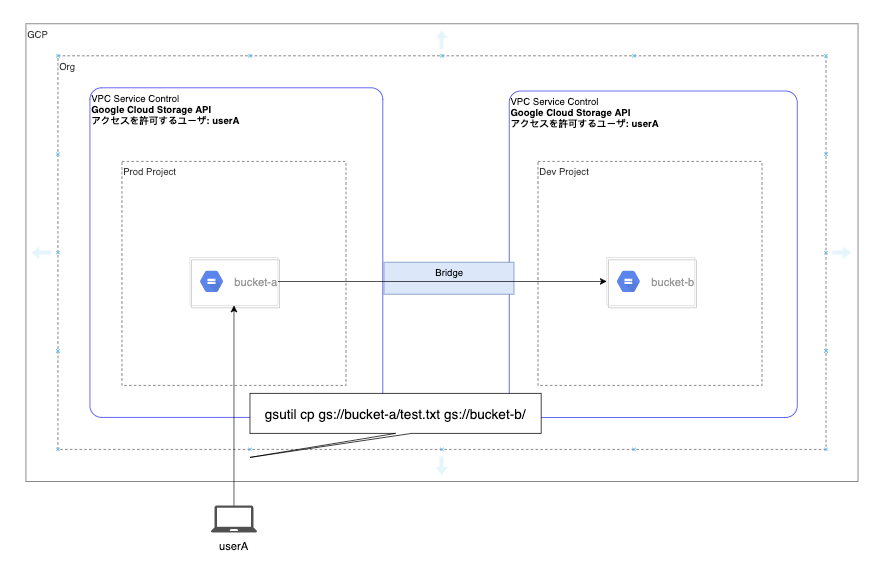

境界ブリッジがある場合

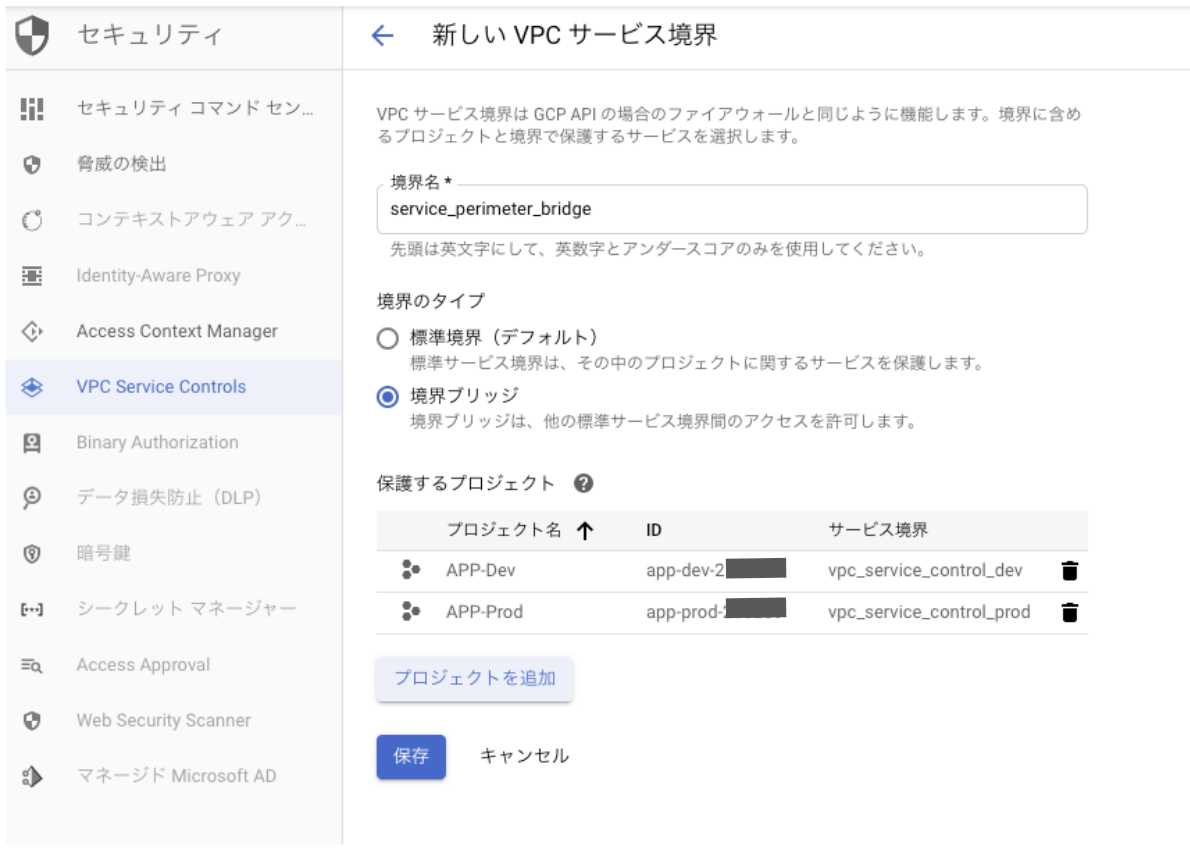

境界ブリッジを作成し、ProdプロジェクトとDevプロジェクトを追加します。

この状態としては、以下のようなイメージになります。

この状態で先程のgsutil cpコマンドを実行するとコピーが成功します。

$ gsutil cp gs://bucket-a/test.txt gs://bucket-b/

Copying gs://bucket-a/test.txt [Content-Type=text/plain]...

/ [1 files][ 913.0 B/ 913.0 B]

Operation completed over 1 objects/913.0 B.

VPC Service Controlに直接関係ないけど、プロジェクト跨いでバケット間でデータをコピーするのが、単一ユーザをプロジェクトごとに権限付与する仕組みなため、AWSよりシンプルに感じます