はじめに

2018/11/27に発表になったAWS Transit Gatewayを試してみます。

https://aws.amazon.com/jp/blogs/news/new-aws-transit-gateway/

AWS Transit Gatewayを使用すると、VPCピアリングなしにVPC/VPN間を接続し、シンプルなネットワーク構成が実現できます。ローンチ時は、DX未サポートとなります。

試してみる

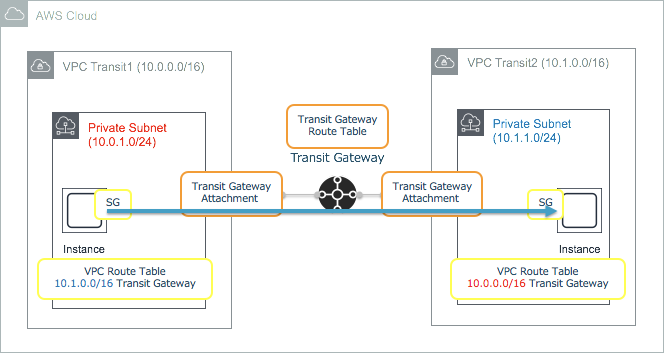

AWS Transit Gatewayは、AWSアカウントをまたいだVPC間の接続も可能ですが、今回は以下の様な構成で1つのAWSアカウント内で疎通確認してみます。

Transit1(10.0.0.0/16)とTransit2(10.1.0.0/16)のVPCを作成して、EC2インスタンス間で疎通確認します。

前提

Private SubnetをもつVPCを2つ作成します。(今回はTransit1,Transit2という名前で作成しました)

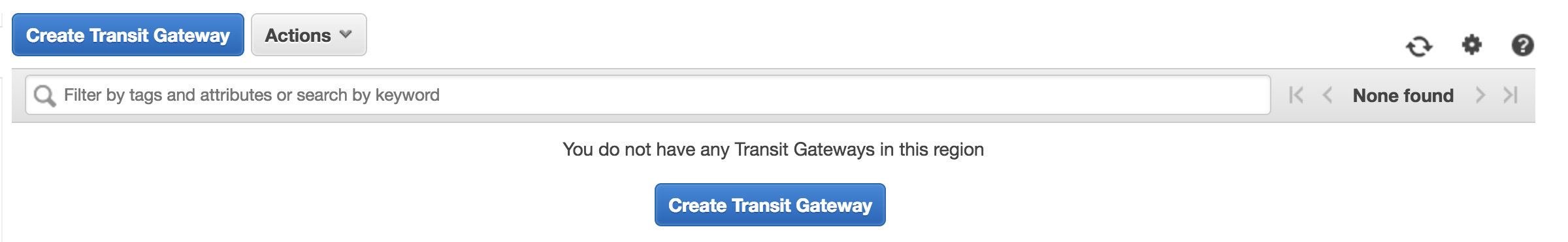

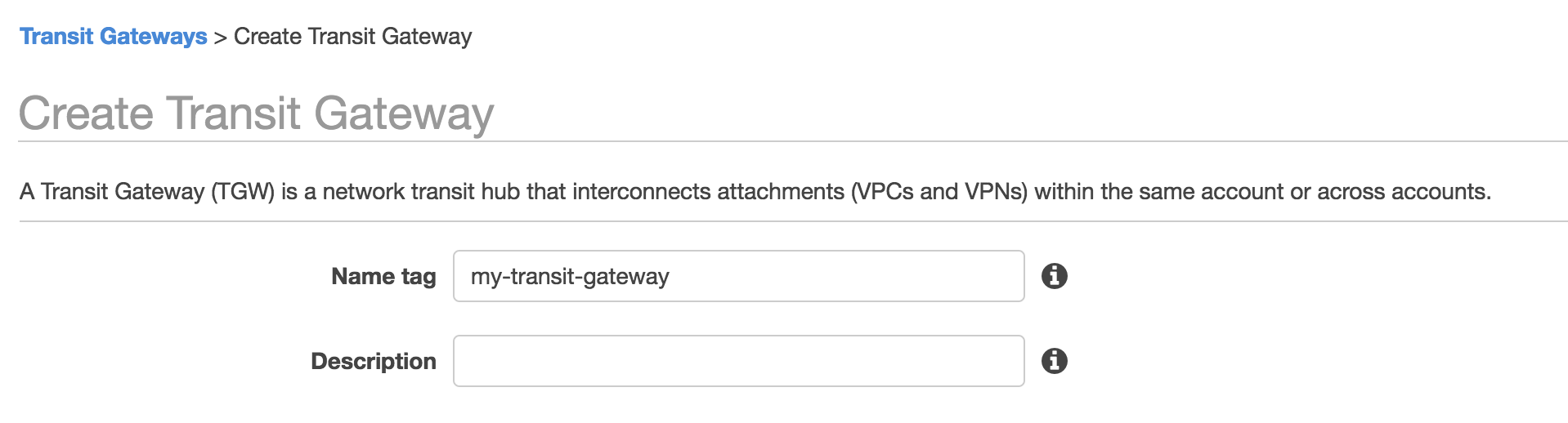

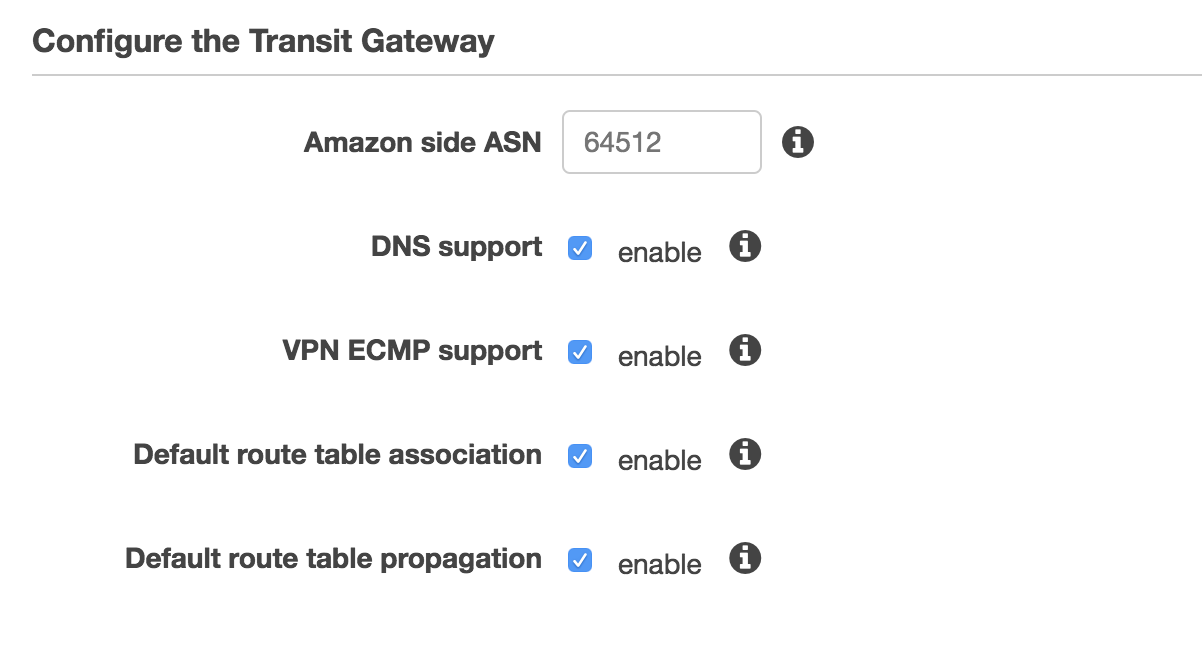

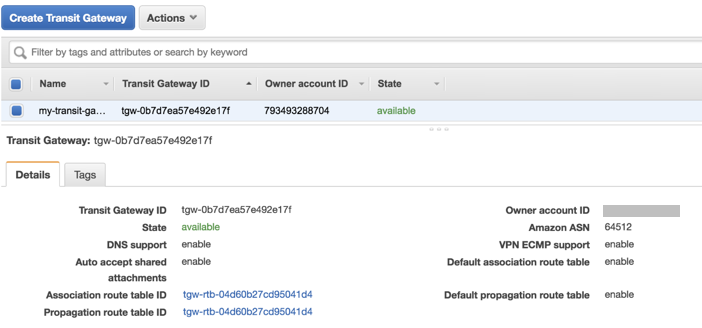

Transit Gatewaysを作成する

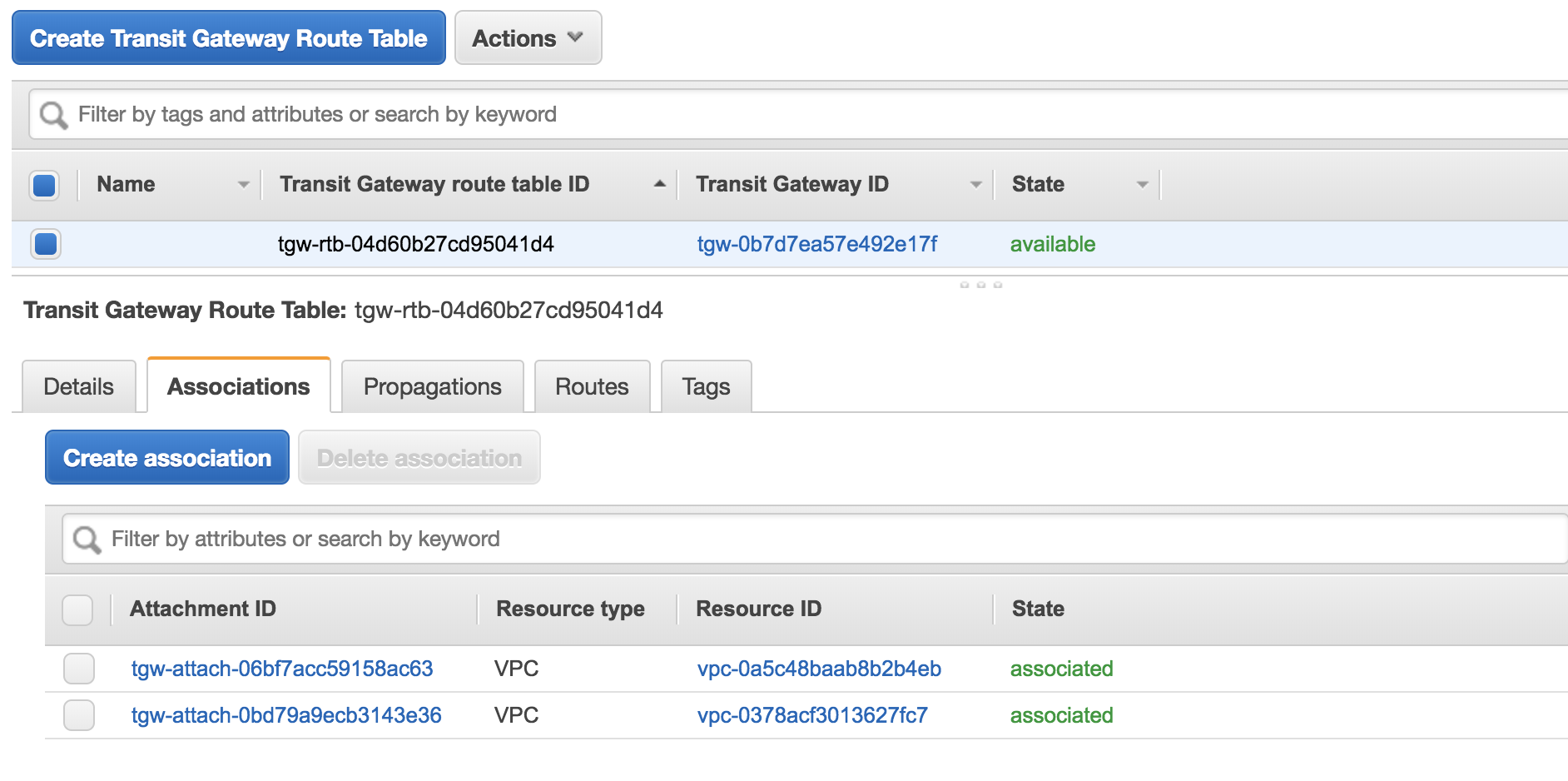

今回は、Default route table association/propagationを有効にしているため、自動的にTransit Gateway Route Tableが作成される

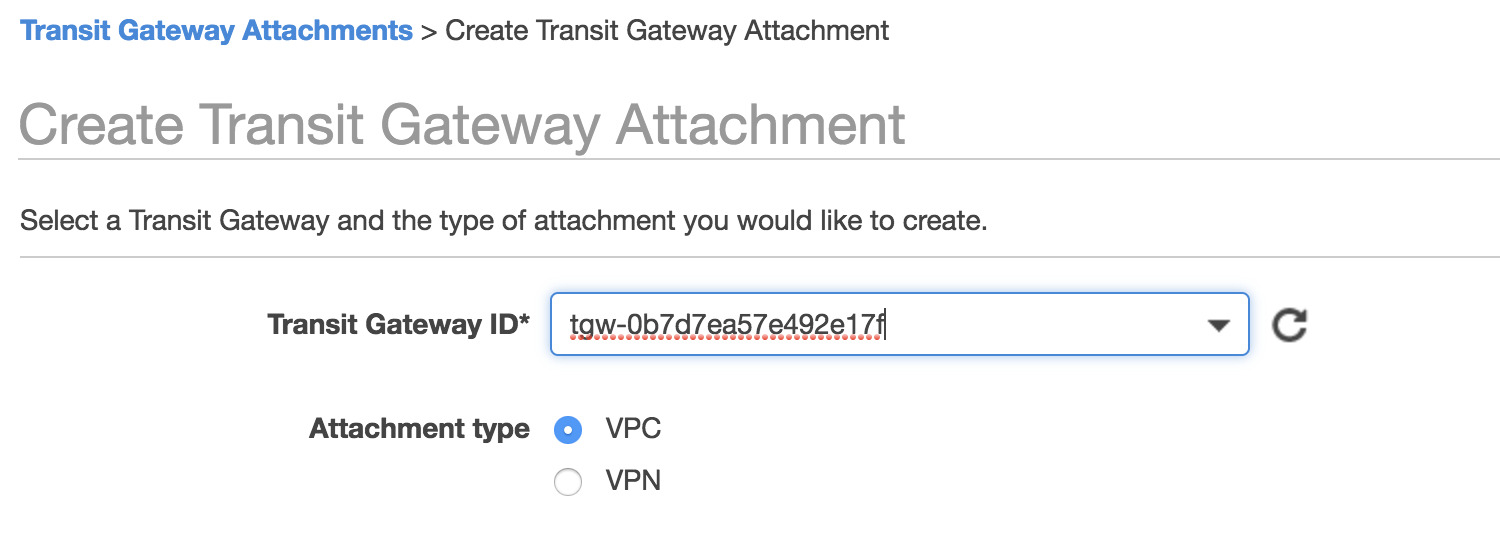

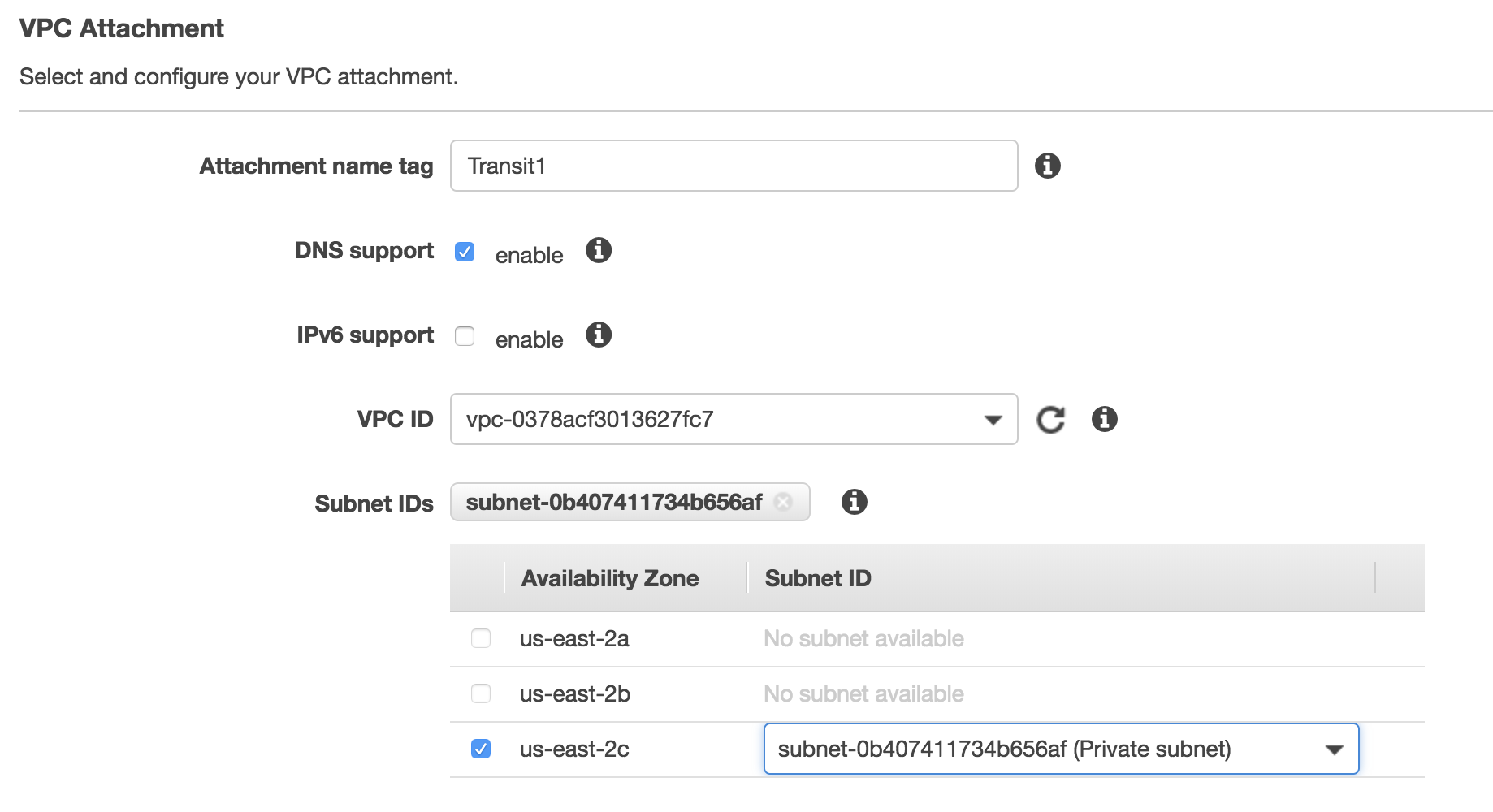

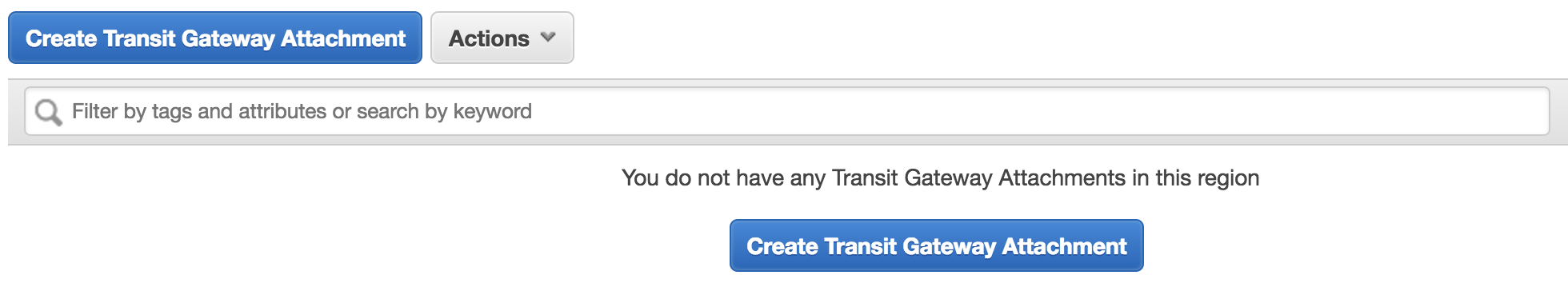

Transit Gateway Attachmentを作成する

作成したTransit Gatewayを既存のVPCにアタッチする

Create Transit Gateway Attachmentをクリック

VPC Transit2の方も同様に実施する

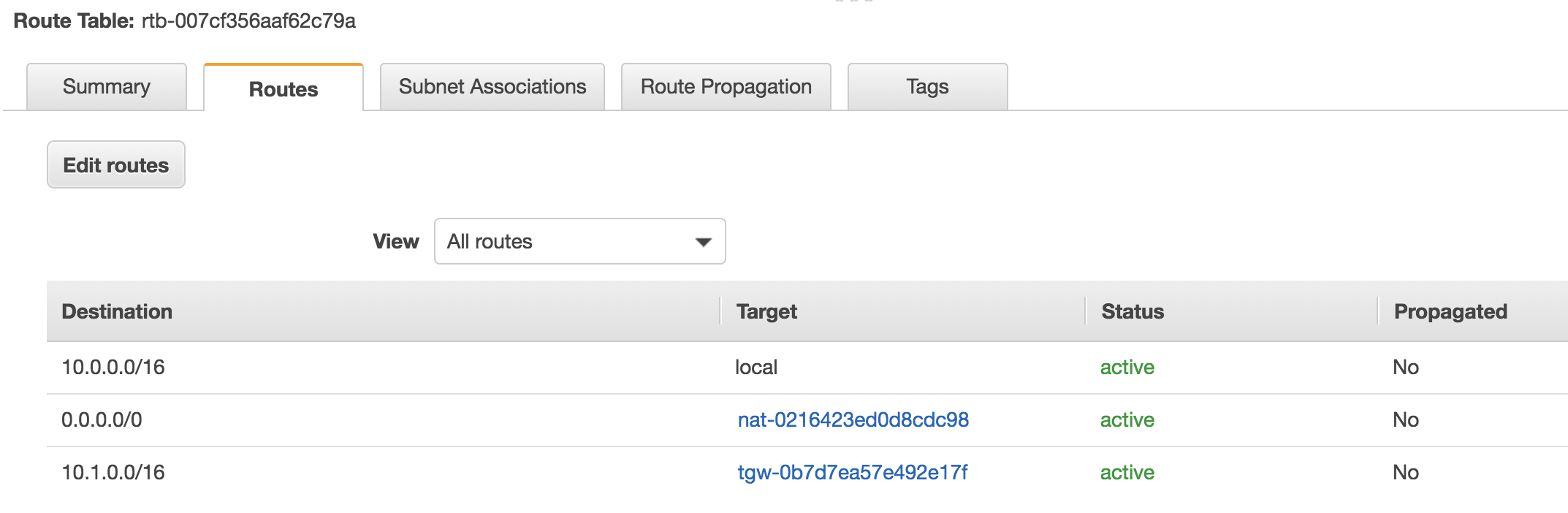

VPCのRoute Table設定

Transit1は、Transit2のIPアドレスレンジをDestinationにしてTargetをTransit Gatewayにする

Transit2は、Transit1のIPアドレスレンジをDestinationにしてTargetをTransit Gatewayにする

疎通確認

Transit1とTransit2でEC2インスタンスを作成し疎通を確認する

sh-4.2$ ping 10.1.1.187

PING 10.1.1.187 (10.1.1.187) 56(84) bytes of data.

64 bytes from 10.1.1.187: icmp_seq=1 ttl=254 time=0.655 ms

64 bytes from 10.1.1.187: icmp_seq=2 ttl=254 time=0.591 ms

64 bytes from 10.1.1.187: icmp_seq=3 ttl=254 time=0.508 ms

^C

--- 10.1.1.187 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2051ms

rtt min/avg/max/mdev = 0.508/0.584/0.655/0.066 ms

今回、SSMを使ってログインをして疎通確認しています。SSMの要件として、SSMエンドポイントにアウトバウンド接続する必要があるため、NAT GatewayかSSMのPrivate Linkが必要になります。

お約束

投稿内容は私個人の意見であり、所属企業・部門見解を代表するものではありません。