なんでControlTowerを触りたいんや?

案件で顧客にControl Towerを推奨する事になりました、一度も触った事がありません。知らないものを推奨するのは心が痛いです。

大きい組織向けのサービスだと思っていたので今まで触ってきませんでしたが、ベストプラクティスに沿った構成を自動で作れるという事で、勉強のためにぼっちでも触るべきだと考えました。

この記事ではとりあえずコンソールからLanding Zoneを立てる所まで行い、設定の確認や開発環境の構築は次回以降の記事で取り扱います。

そもそもControl Towerとは

一口で言うと、マルチアカウント環境のベストプラクティスに沿った仕組み(Landing Zone)の基で構成するサービスです。コンソールからメールアドレスの指定等行う事で、以下の構成が一気に出来上がります。

- Organization Unit(OU) Security OUと配下のログアーカイブアカウント、監査アカウント

- 予防的ガードレール(SCP)

- 発見的ガードレール(AWS Config)

- etc...

概要はこちら

https://aws.amazon.com/jp/controltower/

詳細はドキュメント散らばってて良く分からないのよな...

https://docs.aws.amazon.com/ja_jp/prescriptive-guidance/latest/aws-control-tower/deploy.html

良いまとめ資料あったら教えてください。

とりあえず管理コンソールから立ててみた

やることリスト

0. メールアドレスを用意する

- 料金の確認とリージョンの選択

- 組織単位(OU)の設定

- 共有アカウントの設定

- その他の設定

- ランディングゾーンの確認とセットアップ

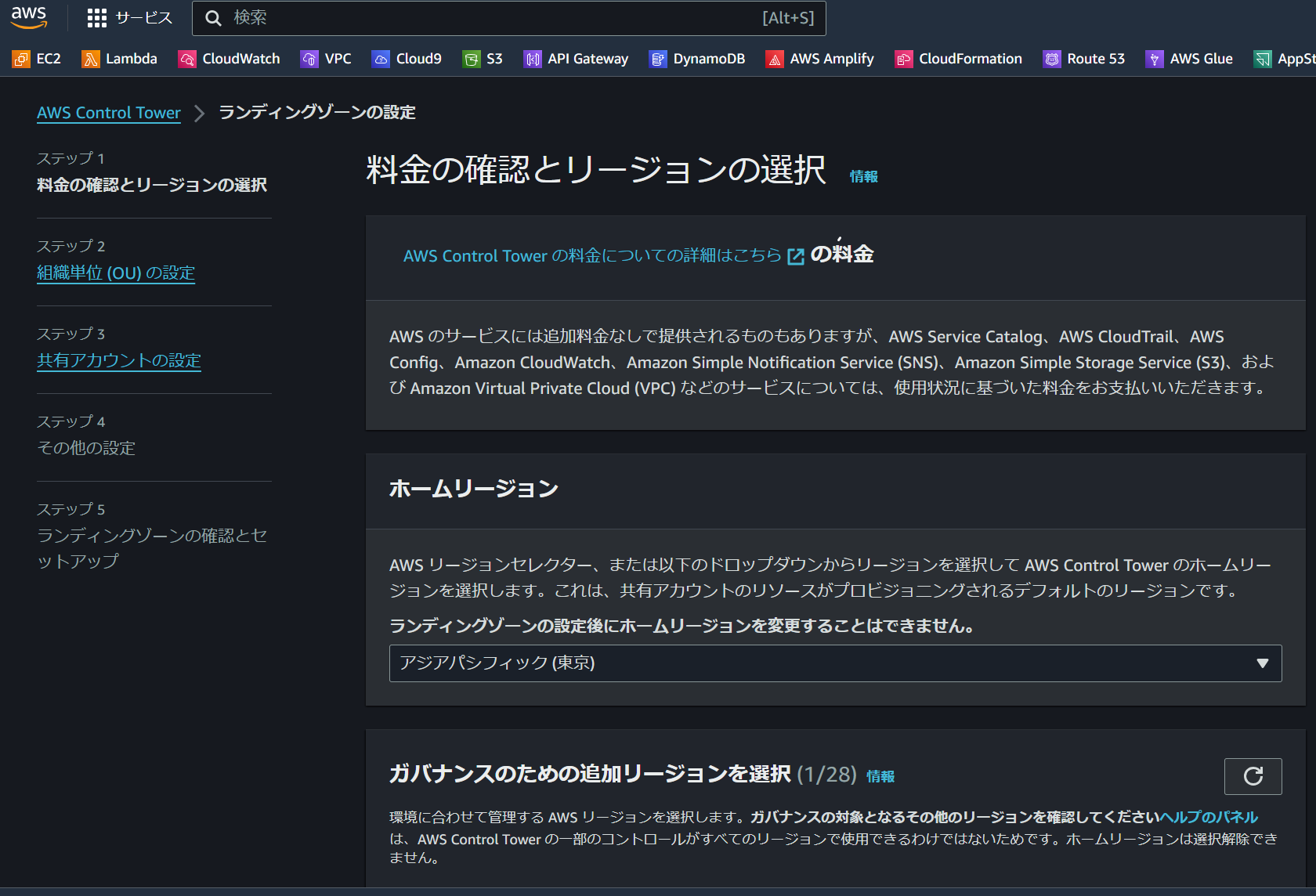

1.リージョンの選択

まず料金の確認とリージョンの選択です。ホームリージョンとそれに加えてガバナンスの対象にする他のリージョンを選択します。今回はとりあえず東京リージョンのみで作成します。

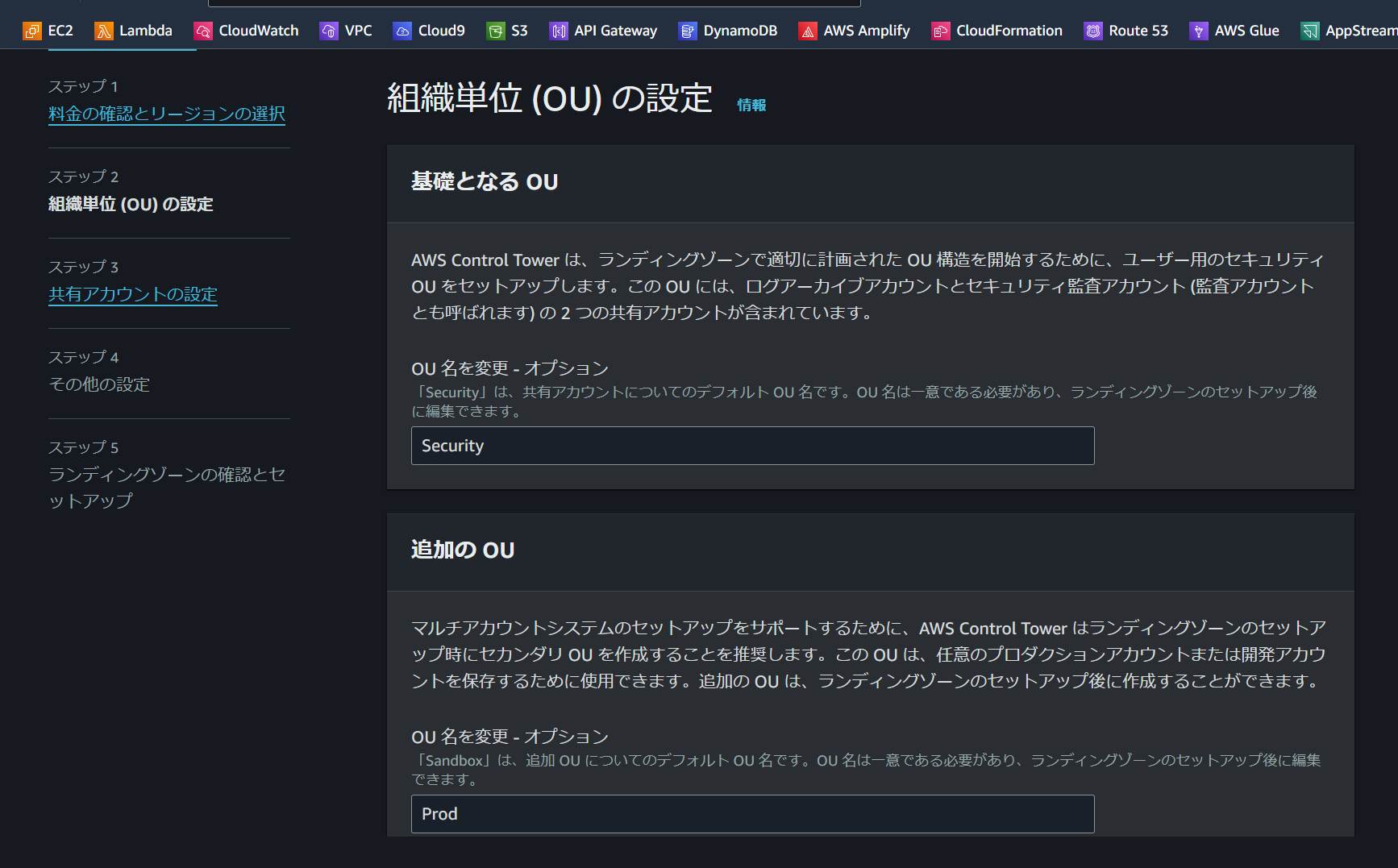

2.組織単位(OU)の設定

次に組織単位の設定をします。

Security OU配下にログアーカイブアカウントと監査アカウントが作成され、デフォルトでSandBox OUが作成されます。その名前を任意で変更出来ます。

Security OUはそのまま、SandBox OUはもう本番という事で"Prod"に設定しました。

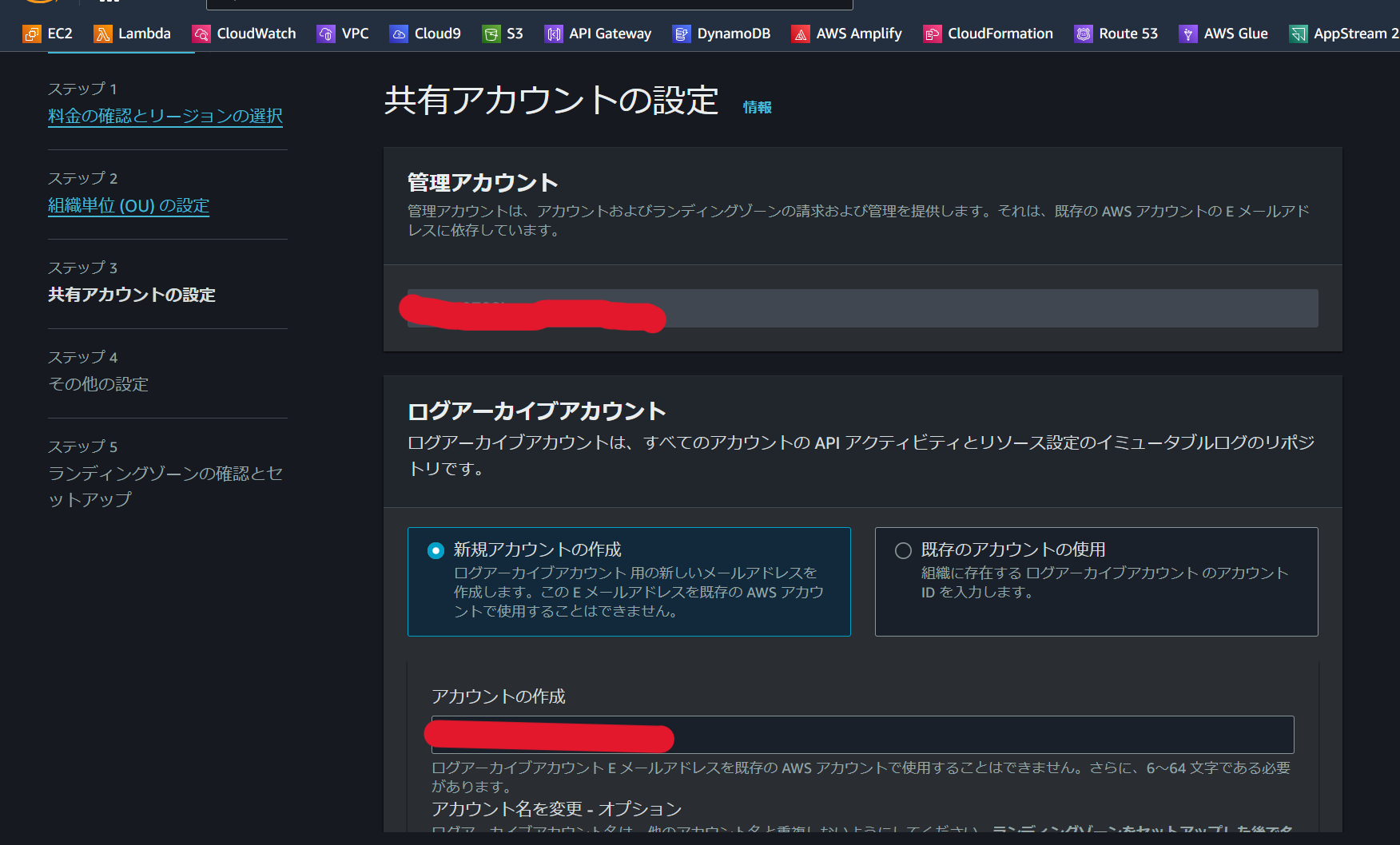

3.共有アカウントの設定

ここではSecurity OU配下に作成されるアカウントの設定を行いました。

まず新規に作成するか、既存のアカウントで設定するか、

新規で作成する場合はメールアドレスを指定します。

アカウントの表示名はデフォルトでLog ArchivとAuditが設定されていましたが、変更も出来るようです。

4.その他の設定

AWSアカウントのアクセス設定:IAM Identity Centerか他か...

AWS CloudTrailの設定

基本デフォルトで良いかと思います。独自のADでIAMのIdentity Centerのユーザを作成したい場合はその設定がここで必要になると思われます。

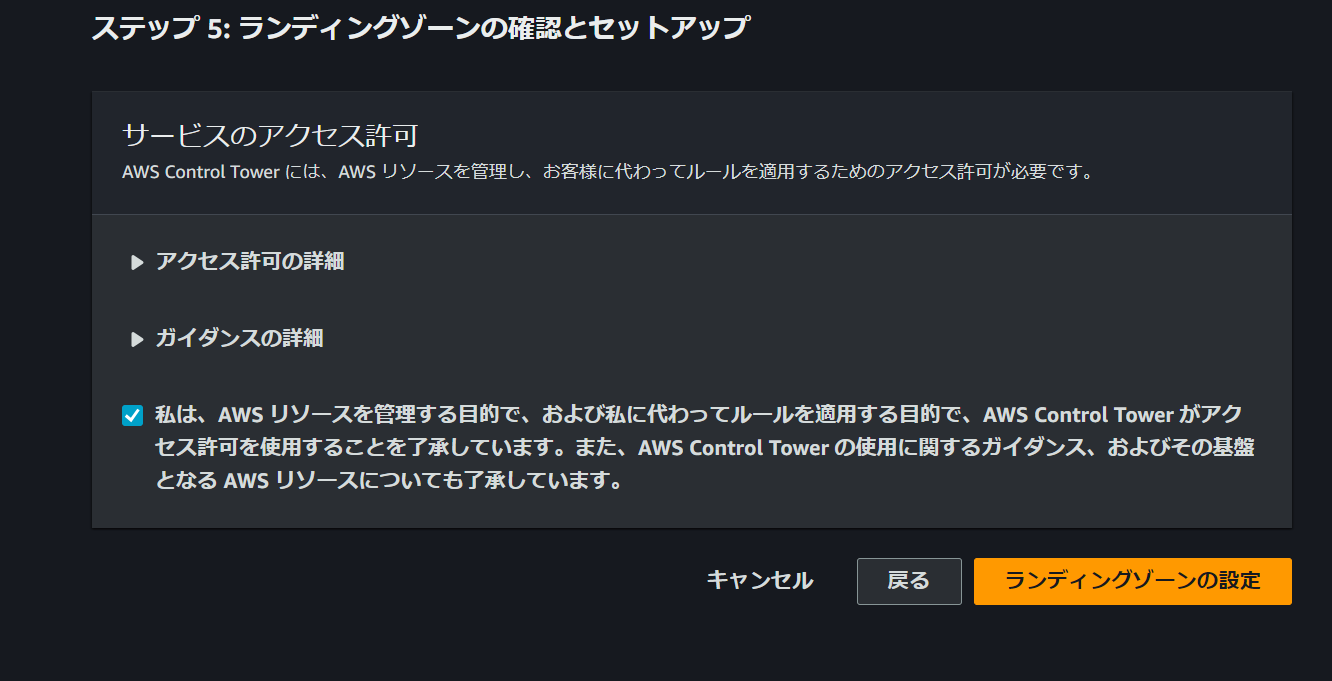

5.ランディングゾーンの確認とセットアップ

最後に設定内容の確認とControl Towerのアクセス許可をします。

最後に"ランディングゾーンの設定"ボタンを押します。

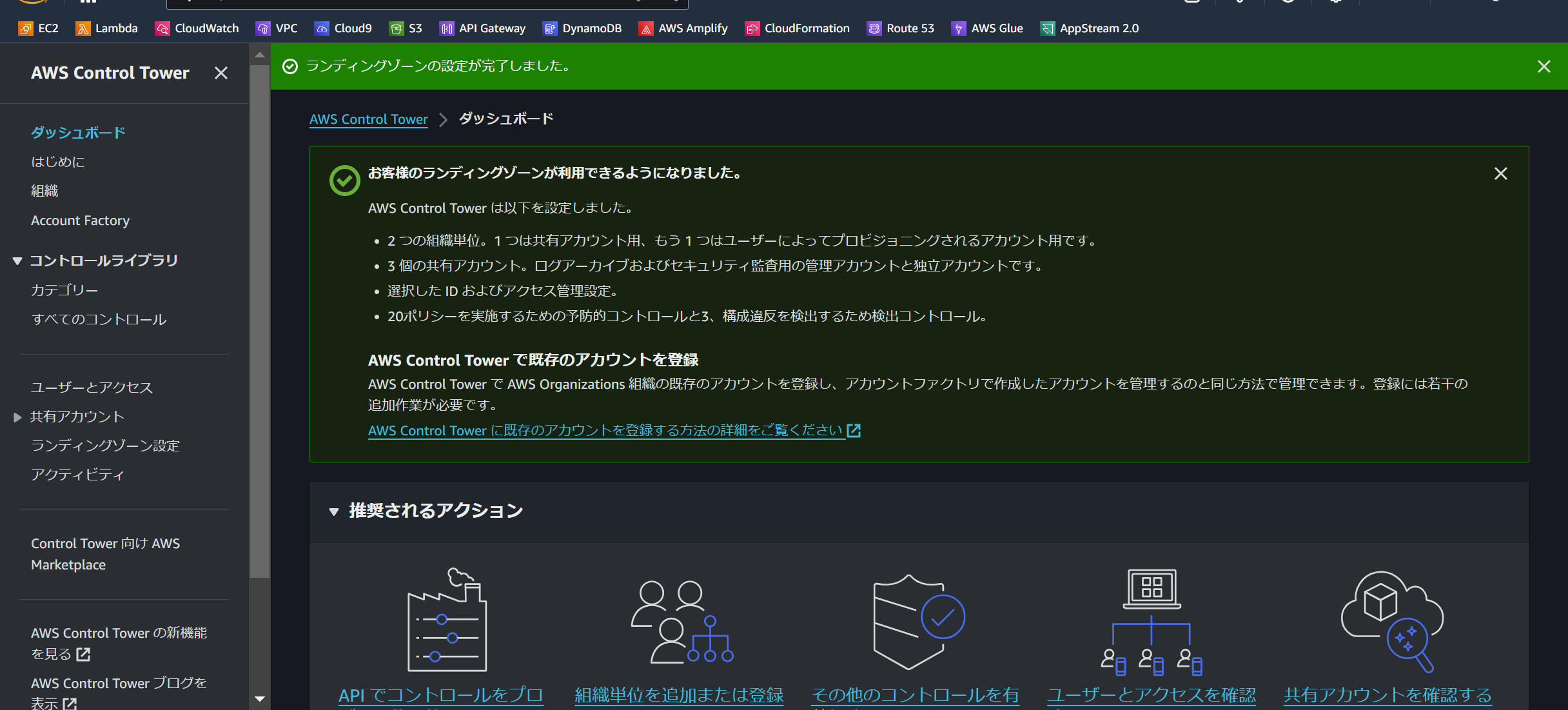

速攻でセットアップ完了

"ランディングゾーンの設定"を押したら以下のセットアップ中の画面に遷移します

セットアップに入り、30分昼寝をしている内に完了していました。早い...

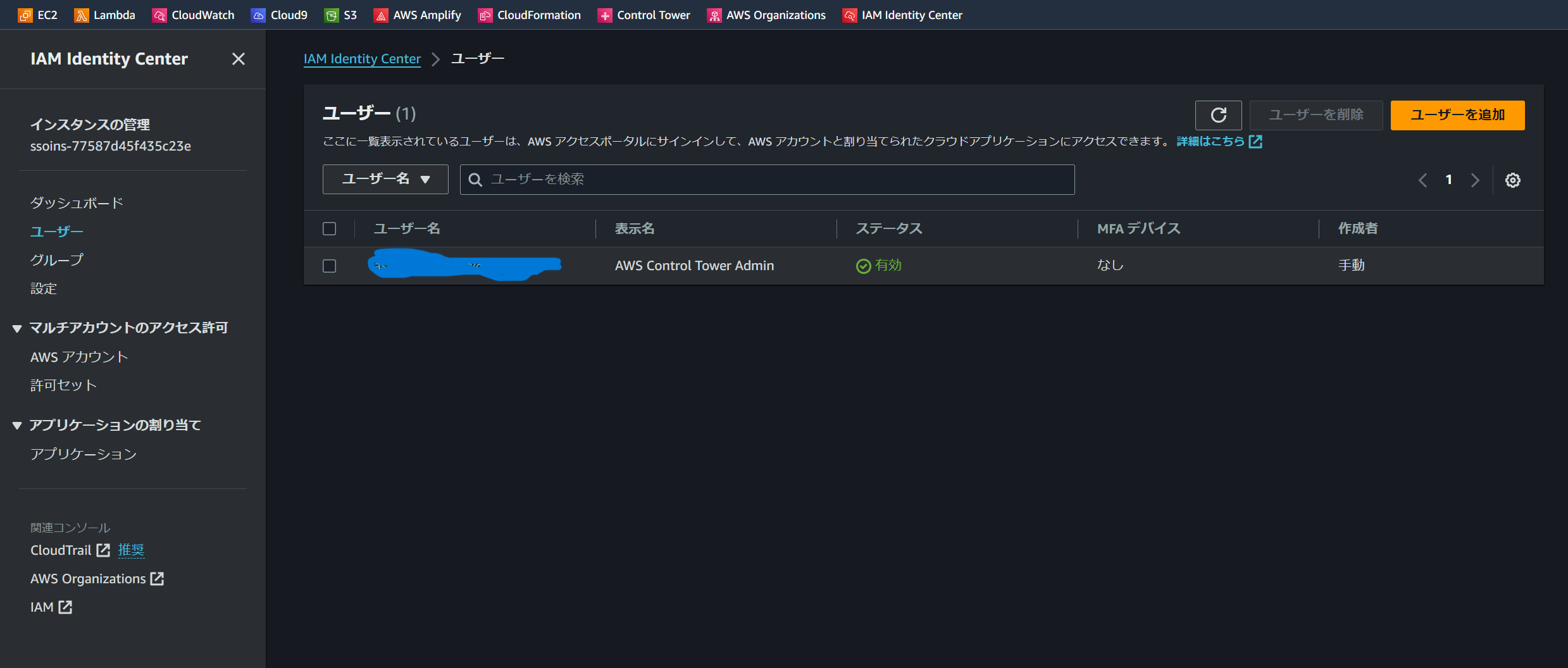

IAM Identity Centerでユーザを確認した所、アクセス用のユーザが1件作成されていました。このユーザに管理アカウントで許可セットを割り当てて、各アカウントの操作が出来るはずです。

今回はここまで/次にやりたい事

今回はControl Towerを使って容易にLanding Zoneを設定する事が出来ました。

現状では、とりあえずLanding Zoneが出来ただけなので、次は各種設定を確認していこうと思います。