シーエー・アドバンス Advent Calendar 2019 4日目の記事です。

こんにちは。

シーエー・アドバンス技術統括本部の @asami-H-Ishi です。

開発未経験で入社して4年目ですが、2年くらい脆弱性診断員として業務に携わってきました。

現在は診断チームと開発側の脆弱性診断についての調整業務を担当しています。

はじめに

弊社では脆弱性診断の際にプロキシツールとしてPort Swigger社のBurp Suite Professionalを使用しています。

そこで、昨年のアドベントカレンダーではDocker公式イメージでたてたWordPressにBurpでActiveScanをかけて、結果に対していくつか対策をしてみたという記事を公開しました。

脆弱性診断で使われるプロキシツールには、Burpの他にOWASP ZAPがあります。

こちらは通常の診断業務では使用したことがないのですが、無料のツールで日本語対応していることもあり、業務外でいつか触ってみたいなと思っていました。

そこで昨年やったことをZAPでやってみようと思いました!

この記事の概要

- Docker公式イメージでWordpressを立てる

- OWASP ZAPで対象サイトをクロール

- OWASP ZAPで動的スキャン実行

- OWASP ZAPの「アラート」を確認、対応すべき対象を確認

- 対策したymlファイルを公開

予想ですが、Burpとほぼ変わらない結果が出るはずなので、ZAPの扱い方のメモみたいになるかと思います。。。

よろしければ最後までお付き合いください。

1.Docker公式イメージでWordpressを立てる

Docker公式のWordpressイメージから、下記ymlファイルを作成します。

(去年とちょっと変わってますね)

version: '3.1'

services:

wordpress:

image: wordpress

restart: always

ports:

- 8080:80

environment:

WORDPRESS_DB_HOST: db

WORDPRESS_DB_USER: exampleuser

WORDPRESS_DB_PASSWORD: examplepass

WORDPRESS_DB_NAME: exampledb

volumes:

- wordpress:/var/www/html

db:

image: mysql:5.7

restart: always

environment:

MYSQL_DATABASE: exampledb

MYSQL_USER: exampleuser

MYSQL_PASSWORD: examplepass

MYSQL_RANDOM_ROOT_PASSWORD: '1'

volumes:

- db:/var/lib/mysql

volumes:

wordpress:

db:

ターミナルで下記コマンドを叩きます(バックグラウンドで実行されます)。

docker-compose up -d

ブラウザで下記にアクセスします。

http://localhost:8080

すると、WordPressのインストール画面が表示されます。

WordPressのインストールとログインが完了すると、WordPressのダッシュボードに入ることができます。

せっかくなので、ダッシュボードから何か新規投稿して見てみましょう。

管理者としてログインしている状況になるので、ログアウトしてあらためて http://localhost:8080 にアクセスしてみてください。

こんな感じで表示されてるかと思います(サイト名を適当に「AAA」にしたのでこんなんなってます)。

ここまでで、Docker公式イメージでWordpressを立てるところまで終わりました。

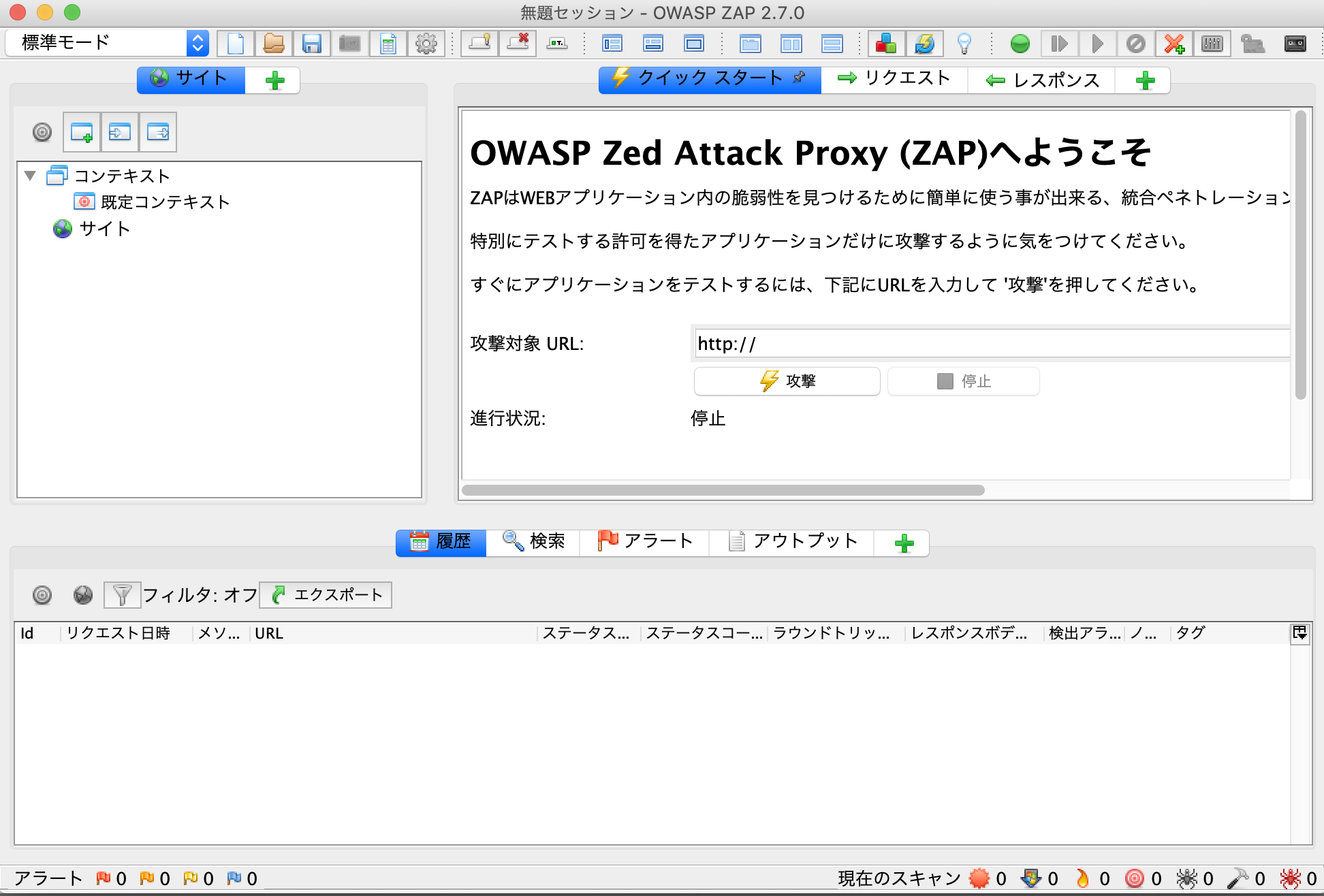

2. OWASP ZAPで対象サイトをクロール

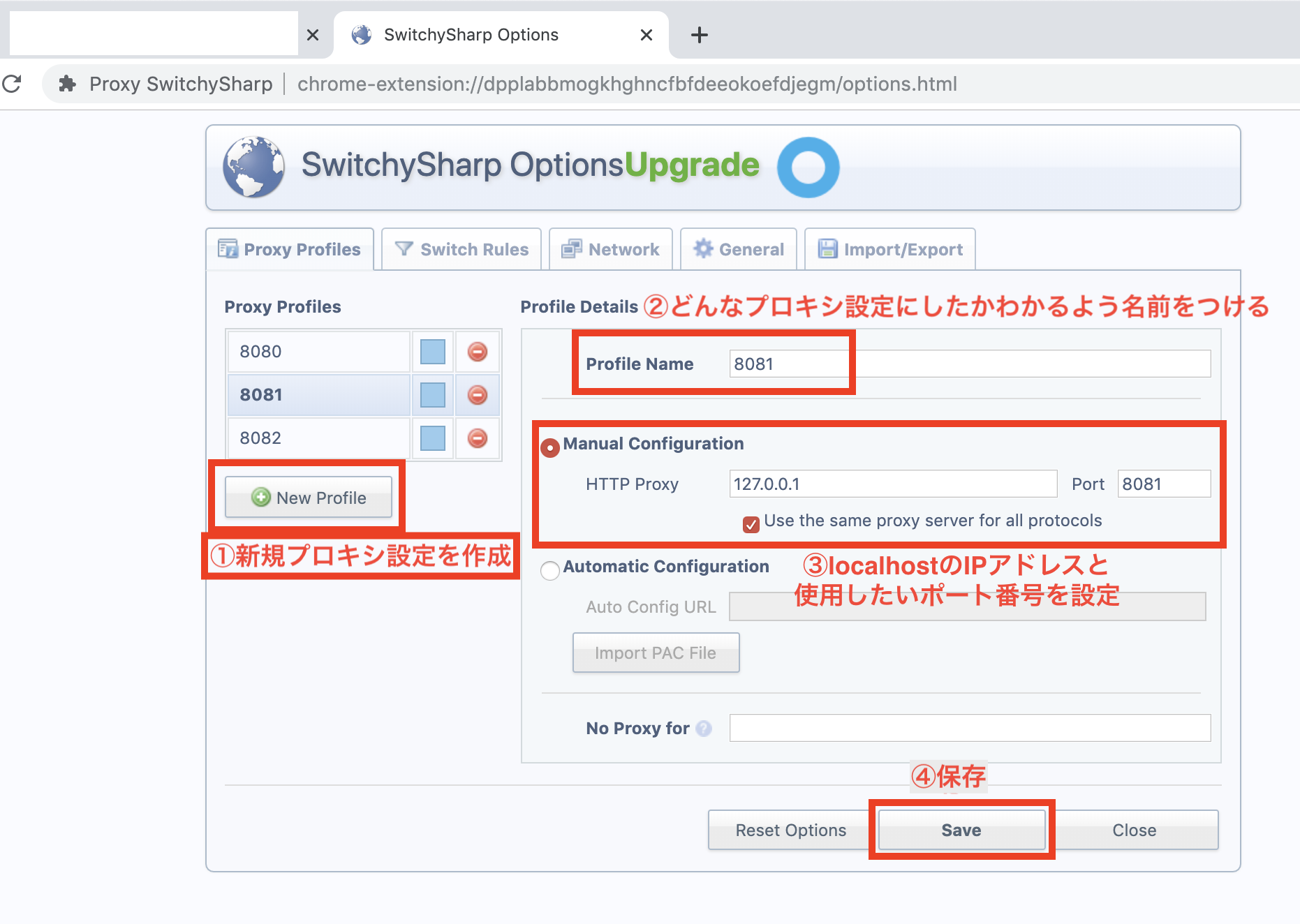

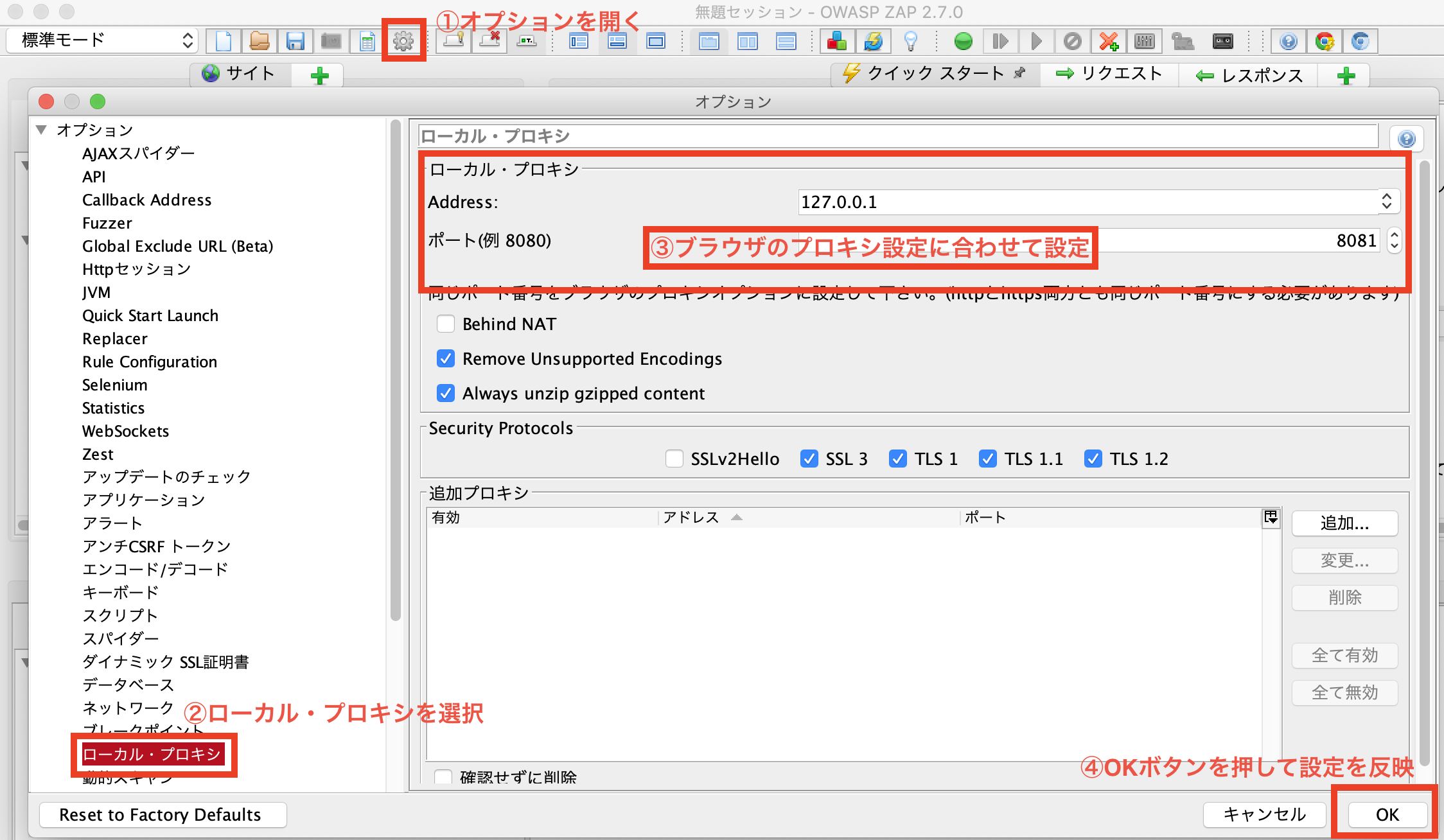

OWASP ZAPのインストールやプロキシ設定等はMac版のOWASP ZAPで脆弱性チェックの設定が参考になります。

わたしは通常業務で下記の設定をしているので、そこに合わせてZAPとブラウザの設定をしました。

プロキシ設定を済ませたブラウザから http://localhost:8080 にアクセスしようとすると、なぜかサイト一覧に表示されなかったので(ここの調査は時間ないのでしませんでした!)、ifconfigでローカルIPアドレスを調べて、Wordpress管理画面の設定>一般でWordPress アドレス (URL)とサイトアドレス (URL)のlocalhost部分をローカルIPアドレスに書き換えました。

そうすると、ブラウザからhttp://<ローカルIPアドレス>:8080でアクセスし、サイト内の遷移をした時にすべてローカルIPアドレスでURLを取得することができます。

さて、気を取り直して、プロキシ設定を済ませたブラウザからhttp://<ローカルIPアドレス>:8080でアクセスすると、ZAPのサイトタブ一覧にURLが表示される=ちゃんとZAPで通信がとれていることを確認します。

そのまま、サイトをクロールします。

すべてのページにアクセスし終わったら、クロール完了です。

(ZAPのスパイダー機能で済ませようかと思いましたが、Wordpressの?p=1みたいなURLはスパイダーでは取得できないようなので、通常の脆弱性診断と同様クロールする形にしました)

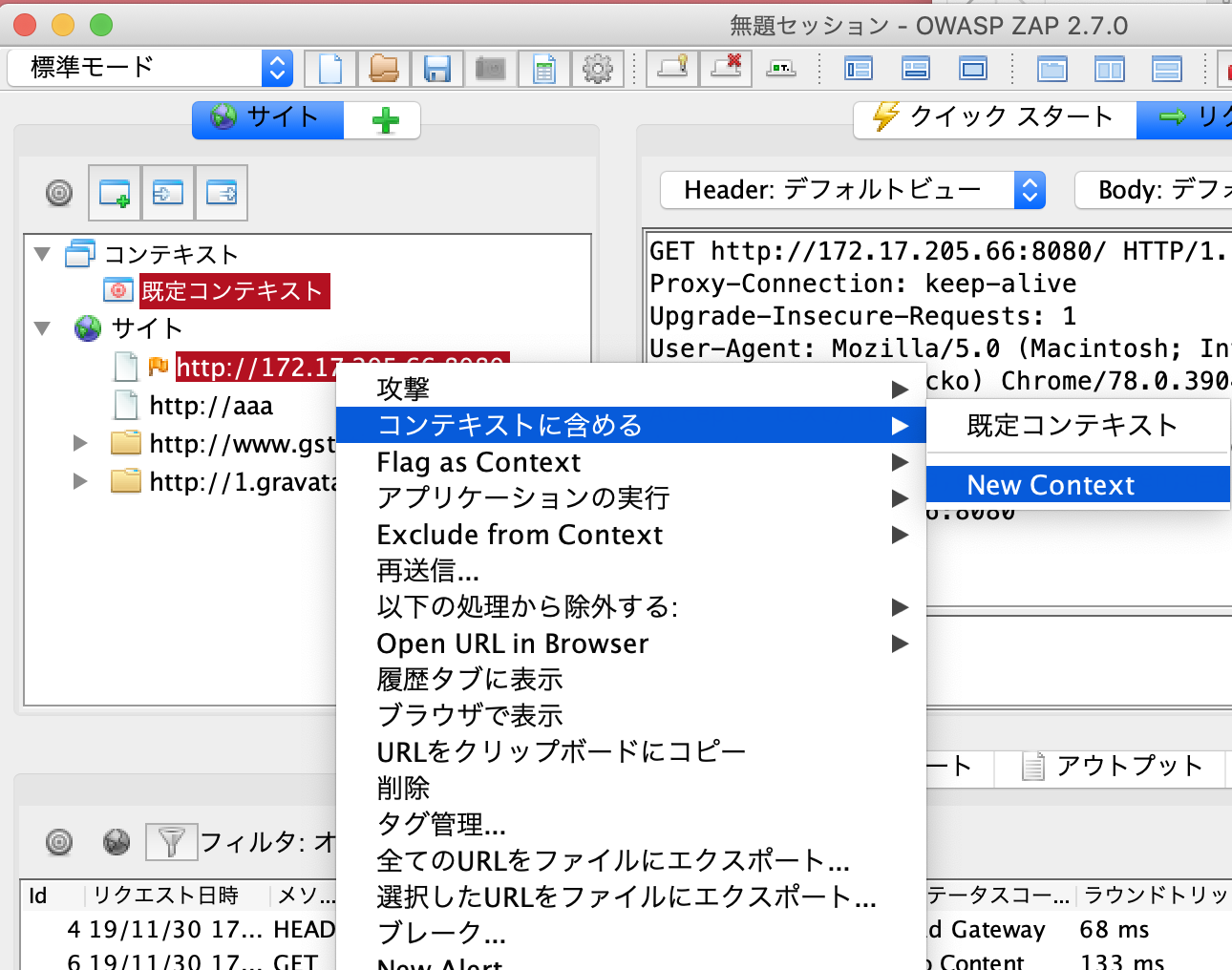

この後、今クロールした診断対象URLたちに動的スキャンを実施したいのですが、Wordpress公式のページや、gravatarのページ(いずれも本番サイト)への遷移もあったので、動的スキャンの対象をローカルで立てたWordpressのみに絞る必要があります。

そこで、サイト一覧の http://<ローカルIPアドレス>:8080 を右クリックしてコンテキストに含める>New Contextを押します(画像のとおり)。

セッション・プロパティ画面が出てくるので、「OK」を押すと、対象のドメインをコンテキストに追加することができます。

コンテキスト一覧に http://<ローカルIPアドレス>:8080 が含まれていることを確認したら、動的スキャンに進みます。

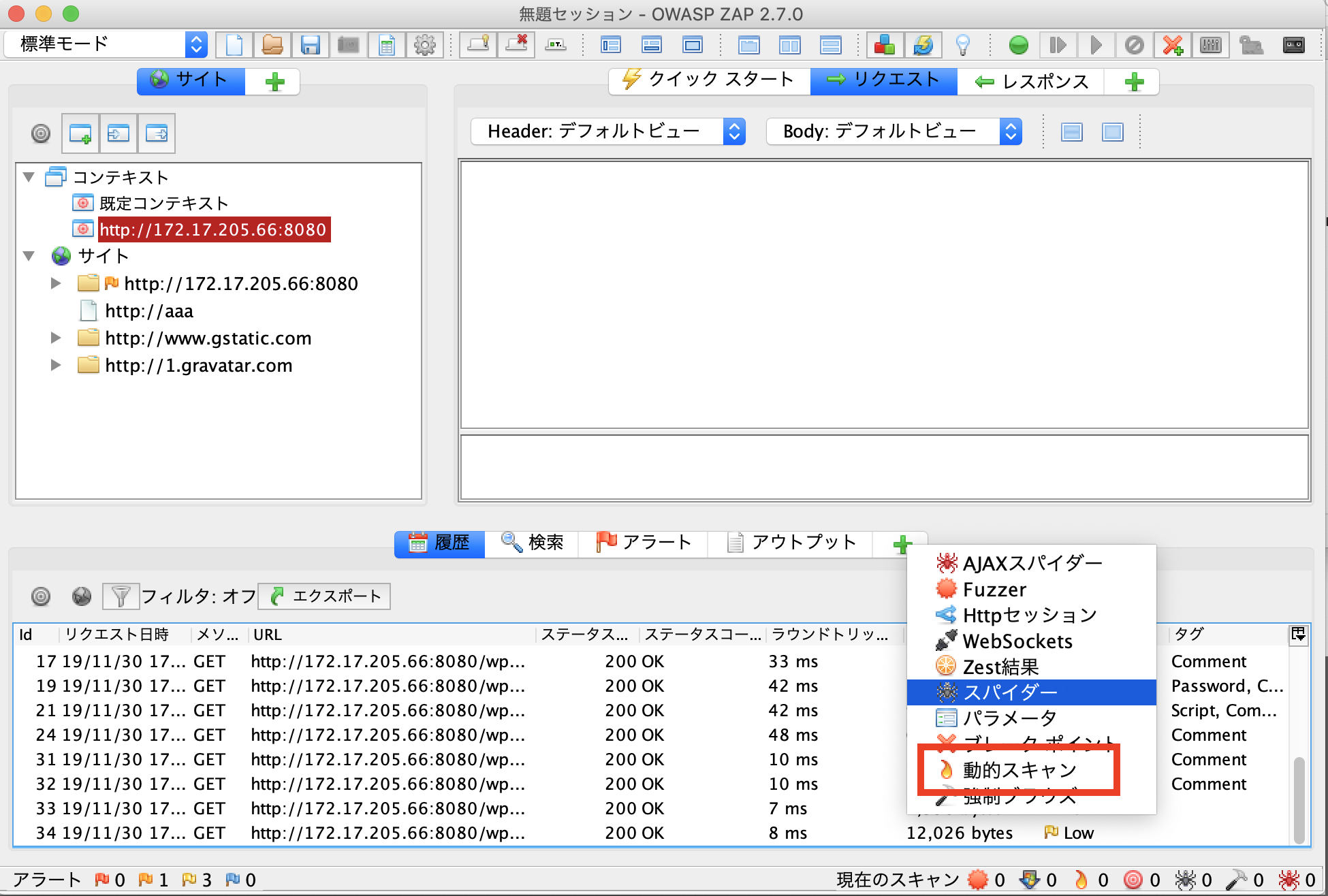

3.OWASP ZAPで動的スキャン実行

OWASP ZAPの下半分に「履歴」「検索」「アラート」「アウトプット」と並び、右端に緑の十字ボタンがあります。

そこを押すと隠れている機能があるので、そこから動的スキャンを押します。

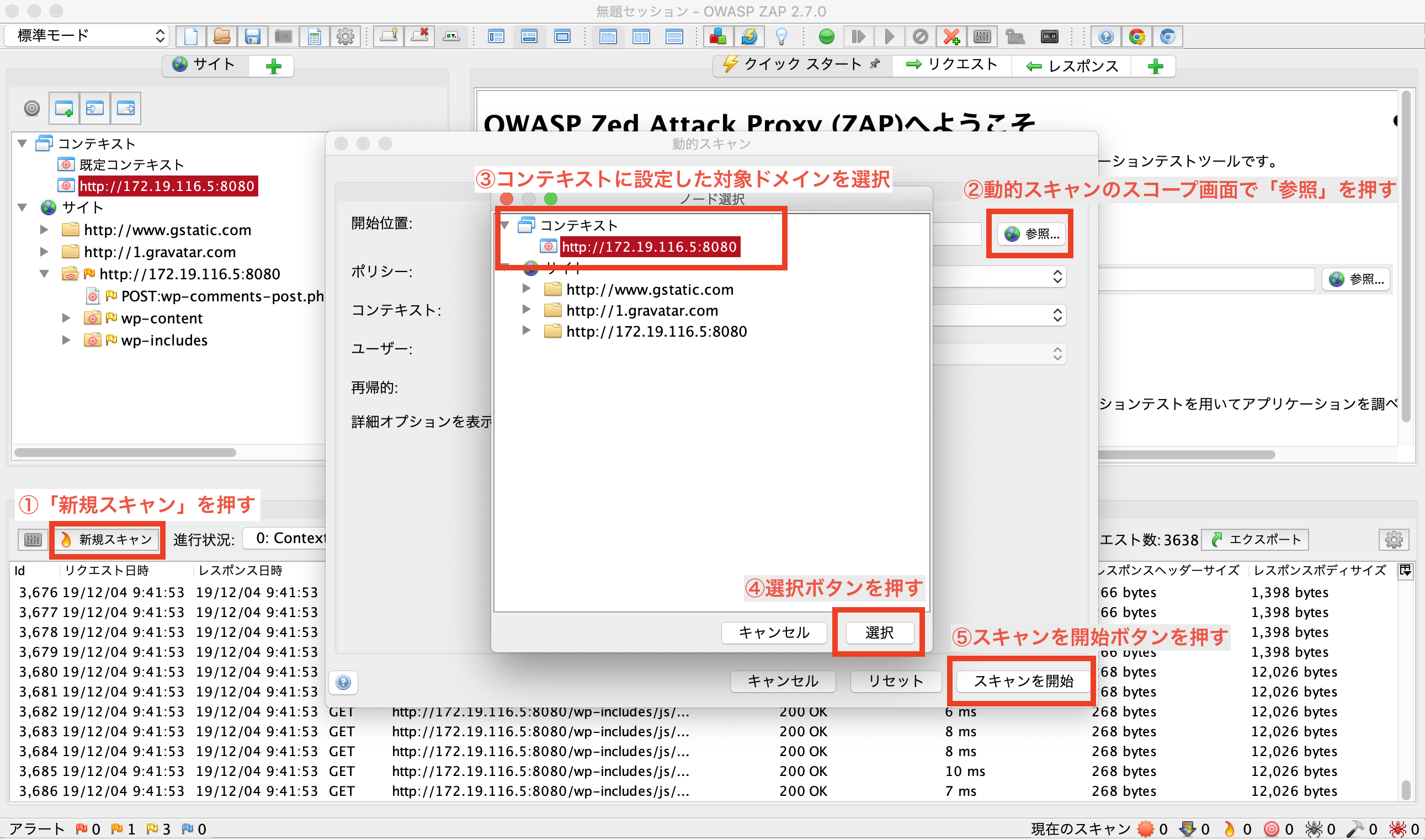

①「新規スキャン」ボタンを押す

②動的スキャンのスコープ画面が出てくるので、「参照」ボタンを押してノード選択

③コンテキストに設定した対象ドメインを選択

④選択ボタンを押す

⑤「スキャンを開始」ボタンを押す

これで動的スキャンを実施できます。

結果は「アラート」タブで確認できます。

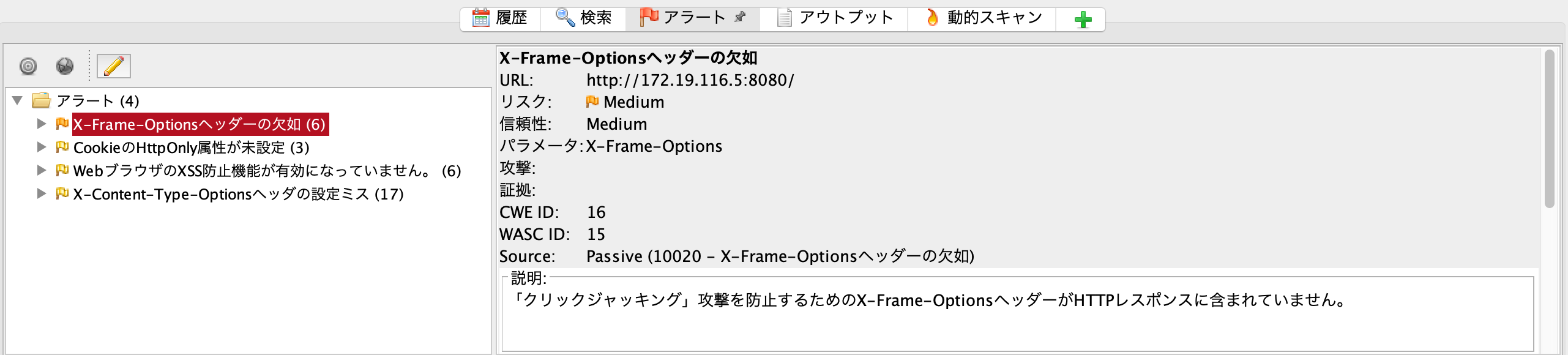

4. OWASP ZAPの「アラート」を確認、対応すべき対象を確認

ひとつずつ見ていきます。

X-Frame-Optionsヘッダーの欠如

説明部分には

「クリックジャッキング」攻撃を防止するためのX-Frame-OptionsヘッダーがHTTPレスポンスに含まれていません。

と書かれています。

これに対応するにはX-Frame-Optionヘッダの設定が必要です。

WordPressの機能にはSAMEORIGINで設定されているので、同様にサイト全体に対して設定します。

CookieのHttpOnly属性が未設定

説明部分には

cookieにHttpOnly属性が設定されていないため、JavaScriptによるcookieへのアクセスが可能です。

悪意のあるスクリプトが本ページで実行可能な場合、cookieにアクセスして別のサイトへcookieを送信することができます。

もしスクリプトがアクセス可能なcookieがセッション管理用である場合、セッションハイジャック攻撃が成立する可能性があります。

と書かれていました。

ただ、今回のWordpressに関しては管理画面を利用するユーザ以外にログイン機能を利用する想定ではないため、対応外とします。

WebブラウザのXSS防止機能が有効になっていません。

説明部分には

Web ブラウザのXSS防止機能が有効になっていない、またはWebサーバからのHTTPレスポンスヘッダ 'X-XSS-Protection' が無効になっています。

と書かれていました。

これは対応しておく必要があります。

X-Content-Type-Optionsヘッダの設定ミス

説明がなぜかこれだけ英語でしたw

The Anti-MIME-Sniffing header X-Content-Type-Options was not set to 'nosniff'. This allows older versions of Internet Explorer and Chrome to perform MIME-sniffing on the response body, potentially causing the response body to be interpreted and displayed as a content type other than the declared content type. Current (early 2014) and legacy versions of Firefox will use the declared content type (if one is set), rather than performing MIME-sniffing.

X−Content−Type−Optionsヘッダの設定をnosniff にしましょう、という内容になります(ざっくり)。

上記はいずれも、Docker公式イメージでたてたWordPressにBurpでActiveScanをかけて、結果に対していくつか対策をしてみたで対応した内容になりますので、よかったらこちらの記事も見てみてください!

5. 対策したymlファイルを公開

以上の結果から、今回対応したい内容は

- レスポンスヘッダに下記設定を入れたい

X-XSS-Protection: 1; mode=block

X-Content-Type-Options: nosniff

X-Frame-Option: SAMEORIGIN

ヘッダ系の指摘は脆弱性診断をしていて必ず出てくるものなので、WordPressをカスタマイズする過程で先んじて対応しておきたいです。

設定は、Dockerfileに書いておいて、WordPressを立ち上げる時にその設定で立ち上がるようにします。

下記が設定全部載せのDockerfileとymlファイルです。

ご参考になれば幸いです。

dockerfile

FROM wordpress:5.0.0-apache

# phpのバージョン情報を隠せた

RUN mv "$PHP_INI_DIR/php.ini-production" "$PHP_INI_DIR/php.ini"

RUN sed -i -e "s|expose_php = On|expose_php = Off|" "$PHP_INI_DIR/php.ini"

# apacheのバージョンを隠す

RUN echo "ServerSignature Off" >> /etc/apache2/apache2.conf

RUN echo "ServerTokens Prod" >> /etc/apache2/apache2.conf

# 不要ファイルの削除

RUN rm -rf /usr/src/wordpress/readme.html /usr/src/wordpress/xmlrpc.php

# meta

RUN bash -c 'echo -e "remove_action(\"wp_head\",\"wp_generator\");" >> /usr/src/wordpress/wp-content/themes/twentynineteen/functions.php'

RUN bash -c 'echo -e "foreach ( array( \"rss2_head\", \"commentsrss2_head\", \"rss_head\", \"rdf_header\", \"atom_head\", \"comments_atom_head\", \"opml_head\", \"app_head\" ) as \$action ) { if ( has_action( \$action, \"the_generator\" ) ) remove_action( \$action, \"the_generator\" );}" >> /usr/src/wordpress/wp-content/themes/twentynineteen/functions.php'

# バージョン消す

RUN bash -c 'echo -e "function vc_remove_wp_ver_css_js(\$src){if(strpos(\$src,\"ver=\".get_bloginfo(\"version\")))\$src=remove_query_arg(\"ver\",\$src);return \$src;}" >> /usr/src/wordpress/wp-includes/functions.php'

RUN bash -c 'echo -e "add_filter(\"style_loader_src\", \"vc_remove_wp_ver_css_js\", 9999);" >> /usr/src/wordpress/wp-includes/functions.php'

RUN bash -c 'echo -e "add_filter(\"script_loader_src\", \"vc_remove_wp_ver_css_js\", 9999);" >> /usr/src/wordpress/wp-includes/functions.php'

# ヘッダの設定をする

RUN bash -c 'echo "Header append X-XSS-Protection: \"1; mode=block\"" >> /etc/apache2/apache2.conf'

RUN bash -c 'echo "Header append X-Content-Type-Options: nosniff" >> /etc/apache2/apache2.conf'

RUN bash -c 'echo "Header append X-Frame-Options: SAMEORIGIN" >> /etc/apache2/apache2.conf'

RUN bash -c 'a2enmod headers'

version: '3'

services:

wordpress:

build: .

ports:

- "3000:80"

environment:

WORDPRESS_DB_NAME: wordpress

WORDPRESS_DB_USER: mysql_user

WORDPRESS_DB_PASSWORD: mysql_pw

restart: always

depends_on:

- mysql

mysql:

image: mysql:5.7

environment:

MYSQL_ROOT_PASSWORD: root_pw

MYSQL_DATABASE: wordpress

MYSQL_USER: mysql_user

MYSQL_PASSWORD: mysql_pw

restart: always

volumes:

- mysql_data:/var/lib/mysql

volumes:

mysql_data:

さいごに

検証の時間が足りず、去年の対応と全く同じ形になってしまいましたが、ご参考になれば幸いです。

また、もしかすると最新のWordpressではもっといい設定があるかもしれないので、何かご存知の方がいらしたらご教示いただけると嬉しいです!(時間に余裕があれば、クリスマスまでに自分でも検証してこっそり追記したいと思います)

よいクリスマス、よい年末年始をお過ごしください!