はじめに

脆弱性管理はITシステムの安全確保に欠かせません。不正アクセスやデータ漏洩の脅威は絶えず、私たちの責務はこれに効果的に対処することです。最新技術の導入と同じくらい、新たなセキュリティの問題も日々進化している現状に常に注意を払う必要があります。

そのような日々報告される脆弱性を管理するために脆弱性管理ツールを導入して対処していくことも必要になってきています。Microsoft Defender for Endpoint にも脆弱性管理をするための仕組みが機能が搭載されており、脆弱性管理ツールを導入せずとも管理ができる場合があります。今回は脆弱性管理の重要なポイントに絞って Microsoft Defender for Endpoint でどのように脆弱性管理を実施していくのかを解説します。

リスク評価と優先順位付け

脆弱性管理を実施する上で問題になるのが、どのように優先順位を付けるかがあると思います。組織内には数多くのデバイスとアプリケーションがあるため脆弱性の数も膨大になってきます。ここでは脆弱性対応の優先順位をどうのように判断するかの指標になる仕組みをいくつか紹介します。

推奨事項によるリスク評価

デバイス上で検出された脆弱性に対応するために何を優先すべきかを決定する一つの指標として、推奨事項があります。これは組織に対する影響が大きいものを表す「露出スコア」とセキュリティ対策の強度を表す「セキュア スコア」を利用します。これらは組織に対するその脆弱性のインパクトの大きさを表したもので、脆弱性に対して優先的に対処する指標になります。

推奨事項の一覧の画面右上の"脅威"の列に注目するとダーツの”的”と"虫"のようなマークがあるのが分かるかと思います。"的"のマークについてはその脆弱性に関連するアラートがすでに組織内で発生していることを示し、"虫"のマークについてはその脆弱性を攻撃するためのツールが公開されていることを示しています。これらのマークが検出されている(赤になっている)場合には攻撃されているもしくは攻撃されやすい脆弱性になっていると考えられるため更に優先度は高くなります。

CVE/CVSSを使ったリスク評価

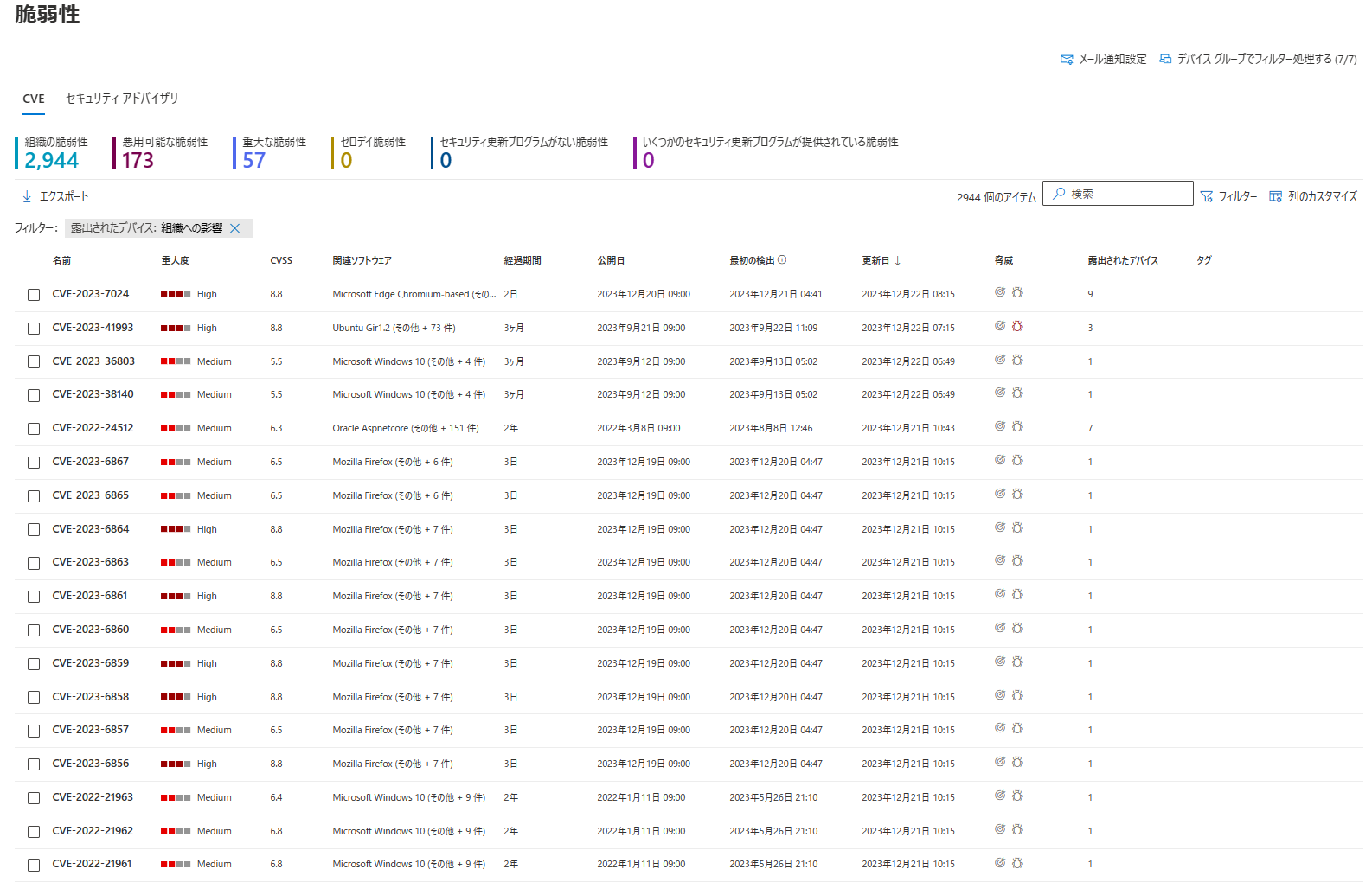

脆弱性についてはより広く利用されているCVEやCVSSをベースとして管理したいという場合には脆弱性のページ(ポータルでは"弱点"という名前です)から確認することができます。

こちらの画面にも推奨事項で前述した"的"と"虫"のマークがありますので、より優先度の高い脆弱性に絞り込むことが可能です。

脅威インテリジェンス レポート

脅威インテリジェンス レポートは、マイクロソフトの専門セキュリティチームが提供しているインテリジェンスソリューションです。世界中のアクティブまたは進行中の攻撃活動を可視化し、脅威の分析を通じて対処方法を把握することで、セキュリティ運用チームが情報に基づいた意思決定をすることができるようになります。

セキュリティ アナリストによる詳細なレポートでは、攻撃の内容や実際の画面、組織内でこの脆弱性により影響を受けるデバイスが表示されるため攻撃が自組織に行われる前に対処することができます。レポートの最後には脅威への対策や軽減策も提示されるため実施すべき必要なタスクが確認できます。

パッチ管理と脆弱性対策の実施

パッチ管理は迅速で効果的な対策の一環です。セキュリティパッチは定期的に確認し、迅速に適用することで、既知の脆弱性に対する対策を行います。同時に、システムやアプリケーションのハードニングやセキュリティ設定の確認・改善を実施してセキュリティを強化することができます。

修復タスクの作成と進捗管理

検出された脆弱性に対して"修復の要求"のタスクを作成することができます。作成時に完了までの期日や優先度を設定し修復用のタスクを管理します。タスクの進捗状況はポータル上の"修復"から確認することができます。

Intune連携

前述の修復タスクを作成する際に Intune と統合されている環境では、Intune 側にセキュリティタスクを作成することができます。これにより脆弱性の管理者からデバイス管理者への連携をスムーズに行うことができます。

アプリケーションのブロックと軽減アクション

脆弱性が発見されてもすぐにパッチが当てられなかったり、ソフトウェアが更新できない場合もあるかと思います。そのような場合にユーザーに警告を出したり、アプリケーションを一時的に実行できないようにすることでリスクを軽減させることができます。

下記の例では7-zip の脆弱なバージョンがブロックされています。ブロックは通常、数分以内に適用されますが、最大で 1 時間かかる場合もあります。設定が反映された後にそのアプリケーションをユーザーが操作すると下記のようにブロックされた理由が表示されます。

モニタリングと検知

セキュリティ イベントのモニタリングは攻撃の早期発見と対応を可能にします。不正アクセスや異常なアクティビティの検知だけでなく新たに検出された脆弱性についても同様に監視し続ける必要があります。

露出スコア

脆弱性管理のダッシュボードの左上に露出スコアが表示されていますが、これは組織がサイバー セキュリティの脅威に対してどれほど脆弱であるかを反映しています。

露出スコアが低いほどリスクが低いことを表しますが、いきなりこのスコアをゼロにすることはハードルが高いのでまずはスコア低(0-29)を目指して改善していきます。

通知

脆弱性が新たに検出された場合には管理者にメールで通知することもできますが、Power Automate により脆弱性の管理チームの Teams に通知を行いその後の対応を管理することも可能です。

おわりに

リスクの最小化と安定性の確保は、脆弱性管理が果たすべき重要な役割です。

攻撃から組織を守り、進化するテクノロジーに対応するため、最新のセキュリティ対策や脅威分析から自社に対するリスクを理解し、効果的な優先順位付けを行いながら脅威に対処していくことが重要です。積極的な脆弱性管理を通じて、組織のセキュリティ対策をより確実なものにしていきましょう。