今回は少しマニアックな内容です。

表題の件気になったので、検証してみました。

はじめに

今回はWindows11 22H2の新機能として登場した個人ファイル暗号化の仕組みPDE(Personal Data Encryption)とMicrosoft Purviewの機能のうちのファイルを保護するAIP(Azure Information Protection)を併用で使った場合の動作について紹介します。

TD;DR

結論から行くと・・・

AIPとPDEは併用して暗号化しても問題ありません!

両方便利な機能なので是非使ってみてほしいです。

PDE(Personal Data Encryption)とは

概要

たくさんのユーザーが待ち望んだ、ファイルごとに暗号化をかける仕組みです。

これまで一部のセキュリティ製品がファイルごとに暗号化する機能などがありましたが、ついにMicrosoftが標準でできるようにしようとしています。

利用要件

・Windows11 22H2 Pro edition以上

・Azure AD 参加

・IntuneでPDEポリシーを有効化

・Windows Hello for Business

→ 上記の要件を見るとあくまで、ビジネスの観点での情報漏洩を防ぐ目的が強いです。

→ 個人で利用するには要件のハードルが少し高い・・・

暗号化の方式

256ビットキーを持つAES-CBCを使用してファイルを暗号化します。

暗号化・複合化のやり方

現在はWindows11で暗号化・複合化をかける機能はなく、APIを呼び出して自身でプログラムを作成する必要があります。

下記の記事で実装方法を詳しく紹介してますので参考にしてください。

(いずれはMicrosoftがもっと簡単に暗号化をかける手法を提供するのだとは思います。)

※後日PDEのソースコードをGithubに公開予定です。

暗号化後の挙動

暗号化が完了したファイルは、鍵マークのアイコンが追加され、権限のないユーザーが開いた場合は下記のようなエラーメッセージが表示されます。

AIP(Azure Information Protection)とは

概要

Officeドキュメントに秘密度ラベルなどを適用してファイルに保護をかけ、情報漏洩の防止ができる非常に優秀な機能です。

Microsoft公式) Azure Information Protection

ラベル管理

Microsoft Purviewの管理画面からラベルを作成することができます。

(ソリューション -> 情報保護 -> ラベル ページ)

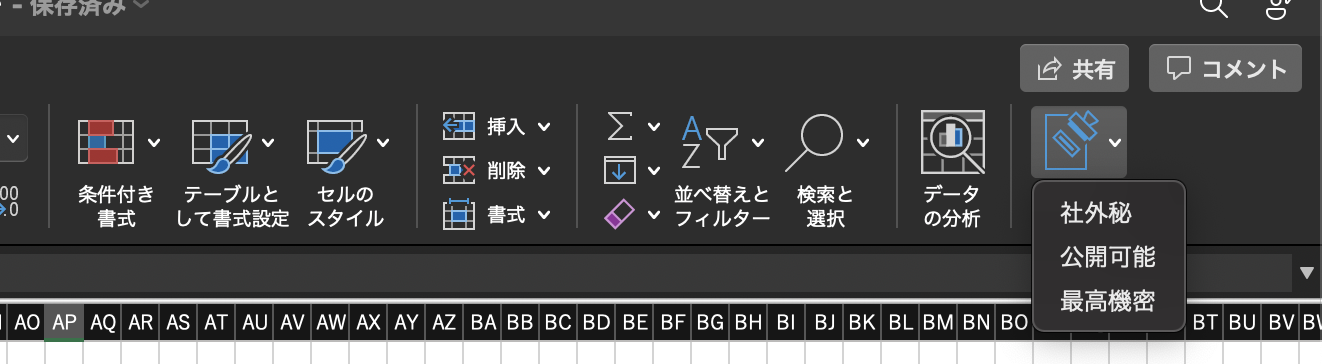

個人的オススメは、「社外秘」「公開可能」「最高機密」の3つでシンプルに運用することです。

(少し複雑になりますが部署ごとのラベルを作ることで、会社内での情報規制も可能です。)

「最高機密」ラベルの場合は、「Executive」という配布グループのみに適応され、この配布グループのメンバーのみがラベル割り当て&閲覧可能になります。

作成したラベルをラベルポリシーにより、対象のユーザーに適応します。

すると、適応したユーザーでは下記のように秘密度ラベルが選択可能になります。

※秘密度というエリア新規追加されます

※私のアカウントは「Executive」配布グループに所属しているので「最高機密」が表示されています。

※Officeアプリにラベル情報が降りてくるまで少し時間がかかる可能性あります。

保護の方式

Rights Managementという仕組みを使用して機密ファイルを保護します。

ファイル保護の挙動

「最高機密」のラベルを割り当てたドキュメントを権限無いユーザーが開くと下記のエラーが表示されます。

検証

ケース:AIPで保護されたデータに対してPDEの暗号化を実施

想定シナリオ

データ流出保護のために個人データ暗号化(PDE)をシステム管理者が自動適用するアプリケーションを開発して社内ユーザーに配布する。

AIPで保護したデータにPDEを適用するとどうなるか?

結果

AIPで秘密度ラベルをつけて保護されたファイルに対してのPDE暗号は問題なく動作します。

Windows APIで暗号化の処理を呼び出す際にも例外などは出ずに正常に暗号化可能です。

まとめ

以上が本日の記事です。

情報漏洩への対策が求められる昨今では、PDE・AIPなどの機能が非常に活躍すると予想します。

是非参考にしてください。