概要

現在、K社にて案件対応中のSSOについて簡単にまとめてみました。

認証について

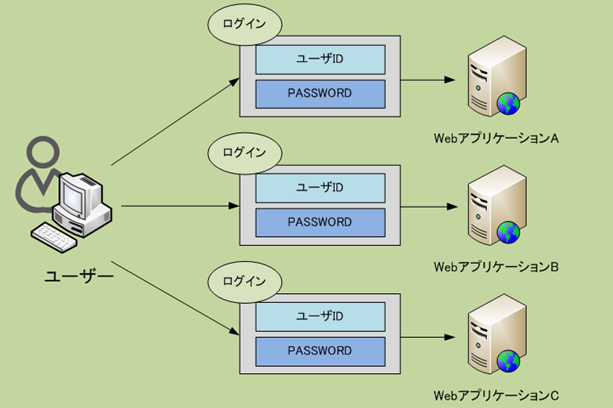

一般的な「認証」とは?

- ユーザーは各アプリケーションやシステムごとにログインの手続きを行う

- ユーザーID/パスワードといった文字列を組み合わせて入力する方法などでログインを行う

- 入力された情報がシステム側に正しいと判断されることによりユーザーが「認証」される

一般的な「認証」にはいくつか課題があります。

1.ユーザーへの負担

- 各アプリケーションごとのログイン(入力)作業

- 多くのIDやパスワードを管理しなくてはならない

2.セキュリティ上の問題

- 管理するIDやパスワードを手帳やメモなどに書き残してしまう

SSO(シングルサインオン)とは

1回のユーザー認証で、複数の異なるアプリケーションやシステムへのアクセスを可能にするソリューション(技術)を「Single Sign On」略してSSOといいます。

SSOの仕組み

SSOの実現方式は大きく分けて5つあります。

- エージェント方式

- リバースプロキシ方式

- 代理認証方式

- フェデレーション方式

- 透過型方式

今回、案件で扱っているのは「リバースプロキシ方式」になります。今回はこの方式について説明をしたいと思います。

■仕組み

ブラウザとWebAPサーバ間の通信経路上に「リバースプロキシ」サーバを設置し、「リバースプロキシ」サーバにSSOソフトウェアを導入することで、SSOを実現します。Webブラウザからのアクセスを「リバースプロキシ」サーバが受けて、後ろのWebAPサーバに中継を行います。

■メリット

★ユーザー

- 多数のパスワード管理、ログイン操作からの解放

ユーザーは自ら管理するパスワード数が減り、また異なるアプリケーションにアクセスする度に発生する認証情報の入力が不要。

★管理者

-

利用者情報の一元化による管理の簡素化

管理者はアプリケーション毎に設定された利用者情報(IDやパスワードなど)を 一元化でき、膨大な情報管理が簡素化可能。 -

アクセス制御・アクセスログの一元管理

管理者はユーザー認証から各アプリケーションへのアクセス制御やアクセスログを一元化でき、シンプルかつセキュアな管理を実現。

★開発者

- アプリケーション開発コストの削減

開発者は認証・認可機能の開発を本来のアプリケーション開発から切り離せ、 開発期間・工数の削減を可能にする。また既存アプリケーションにおいても、認証・認可機能を付与が容易。

★経営者

- 内部および外部からのセキュリティリスクの軽減

悪意のある第三者による不正侵入や脆弱性攻撃など、「認証」における様々な セキュリティリスクを回避・軽減が可能。(バックエンドのAPサーバを隠蔽できる)

■デメリット

- SSO環境に含めるすべてのWebAPサーバへのアクセスがプロキシサーバを経由するように、NW構成を変更する必要がある

- WebAPサーバ側に「代理認証を許可する機能」がない場合は改修が必要になることがある

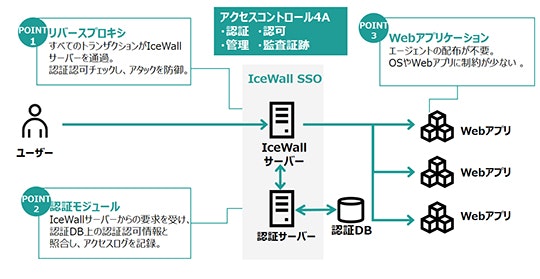

HPE製品”IceWallSSO”について(参考)

IceWall SSOは、シングルサインオンにより一度の認証で複数のWebアプリケーションへのログインを実現し、さらにセキュリティと「アクセスコントロールの4A」の統合を実現する「統合認証基盤」です。

エージェントレスでOSやWebアプリケーションに制限の少ないリバースプロキシ方式を主体としています。

引用元:http://h50146.www5.hpe.com/products/software/security/icewall/sso/about/what.html

まとめ

- SSOを導入=使用者の負担は軽減される。

- セキュリティーやコンプライアンスが注目されている時代にマッチした技術であり、今後も市場シェアは拡大していくのではないだろうか。