本記事について

Microsoft Defender for Cloud の Defender for Servers には、Defender for Endpoint (以下 MDE) による EDR とアンチウイルスの利用権が付与されています。この機能を利用するには、Defender for Cloud の環境設定の統合欄で、Defender for Endpoint のチェックボックスを入れることが必要になっています。この統合を ON にすると、サブスクリプション内のすべての仮想マシンに対して、拡張機能 MDE.Windows または MDE.Linux が有効化され、Defender for Endpoint にオンボードされます。

しかし、ケースによっては選択した一部の仮想マシンに対してのみ、MDE を有効化したいかもしれません。 本記事では、Azure Policy を利用し、サブスクリプション単位の統合設定は OFF でも、ポリシー適用範囲にある仮想マシンに対してのみ MDE の拡張機能を有効化する方法について見ていきます。なお、2022年8月時点で、この Azure Policy を利用した MDE の有効化はプレビューリリースとなっています。(特に Microsoft Defender for Cloud / Servers からのみ MDE を利用している方は注意して利用する必要があります。利用している複数のサブスクリプションのうち、少なくとも一つは統合設定を ON にしておいてください。)プレビューに使用される際は、ご利用者の責任の下、検証用の環境などでお試しください。

Azure Policy とは?

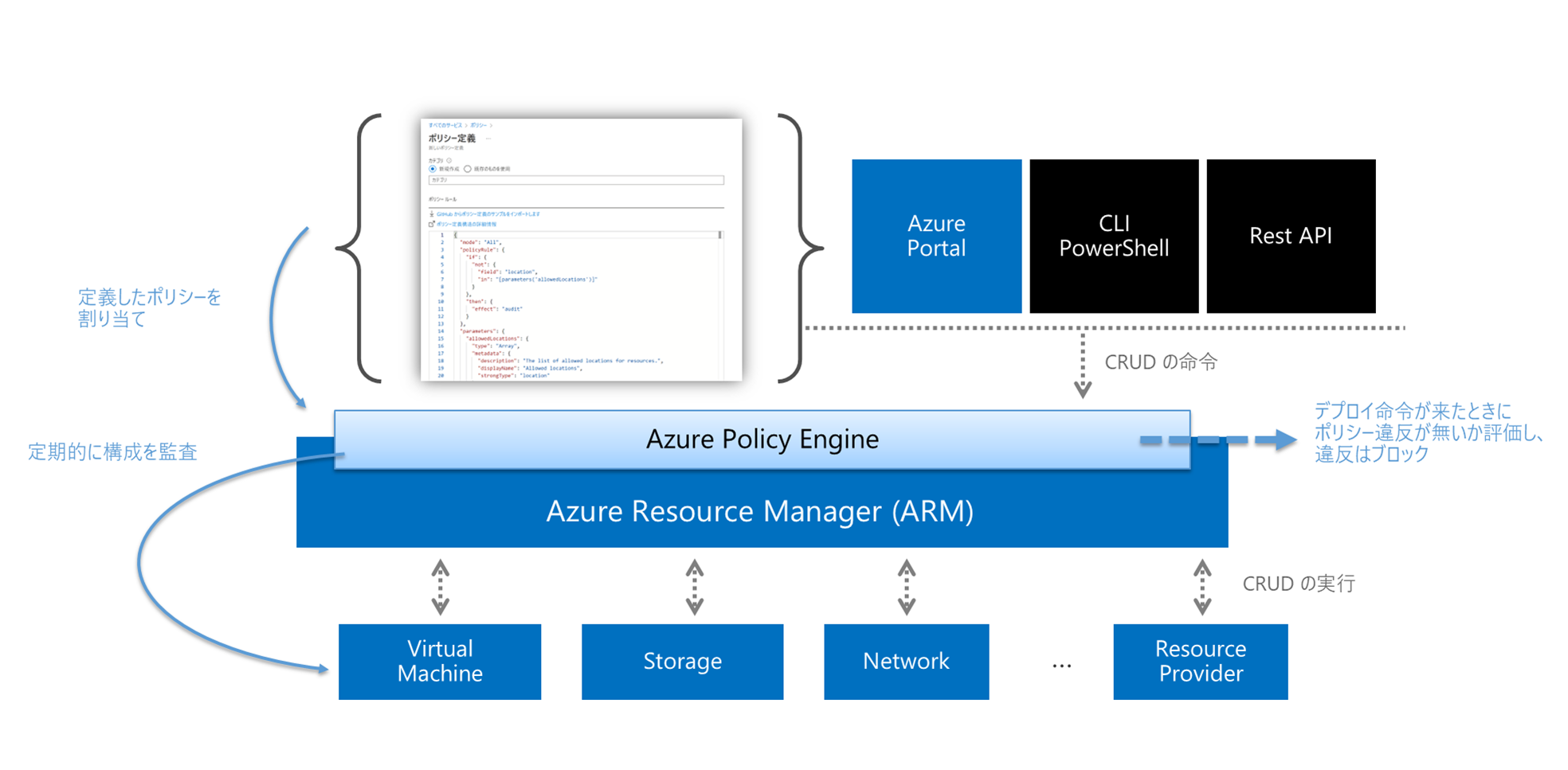

Azure Policy は Azure Governance メンバーの主要サービスの一つで、JSON で記述されたポリシーをサブスクリプションやリソースグループに対して適用し、監査や修復、デプロイ拒否を行う仕組みです。Azure Resource Manager (ARM) に組み込まれており、各サービスのデプロイ時や定期的なチェック時に動作します。

本記事ではポリシーの監査機能で MDE.Windows / MDE.Linux 拡張機能の有効化・無効化を確認し、修復タスク機能でデプロイしていきます。

Azure Policy を利用した MDE のデプロイ

利用するポリシー

本記事では、下記のビルトインポリシーをそのまま利用します。

ポリシーを利用するための準備

権限の確認

これからの作業をすべてひとつのアカウントで行うには、サブスクリプションの所有者権限が必要です。

マネージド ID の準備

今回は、ユーザー割り当てのマネージド ID を利用します。マネージド ID の詳細については公式ドキュメントをご確認ください。

Azure Portal でマネージド ID を検索し、ひとつ作成します。

そして、このマネージド ID に、利用するサブスクリプションに対する「セキュリティ管理者」ロールと、対象になる仮想マシンが含まれるリソースグループに対する「共同作成者」ロールを付与しておきます。

Azure Policy の適用

Azure ポリシーの画面から割り当てをクリックし、「ポリシーの割り当て」に進みます。

スコープで対象のリソースグループを選び、ポリシーは今回は Linux 仮想マシン用のものにします。もし除外したい仮想マシンがあれば、除外で対象から外すことができます。

修復タスクタブに進み、「修復タスクを作成する」にチェックを入れ、マネージド ID についてはさきほど作成したユーザー割り当てマネージド ID を選びます。

そして確認および作成から、ポリシーを適用します。すると、ポリシーの適用と実際に拡張機能を有効化する修復タスクが動き始めます。修復タスクの完了には数十分かかるときがあるので待ちます。

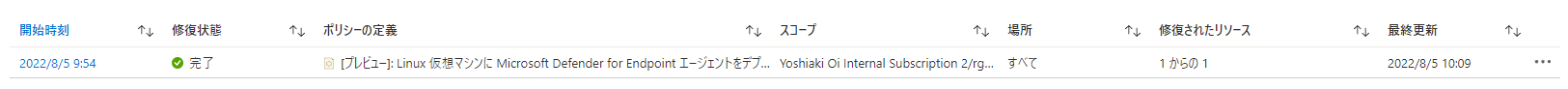

ポリシーの修復メニューの「修復タスク」タブでインプットされたタスクの状態が見れます。

そして完了になると、拡張機能がインストールされています。

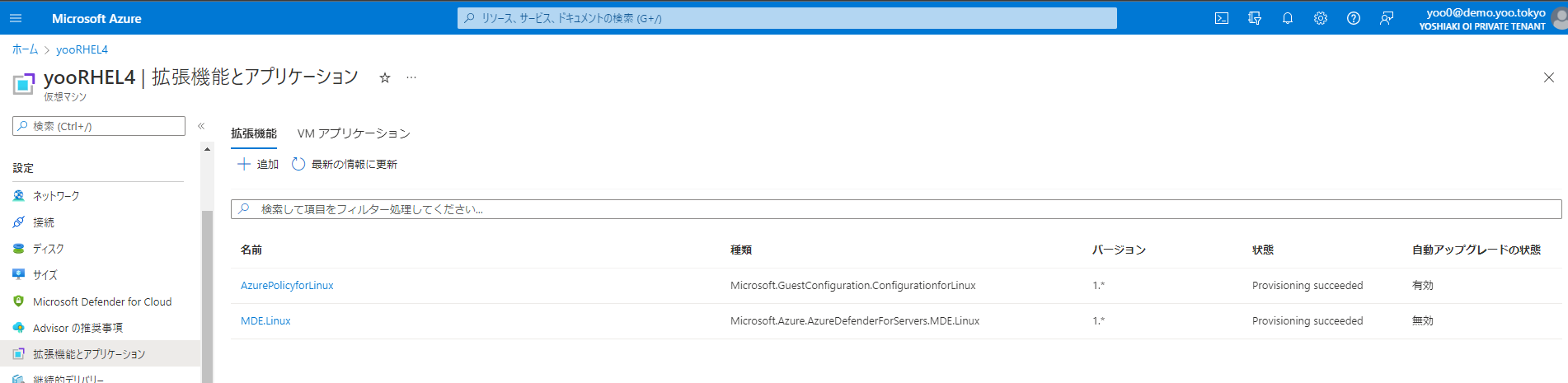

仮想マシンの拡張機能とアプリケーション欄に行くと、MDE.Linux (Windows の場合は、MDE.Windows) が有効化されているのが分かります。

また、さらに数分後には Microsoft 365 Security Centerのデバイス欄にも表示されてきます。

ポリシーの適用後に仮想マシンを追加した場合 - 修復タスクの作成

後から対象のリソースグループに仮想マシンを追加した時は、手動で修復タスクを作成します。ポリシーページの割り当てから、該当のポリシーをクリックします。

そして修復タスクの作成をクリックします。新しい修復タスクの設定の中で、「修復前にリソース コンプライアンスを再評価する」にチェックを入れて修復を実行します。

もしくは、ポリシーの評価で準拠していないになっているものを発見してから、修復タスクを作成するという手順でも行えます。ポリシーの評価は定期的に行われますが、オンデマンドで Azure CLI や PowerShell でスキャンをトリガーすることもできます。

az policy state trigger-scan --resource-group "<リソースグループ名>"

Next Step

MDE の有効化ののちは、必ず構成設定が必要です。特にデフォルトでアンチウイルスが OFF になっているので別製品でカバーされているとき以外はぜひ有効化しましょう。その手順については、Defender for Servers で MDE (Linux) をオンボーディングした時にアンチウイルスを有効化するには? をご参照ください。

最後に

本記事では Defender for Servers から MDE を利用する際に、Azure Policy で選択的にデプロイする方法について見てきました。こちらは、2022年8月時点でプレビュー機能であるため、利用者の責任でご検証などしていただければと存じます。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。正式な情報は、各製品の販売元にご確認ください。