本記事は2020年に公開したものですが、一部内容を2024年1月の情報を基に更新しています。

本記事について

本記事では、具体的な機能にフォーカスして、Azure のファーストパーティのソリューションで、Linux Server に対してどのようなセキュリティを実装できるかをご紹介していきます。

また姉妹編の Windows Server 版はこちらになります。

CSPM (Cloud Security Posture Management) - Defender CSPM

IaaS・PaaS に限らず、クラウドのセキュリティで最重要課題のひとつが構成ミスの防止です。セキュリティ構成のリスクやコンプライアンス違反を可視化し、早期に発見するためのツールが、CSPM (Cloud Security Posture Management) です。

Azure では、ファーストパーティ CSPM として、Microsoft Defender for Cloud (Defender CSPM) があるので、プラットフォーム側の設定について Defender for Cloud でセキュリティ監視を徹底することが重要です。

アンチマルウェア & EDR (Endpoint Detection and Response) - Defender for Servers & Defender for Endpoint

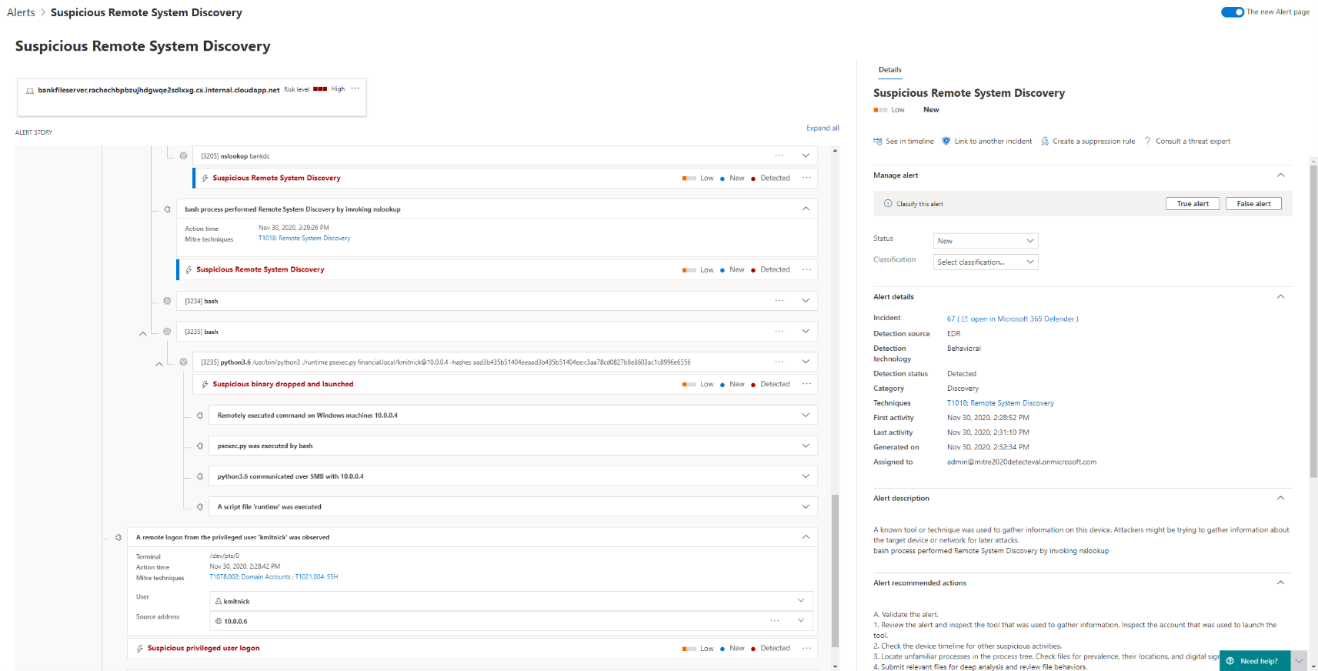

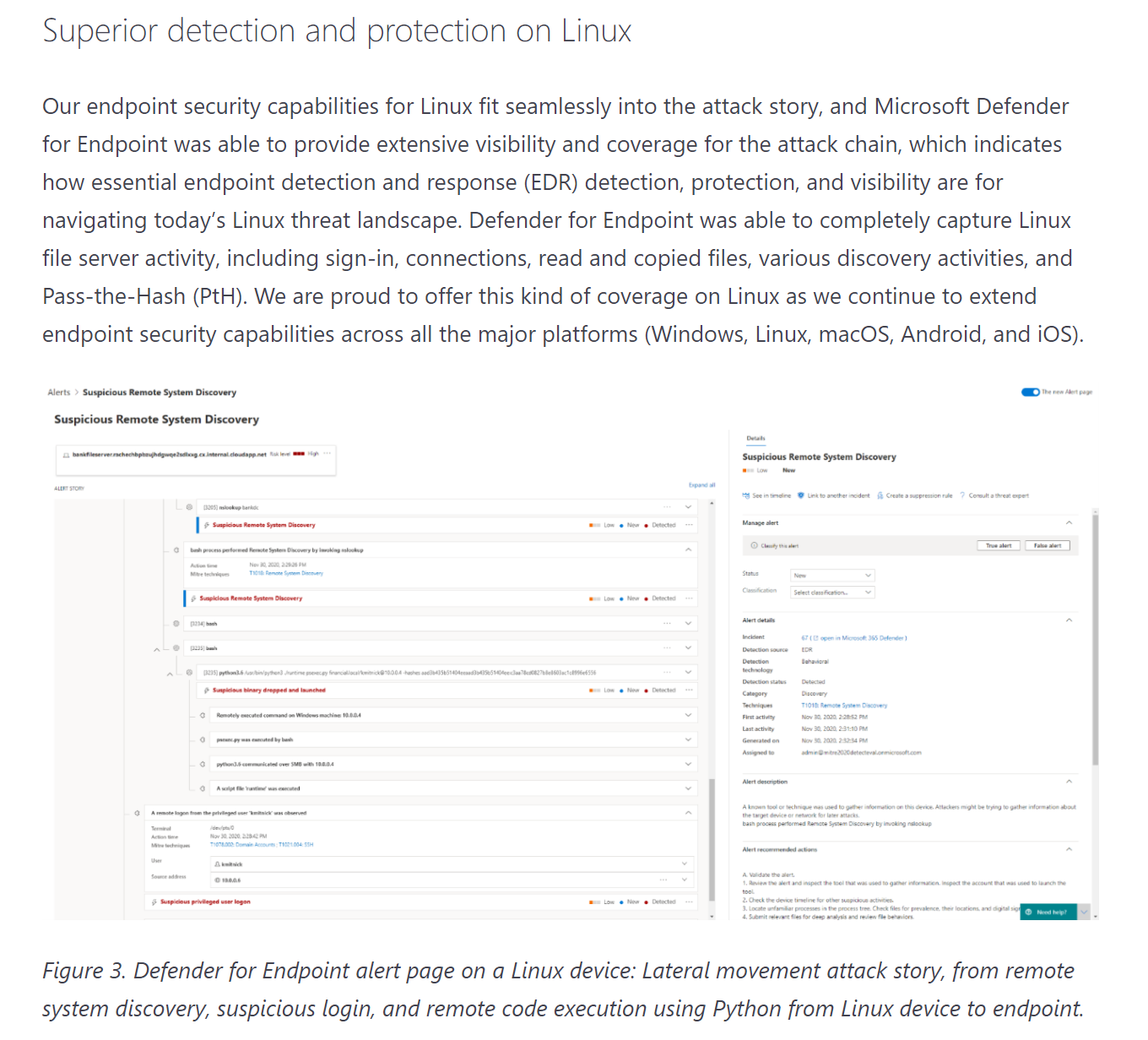

Microsoft のファーストパーティの Linux 向けアンチマルウェアと EDR (Endpoint Detection and Response) は、どちらも Microsoft Defender for Endpoint から提供されます。昨今、サーバーにもアンチマルウェアだけでなく、EDR を導入するケースが増えてきていますが、 Azure では、どちらもファーストパーティ製品でカバーすることができます。

オンボードについては、Microsoft Defender for Servers の利用者は、自動的にオンボードすることができます。その際、アンチウイルスは明示的にユーザー側で有効化する必要がある点が注意です。その方法についてはこちらの記事も合わせてご覧ください。

MITRE Engenuity ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) Evaluations

MITRE Engenuity ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) Evaluations でも、Defender for Endpoint の Linux版の検知能力の高さも示されています。

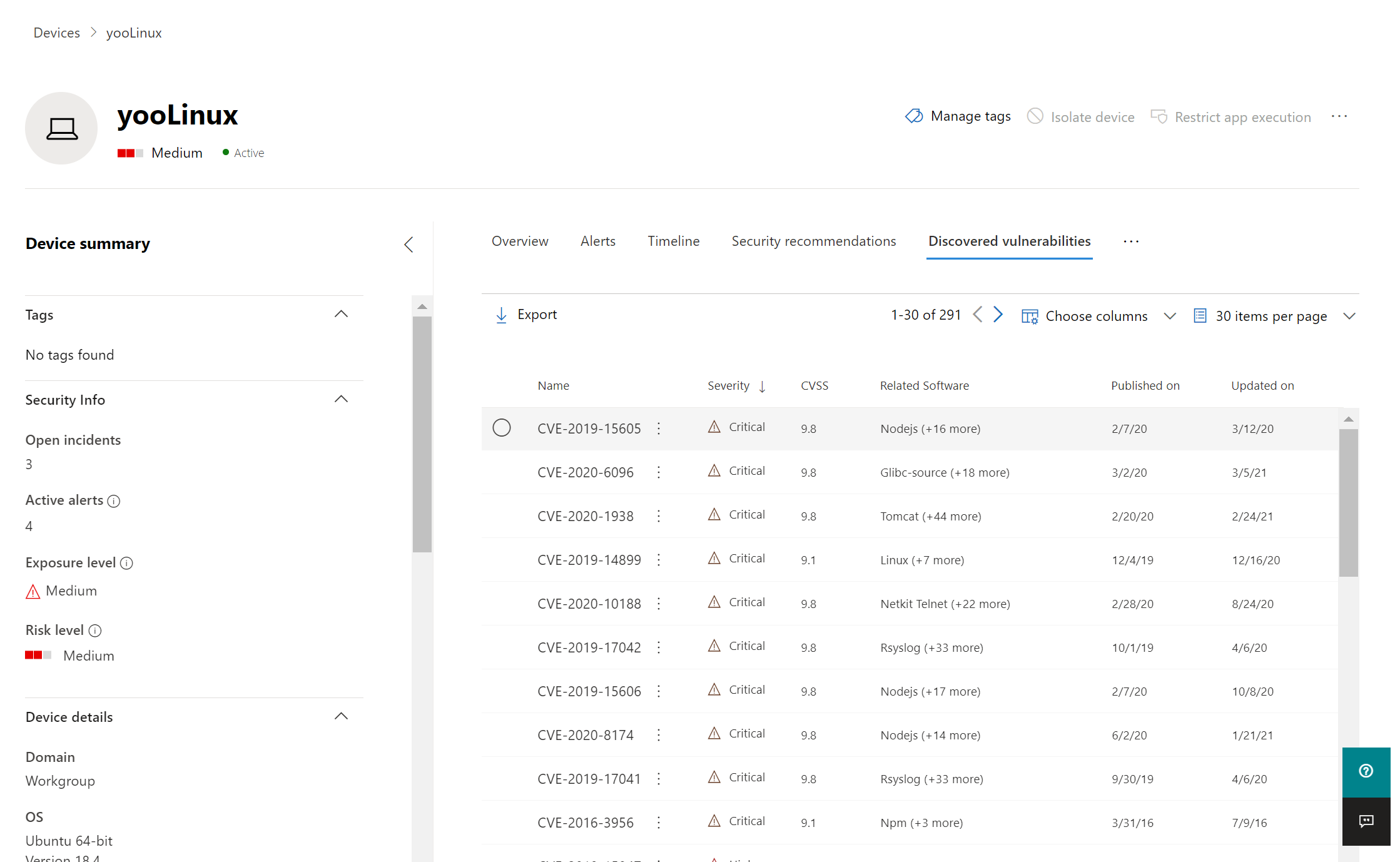

サーバーの脆弱性評価 - Defender for Servers & Defender Vulnarability Management

Defender for Servers で利用可能になる、Defender Vulnarability Management では、Linux Server の構成やサーバー上のソフトウェア・アプリケーションの脆弱性評価を行い、リアルタイムにその情報を取得することもできます。

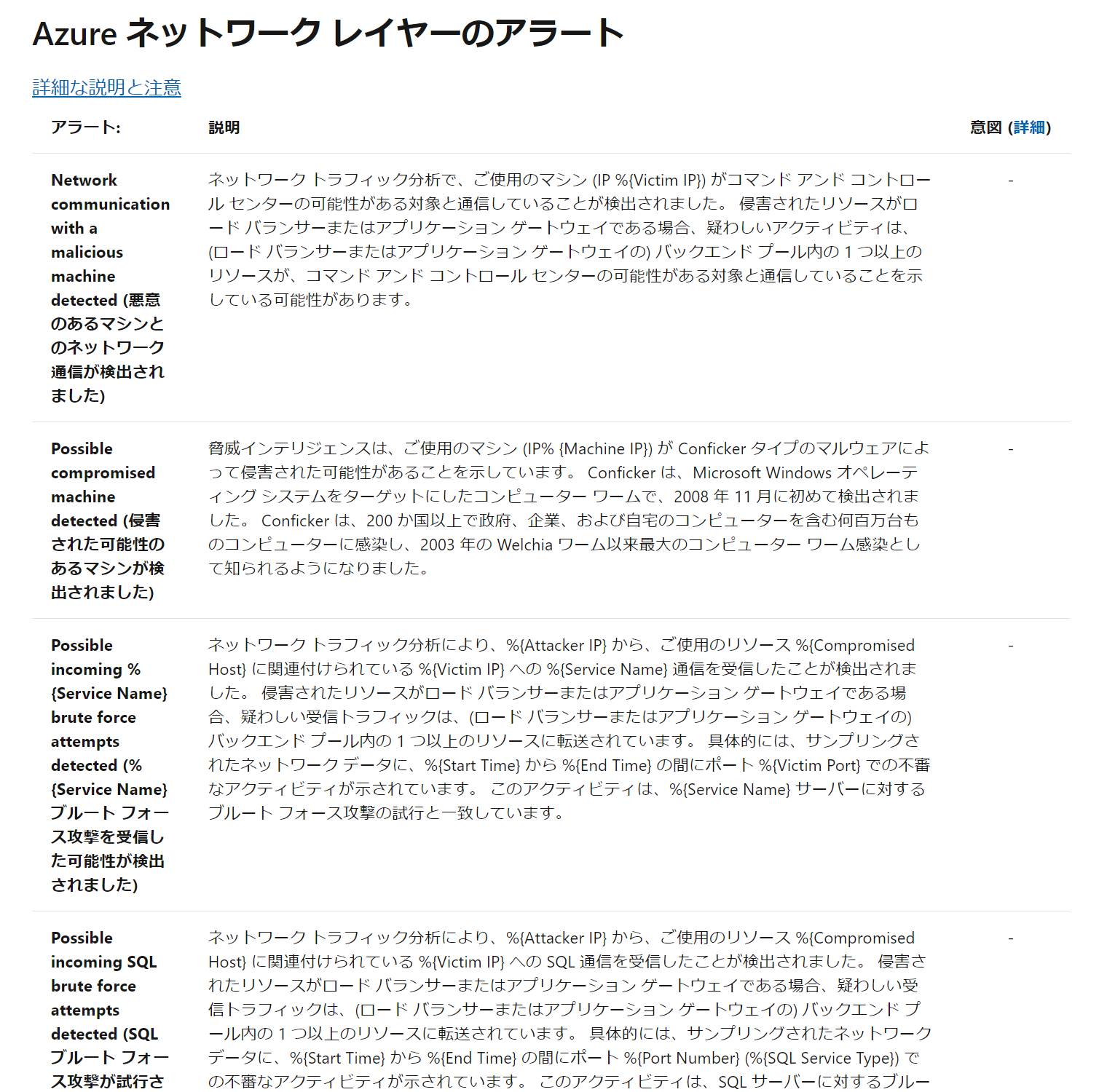

VM からの不正な通信の検知 - Defender for Servers

Microsoft Defender for Servers では、VM からの通信をモニタリングし、脅威インテリジェンスと紐づけて分析し、悪意ある通信を検知します。

リストはこちらにあります。

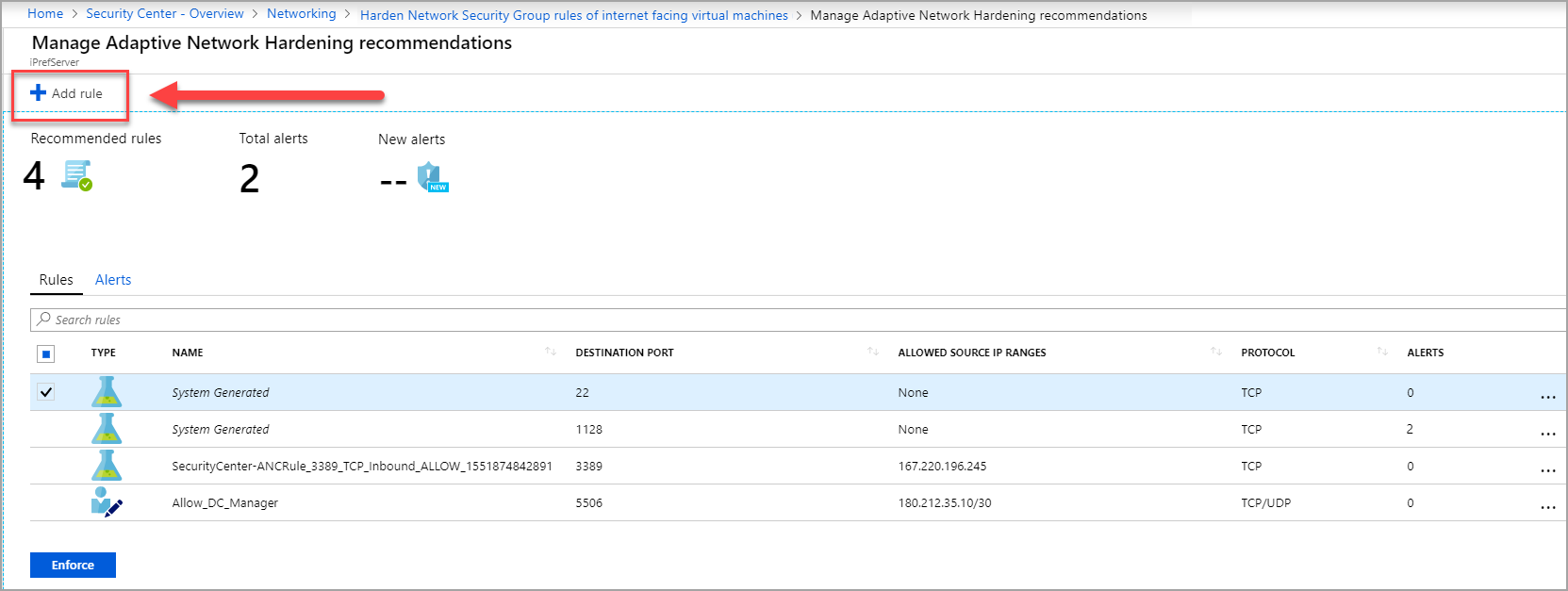

アダプティブネットワーク強化 - Defender for Servers

アダプティブネットワーク強化機能では、特定の VM の NSG について、よりベターなルールを機械学習による分析の結果として提示してくれます。

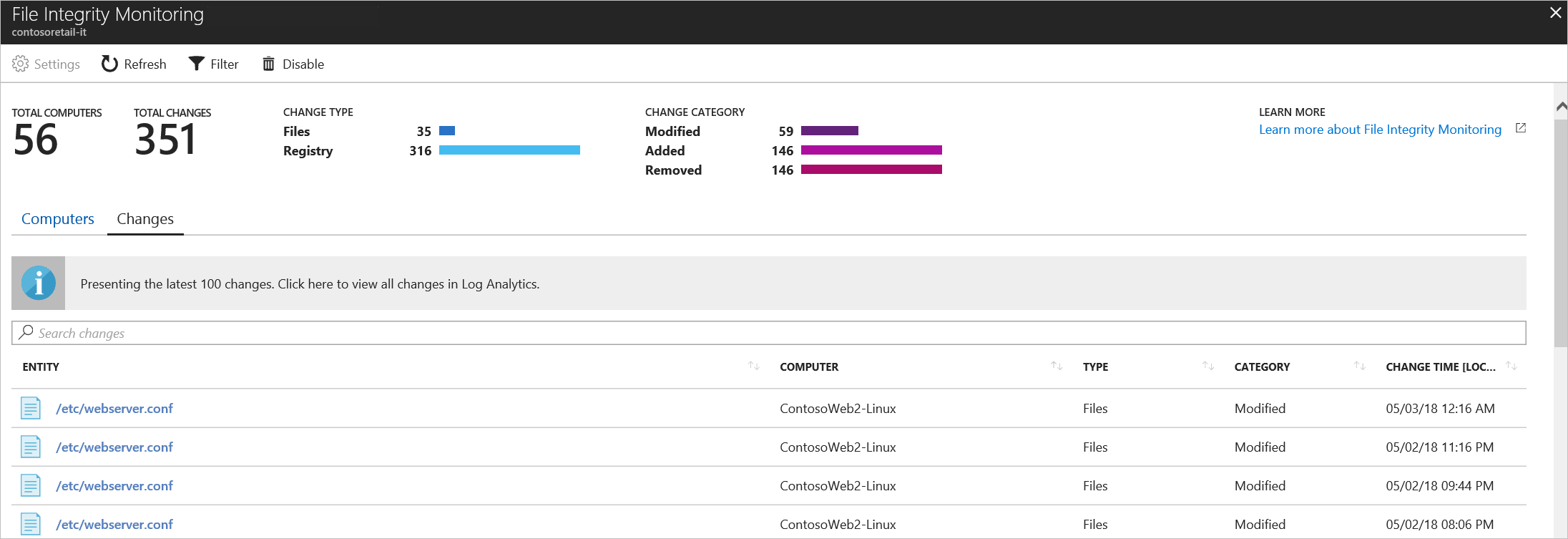

FIM (ファイルの完全性の監視) - Defender for Servers

昨今、クラウドサーバーのセキュリティで重視されるファイルの改ざんの検知も、Defender for Servers の中で、FIM機能として提供されます。特定のファイルの改ざんを、ハッシュを用いて監視してくれます。

セキュリティログの収集と分析 - Azure Log Analytics & Microsoft Sentinel

セキュリティログの収集と分析にもファーストパーティの機能が利用できます。

セキュリティログの収集

Azure では、Syslog は Azure Log Analytics で収集が可能です。Azure Monitor Agent を VM に配布し、データ収集ルールで取得するイベントログを決定します。

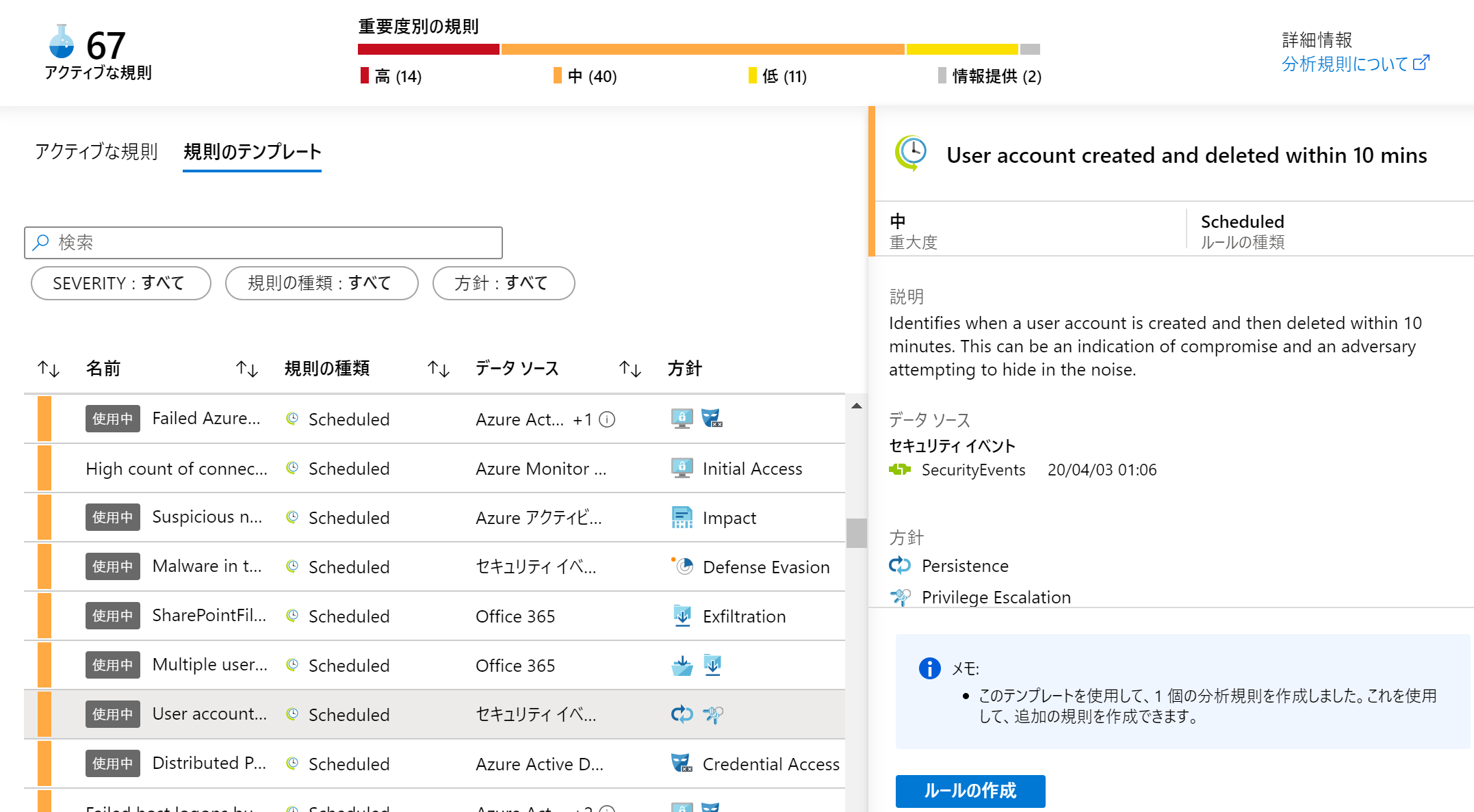

セキュリティログの分析

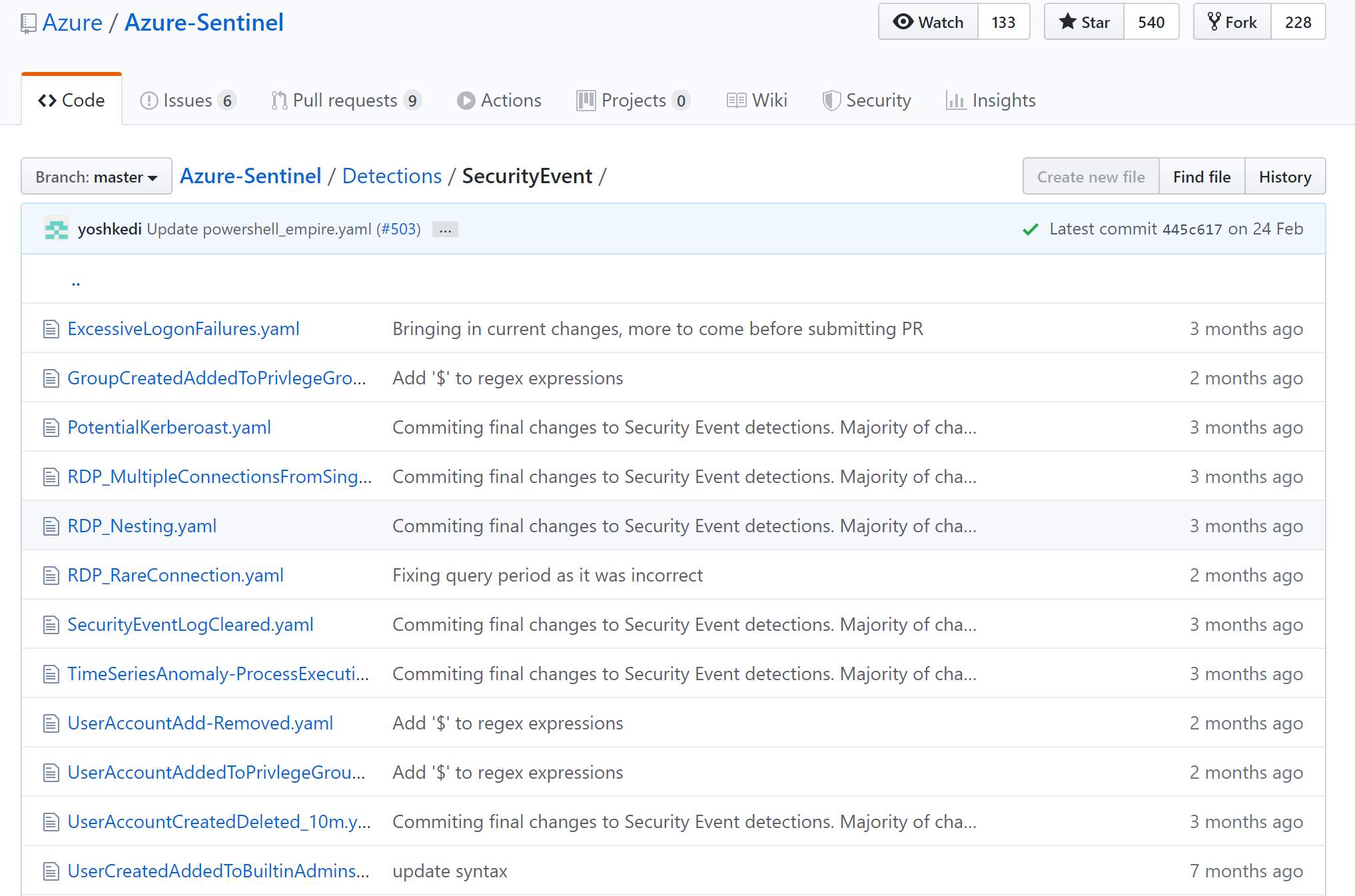

Microsoft Sentinel では、クエリのルールベースで脅威検知ができるようになっています。多数のテンプレートがマイクロソフトから提供されています。

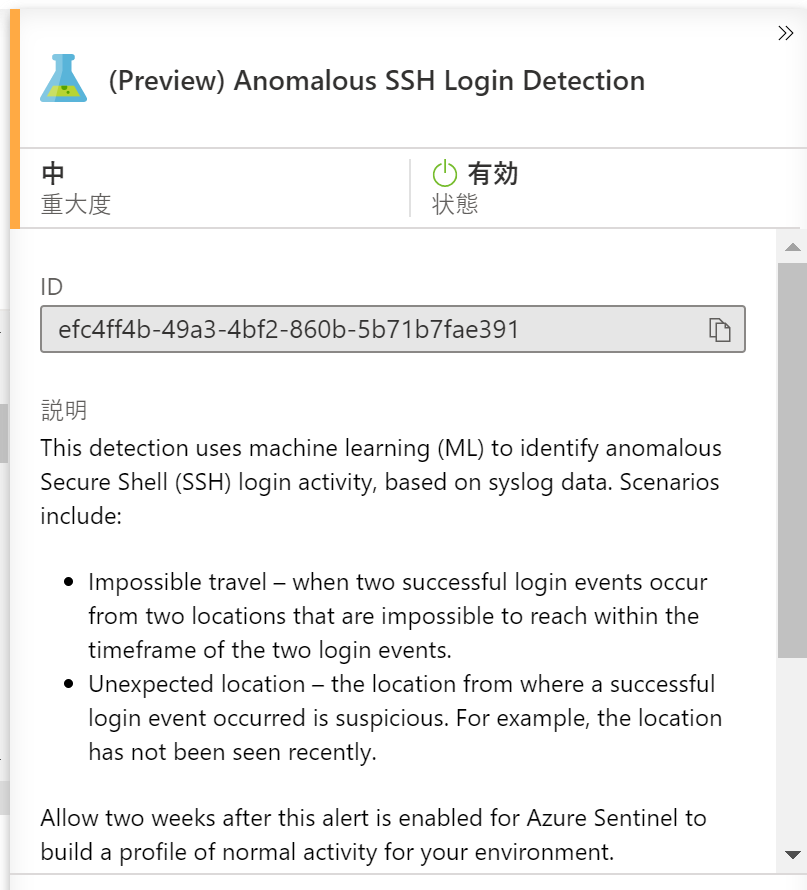

特に、Sentinel の[機械学習を活用した異常な SSH ログイン検知](異常な SSH ログイン検出)を利用したい場合には、auth と authpriv のファシリティの Syslog を収集する必要があります。

また、マイクロソフト社の GitHub のレポジトリにも多数のクエリルールが置かれています。

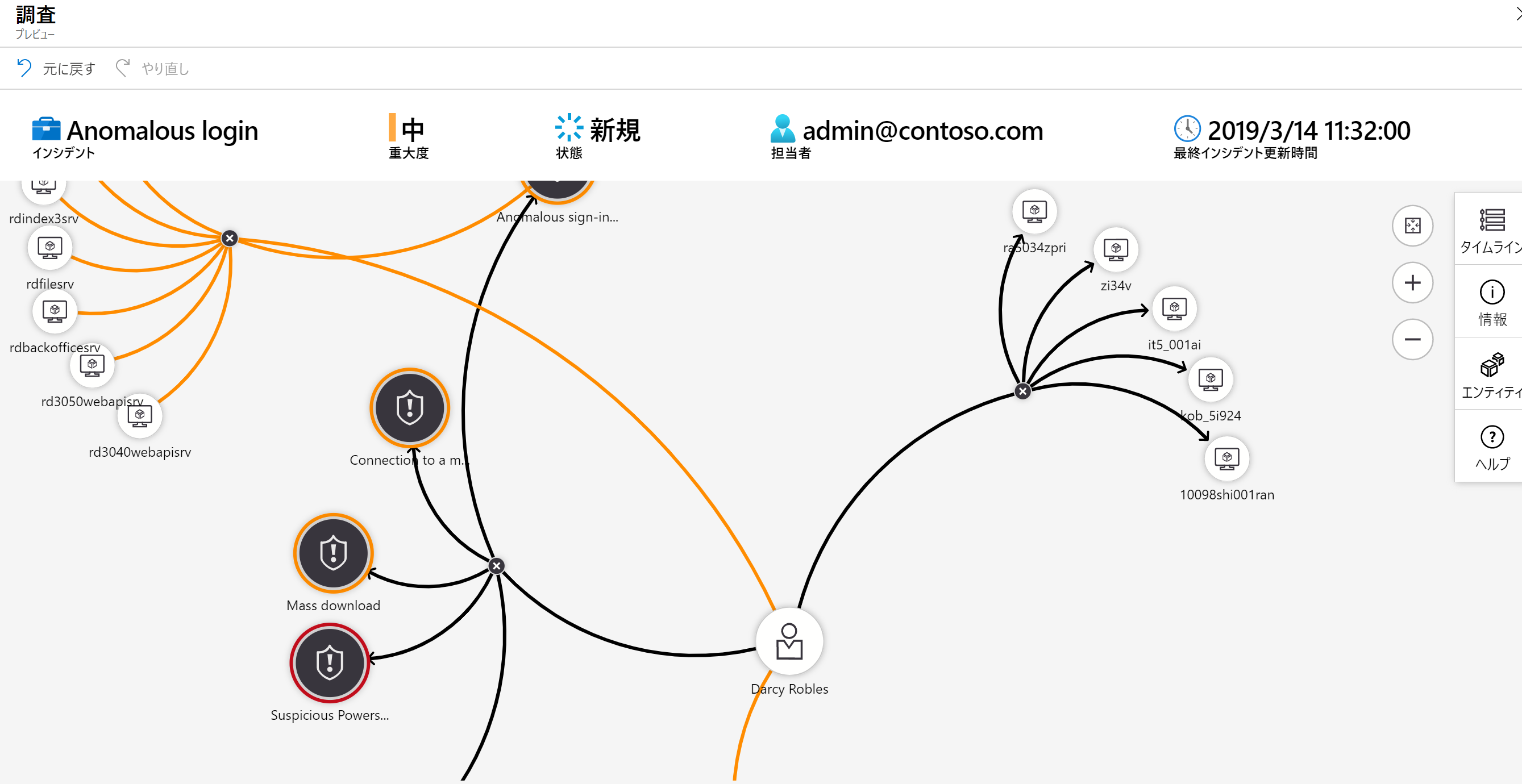

Sentinel は多数のログソースからの相関分析を得意にしており、ほかの製品と組み合わせた分析ができます。Microsoft Defender for Cloud や Microsoft Defender for Endpoint もログソースのひとつとして扱えます。Microsoft Defender for Endpoint の Advanced Hunting で検索可能な詳細なデバイスイベントログも Sentinel に送信してより高速・柔軟に分析可能です。

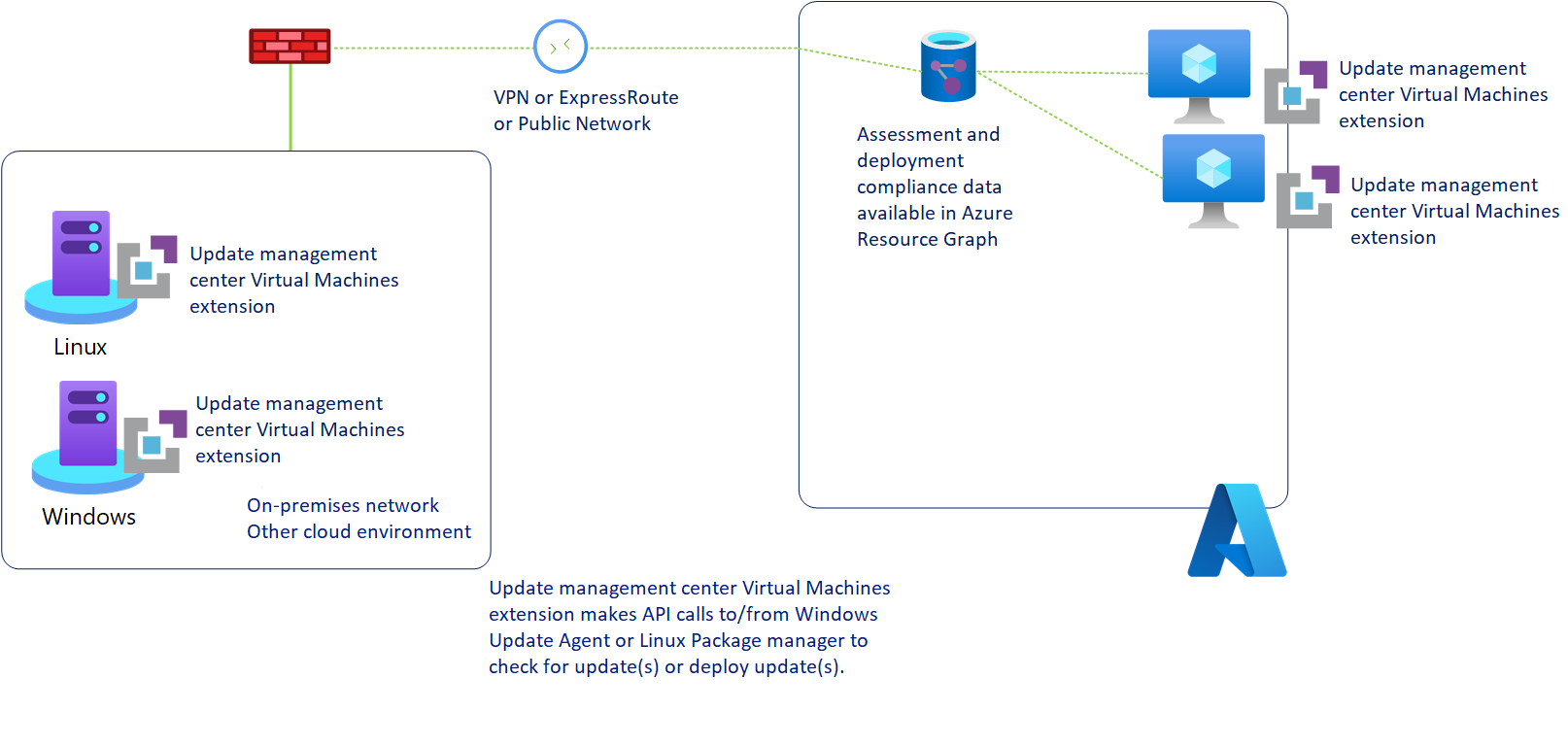

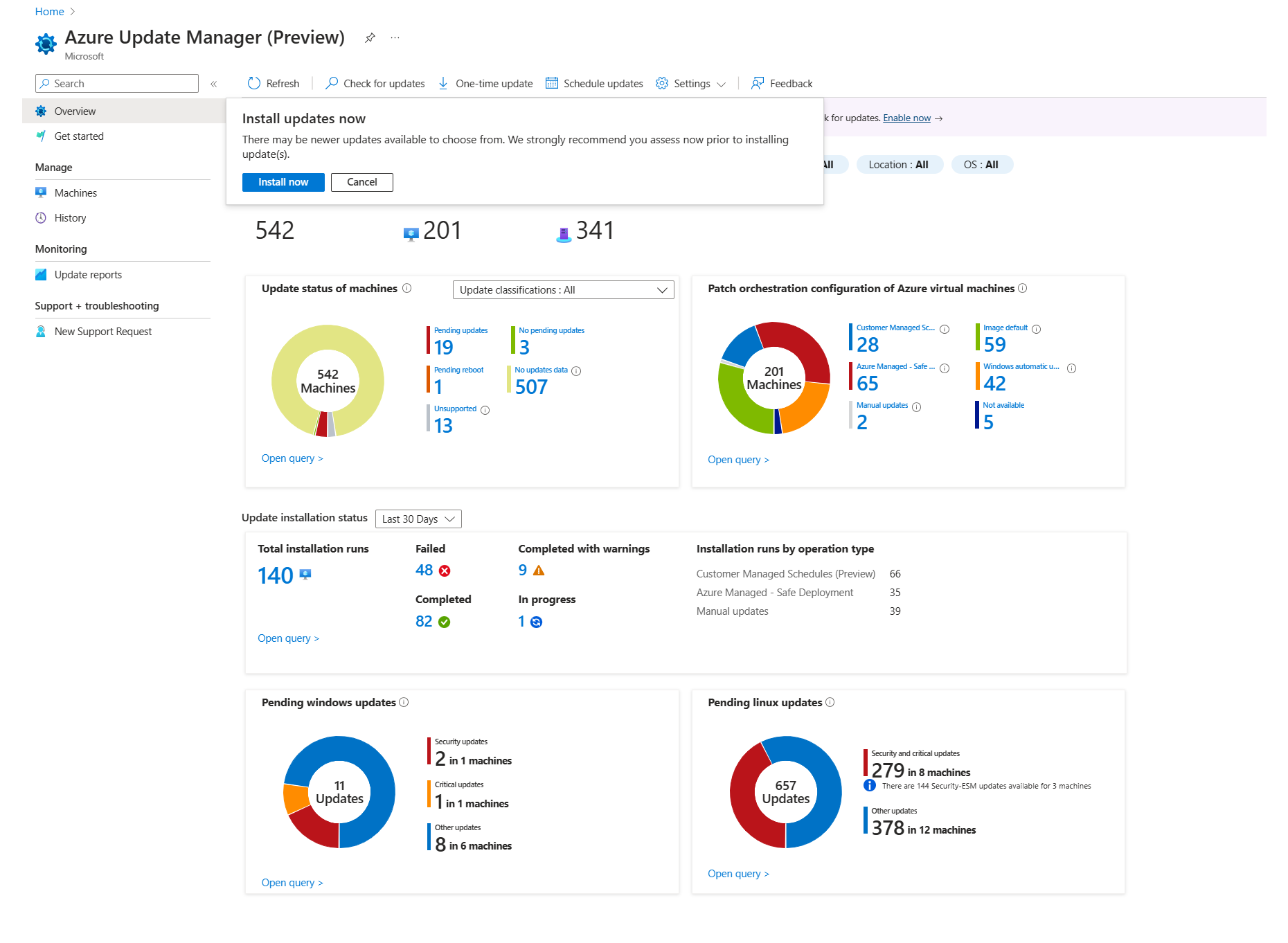

更新プログラムの管理 - Azure Update Manager

更新プログラムの適用状況の監視とスケジュール実行については、Azure Update Manager を利用することができます。

サーバーのセキュリティ運用で最重要な、セキュリティパッチの適用状況の可視化と、パッチ適用の自動化を行うことができます。

まとめ

Azure では、IaaS のサーバーのセキュリティで必要な機能の多くがファーストパーティのソリューションで提供されています。IaaS のサーバーのセキュリティの重要性については、すでに多くのところで語られているところ1ですが、うまくファーストパーティの機能を利用することで、多くが対応可能です。本記事がその実装の一助となれば幸いです。

*本稿は、個人の見解に基づいた内容であり、所属する会社の公式見解ではありません。また、いかなる保証を与えるものでもありません。正式な情報は、各製品の販売元にご確認ください。