はじめに

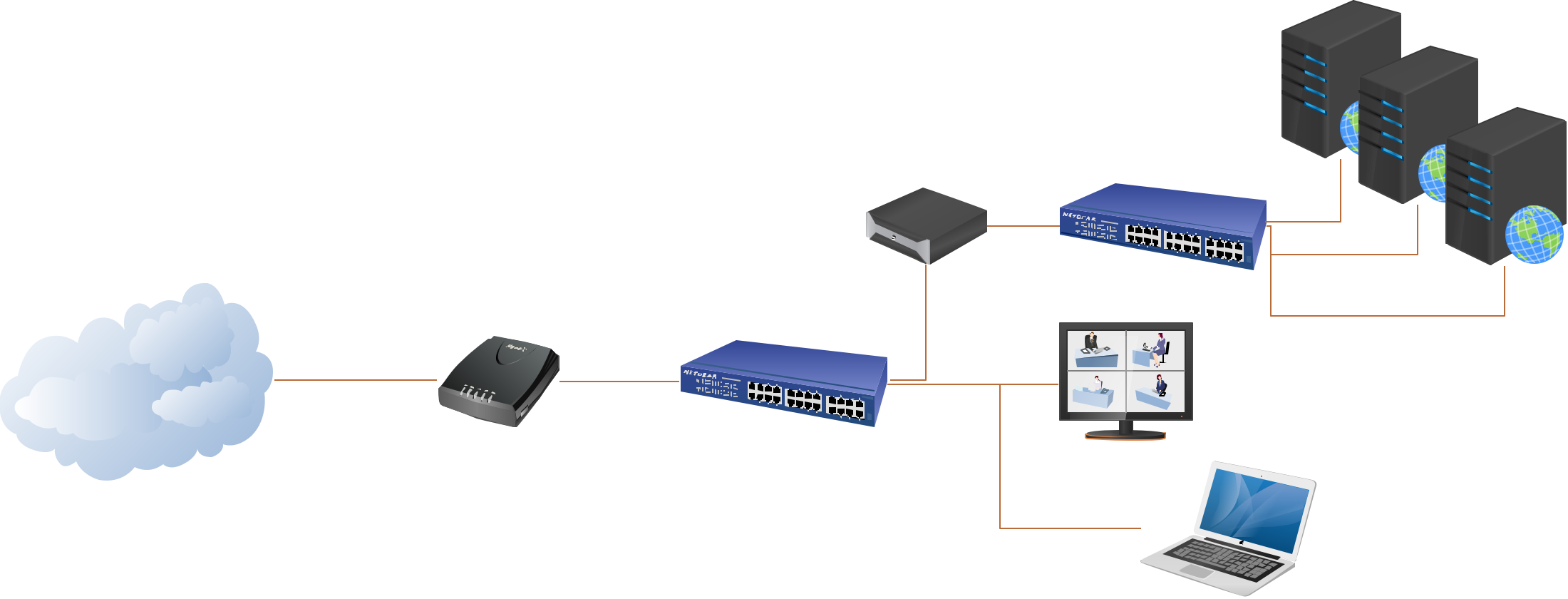

家の中のようなプライベートネットワークでもKubernetesやNASサーバーは家族やゲストユーザーがアクセスできないようにGatewayサーバーを挟んだ別ネットワークの中に配置しています。

このGatewayサーバーをAnsibleを使って構成していたのですが、その間に発生した事象についての対応メモです。

現象

$ sudo ufw enableに相当する設定をAnsibleから有効にすると、一切のネットワーク通信ができなくなりました。

その後、$ sudo ufw reset & sudo ufw enable を実行すると、Gatewayサーバーから外部に対するネットワーク通信が全て行えなくなりました。

Gatewayに割り当てているIPアドレスへのpingすら通らなくなっていて、通常はループバックデバイス(lo)からの通信は全て許可されるはずですが、それらルールが一切適用されなくなり、デフォルトポリシーのDROPだけが有効になっているようにみえました。

原因

ufwはiptablesを操作するためのフロントエンドなので、実際にどのような設定が行なわれているか確認していきます。

# Generated by iptables-save v1.8.4 on Sun Aug 28 21:20:07 2022

*filter

:INPUT DROP [12992:2669752]

:FORWARD DROP [0:0]

:OUTPUT ACCEPT [280:11200]

:ufw-after-forward - [0:0]

:ufw-after-input - [0:0]

:ufw-after-logging-forward - [0:0]

:ufw-after-logging-input - [0:0]

:ufw-after-logging-output - [0:0]

:ufw-after-output - [0:0]

:ufw-before-forward - [0:0]

:ufw-before-input - [0:0]

:ufw-before-logging-forward - [0:0]

:ufw-before-logging-input - [0:0]

:ufw-before-logging-output - [0:0]

:ufw-before-output - [0:0]

:ufw-logging-allow - [0:0]

:ufw-logging-deny - [0:0]

:ufw-not-local - [0:0]

:ufw-reject-forward - [0:0]

:ufw-reject-input - [0:0]

:ufw-reject-output - [0:0]

:ufw-skip-to-policy-forward - [0:0]

:ufw-skip-to-policy-input - [0:0]

:ufw-skip-to-policy-output - [0:0]

:ufw-track-forward - [0:0]

:ufw-track-input - [0:0]

:ufw-track-output - [0:0]

:ufw-user-forward - [0:0]

:ufw-user-input - [0:0]

:ufw-user-limit - [0:0]

:ufw-user-limit-accept - [0:0]

:ufw-user-logging-forward - [0:0]

:ufw-user-logging-input - [0:0]

:ufw-user-logging-output - [0:0]

:ufw-user-output - [0:0]

-A ufw-after-input -p udp -m udp --dport 137 -j ufw-skip-to-policy-input

-A ufw-after-input -p udp -m udp --dport 138 -j ufw-skip-to-policy-input

-A ufw-after-input -p tcp -m tcp --dport 139 -j ufw-skip-to-policy-input

-A ufw-after-input -p tcp -m tcp --dport 445 -j ufw-skip-to-policy-input

-A ufw-after-input -p udp -m udp --dport 67 -j ufw-skip-to-policy-input

-A ufw-after-input -p udp -m udp --dport 68 -j ufw-skip-to-policy-input

-A ufw-after-input -m addrtype --dst-type BROADCAST -j ufw-skip-to-policy-input

-A ufw-after-logging-forward -m limit --limit 3/min --limit-burst 10 -j LOG --log-prefix "[UFW BLOCK] "

-A ufw-after-logging-input -m limit --limit 3/min --limit-burst 10 -j LOG --log-prefix "[UFW BLOCK] "

-A ufw-before-forward -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT

-A ufw-before-forward -p icmp -m icmp --icmp-type 3 -j ACCEPT

-A ufw-before-forward -p icmp -m icmp --icmp-type 11 -j ACCEPT

-A ufw-before-forward -p icmp -m icmp --icmp-type 12 -j ACCEPT

-A ufw-before-forward -p icmp -m icmp --icmp-type 8 -j ACCEPT

...

内容自体はufwのデフォルトのようにみえますが、実際には":ufw-"で始まる各targetと、そこに設定を行なう、"-A ufw-*"の間に大切な設定が抜けています。

設定したtargetはINPUT,FORWARD,OUTPUTの各chainに関連付けられて始めて機能しますが、targetの定義だけで肝心のchainとの組み合わせの部分がまったく抜けていました。

ufwパッケージを remove & purge で削除してから再インストールしても再現するので、悩ましい現象でした。

環境

- Ubuntu 22.04.1 LTS

発生した経緯

まず ufw の他にも、iptables-persistent を使っていて、iptables-saveの出力は、/etc/iptables/rules.v4に保存されています。

この内容は再起動時に復元されるので、正しくないiptables-saveの内容が保存されると、再起動しても復元されてしまいます。

手動でiptablesコマンドで設定した内容は、/etc/ufw/*.rulesにも保存する必要があります。詳細は最後のセクションを確認してください。

次に、ansibleではufwモジュールの他に、iptablesモジュールを使ってnatテーブルを操作しています。

この設定内容を削除するために、iptables -F を使って、filterとnatテーブル両方の各chainを初期化していました。

最後に、ufwの設定は、/etc/ufw/*.rulesに格納されていますが、この中には、targetの設定のみで、どのtargetをどのchainに結びつけるのかといった情報はありません。

このためufwが最初に登録する-A OUTPUT -j ufw-track-outputなどの情報が一度失われてしまうと、同様の現象が再現します。

- ufw,iptablesを設定し、有効化する

- sudo ufw reset により、削除する

- sudo iptables -F INPUT などを実行し、各chainを初期化する

- sudo ufw enable により、デフォルトルールを追加する

この手順により、-A OUTPUT -j ufw-track-output などのルールが全て失われてしまいます。

1〜3.の初期化を実行しても、ufw関連の情報はiptablesの中に残ってしまっています。

# Generated by iptables-save v1.8.7 on Sun Aug 28 22:08:18 2022

*filter

:INPUT ACCEPT [43:6590]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [43:6865]

:ufw-after-forward - [0:0]

:ufw-after-input - [0:0]

:ufw-after-logging-forward - [0:0]

:ufw-after-logging-input - [0:0]

:ufw-after-logging-output - [0:0]

:ufw-after-output - [0:0]

:ufw-before-forward - [0:0]

:ufw-before-input - [0:0]

:ufw-before-logging-forward - [0:0]

:ufw-before-logging-input - [0:0]

:ufw-before-logging-output - [0:0]

:ufw-before-output - [0:0]

:ufw-reject-forward - [0:0]

:ufw-reject-input - [0:0]

:ufw-reject-output - [0:0]

:ufw-track-forward - [0:0]

:ufw-track-input - [0:0]

:ufw-track-output - [0:0]

COMMIT

# Completed on Sun Aug 28 22:08:18 2022

# Generated by iptables-save v1.8.7 on Sun Aug 28 22:08:18 2022

*nat

:PREROUTING ACCEPT [15:2546]

:INPUT ACCEPT [0:0]

:OUTPUT ACCEPT [7:526]

:POSTROUTING ACCEPT [7:526]

COMMIT

# Completed on Sun Aug 28 22:08:18 2022

対策

原因は中途半端にufw関連のターゲットの情報が、iptablesの中に残ってしまっていた点です。

このためufwが再設定時に、初期化操作をするべきか正しく判断することができなくなっていました。

まず現象が発生してしまった場合には、iptables-saveの出力をファイルに保存してから、次のように完全に空にしたルールをiptables-restoreに渡して初期化します。

iptables-restoreに渡すファイルの確認

iptables-saveの出力を保存し、ufw関連の行を全て削除します。

$ cat /etc/iptables/rules.v4

# Generated by iptables-save v1.8.7 on Sun Aug 28 22:09:06 2022

*filter

:INPUT ACCEPT [47:7290]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [52:7695]

COMMIT

# Completed on Sun Aug 28 22:09:06 2022

# Generated by iptables-save v1.8.7 on Sun Aug 28 22:09:06 2022

*nat

:PREROUTING ACCEPT [15:2546]

:INPUT ACCEPT [0:0]

:OUTPUT ACCEPT [7:526]

:POSTROUTING ACCEPT [7:526]

COMMIT

# Completed on Sun Aug 28 22:09:06 2022

iptables-restoreによる再設定

ufw関連の定義がない設定ファイルを準備したら、iptables-restoreに渡します。

$ sudo cat /etc/iptables/rules.v4 | sudo /usr/sbin/iptables-restore

ufwの有効化

$ sudo ufw enable

Firewall is active and enabled on system startup

## 設定内容の確認

```bash:出力にtargetとchainの紐付けがあることの確認

$ sudo /usr/sbin/iptables-save

...

:ufw-track-output - [0:0]

-A INPUT -j ufw-before-logging-input

-A INPUT -j ufw-before-input

-A INPUT -j ufw-after-input

-A INPUT -j ufw-after-logging-input

-A INPUT -j ufw-reject-input

-A INPUT -j ufw-track-input

-A FORWARD -j ufw-before-logging-forward

-A FORWARD -j ufw-before-forward

-A FORWARD -j ufw-after-forward

-A FORWARD -j ufw-after-logging-forward

-A FORWARD -j ufw-reject-forward

-A FORWARD -j ufw-track-forward

-A OUTPUT -j ufw-before-logging-output

-A OUTPUT -j ufw-before-output

-A OUTPUT -j ufw-after-output

-A OUTPUT -j ufw-after-logging-output

-A OUTPUT -j ufw-reject-output

-A OUTPUT -j ufw-track-output

COMMIT

...

さいごに

ufwは自身が追加したtargetが定義されていると初期化済みと判断して、targetとchainの関連付けの処理をスキップするようでした。

ufwがiptablesの設定をきちんと確認し、"-A INPUT -j ufw-*"のような行がなければベストだったのだろうとは思います。

根本的な原因はufwコマンドと手動でのiptables操作にあったのだろうとは思うので、ufwを使う時には綺麗な初期状態に戻してから始めるようにしましょう。

後日談 と 反省点

この記事を執筆したタイミングではufwを利用し始めたタイミングでした。

ufwを利用する際にNAT設定などiptablesコマンドから手動で設定しなければいけない設定があります。

これらの手動で設定した内容は/etc/ufw/*.rulesに追加する必要があります。

NAT関連の設定は比較的よくあるケースだと思いますが、必ず /etc/ufw/before.rules に設定する必要があります。

これはufw関連の記事をQiitaで検索している時にみつけました。

追記する内容はiptables-saveコマンドの出力や、iptables-persistentパッケージが利用する/etc/iptalbes/rules.v4ファイルからコピーするのが確実だと思います。

またubuntu.comによる公式ガイドにはufwの利用について記述があります。

ufwとiptables-persitentパッケージは共存できますが、/etc/ufw/*.rulesファイルに必要な設定が全て存在するように管理することがポイントのようです。

きちんとufwの使い方を調べることを怠けてきて、中途半端に手動で設定を初期化するなどしたことが元々の現象の原因でしょう。

パッケージを削除した時にもきちんとpurgeしたのか確認しきれていなかったことなども反省点だと思います。

以上