1.初めに

ネットワーク、セキュリティ、機械学習など、総合的知識が求められるゼロトラストネットワークシステムを個人で作ってみようという企画。

知識のベースはオライリー社の出版するゼロトラストネットワーク -境界防御の限界を超えるためのセキュアなシステム設計-から得られる理論体系をベースに、オリジナルでゼロトラストネットワークのシステムを構築してみようというものである。

※本記事の殆どはメモみたいなものですが、ゼロトラストネットワークの認識共有のためにお使いください。

ゼロトラストネットワークの様々な要素はまだ標準化されておらず、「ゼロトラストネットワークを作ろう!」なんて本は存在しないため、構築には手探りな作業が不可欠である。そのため、長期プロジェクトになると予感される。

今回のプロジェクトを通して、システム設計の手法、機械学習の手法、ネットワークセキュリティへの理解を深めていきたい。

【注意】:ゼロトラストを語るには未熟すぎることは100も承知です。間違った解釈などの指摘は僕の将来のためになるので、遠慮なくコメントの方をよろしくお願いします。

2.ゼロトラストネットワークとは?

ゼロトラストネットワークは現在のファイアウォールに代表される境界型ネットワークの脆弱性を見つめ直した、新しいネットワークセキュリティの形である。ゼロトラストとは誰も信用しないという意味合いである。

新しいものを語るためには古いものを語らなければならない。まずは境界型ネットワークについて考える。

2.1.境界型ネットワーク

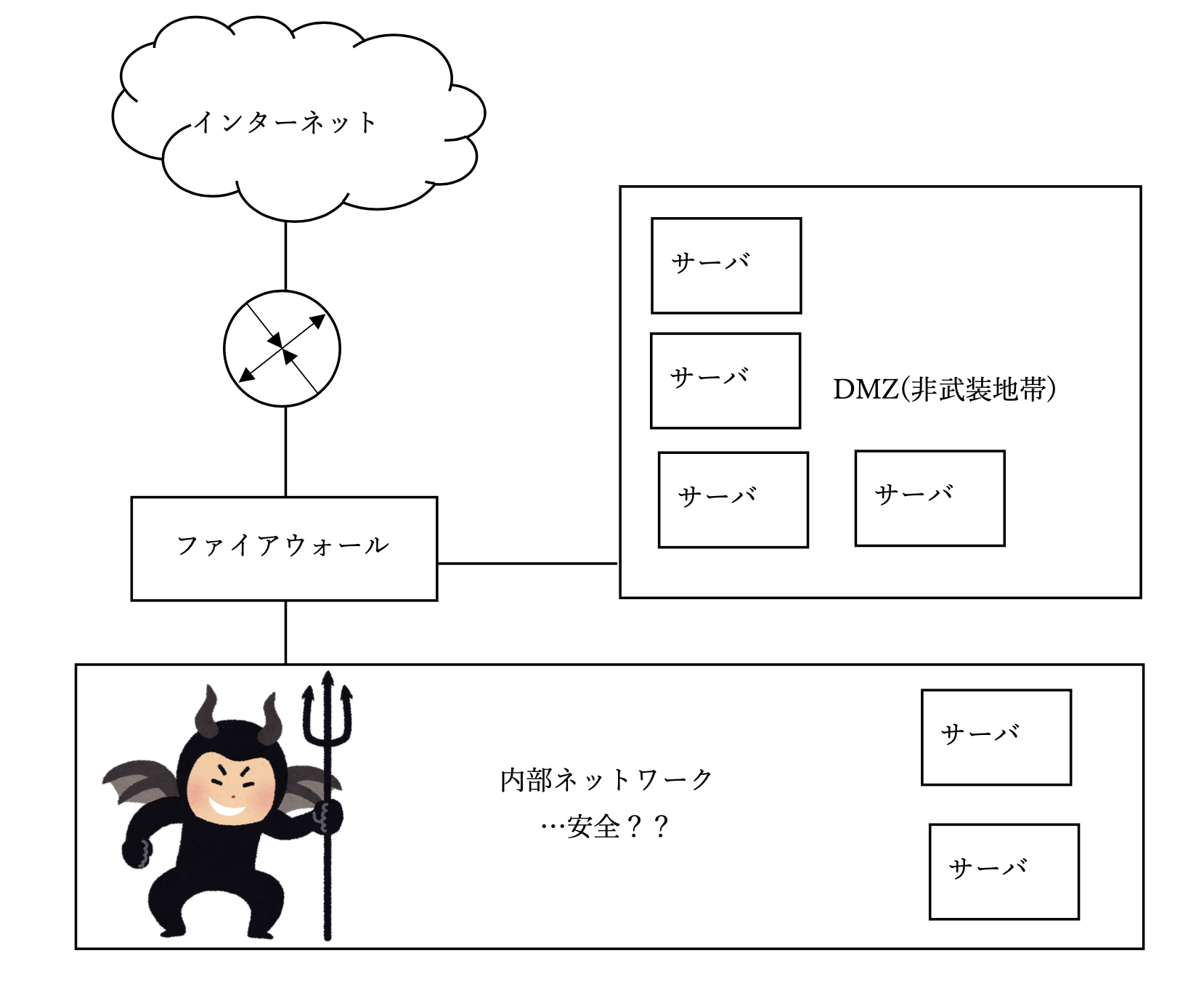

ネットワークについて造詣の深い人ならば当然といってしまえばそうなのであるが、会社などの大規模システムを運用する場所では以下に示すように、ルータから送られてくる外部からの通信をファイアーウォールによって管理し、外部に公開するシステムをDMZ(非武装地帯)、外部に公開してはいけないサーバ群を内部ネットワークに設置する。

※簡単な組織のネットワークモデルwith侵入者

境界型ネットワークの脆弱性

境界型ネットワーク(=FWによる防御)の脆弱性は単に(´-`).。oO(境界内部のネットワークなら安全!)という(思考が止まった)考え方に起因している。内部のネットワークに一度侵入を許してしまえば、侵入者は内部ネットワークのサーバを好き放題できる。 先ほどの内部ネットワークのところにいる悪魔は某国のハッカーかもしれないし、セキュリティ観念の杜撰な年功序列だけでのし上がった無能社員かもしれない。情報を漏らしてしまえば、両者の扱いは(ほぼ)同じだ。内部ネットワークにアクセスできる人間も、もしかしたら会社に恨みを抱き、内部の機密データを盗んでやろうという陰謀に燃える人間かもしれないからだ。内部にも外部にも敵はあり得るのだ。

2.2.ゼロトラストネットワーク

例えば....

例えば、銀行の口座情報を口座管理の部署の新米配属の人がアクセスする、なんて事態は聞いただけでもぞくっとするだろう。新人にそのような権限を与えるのはもってのほかである。では、管理職の人間が、駅の通信が暗号化されない公衆ネットワークから口座管理のデータベースにアクセスするのはどうだろうか?

権限的にはアクセス管理は正しいのかもしれないが、VPNなどで暗号化通信を利用していても、機密性の高い情報にそんな場所にアクセスするのは(おそらく)間違いであろう。

また、管理職が友人のPCからアクセスするのもおかしい。しかし、現段階の認証ではそのようなアクセスも通ってしまうだろう。そのような現段階のネットワークセキュリティの脆弱性を対処療法的ではなく、根本から見つめ直す仕組みが「ゼロトラストネットワーク」である。

境界型の脆弱性をカバーするための基本原則。

まずはゼロトラストネットワークの基本原則をみてみる。・ネットワークは常に安全ではないとみなされる

・ネットワーク上には外部及び内部の脅威は常に存在する

・ネットワークを信用できると判断するにはローカルネットワークでは不十分である

・デバイス、ユーザ、ネットワークフローは一つ残らず認証及び認可される

・ポリシーは動的であり、できるだけ多くの情報源に基づいて作成されなければならない

※ ゼロトラストネットワーク -境界防御の限界を超えるためのセキュアなシステム設計-より抜粋

ゼロトラストネットワークの基本原則=境界型の根本的な問題のカバーとも考えられるだろう。

3.じゃあゼロトラストって結局のところなんなの?

ゼロトラストの真髄は「信頼、信用を動的に管理」することにあるように思える。

境界型ネットワークの静的な認証・認可(この人なら大丈夫、このアクションなら大丈夫、内部なら安全のような考え方)に加え、動的な信頼値(場所、端末、日時、管理権限(の詳細なスコア)、IPアドレスなどから導き出されるスコア)を加える。

そんな仕組みを現在の境界型ネットワーク上に覆いかぶさる形で実装するシステムが、「ゼロトラストネットワークである」

そんな仕組みを現在の境界型ネットワーク上に覆いかぶさる形で実装するシステムが、「ゼロトラストネットワークである」

手もつかれてきたのでここで一旦おわり。

次はどうやってゼロトラストシステムを作るの?っていうのを考えていこう。