はじめに

Identity Domainsが使えるアカウントを触る機会があったので、いろいろと試しています。

今回は、コンソールにアクセス可能なIPアドレスを制限してみました。

従来どおりのアクセス制限方法には、2種類あります。IDCS側で制限する方法と、OCI側で制限する方法です。

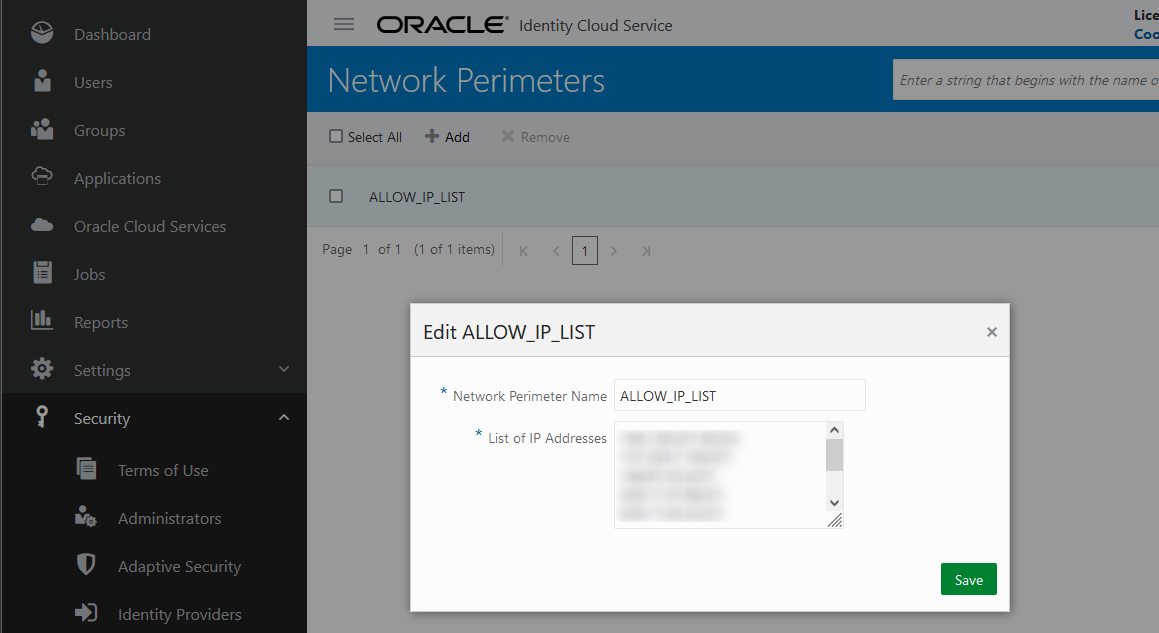

IDCS側で制限する場合は、ネットワーク・ペリメータでアクセス許可するIPを指定して、Sign-On Policiesに設定していました。ネットワーク・ペリメータは、IDCS側で以下のような画面から設定します。(詳細は割愛します)

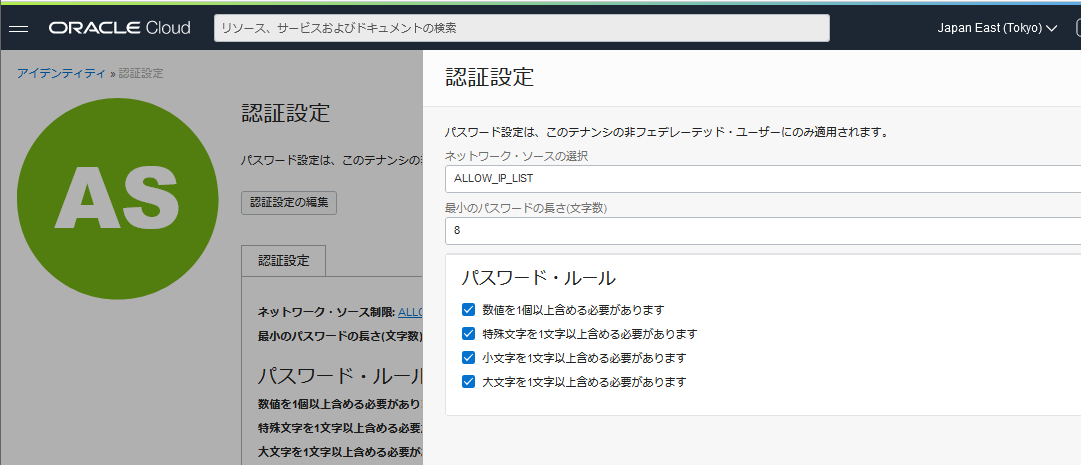

OCI側で制限する場合は、ネットワーク・ソースでアクセス許可するIPを指定して、認証設定に設定していました。以下のような画面で作成したネットワーク・ソースを指定します。(詳細は割愛します。)

この接続元制限、Identity Domainsになるとどうやって設定するのでしょう。

結果

先に結果から。

従来のIDCSと同様に、ネットワーク・ペリメータとサイン・イン・ポリシーを設定することで設定できました。

(従来OCI側で設定するときに使用していた「認証設定」の画面は、探した限り見つかりませんでした。)

ドメインごとにアクセス制限の設定をしないといけなかったことが、注意点です。 Defaultドメインでネットワーク・ペリメータの設定をしても、追加したドメインでは有効になっておらず、個別に設定する必要がありました。

逆に言えば、ドメインごとにアクセス制御を設定できるので、設定は面倒ですが柔軟に設定することができそうです。

やってみる

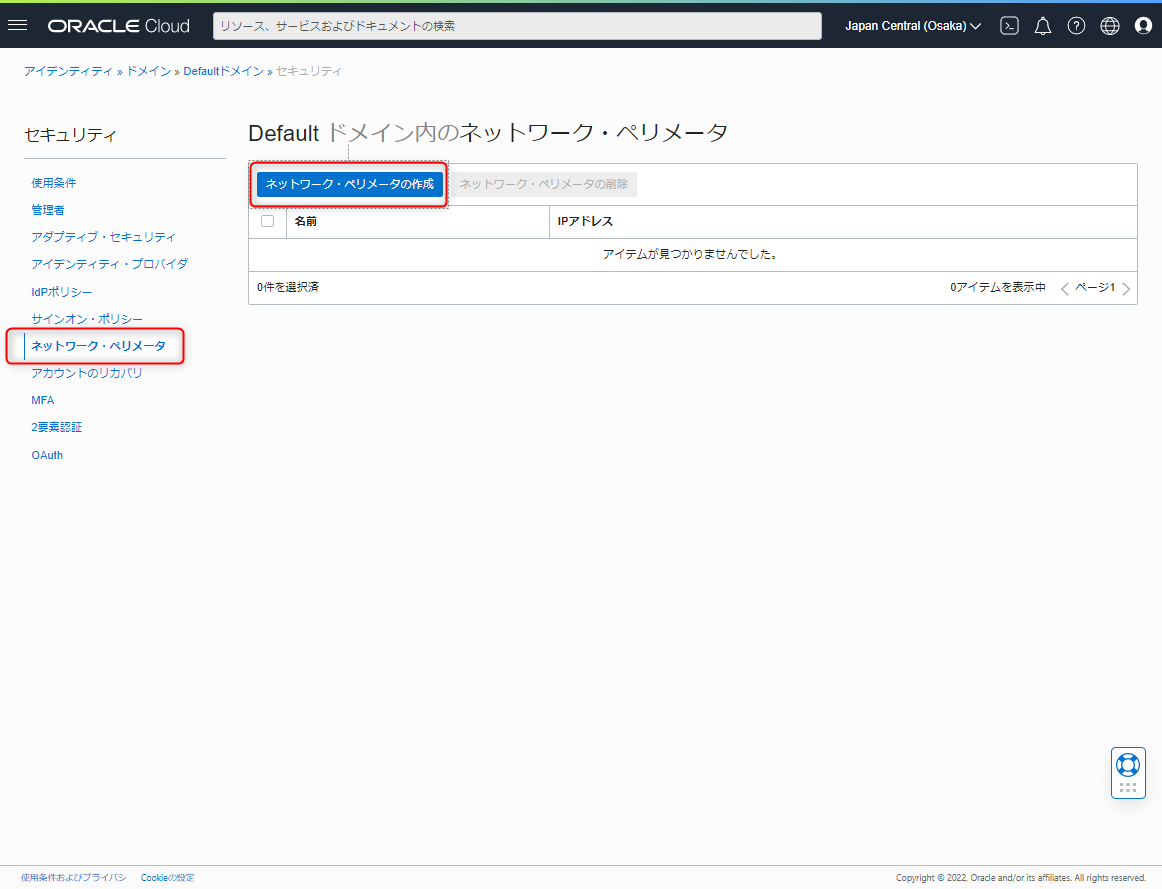

デフォルトドメインにログインして、Defaultドメインの設定画面に遷移し、「セキュリティ」リンクを選択します。

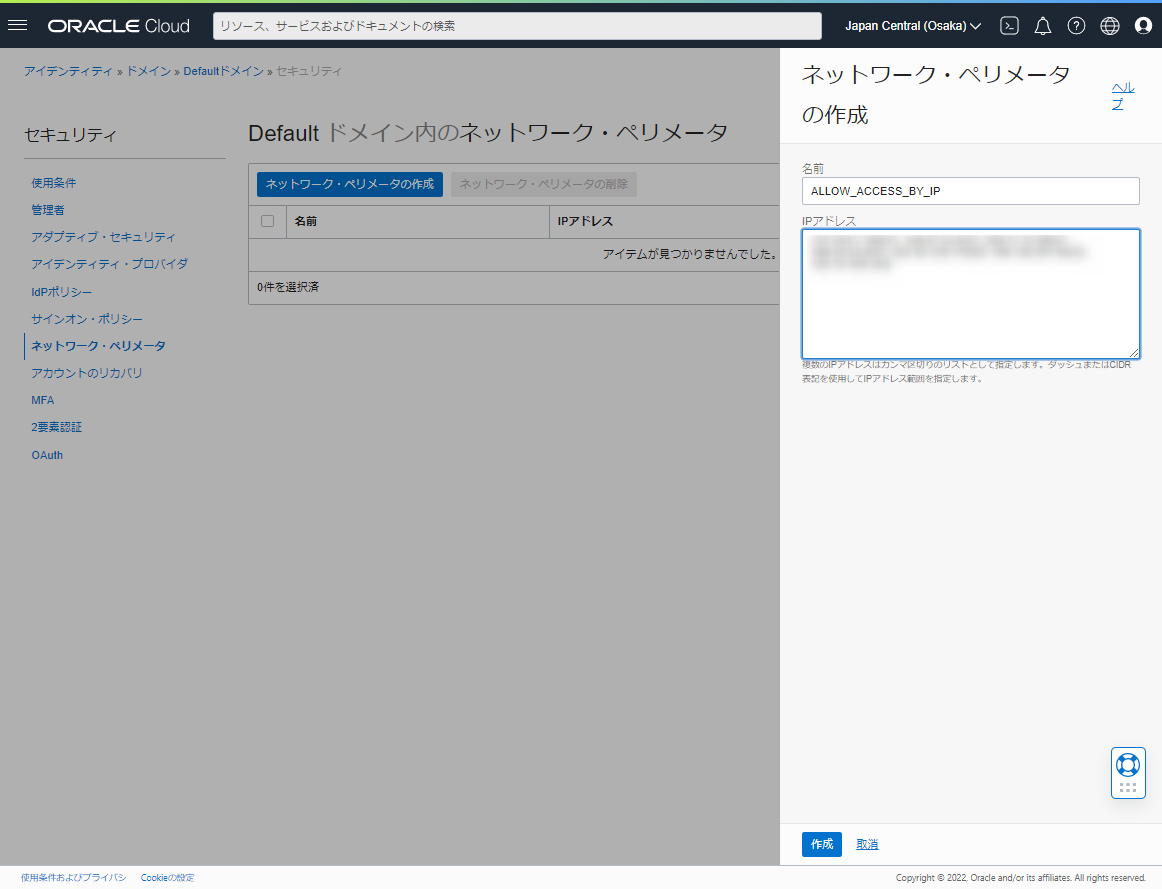

ネットワーク・ペリメータのリンクを選択後、「ネットワーク・ペリメータの作成」ボタンを押します。

アクセスを許可するIP/ネットワークアドレスをCIDR形式で入力します。複数のCIDRを指定する場合は、カンマ(,)つなぎで列挙します。

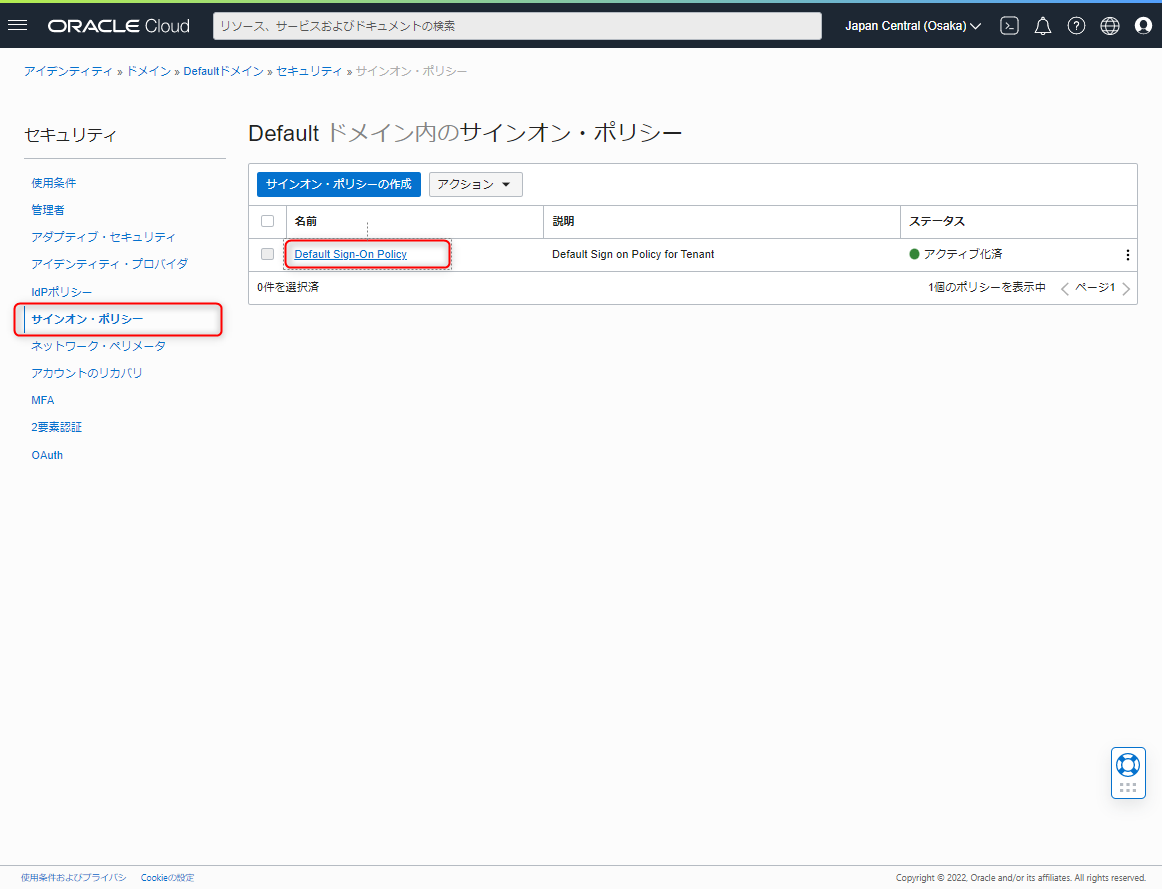

続いて、サインインポリシーを設定します。デフォルトで存在するDefault Sign-On Policyを設定変更します。

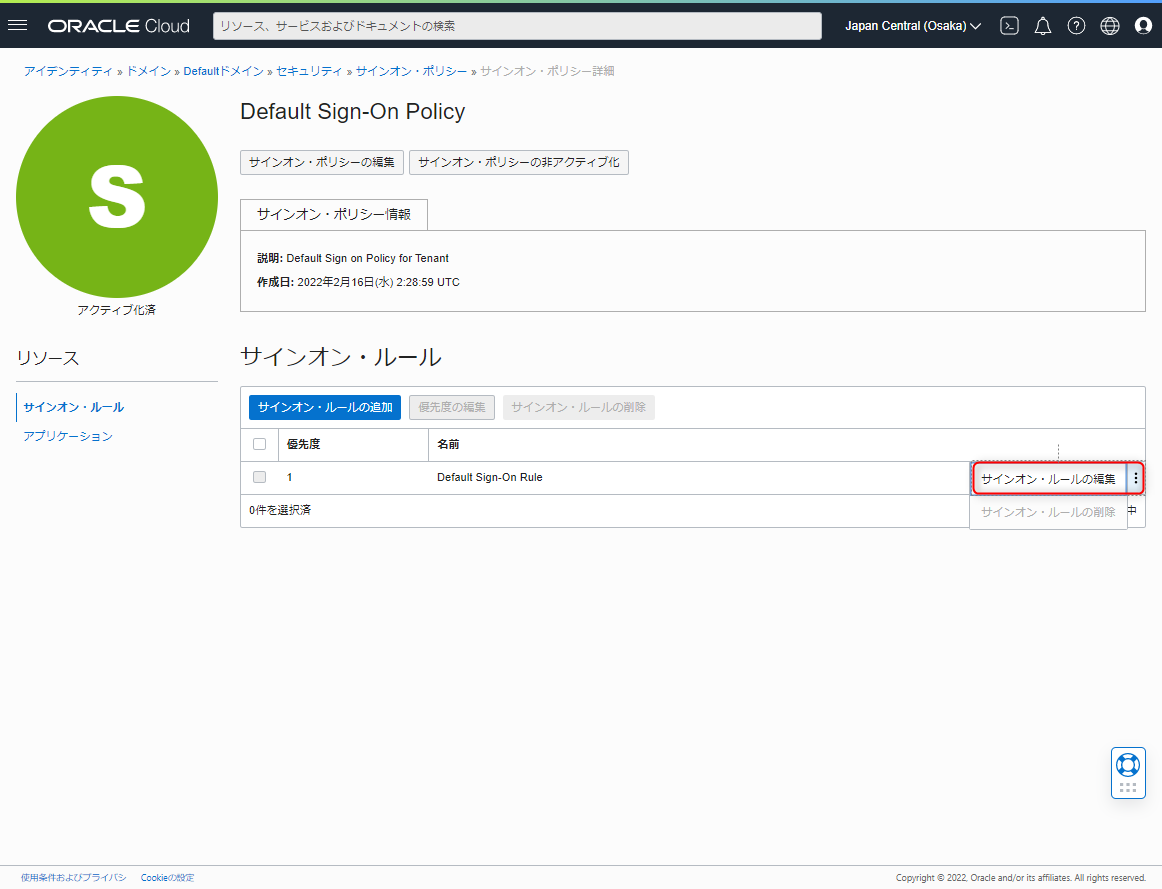

Default Sign-On Policyを編集します。

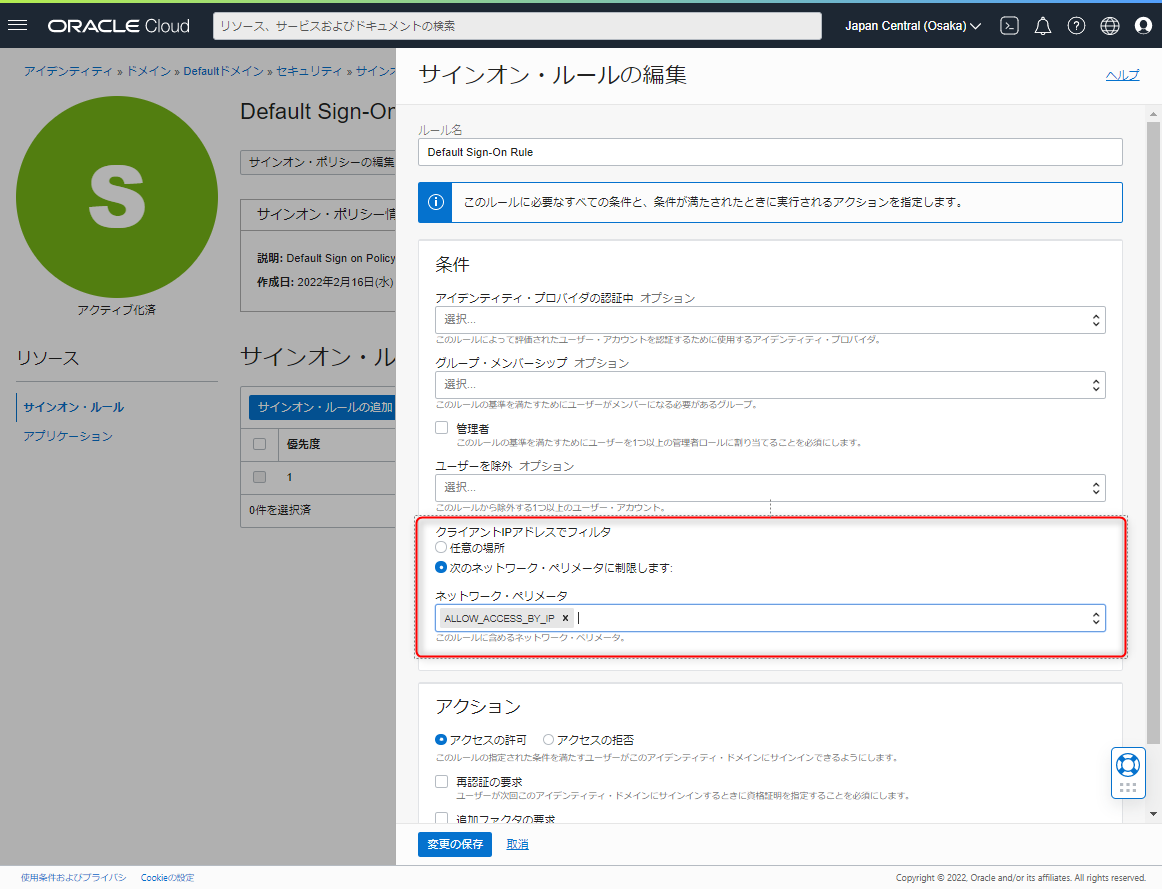

※Default Sign-On Ruleでは、既定ですべてのIPのアクセスが許可されていました。そのため、Default Sign-On Rule側でアクセス制限をしないと、アクセス制限のルールを追加しても、Default Sign-On Ruleによって許可されてしまいました。

作成したネットワーク・ペリメータをルールに追加します。

1度ログアウトして、アクセス許可していないIPアドレスからコンソールにログインしてみます。アクセスが拒否されます。

アクセスが許可されているIPからログインして、ログインできることを確認します。ログインできたら成功です。

追加ドメインが存在し、同じようにアクセス制限をしたい場合は、追加ドメインに対しても同様にアクセス制限の設定を行います。