情報セキュリティは以下6要素をバランス良く高めていく必要がある。

6要素を用いれば、システムのセキュリティを評価することができる。

情報セキュリティの3大要素(CIA)

機密性(Confidentiality)

- 認可された者だけが情報を利用できる状態を保つ。

- 例:パスワード認証、アクセス許可、暗号化、セキュリティゲート

完全性(Integrity)

- 正確であること。完全である状態を保つ。

- 改ざん防止の仕組み。

- 例:デジタル署名、MD(メッセージダイジェスト)

可用性(Availability)

- 認可された利用者が必要な時に必要な情報を利用できる状態を保つ。

- システムの二重化、ホットスタンバイ、クラスタリング構成、UPS

追加された3要素

責任追跡性、説明可能性(Accountability)

- ユーザやサービスの振る舞いを説明できる状態を保つ

- セキュリティインシデントが起こったら、いつ・だれが・どこから・どのように侵入してきて・何をして・どんな被害が起こっているか・どんな影響が発生することが考えられるかを説明できる状況にしておく。

- 監視やロギングをして、記録をとっておくと、後から分析できる。

- 分析できず、適切な対応をとれないことを避けなければならない。

- 例:操作ログ、アクセスログの記録、デジタル署名を使った否認防止

真正性、認証性(Authenticity)

- 利用者が本人であることを認証できる状態を保つ

- ユーザごとに異なるアカウント情報を使用するようにする。

→パスワードの使いまわしやアカウントの共有など - 例:パスワード認証、デジタル署名

信頼性(Reliability)

- システムやプロセスが矛盾なく一貫して動作する状態を保つ

- 常に期待通りの動作を保つ。

- 商品を注文して料金を振り込んだのに商品が届かないなどは信頼性が損なわれている。

- 例:システムの二重化、設備の物理的な分散化

セキュリティ対策の構成

時系列

- 事前対策

- インシデント発生時

- 発生後の対策・復旧

- 運用

管理・運用

- 技術的な対策

- 運用面での対策

- セキュリティポリシー(ルール策定)

リスク対策

- 抑止

→警備員を雇い、建物の入り口に立ってもらう。警察官のパトロール。 - 予防

→ランサムウェア対策としてのデータのバックアップ - 検知

- 回復

リスク管理面

- 許容

- 低減

- 移転

→問題が起こったときに他者に対応してもらう。 - 回避

→スマホを使わなければ、スマホ関係の被害を防げる。あまり現実的ではない。

脅威とは

- 情報資産(データファイル、書類、会話の内容)およびネットワークシステムに損害を与える可能性のこと

- 3種類に分けられる

- セキュリティと言えば、一般的には1.が想像されがちだが、2. や3. の割合も大きいため、対策が必要。

-

人為的かつ意図的

・破壊、改ざん、漏洩、盗聴、盗難、サービス停止、不正利用、踏み台、ウイルス感染など

・各要素を想定した個別の対策が必要 -

人為的かつ非意図的

・操作ミス、勘違いなどのヒューマンエラー

・フールプルーフ、運用ルールの策定、利用者の教育、アクセス制限などで対策 -

非人為的かつ非意図的

・故障、事故、障害など

・システムの冗長化、バックアップ、BCP(DR)の策定などで対策

外部からの攻撃がどのように行われるのか、どのように守れば良いのか

- セキュリティは鎖のようなもの

鎖全体の強度は一番弱い輪の強度と等しい。 なので、全体のバランスが必要。

→全体のバランスを評価する基準としてCIAを用いる。 - 優秀な攻撃者は必ず一番弱い輪を攻撃する。

→攻撃者は攻撃前に必ずどこが弱い輪なのかを調査してくる(予備調査) - 守る側は弱い輪を必ず補足することが大事

→予測と監視が大事 - 人間もITシステムを構成する鎖の輪の一つであり、狙われやすい。攻撃者的には、技術的な防御を突破するよりも人を騙した方が簡単。

→ 相対的に人間が弱点になりやすい。調子の良いとき・悪いとき、詳しい人・詳しくない人、うっかりミスをする人など防御力がバラバラ。

→ 技術的な攻撃は対策しやすい。攻撃が高度になると、技術的な防御も高度になる。一度防御力が上がれば維持される。

→人を起点に攻撃する流れ:ウイルスをメールで送りつける→受け取った人を騙して組織内にウイルスを放ってもらう→ウイルスが悪いものを引き込んで攻撃が成立(例:emotet)。

emotetの攻撃手法についての記載

https://www.ipa.go.jp/security/emotet/attack.html

攻撃の予測

- 攻撃手法のトレンドを把握する

→斬新な攻撃手法を編み出すことは難しいため、うまくいっている方法(成功事例)が模倣されていく。

IPAが出している情報セキュリティ10大脅威を参考にする。

https://www.ipa.go.jp/security/10threats/10threats2022.html - 攻撃者の想定と攻撃目的の推測を行う。

→攻撃の手段・使用技術・攻撃経路を想定する。

→自分と似た組織に対する攻撃事例を分析する。

例:ただのいたずらならば、準備にあまり時間のかからないDos攻撃など。 - 攻撃分析のフレームワークを使用する。各フェーズごとにどのような攻撃がされそうか予想する。

①予備調査(偵察)

②脆弱性の調査

③攻撃の試行/侵入

④永続化(例:バックドアの設置)

⑤権限の上昇(管理者権限の奪取)

⑥攻撃活動

⑦痕跡消去(隠ぺい工作)

サイバーキルチェーン(フレームワークの一例)

①偵察:攻撃者の調査、弱点の把握

②武器化:弱点を突くための攻撃に用いるマルウェアなどの作成

③配送:メールやWebサイトなどでマルウェアを配送

④攻撃:攻撃対象者によるマルウェアの実行

⑤インストール:マルウェアへの感染

⑥遠隔操作:マルウェアを介した遠隔操作の実施

⑦目的実行:情報の摂取や改ざんなど、当初の目的を実行

MITRE社

脆弱性管理や攻撃手法の分析を行っている米国の非営利組織。

米国政府の支援を受けている。

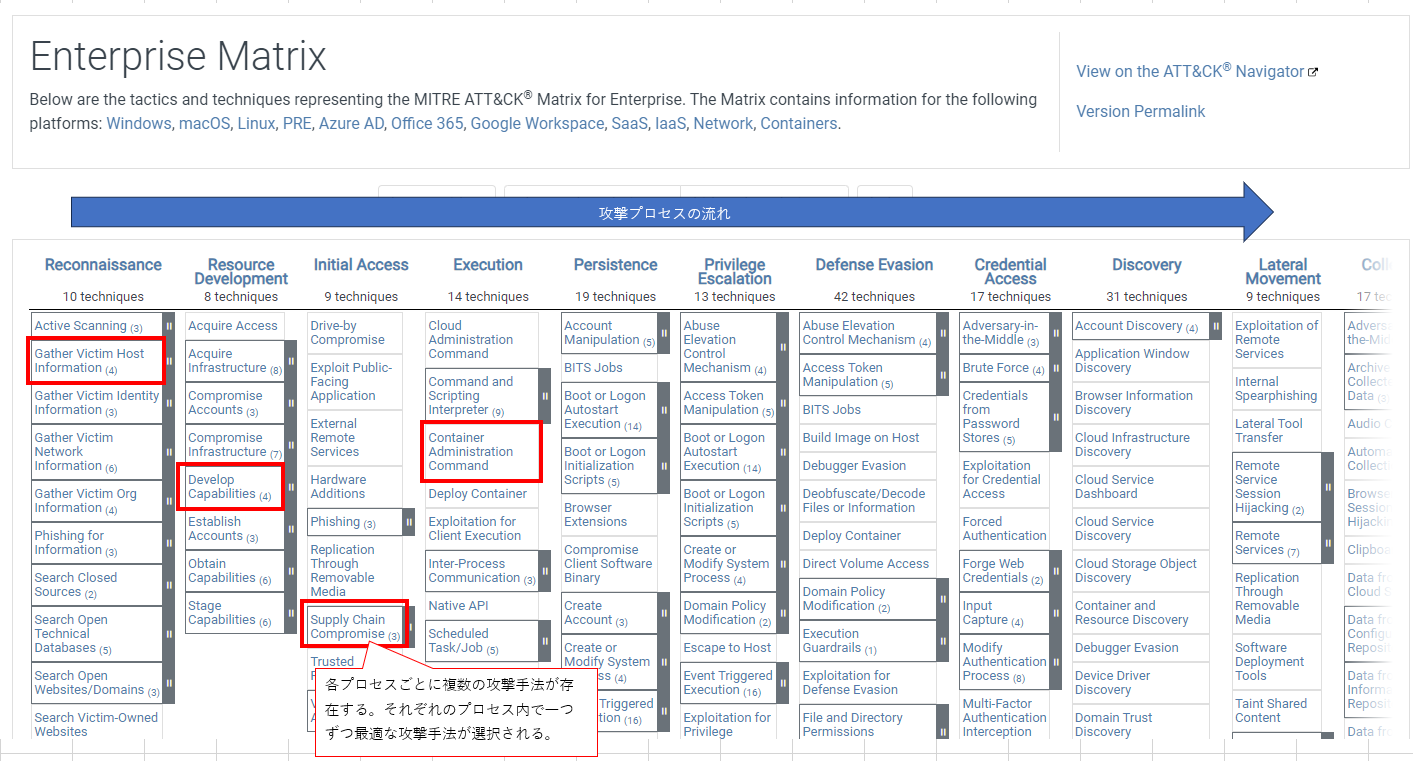

MITRE ATT&CK

企業のネットワークに侵入するための攻撃手法を一覧化したもの。

https://attack.mitre.org/matrices/enterprise/