はじめに

これまでAWSの以下のサービスについて記事を投稿してきました。

・S3

・Lambda

・API Gateway

・DynamoDB

AWSのアカウントを作成して早3ヶ月ですが、今更ながらIAMユーザーを作成しましたので記事として投稿したいと思います!

adamkontorによるPixabayからの画像

アジェンダ

1.そもそもIAMとは?

2.IAMを使用する目的は?

3.IAMユーザーの作り方(所要時間:5分)

4.まとめ

1.そもそもIAMとは?

以下Black Beltより参照

AWS Identity and Access Management(IAM)とは

・AWSリソースをセキュアに操作するために、認証・認可の仕組みを提供するマネージドサービス

要するにAWSの各サービスを安全に使用するための仕組みを提供するサービスです。

IAMを使用する目的については次章で説明します。

2.IAMを使用する目的は?

S3のバケットポリシーなどAWSの各サービスはそれぞれセキュリティを高めるための設定が用意されています。

では、IAMを使用する目的とは何でしょう?

その目的とはルートユーザーの保護ができるという点です!

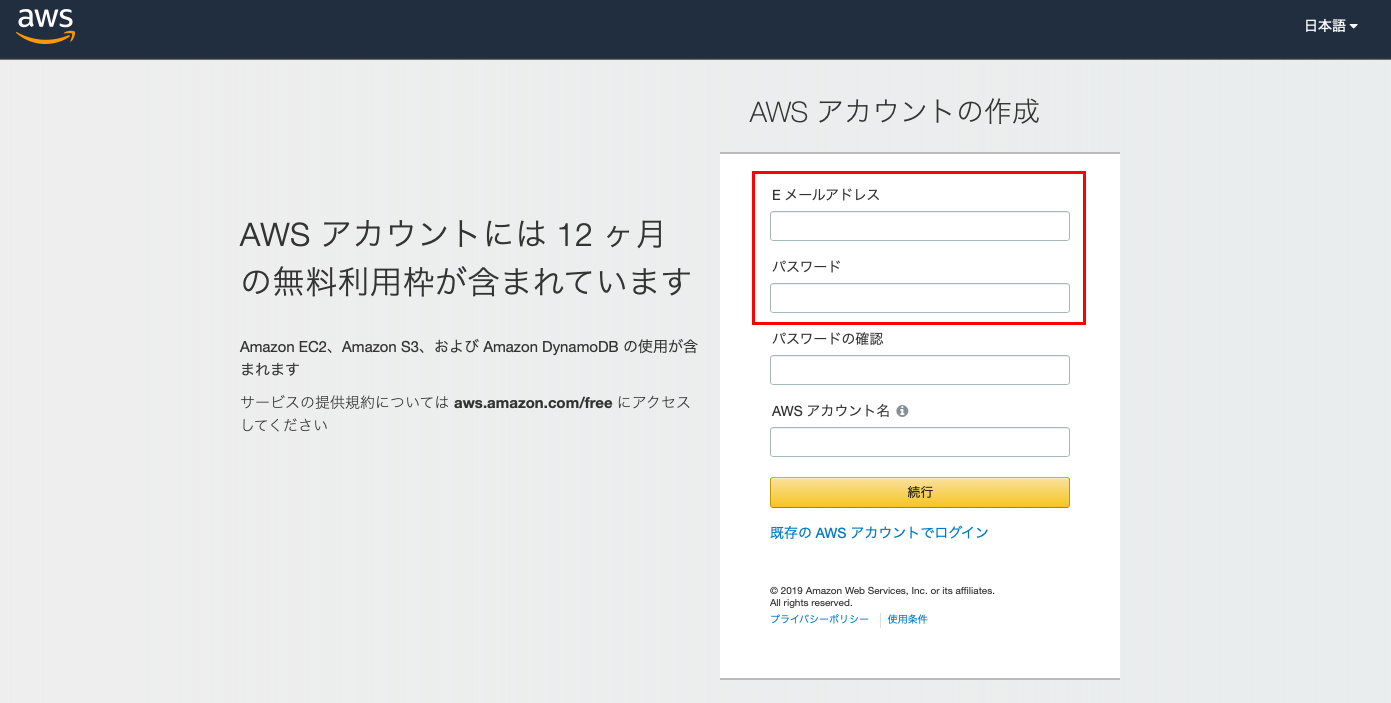

・ルートユーザーとは?

→AWSアカウントに紐付くユーザーのことです。

つまり、AWSアカウント作成時に登録したメールアドレスとパスワードでAWSコンソールに

ログインできるユーザです。

ルートユーザーはAWSの全てのサービスの使用・設定ができる最も強力な権限を持つユーザーです。

ですので、ルートユーザーだけでS3やLambda等の使用・設定もできます。

しかし、最も強力な権限を持つルートユーザーの情報が流出した場合は、AWSサービスの不正利用やセキュリティ情報が流出するなどの非常に大きなリスクが発生します。

以下のサイト等で説明されていますが、不正利用によりAmazonから高額請求される恐れもあります。

AWSの認証キーを奪われて仮想通貨を採掘される攻撃が発覚

AWSではセキュリティ保護の観点から、基本的にはIAMで作成した「IAMユーザー」を使用し、極力ルートユーザーを使用しないことを推奨しています。

(とはいえ、例えば「AWSサポートサービスの変更」などの一部のタスクについてはルートユーザーで実行する必要があります)

次章では実際に私がIAMユーザーを作成した時の手順を説明します。

3.IAMユーザーの作り方(所要時間:5分)

IAMでは以下の設定が行えます。

・IAMユーザー

・IAMポリシー

・IAMグループ

・IAMロール(今回は設定しません)

IAMユーザーはAWSで使用できるユーザーです。

前章でも述べましたが、ルートユーザーの代わりとして使用できるユーザーの作成が可能です。

また、ひとつのAWSアカウントで複数人で開発を行う場合は、各メンバ用のIAMユーザーを作ることも可能です。

IAMポリシーはAWSサービスのアクセス・使用許可を設定できるオブジェクトです。

IAMポリシーにはAWSであらかじめ用意されている「AWS管理ポリシー」や、

ユーザーが独自に定義できる「カスタム管理ポリシー」などがあります。

(他にも「インラインポリシー」と呼ばれるひとつのIAMユーザーやIAMポリシー、IAMグループに直接設定するポリシーがあるみたいですが、想定されるユースケースは少ないそうです)

IAMグループはIAMユーザーの集合体です。

ひとつのIAMユーザーに対して、最大10個のIAMグループを設定できます。

IAMロールはAWSサービスの捜査権限をアプリケーションやAWSサービスに付与できる仕組みです。

IAMロールを設定することで、各種アプリケーションからAWSサービスの操作が可能となります。

今回は使用しません。

AWSでは必要最小限の権限を持ったIAMポリシーを設定したIAMグループを作成し、

IAMユーザーに作成したIAMグループを設定することを推奨しています。

(これによって、IAMユーザーに新たな要望(例えば「会社の所属部署が変わったため、権限を変更したい」など)が発生した場合、必要な権限を持ったIAMグループを切り替えるだけで簡単に解決できます)

今回の目的はルートユーザーの代わりとして使用できる「IAMユーザー」の作成です。

ですので以下の手順で作成していきます。

① ルートユーザーに近い権限を持ったIAMポリシーを付与したIAMグループを作成する

② ①で作成したIAMグループを設定したIAMユーザーを作成する

【手順】

①ルートユーザーに近い権限を持ったIAMポリシーを付与したIAMグループを作成する

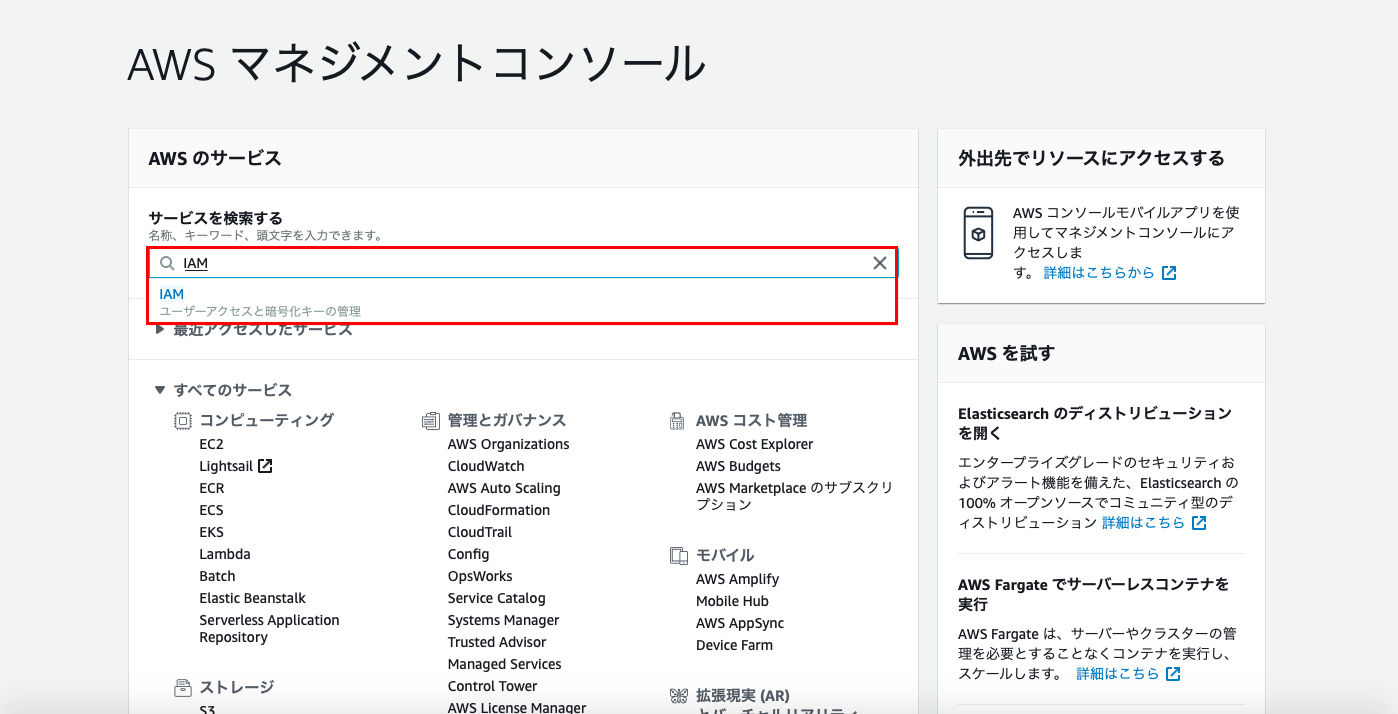

・AWSマネジメントコンソールからIAMを選択する。

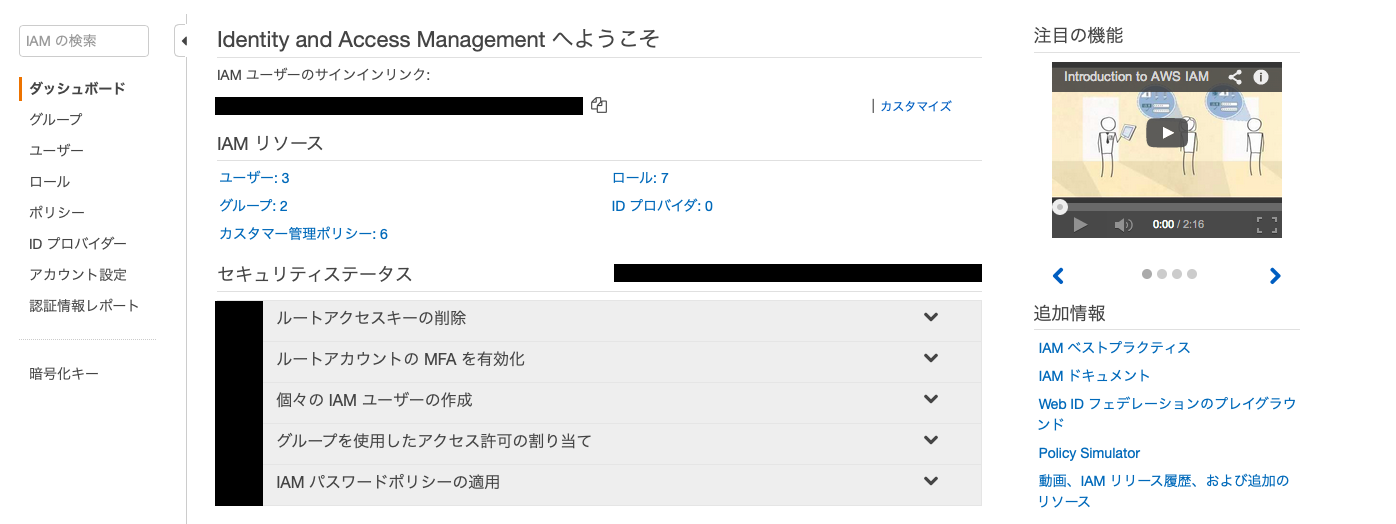

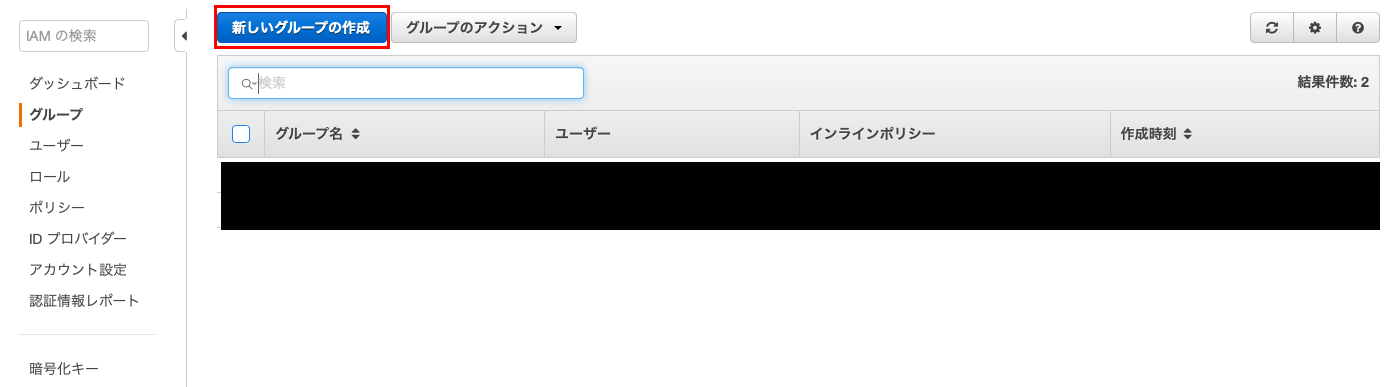

・サイドバーの「グループ」を選択する。

・「新しいグループの作成」を選択する。

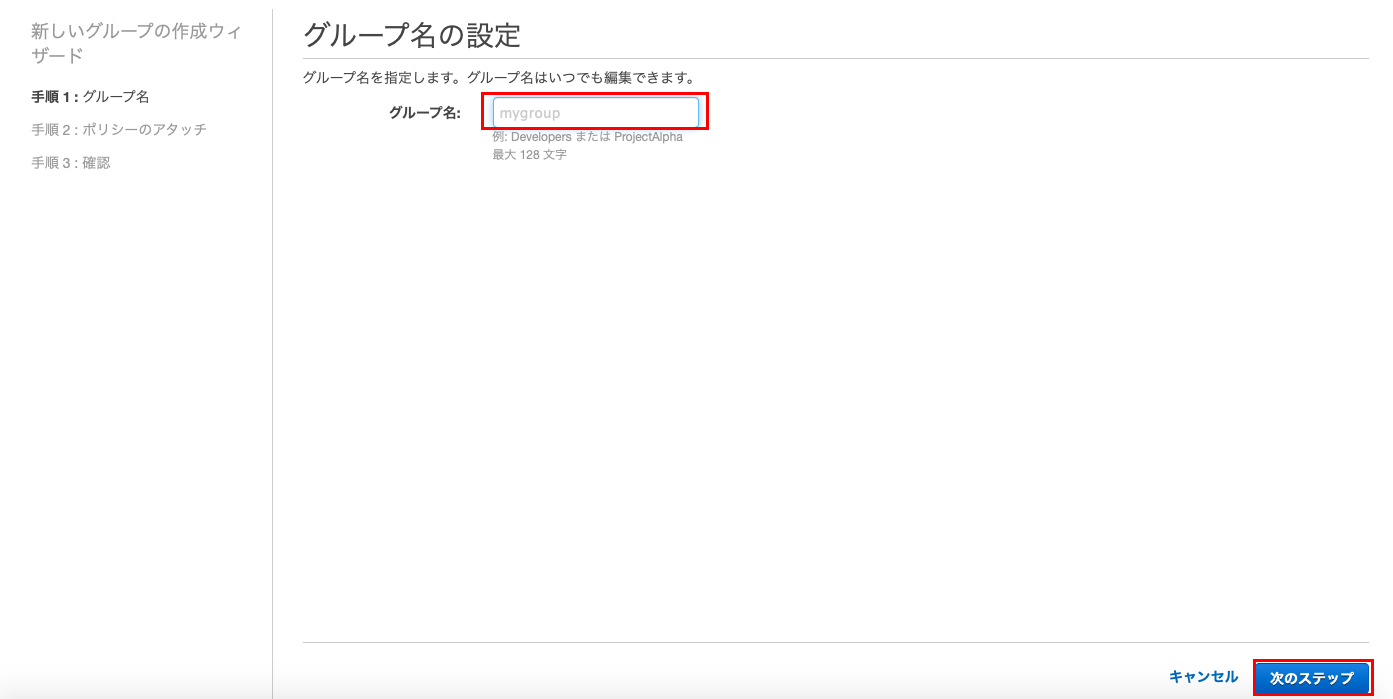

・「グループ名」を入力し、「次のステップ」を選択する。

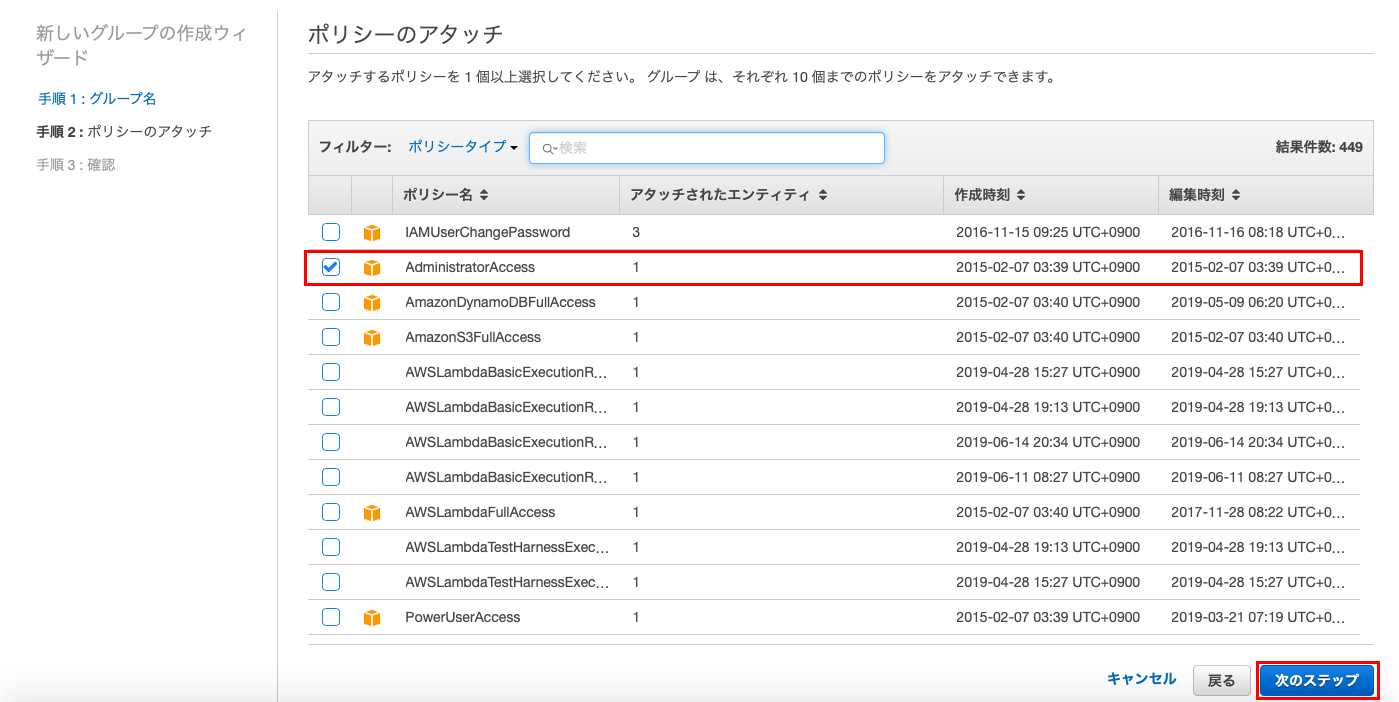

・グループに設定(アタッチ)する「IAMポリシー」にチェックをつけて「次のステップ」を選択する。

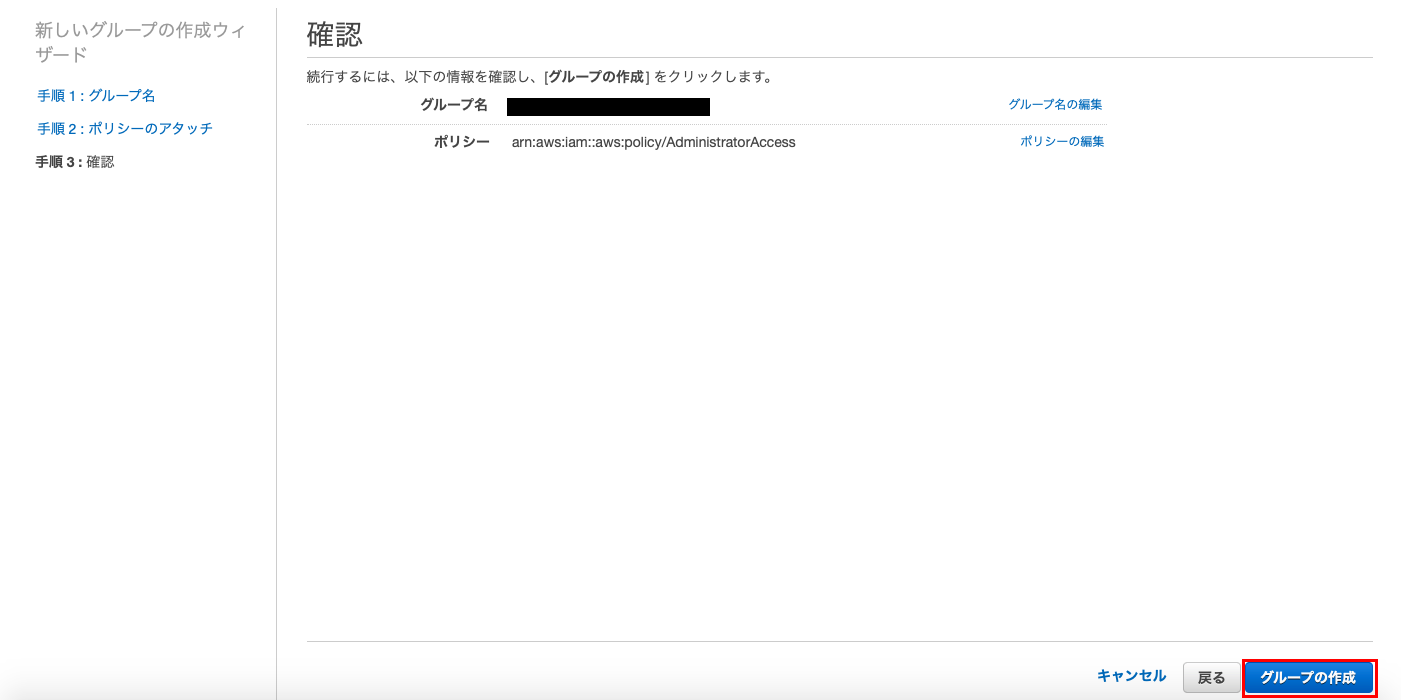

(今回はAdministratorAccessを選択しました。(※))

(※)ポリシーについて

こちらではよく使用される「AWS管理ポリシー」について説明します。

詳細については公式ドキュメントを参照してください。

・AdministratorAccess

いわゆる「管理者権限」に該当するポリシーです。

ルートユーザーの次に強力な権限があります。

IAMを含めたAWSのあらゆるサービス・リソースにアクセス・使用できる権限があります。

ただし、請求コンソールへのアクセスなどはできません。

・PowerUserAccess

いわゆる「開発者権限」に該当するポリシーです。

AdministratorAccessに次に強力な権限があります。

AdministratorAccess同様、AWSのあらゆるサービス・リソースにアクセス・使用できる権限がありますが、IAMへのアクセス・使用できる権限はありません。

今回は目的を達成できるAdministratorAccessを選択していますが、

基本的には「AWS管理ポリシー」を使用し、必要に応じて「カスタム管理ポリシー」を作成する方針で良いと思います。

・設定情報を確認し、「グループの作成」を選択する。

これでグループの作成は完了しました!

② ①で作成したIAMグループを設定したIAMユーザーを作成する

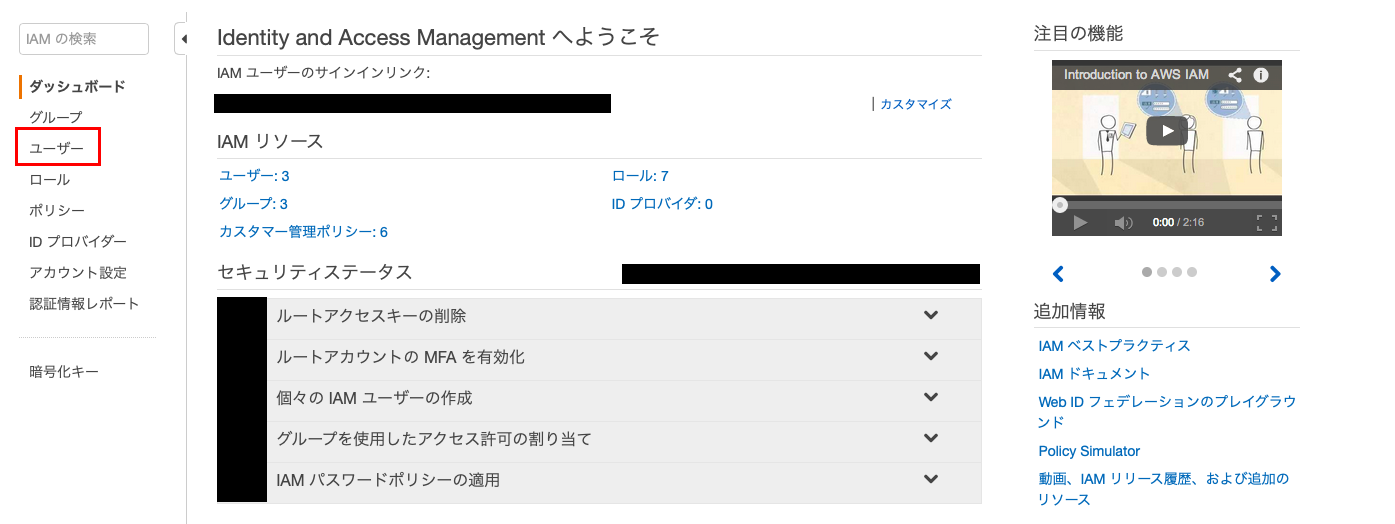

・サイドバーの「ユーザー」を選択する。

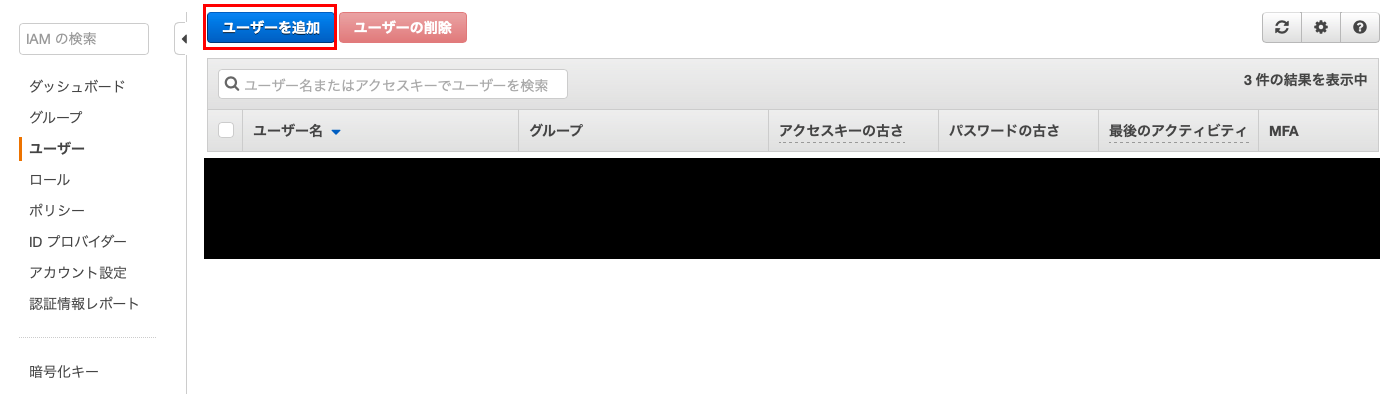

・「ユーザーを追加」を選択する。

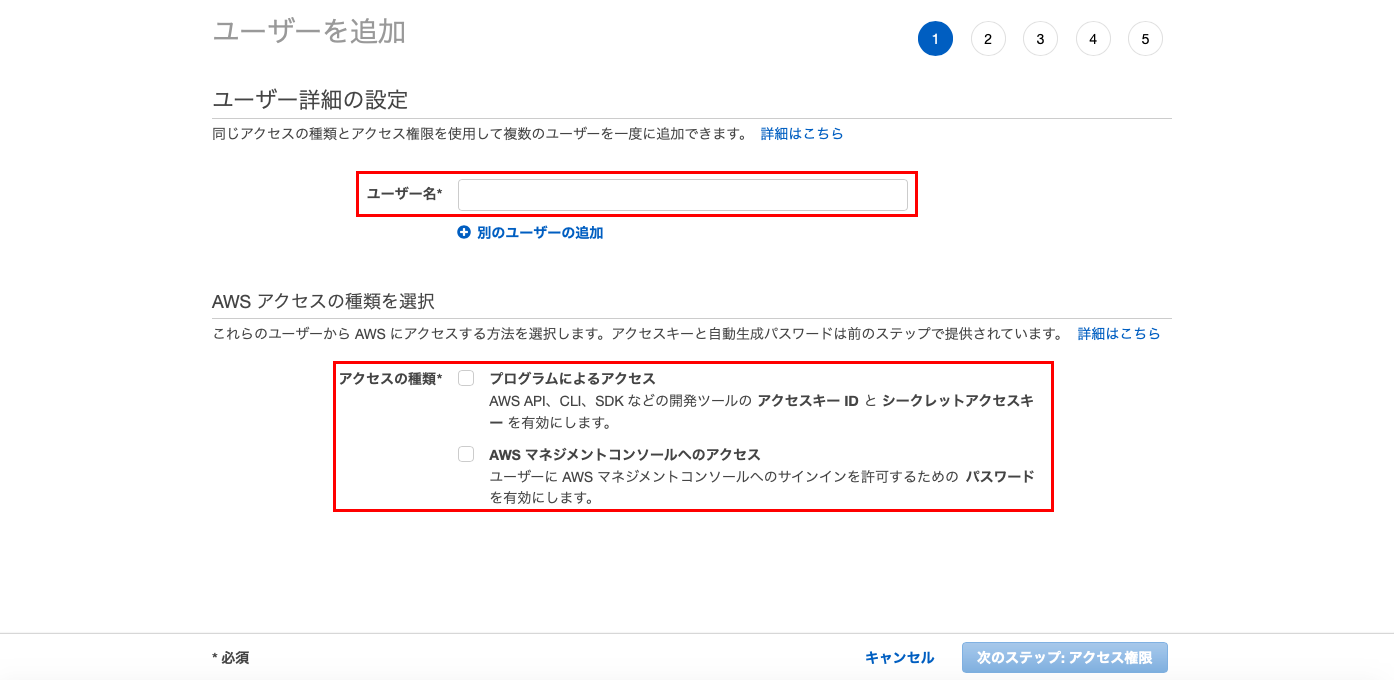

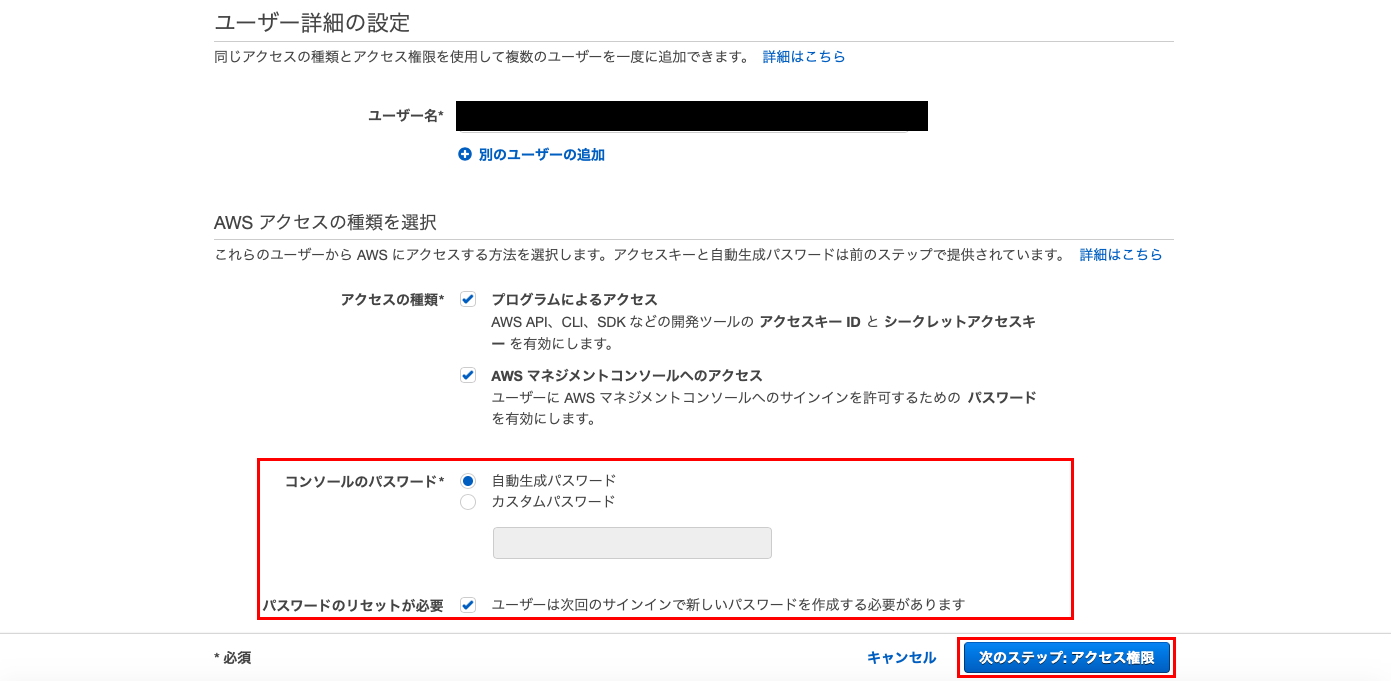

・「ユーザー名」の入力と「アクセスの種類」にチェックをつけて「次のステップ:アクセス権限」を選択する。

「アクセスの種類」ですが、今回は「AWSマネジメントコンソールへのアクセス」と「プログラムによるアクセス」の両方にチェックを入れました。

また、「AWSマネジメントコンソールへのアクセス」にチェックをつけると以下の項目が表示されます。

・コンソールのパスワード

・パスワードのリセットが必要

今回は上記のデフォルトの設定のままにしておきます。

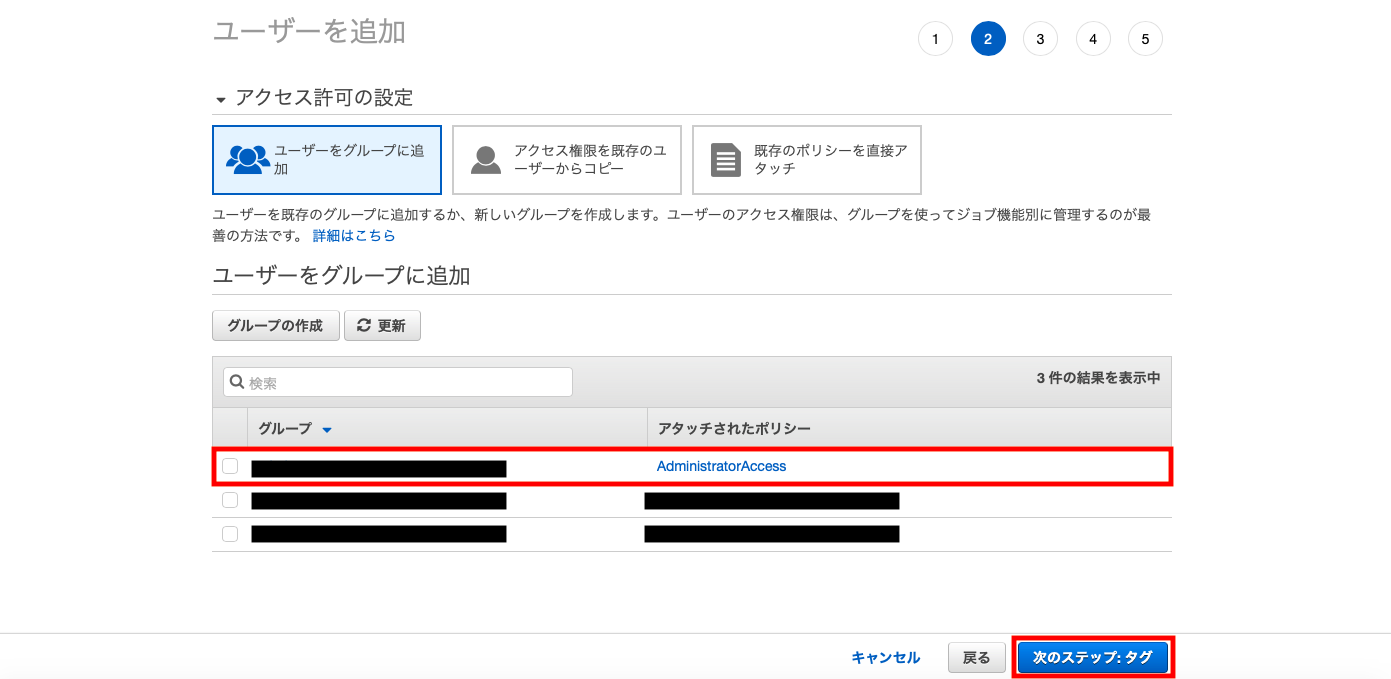

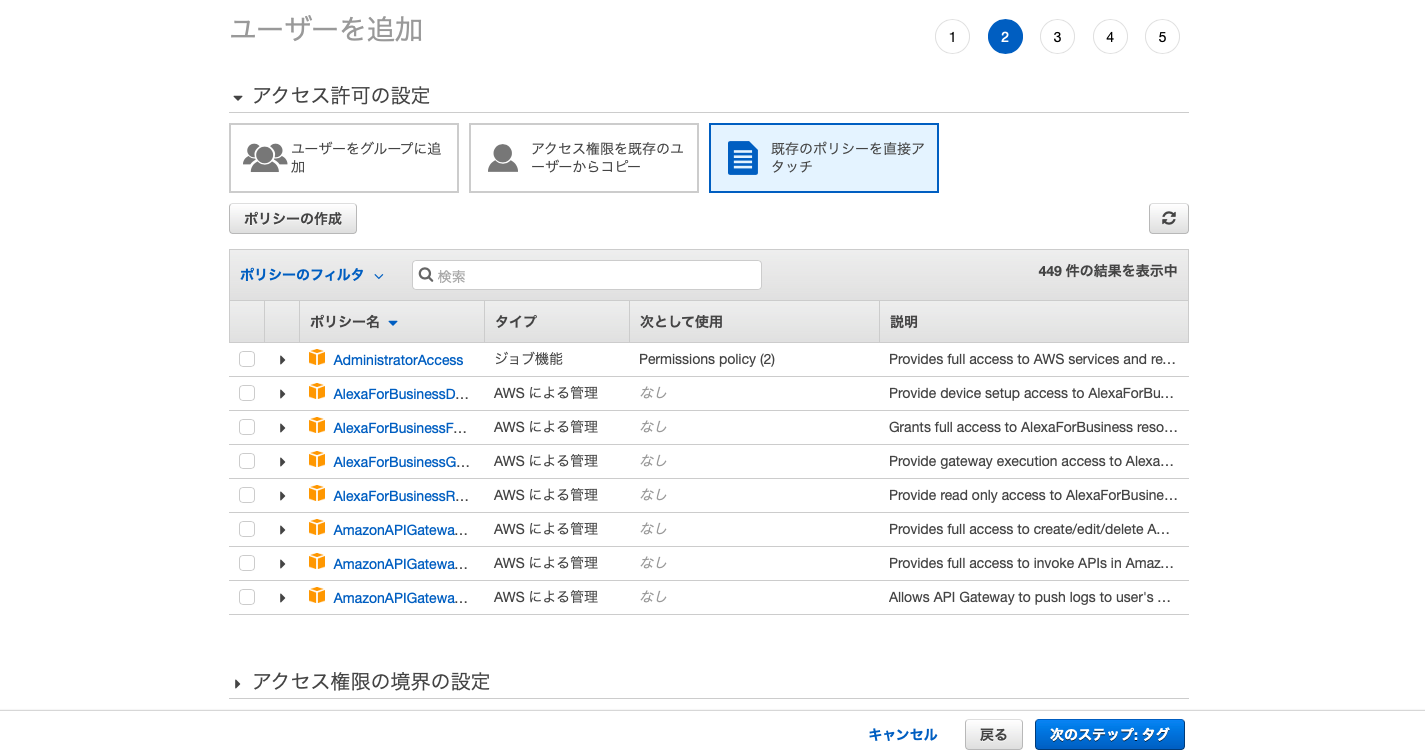

・「ユーザーをグループに追加」を選択後、①にて作成した「IAMグループ」にチェックをつけて「次のステップ:タグ」を選択する。

(ちなみに)

この画面では作成するIAMユーザーに「IAMポリシー」を設定することもできます。

また、既に作成済みの「IAMユーザー」の権限をコピーすることもできます。

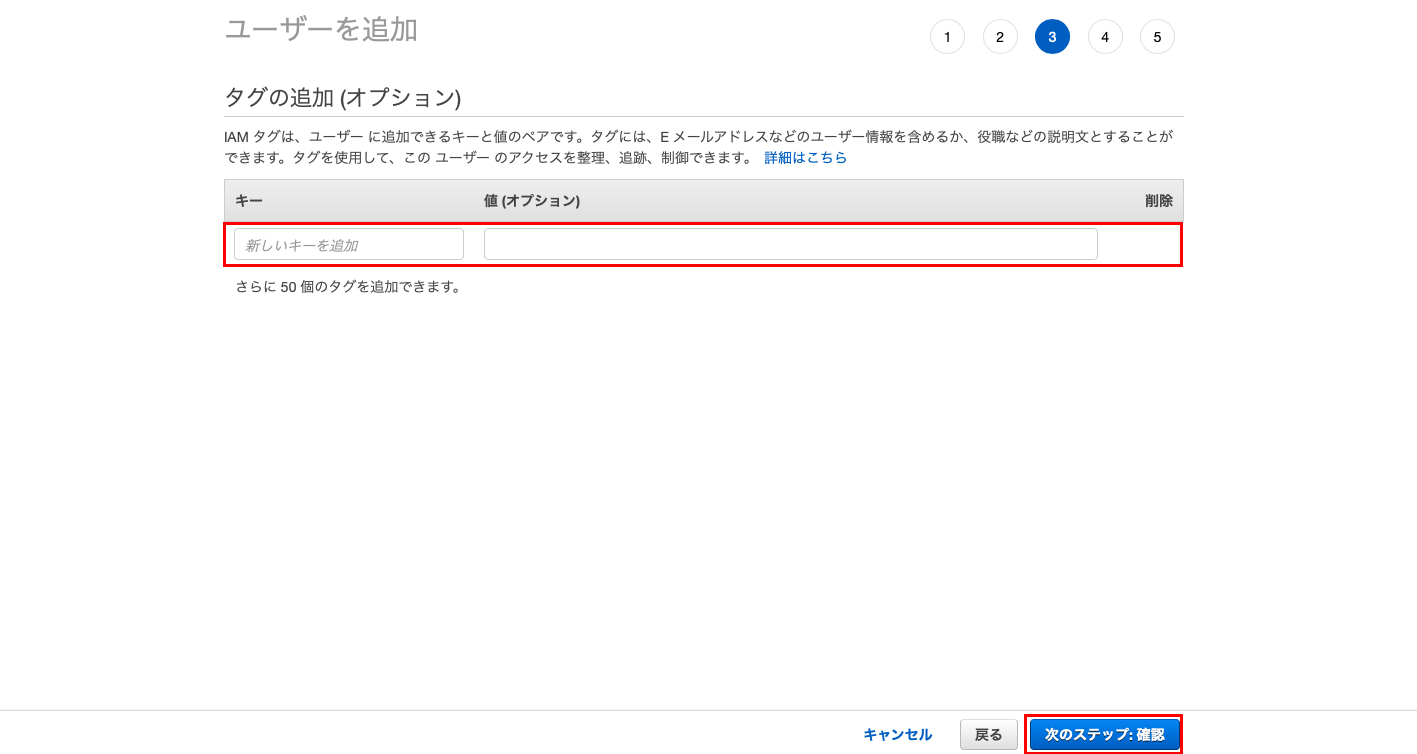

・必要に応じてタグの設定を行い、「次のステップ:確認」を選択する。

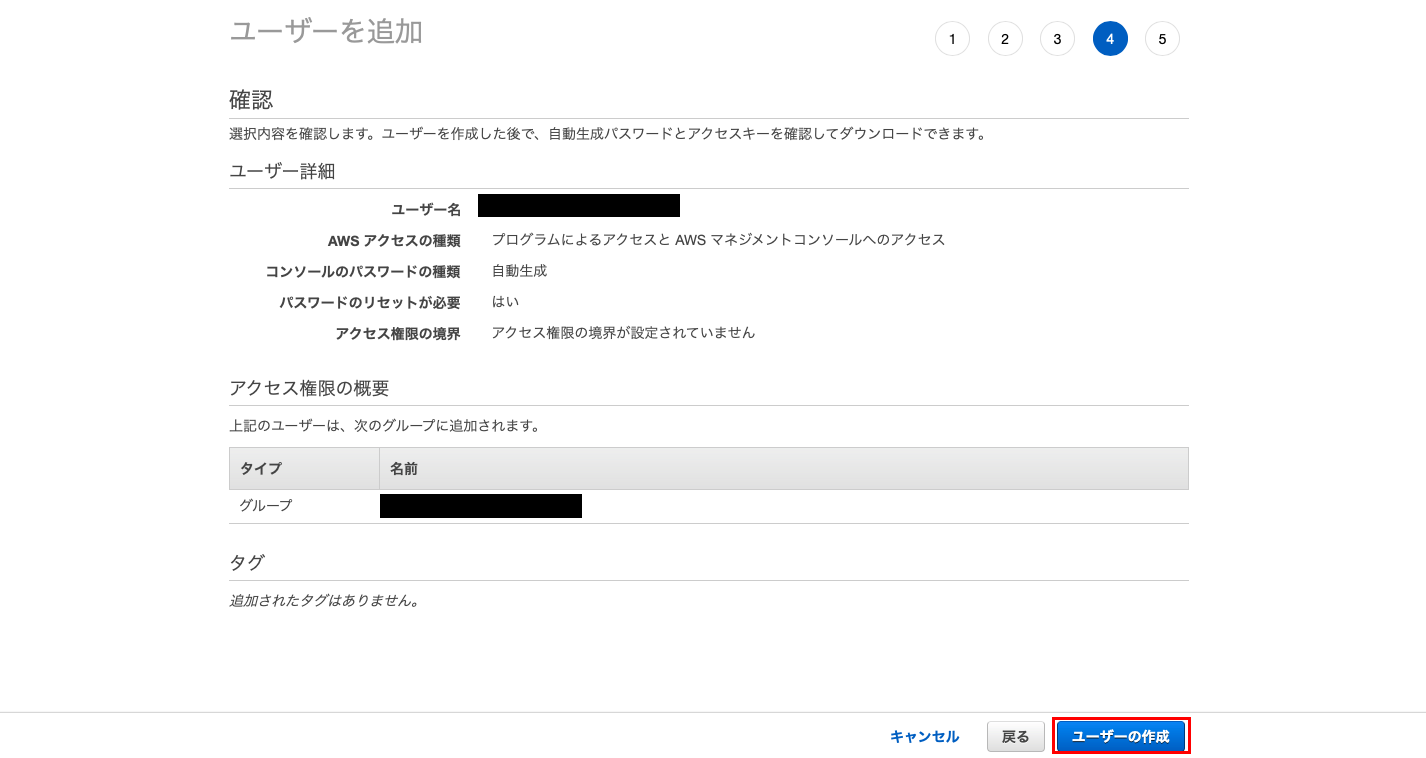

・設定内容を確認し、「ユーザーの作成」を選択する。

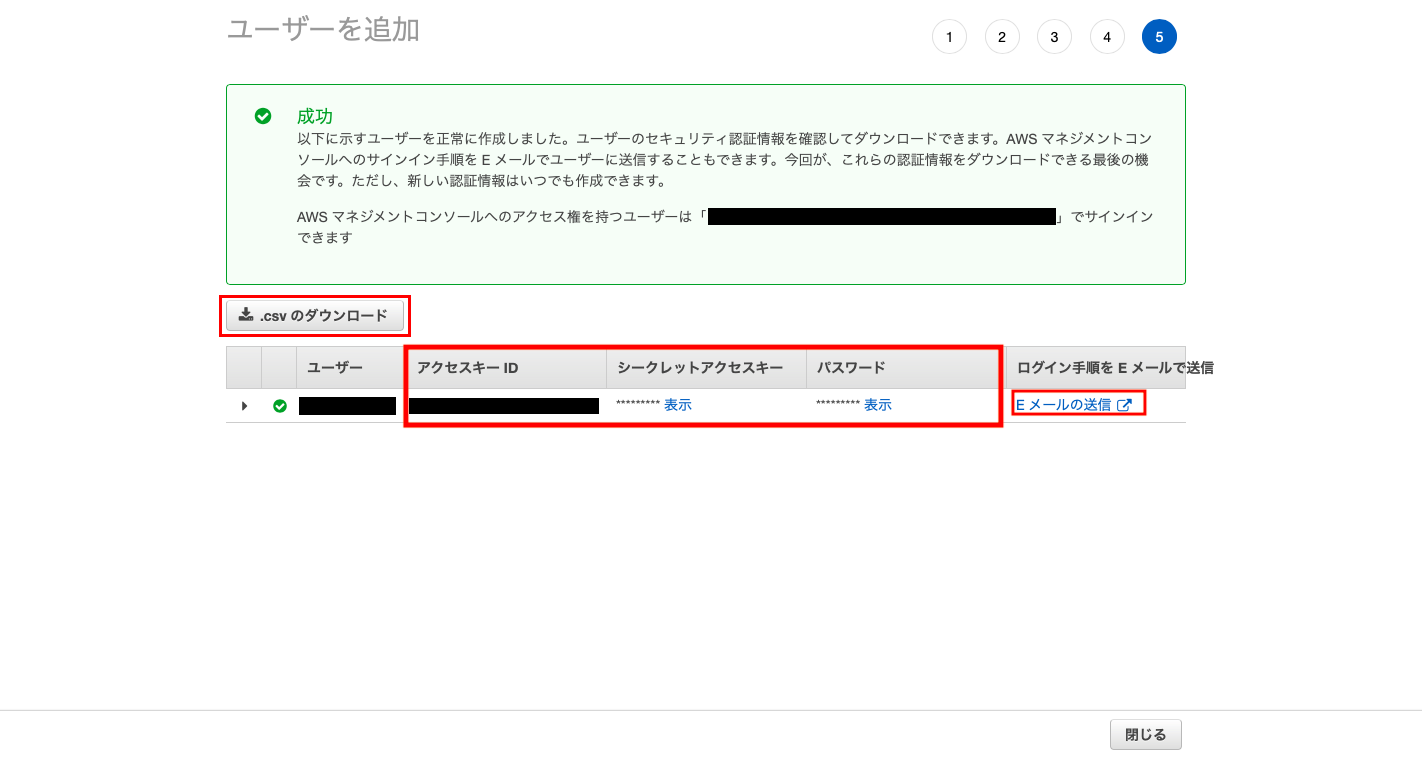

これで「IAMユーザー」の作成は完了しました!

ですが、喜ぶのはまだ早いです。

・画面に表示される「アクセスキーID」、「シークレットアクセスキー」、「パスワード」を必ず控えておくこと!(※)

(※)ユーザー作成時に「アクセスの種類」にてチェックをつけた項目により、画面の表示内容は変わります。

・「AWSマネジメントコンソールへのアクセス」にチェック

→「パスワード」が表示される

・「プログラムによるアクセス」にチェック

→「アクセスキーID」、「シークレットアクセスキー」が表示される

アクセスキーを紛失した場合は再発行となりますので必ずメモする、「csvダウンロード」・「Eメールの送信」を行ってください。

これでルートユーザーの代わりとなる「IAMユーザー」の作成が完了しました!!

4.まとめ

長々と書きましたが、IAMユーザーの作成は短時間で行えます。

私はAWSアカウントを作成後、しばらくはルートユーザーを使用していましたが

これからAWSアカウントを作成される方 あるいは作成された方はいち早くIAMユーザーを作成することをお勧めします!