経緯

社内のコミュニケーションツールがメールもしくは、「IP Messenger」程度しかなく、

「Slack」の使用が禁止されているという悲しい現状を改善するために、何かできることはないかと考えていました。![]()

そこで、オンプレ利用が可能で、かつ金のかからなさそうなツールはないかと探していたところ、

いい感じの「RockeChat」というチャットツールを発見しました。

今回はこのOSSチャットツール「RocketChat」が現場レベルで使えるかどうかを自分自身で検証するために、

AWS上でサーバーを構築してみたので、その内容を書いていきます。

※基本的には、公式サイトにインストール方法は記載されています。(英語ではありますが、、)

記事内容

私がAWS初心者・Linux初心者・RochetChat初心者であるため、

RochetChatの導入までを、3部の記事に分けて記載します。

-

第1部(今回)

- AWSでEC2インスタンス(CentOS7)の作成

- EC2インスタンスに対するセキュリティーグループ設定

-

Linuxサーバ操作方法

-

RocketChat事前準備(便利パッケージのインストール)

-

RocketChatのインストール

実施環境

- 私のPC環境・使用するツール

- OS : Windows 10 Home

- ツール:Git Bash ※インストール方法についてはググってもらえれば出てきます。

前提

- AWSアカウントの作成が完了していること

- EC2の作成が可能なIAMユーザの作成が完了していること

- VPCの作成が完了していること

このあたりは公式サイトが充実しているので、参考にしてみてください。

本編

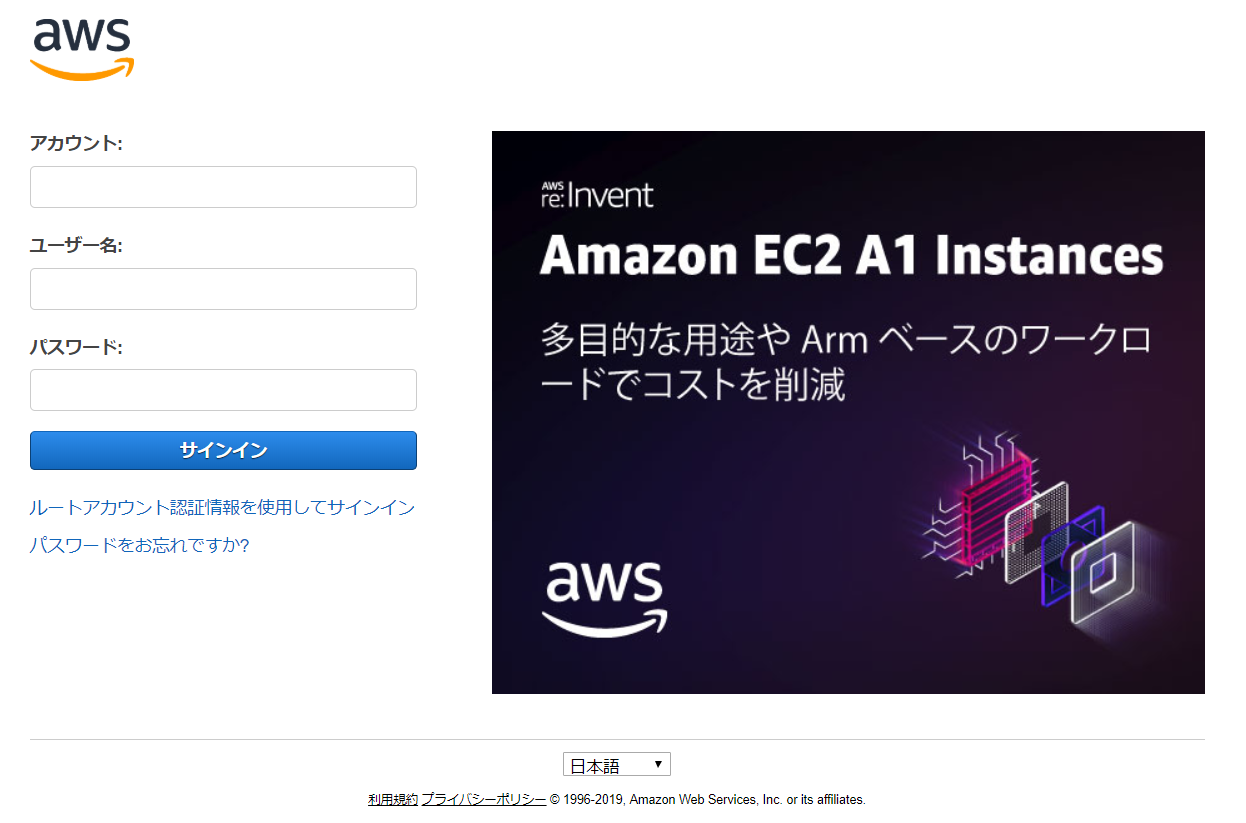

AWSコンソールへのログイン

以下を入力

『アカウント』

→「アカウントID」または「アカウントエイリアス」

『ユーザー名』

→ IAMユーザー名

『PW』

→ IAMユーザのパスワード

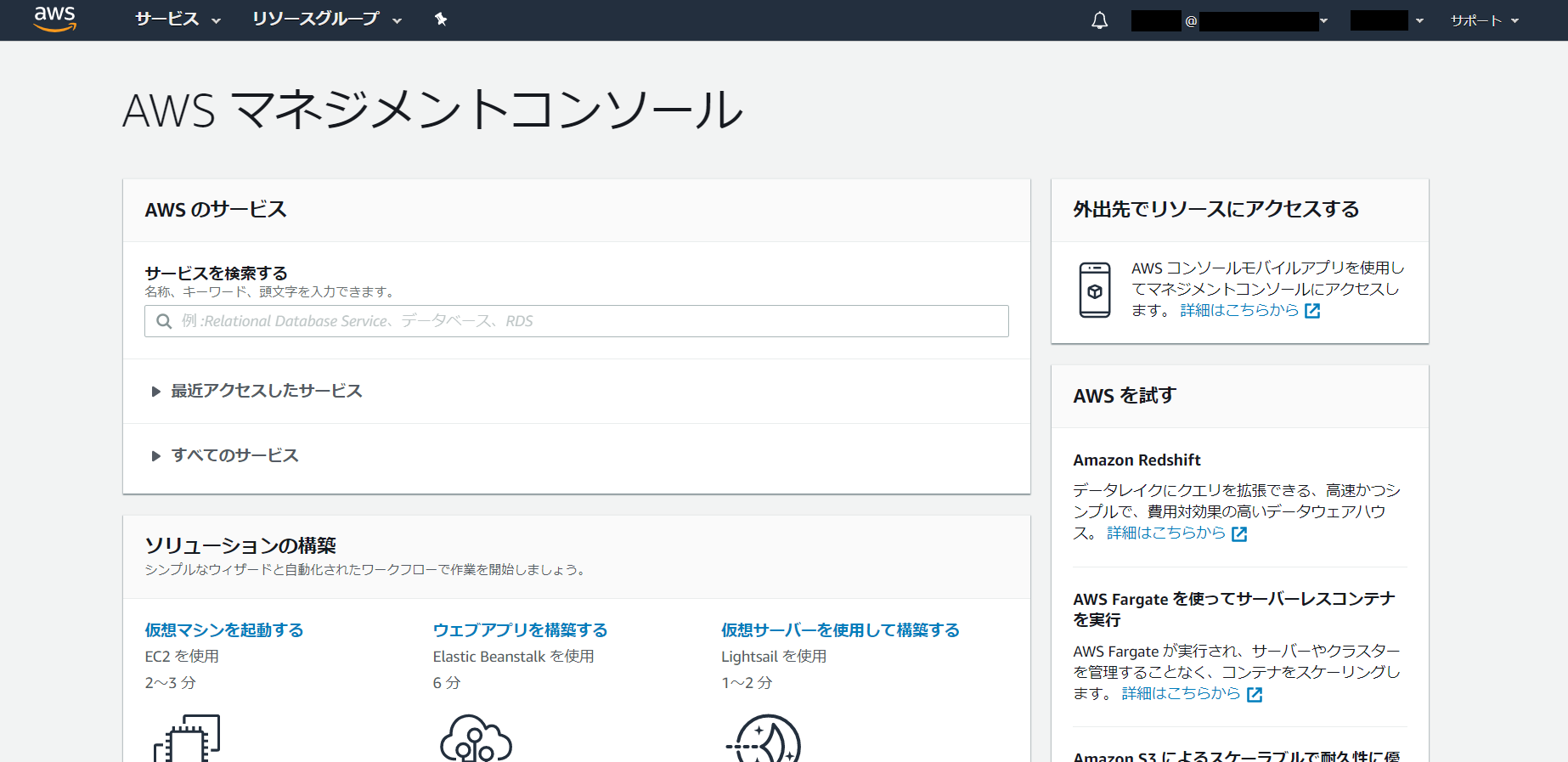

EC2サービスへのアクセス

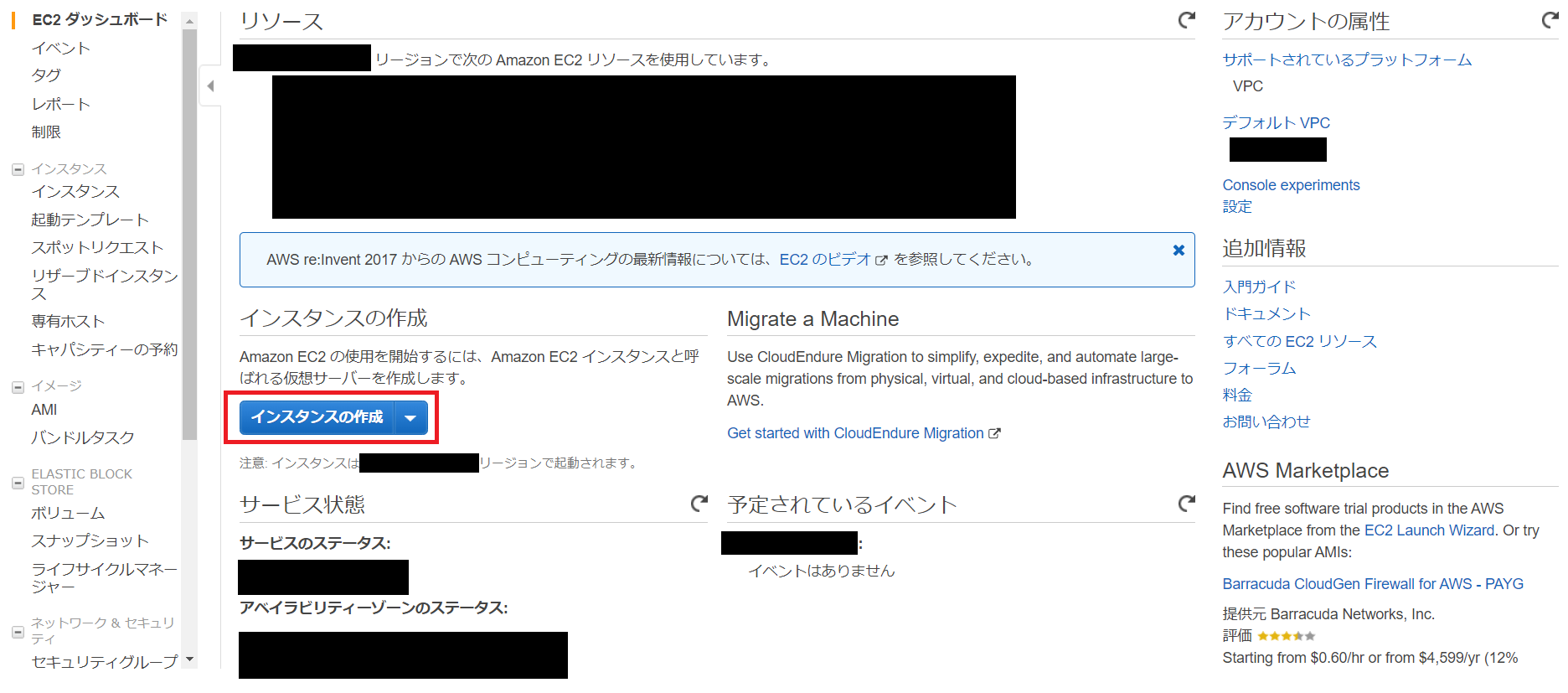

インスタンス作成・設定

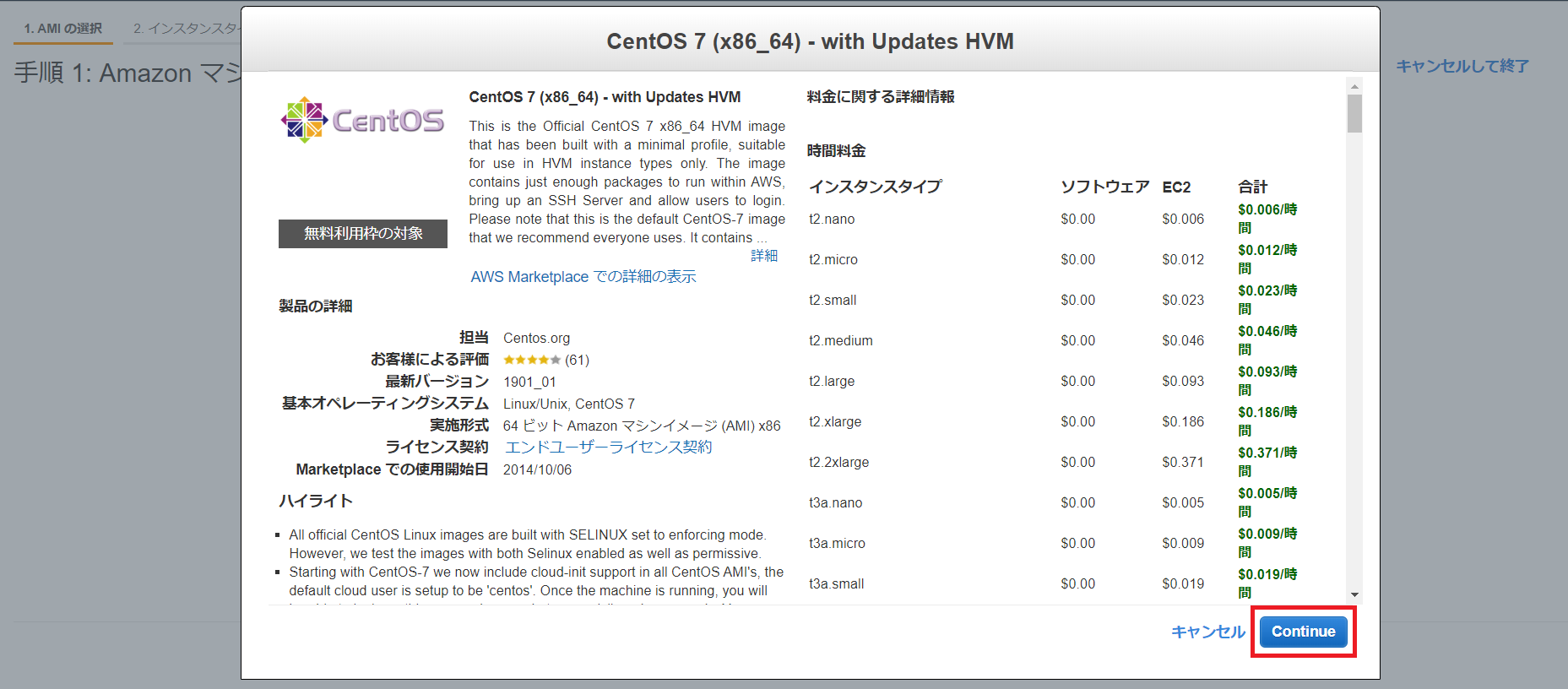

AMIの選択

インスタンス作成ボタンを押下後、

検索項目に『CentOS』を入力し、『AWS Marketplace』を選択してください。

その後、表示された「CentOS7」を選択してください。

インスタンスタイプの選択

今回は、

無料枠内で済ませるために、タイプを「t2.micro」にします。

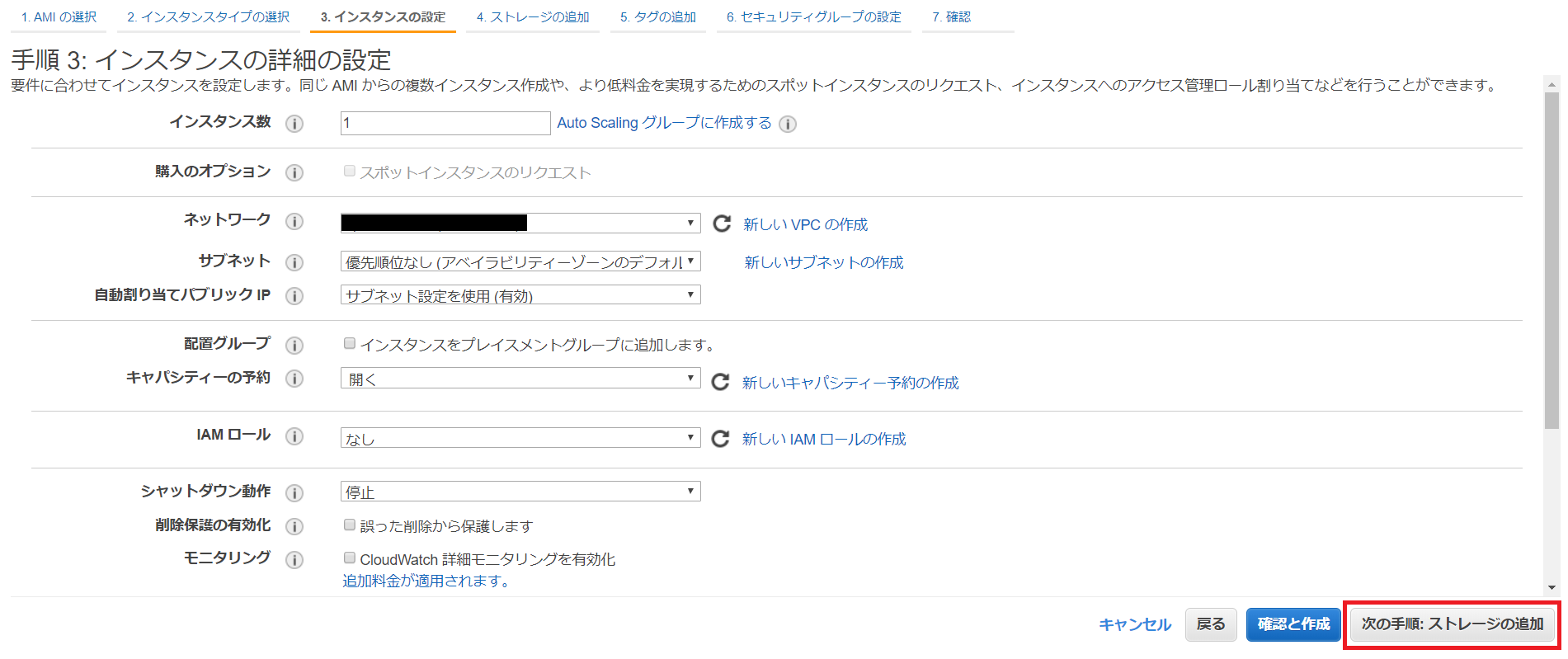

インスタンスの設定

デフォルト設定の状態で構いません。

ストレージの追加

デフォルト設定の状態で構いません。

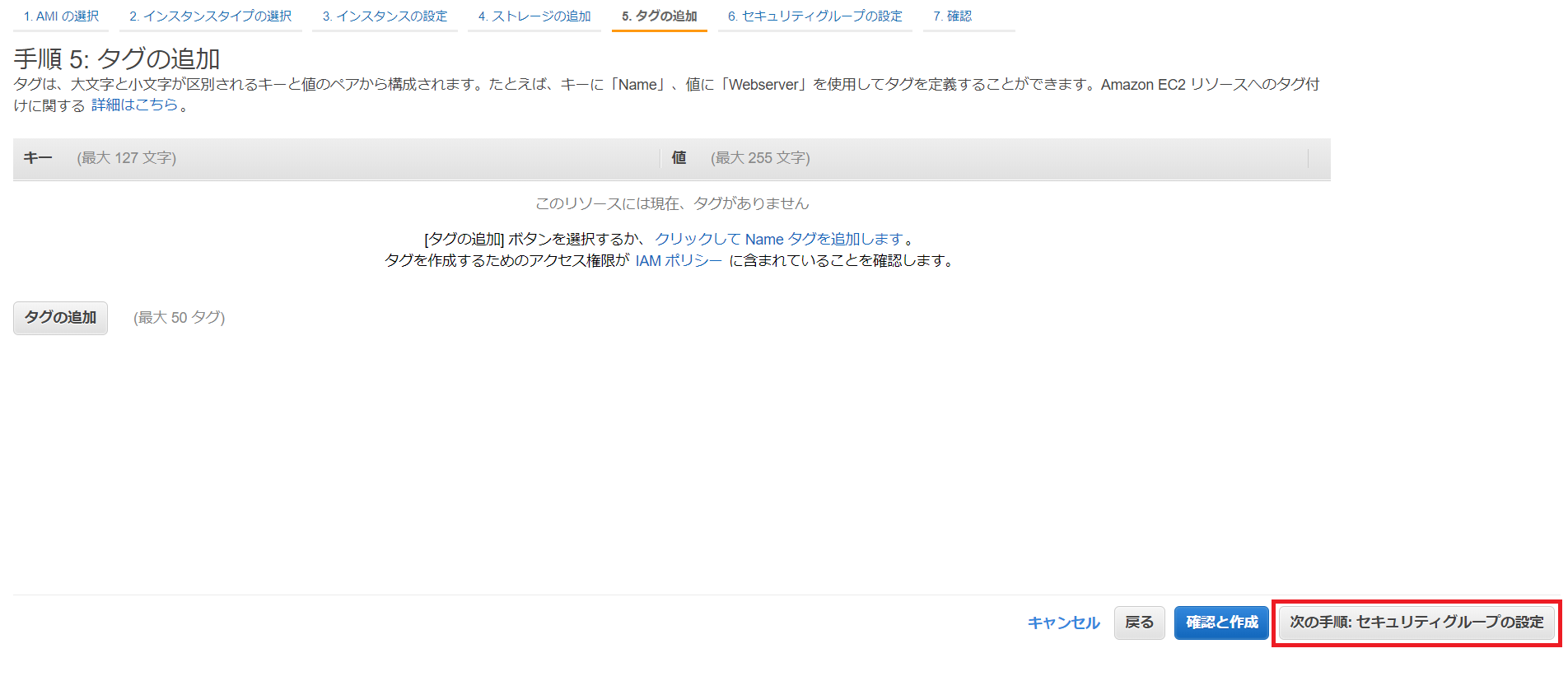

タグの追加

特に設定が必要というわけではありませんが、

作成段階でインスタンス名や概要の記載などが行えます。

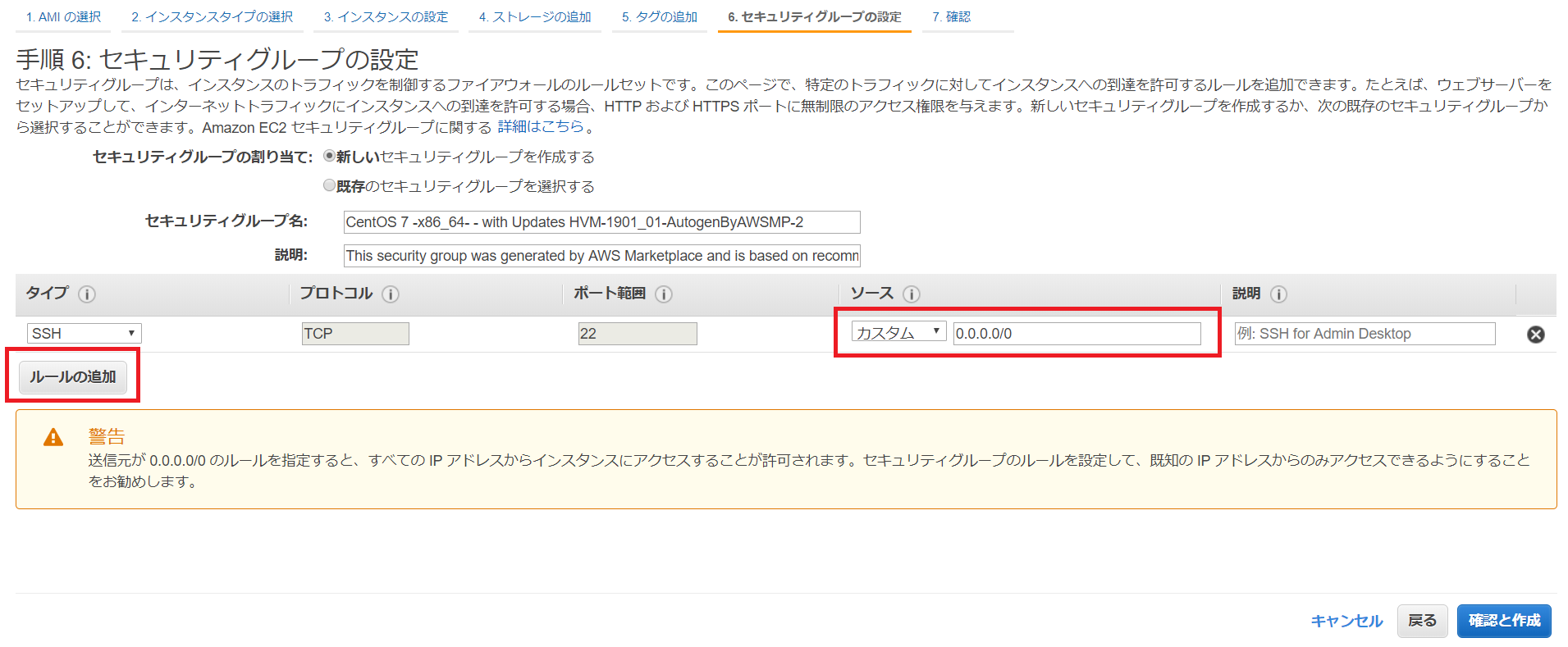

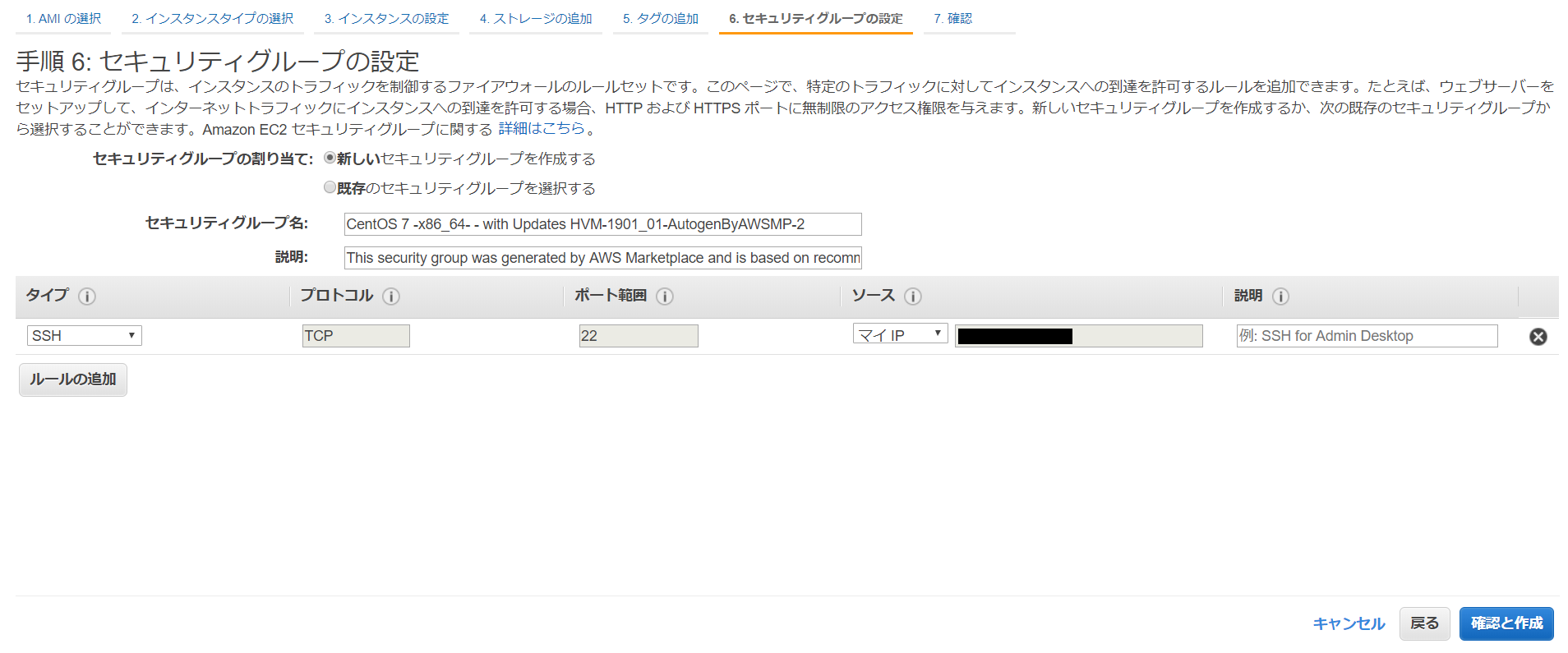

セキュリティグループの設定

※重要

このセキュリティグループの設定では、

作成したインスタンスに対する外部からのアクセス(インバウンドアクセス)に関する設定を行うことができます。

警告が出ている通り、

デフォルトの設定だと、すべてのIPアドレスからのsshアクセスが可能になっています。

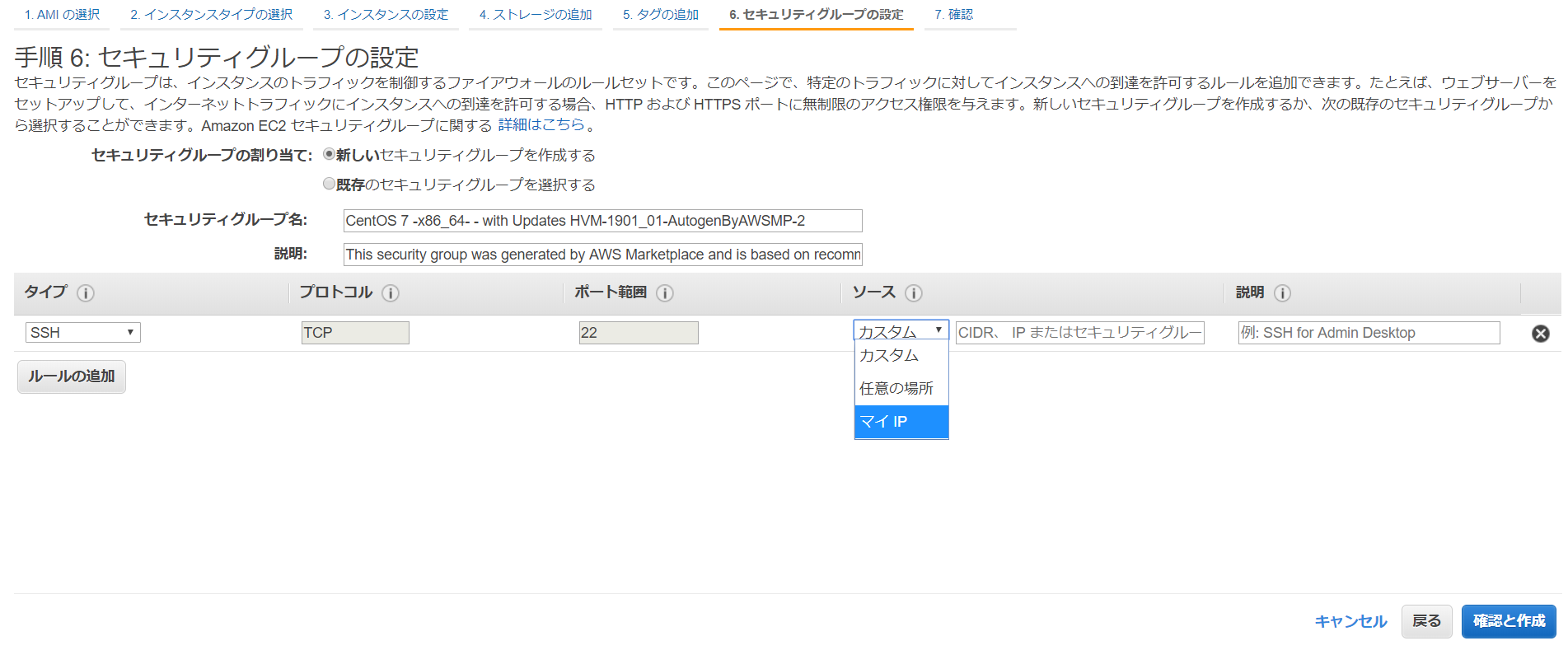

そのため、まずは自分のPCからのアクセスのみを許可するようにしましょう。

『ソース』列のプルダウンで「マイIP」を選択すると自動で、自分のPCのIPアドレスを設定してくれます。

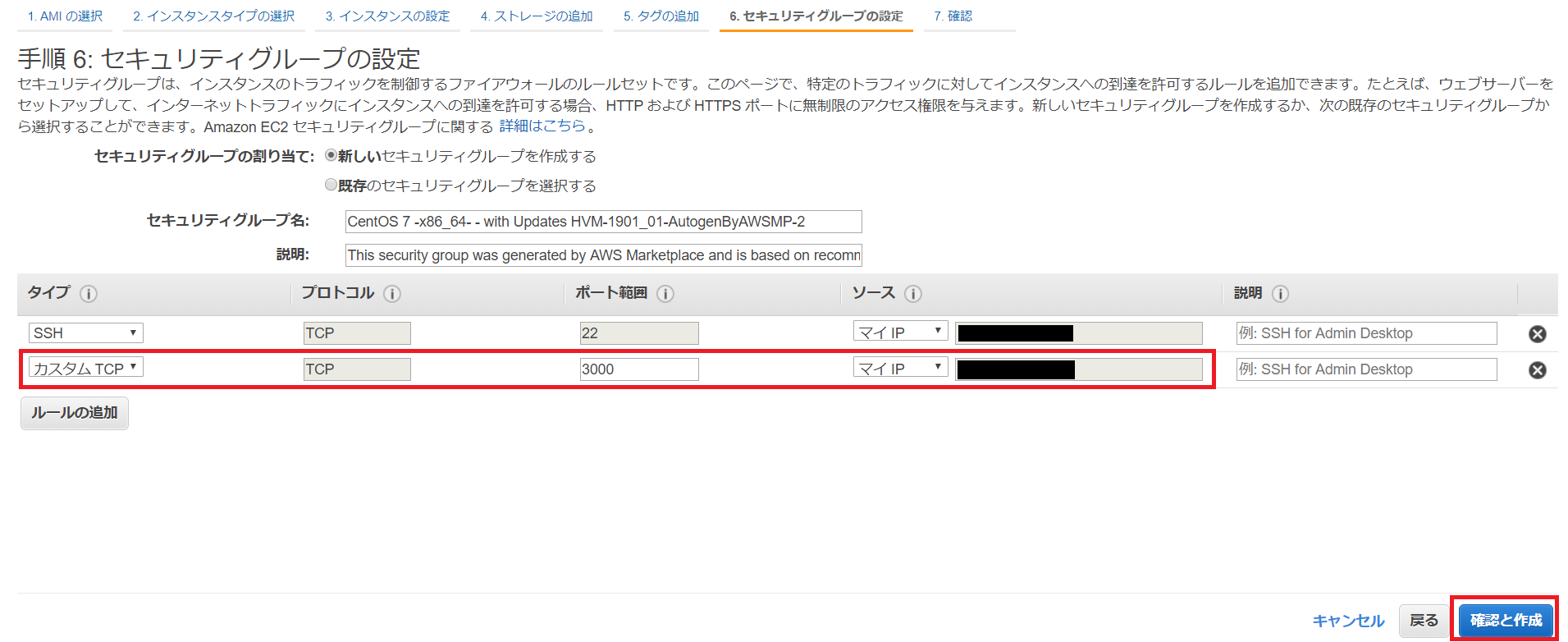

また、同時にRocketChat用のportも開放しておきましょう。

デフォルトでは3000番が使用されるため、下記の画像のようにします。

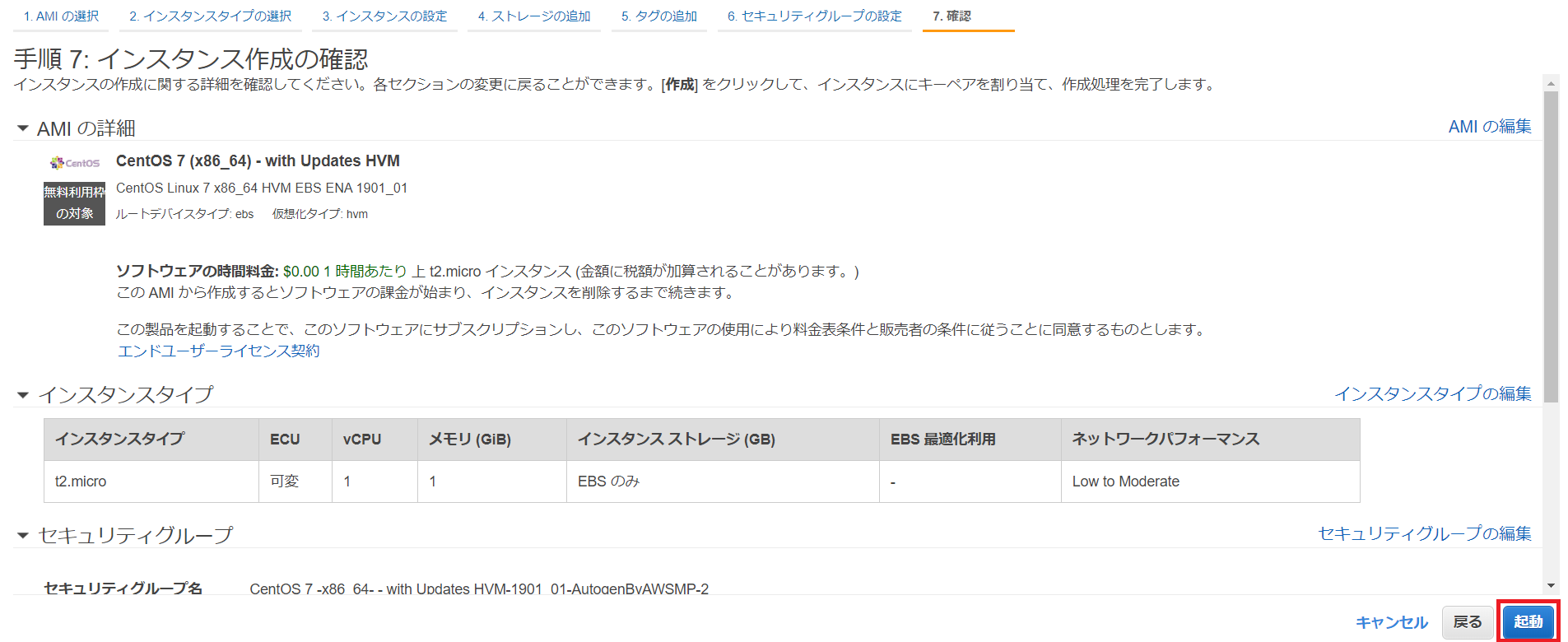

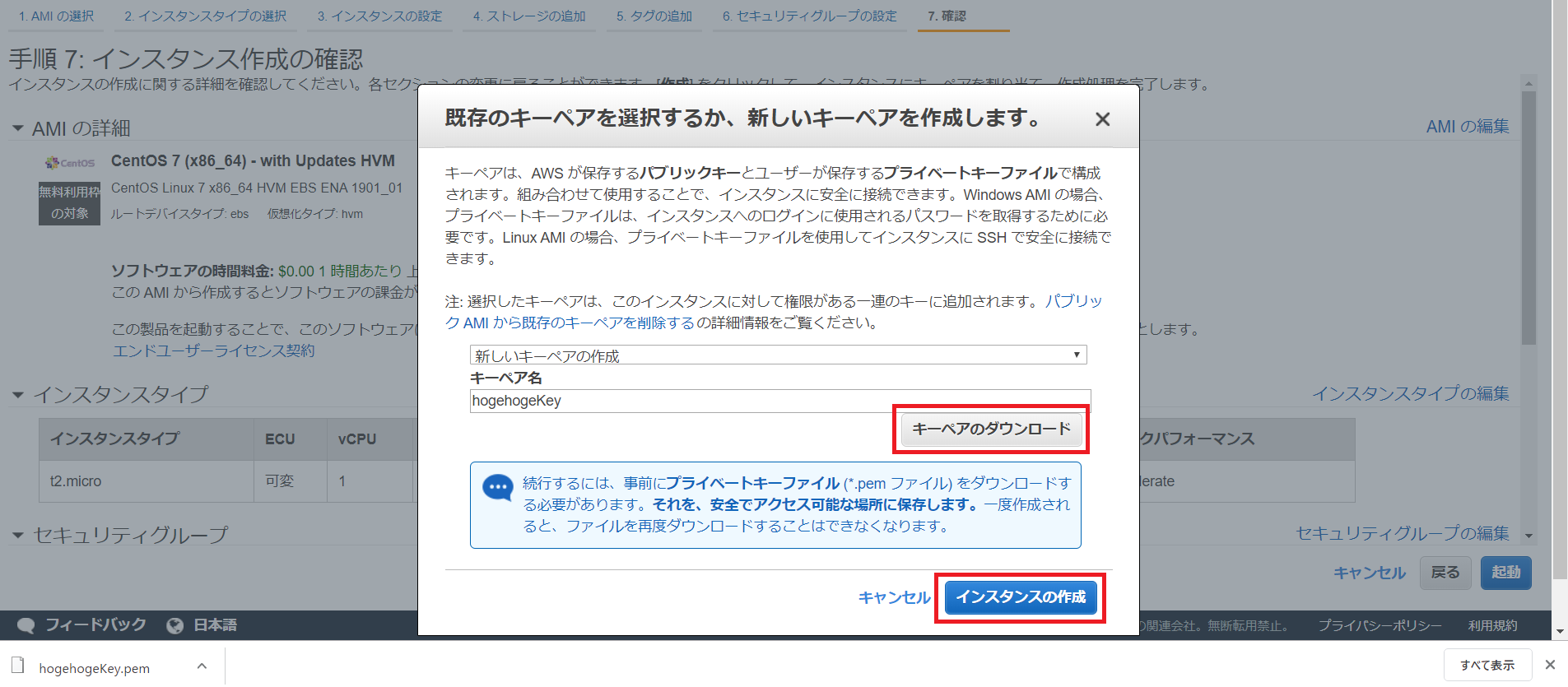

作成

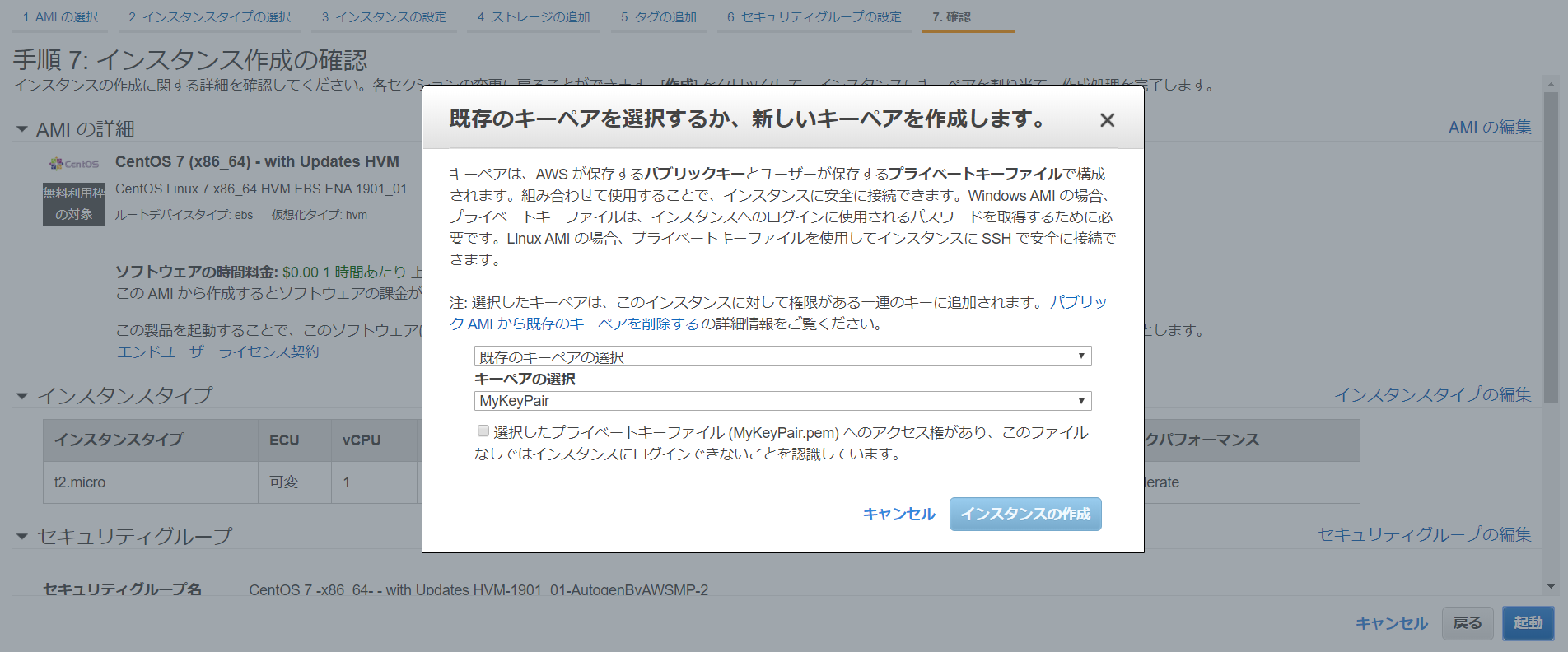

sshでのアクセスに必要なキーペアを作成します。

インスタンス管理画面からの確認

『インスタンスの状態』が『running』となっているので、

インスタンスは無事に起動しています。

インスタンスへのアクセス

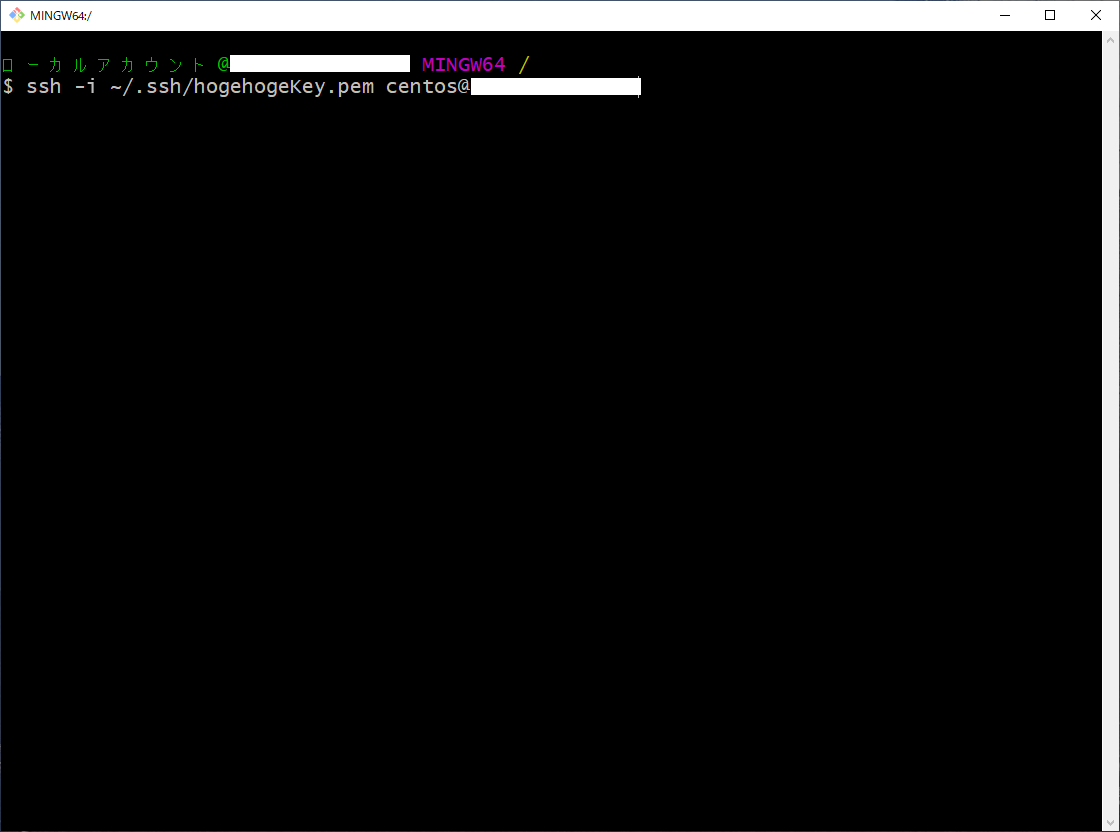

GitBashを立ち上げ、下記を入力してください。

(IPv4 パブリック IP)はインスタンス管理画面に記載されています。

ssh -i ~/.ssh/hogehogeKey.pem centos@(IPv4 パブリック IP)

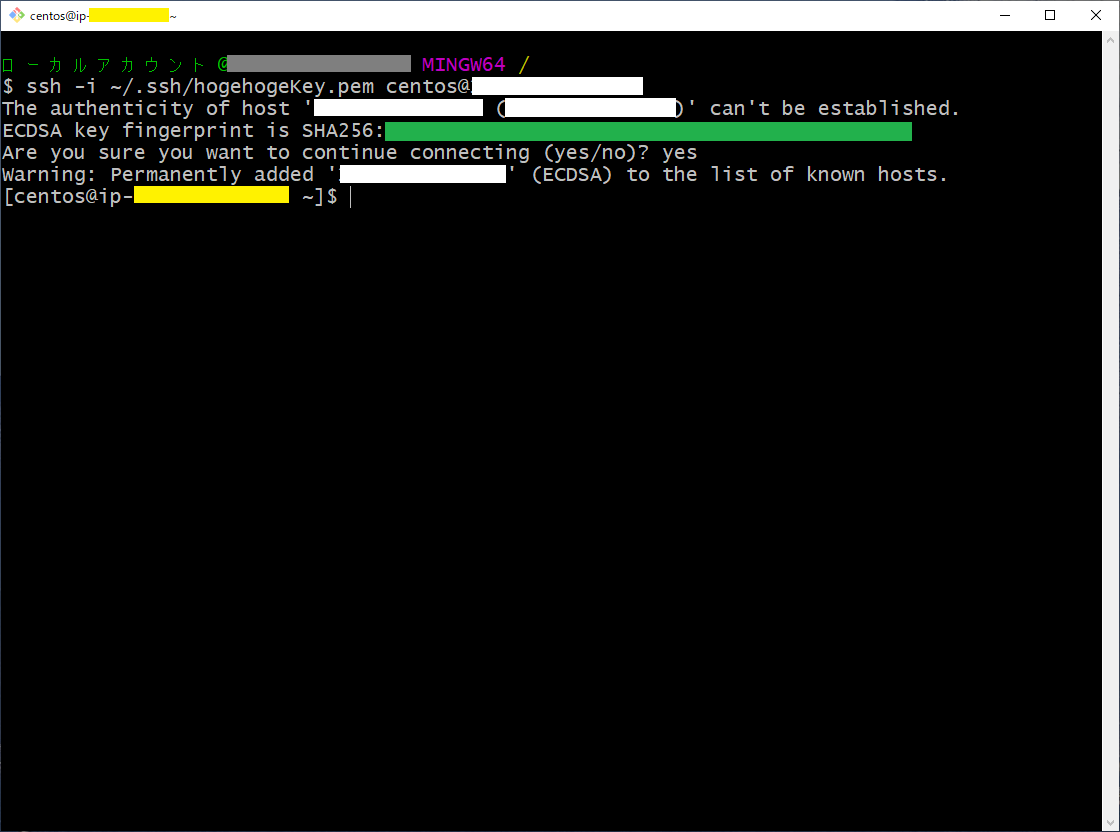

下記の表示がされれば、無事にsshアクセスできる状態になっています。

[centos@ip-(プライベートIP) ~]$