今回の問題

picoCTFより"Unminify"を解いていきます。

実際に解いていく

1. 問題文にあるWebサイトに移動する

今回はこの画面しかありません。ボタンやフォームなどもありません。

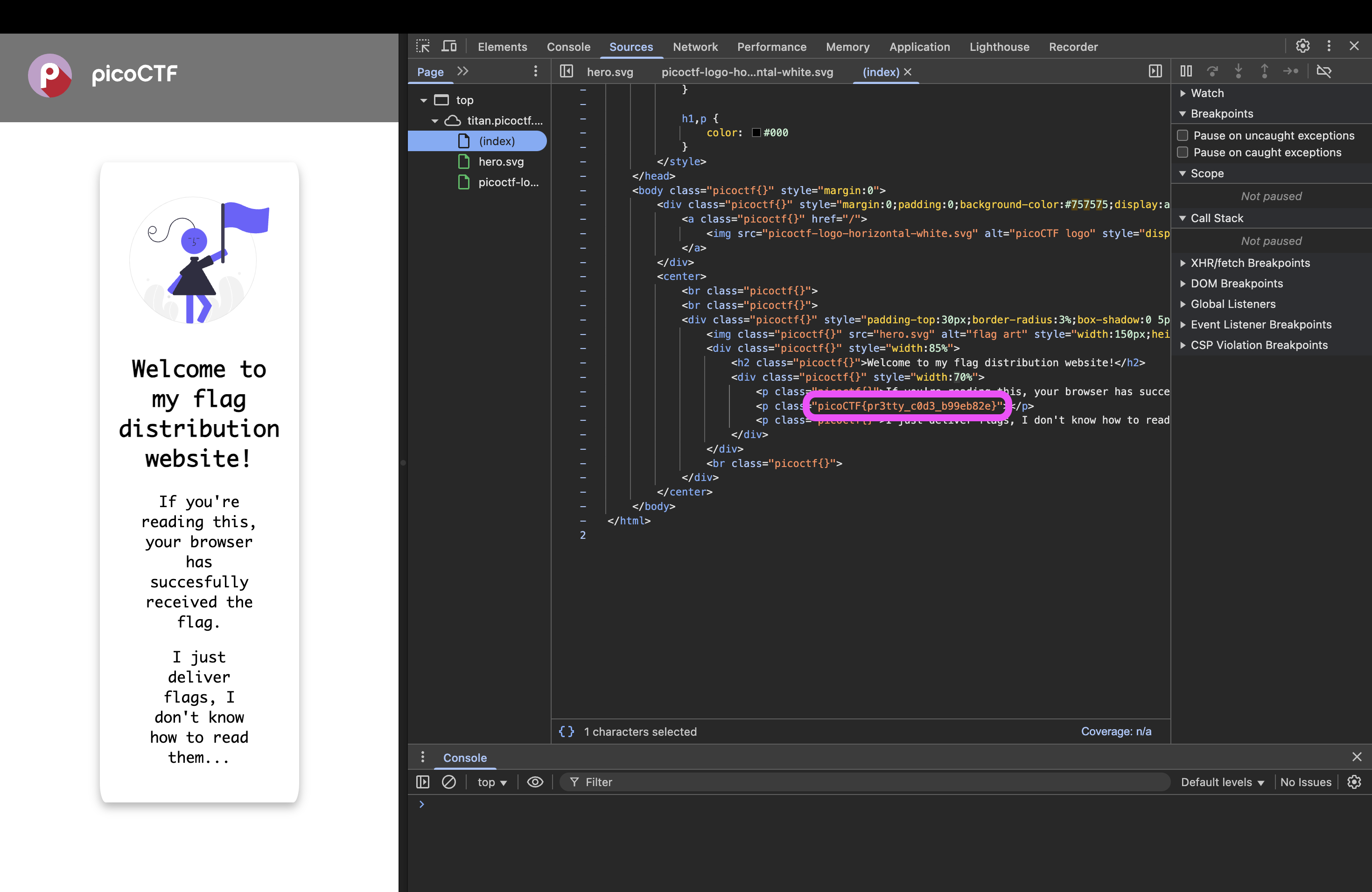

2. ソースコードを確認してみる

早速、ソースコードを見ていくと...

FLAG発見!これにてFLAG獲得です。お疲れ様でした。

もう少し考えてみる

この問題の意図を考えてみます。

個人的に、この問題の意図は「HTMLファイルの中にフラグがそのまま埋め込まれていることに気づけるか?」ということだと考えました。

「Webページに表示されていない=データが存在しない」わけではありません。HTMLソースを確認することで情報が見えてくることもあるのです。

そんな感じで、Webセキュリティの基本リテラシーを問いている問題なのではないでしょうか。

ちなみに、今回のHTMLの中にFLAGが書かれていたけれど、Webサイトでは表示されていなかったカラクリは、FLAGはクラス名として書かれていたことが原因です。

まとめ

今回の問題は、ソースコードを確認することで簡単に見つけることができました。

開発者ツールやHTMLソースの確認はCTFの基本です。「表示」と「内部」のギャップに注意しましょう。

補足

・特になし