はじめに

本記事では、自宅環境で実践したネットワーク構成図の作成と構成意図の整理について紹介します。

私は現在、インフラエンジニアとして実務に携わる一方で、より実践的な知識の定着とスキルの可視化を目的として、自宅での検証環境を構築しています。

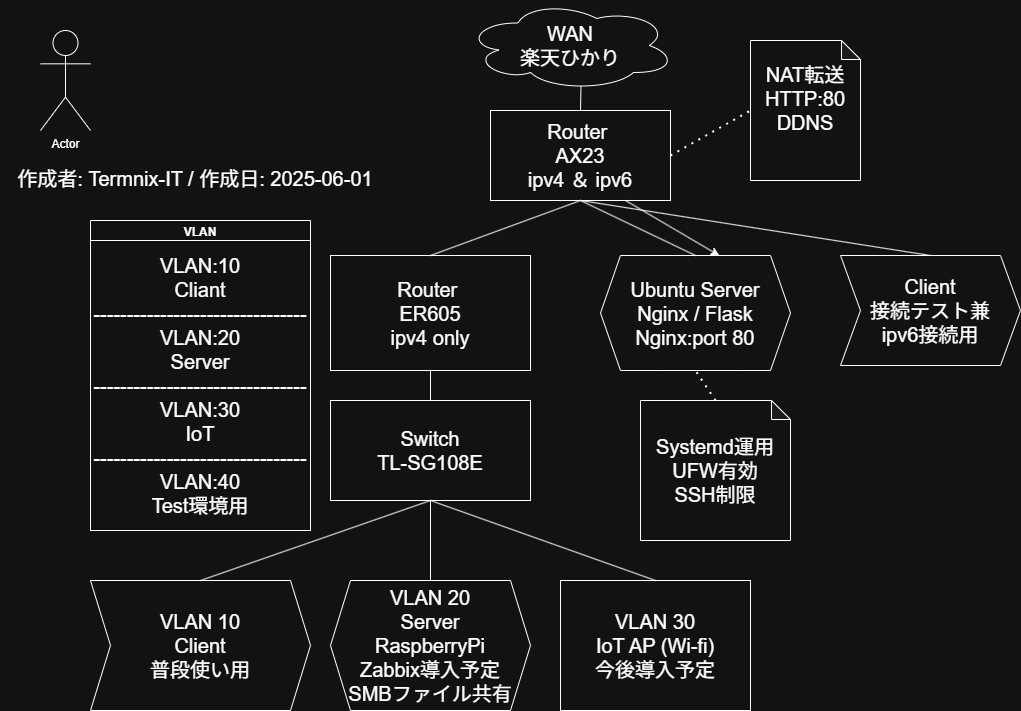

この構成図は、以下のような観点で設計・運用されています:

- ルーターの二重構成(AX23 + ER605)による外部・内部ネットワークの分離

- VLANによるセグメント分離と役割ごとのトラフィック制御

- サーバ運用におけるセキュリティ設計(UFWやSSH制限)

- 将来的な監視構成(Zabbix)やIoT導入を見据えたスケーラビリティ

想定読者

- 自宅ネットワーク・サーバー環境を構築してみたいインフラ系エンジニア

- ポートフォリオとしてネットワーク構成図を作成したい方

- VLAN、二重ルーター構成などに興味がある方

本記事でわかること

- VLAN・ルーターを活用した自宅ネットワークの実例と構成図

- 各機器やセグメントの役割分担と運用設計のポイント

- 今後の展望やスケーラブルな構成に向けた考慮点

前提条件・環境

使用OS・ソフトウェア

- Ubuntu Server 22.04 LTS

- Flask(Pythonアプリケーション)

- Nginx(Webサーバ/リバースプロキシ)

- UFW(ホストファイアウォール)

- systemd(常駐プロセス管理)

使用機器・構成図

ネットワーク構成機器

-

ルーター1(メイン):TP-Link AX23

┗ 楽天ひかり直結・IPv4/IPv6両対応・NAT転送/DDNS設定 -

ルーター2(内部管理):TP-Link ER605

┗ VLANルーティング・静的ルート制御・IPv4専用 - スイッチ:TP-Link TL-SG108E(L2スイッチ・VLAN対応)

クライアント/サーバ

- サーバー(AX23配下):ノートPC(Ubuntu Server)

- クライアント(VLAN10):Windows 11 PC(AnyDesk/SSHテスト用)

- ラズベリーパイ(VLAN20):SMB共有実装済 今後Zabbixで利用予定

構成図作成には diagrams.net(旧draw.io)を使用

構成図作成ツール:diagrams.net(旧draw.io)

構成の背景と意図

なぜこのネットワーク構成にしたのか

当初はTP-Link ER605を楽天ひかりに直接接続し、メインルーターとして使用する予定でした。

しかし楽天ひかりのIPv6方式(クロスパス)にER605が対応しておらず、IPv6の通信も並行して扱いたいという方針から、ネットワーク構成を見直すことにしました。

結果として、IPv6対応のAX23をWAN直結とし、ER605は内部セグメント管理専用として構成する形になりました。

この構成にしたことで以下のような副産物も得られました:

- AX23配下の機器がDMZのように動作し、公開用途のサーバ配置が容易

- AX23がIPv6 / DDNS担当、ER605がIPv4 / VLAN制御担当という明確な役割分担

今後は、AX23単体でWi-Fiを担当している現状から一歩進み、ER605配下に無線APを導入し、VLANごとの無線分離構成を検討しています。

VLAN分離による構築メリット

今回のネットワークでは、ER605を中心にVLANをセグメント単位で構築しています。これにより:

- ネットワークアドレスによるアクセス制御が容易になり、UFWやルーター設定の柔軟性が向上

- 将来的にはWi-Fi機器同士の横通信を遮断した構成(セキュリティ強化)も可能

- VLANのネットワークアドレスで役割が識別しやすくなり、家庭用/公開用サーバを明確に分離

また、VLANにより**「AX23配下のどの機器に通信させるか」も制御可能**で、IPv6やDDNSのテストにおいても有用な構成となりました。

システムの概要

VLAN構成の詳細

この構成では、4つのセグメントをVLANで分離し、役割を分担させています。

| VLAN | 用途 | 主な機器 | 現状 | 将来的な構想 |

|---|---|---|---|---|

| VLAN10 | クライアント用(有線) | Windows PC(管理用) | 運用中 | 継続利用予定 |

| VLAN20 | サーバ・共有用 | Raspberry Pi、Zabbix(予定) | 運用中 | 各種内部サービスの拡充を予定 |

| VLAN30 | 無線端末用(IoT・スマホ等) | 無線AP(増設予定) | 未運用(現在はAX23のAPを使用) | 無線機器をすべてVLAN30に集約予定 |

| VLAN40 | テスト用 | 任意(ノートPC等) | 必要に応じて | 維持(自由度の高い検証用セグメント) |

システム全体構成とネットワーク設計について

この構成では、家庭内ネットワークを4つのセグメント(VLAN)に分割し、ルーター二重構成とポートフォワーディングを組み合わせることで、安全性と運用の柔軟性を両立させています。

上位ルーターであるTP-Link AX23はIPv6およびDDNS対応を担い、

内部ルーターであるER605はVLANルーティングやアクセス制御を集中管理しています。

各ネットワーク機器の役割と選定理由

TP-Link AX23(WAN側ルーター)

- 役割:楽天ひかりに直結し、IPv6およびDDNS機能を担う

-

特徴:

- 外部公開用のポート転送を実施

- DDNSを設定して安定したアクセスを確保

- UbuntuサーバをAX23直下に配置し、DMZ的な役割を担わせている

TP-Link ER605(内部ネットワークの中核)

- 役割:VLANごとのネットワーク分離とルーティング管理

-

特徴:

- 家庭内LANの制御・セキュリティ強化を担当

- VLANごとにセグメントを分け、今後の拡張にも対応

TL-SG108E(L2スイッチ)

- 役割:ER605配下でVLANの物理タグ付き通信を担う

- 特徴:コストを抑えつつ、VLAN対応で学習にも最適

UbuntuノートPC(AX23配下)

- 役割:Flaskアプリ+Nginxによる外部公開Webサーバ

-

特徴:

- AX23のNAT+ポート転送を活用して外部アクセス可能に構成

- systemdでFlaskアプリを常駐化、UFWで最小限のセキュリティ設定

Raspberry Pi(ER605配下 / VLAN20)

- 役割:内部ファイル共有(Samba)+Zabbix監視予定

- 特徴:低電力で常時稼働向き、複数用途に活用

この構成では、UbuntuサーバをあえてAX23配下(ルーター直下)に配置することで、

DMZ的なネットワークとして外部公開しやすい構成を実現しています。

ER605配下の家庭用ネットワークとはVLAN・物理的にも分離されており、

ルーター間の役割分担(AX23=外部対応、ER605=内部制御)を明確にする意図があります。

現在、スマートフォンやタブレットといった無線端末はAX23の内蔵AP経由で接続されています。

しかし将来的には、VLAN30を無線端末・IoTデバイス専用セグメントとして構成し、

ER605配下に独立した無線APを追加して運用する構想です。

この構成にすることで:

- 無線機器間の直接通信を遮断(横方向トラフィックの最小化)

- 有線と無線をセグメントごとに分離し、セキュリティと管理性を向上

- VLANごとに役割を明確化することで、今後の自動制御・監視導入にもスムーズに対応

を狙っています。

現在すでに運用中の構成要素とその役割

-

DDNS設定(TP-Link DDNS)

AX23ルーターのDDNS機能を用いて、WAN IPの変動を自動追跡し、

外部からの安定したアクセスを確保しています。検証用にFlaskサーバやSSHアクセスを利用。 -

ファイル共有構成(Raspberry Pi + SMB)

家庭内のファイル共有用に、Raspberry Pi上でSambaを構成済み。

Windows PCからもマウント可能な構成として動作確認済み。

今後の構成拡張計画(Zabbix・HTTPS・無線分離など)

短期目標

- Raspberry PiにZabbix導入

- FlaskサーバのHTTPS対応(Let's Encrypt)

- systemd構成の見直しとログ最適化

中期目標

- VLAN30に無線APを追加してIoT機器分離

- アクセスログ可視化(GoAccess/fail2ban)

- バックアップ自動化(rsync+cron)

長期目標

- GitHub Actionsとサーバ連携(CI/CD)

- Ansibleで構成一括管理

- pfSenseなどによる自作UTM構築の検証

まとめ

本記事では、自宅ネットワーク環境におけるルーター二重構成+VLAN設計を中心とした構築事例と構成図を紹介しました。

今回の構成は、以下のような技術的・運用的な目的をもって設計されています:

- 外部公開を見据えたUbuntuサーバをAX23配下にDMZ的に配置

- 内部ネットワークはER605によるVLAN分離とアクセス制御

- DDNSを活用して動的IPでも安定したリモートアクセスを実現

- IPv6対応機器を活かし、今後の拡張にも対応できる構成

- ファイル共有(SMB)やSSH、AnyDesk接続も可能なセキュアな環境

さらに、将来的には:

- Zabbixを導入して監視体制の強化

- VLAN30でIoT/無線機器を分離・管理

- Let's EncryptによるHTTPS化

- GitHubに設定ファイルやアプリを管理し、pushをトリガーに**サーバへ自動反映(CI/CD)**する仕組みの導入

- Nginxやufwなどの設定をスクリプト化し、構成の再現性や管理効率を高める自動化の検討

といった拡張を予定しており、成長可能なポートフォリオ型構成として運用・改善を続けています。

今後の発信予定

この構成をもとに、以下のような実装記事も順次公開していく予定です:

-

ufwでSSH/AnyDeskの通信を許可し、安全なリモート接続を構築する方法(次回予定) Let's EncryptでHTTPS対応したFlask+Nginxサーバ構築手順Zabbixを使ってRaspberry Piからネットワーク監視する構成

最後までお読みいただき、ありがとうございました!

本構成や記事内容に関するご質問・ご意見がありましたら、ぜひコメント欄またはGitHubでお知らせください。

筆者プロフィール:@Termnix-IT

ご意見や質問があればお気軽にコメントください!

GitHubでも関連設定ファイルなど公開予定 → https://github.com/Termnix-IT