こんにちは。

TWクライアントチームで、フロントエンドエンジニアをやっていますTKと申します。

普段はReact + TypeScriptな環境で、webアプリの開発を行っています。

今回フロントではなくAWSでインフラを構築する機会がありましたので、その時の備忘録になります。

初投稿かつAWS初心者かつインフラ初心者なので、至らない点たくさんあると思いますが温かく見守っていただけると幸いです。

アドバイス等もお待ちしております!

手順

- VPCでネットワークを構築する

- VPCをサブネットに分割する

- インターネットゲートウェイを作成し、VPCにアタッチする

- ルートテーブルを作成し、サブネットにアタッチする

- EC2インスタンスを作成し、起動する

- sshでEC2インスタンスに接続する

(注)AWSのアカウントは作成済みであることを前提に話を進めます。

その都度、参考資料のURL等は記載しますが【Amazon Web Services 基礎からのネットワーク&サーバー構築 改訂3版】を全体のベースにしております。

インフラ初心者にとても優しい内容でした。

とてもありがたい!

1. VPCでネットワークを構築する

はじめにVPCを使用しネットワークを構築します。

AWSのコンソールからVPCを選択します。

VPCの画面に遷移しますので、サイドバーのVPCをクリックします。

【VPCを作成】ボタンが、右上にありますのでクリックし、VPCを作成していきます。

- 名前・IPv4 CIDRブロックを入力。

- IPv6 CIDR ブロックはブロックなしを、テナンシーはデフォルトを選択します。

- IPv4 CIDRブロックとは?

使用するIPv4の範囲になります。

IPアドレスは32bitで構成され、8bitずつ「.」で分割し10進数で表記します。

ネットワーク部とホスト部に分かれており、CIDR(サイダーと読むらしいです)表記では/の後にネットワーク部がどこまで続くのかを記載します。

今回の10.0.0.0/16では、16なのでネットワーク部は左から2つ目の「.」までになります。

ネットワーク部が同じIPは同一ネットワークに属していることになるため、10.0.0.0/16は10.0.0.0~10.0.255.255までが同一ネットワークになります。

要するに、ネットワークを2の16乗(65,536)で分割したことになります。

【参考URL】

https://www.nic.ad.jp/ja/basics/terms/cidr.html

2. VPCをサブネットに分割する

先ほど作成したネットワークは、そのまま使用せずにサブネットに分割して使用することがほとんどのようです。

メリットとしては、物理的な隔離やセキュリティ上の理由等があるようです。

次は、VPCをサブネットに分割していきます。

サブネットは、

- パブリックサブネット => インターネットからアクセスすることを目的としたサブネット

- プライベートサブネット => インターネットから隔離したサブネット

があるようです。

まずは、1. パブリックサブネットを作成していきます。

サイドバーの【サブネット】をクリックする。

右上に【サブネットを作成】ボタンがあるのでクリックし、

- VPC ID => 先ほど作成したVPCを選択

- サブネット名

- アベイラビリティーゾーン

- IPv4 CIDR ブロック

IPv4 CIDR ブロックは、先ほど作成したVPC(10.0.0.0~10.0.255.255)をさらにどの範囲を分割するか?を指定します。

今回の場合10.0.1.0/24を指定していますので、作成するサブネットは10.0.1.0~10.0.1.255が範囲になります。

これで、10.0.1.0~10.0.1.255範囲のサブネットが作成されました。

3. インターネットゲートウェイを作成し、VPCにアタッチする

VPCにおいて、サブネットがインターネットに接続するためには、インターネットゲートウェイを使用する必要があります。

そのため、インターネットゲートウェイを作成していきます。

サイドバーの【インターネットゲートウェイ】をクリックする。

右上に【インターネットゲートウェイの作成】ボタンがあるのでクリックし、その後のページでさらに【インターネットゲートウェイの作成】ボタンをクリックする。

インターネットゲートウェイには名前を付けることもできますが、今回は空白にしています。

次に作成したインターネットゲートウェイをVPCにアタッチしていきます。

- インターネットゲートウェイのページから、先ほど作成したインターネットゲートウェイにチェックをつける

- 右上の【アクション】のドロップダウンから、【VPCにアタッチ】を選択する

- 対象のVPCを選択し【インターネットゲートウェイのアタッチ】をクリックする

これで、インターネットゲートウェイをVPCにアタッチできました。

4. ルートテーブルを作成し、サブネットにアタッチする

ネットワークにデータを流すには、ルートテーブルを作成する必要があります。

ルートテーブルは、宛先アドレス(ディスティネーション)・流すべきネットワーク先(ターゲット)の対応表になります。

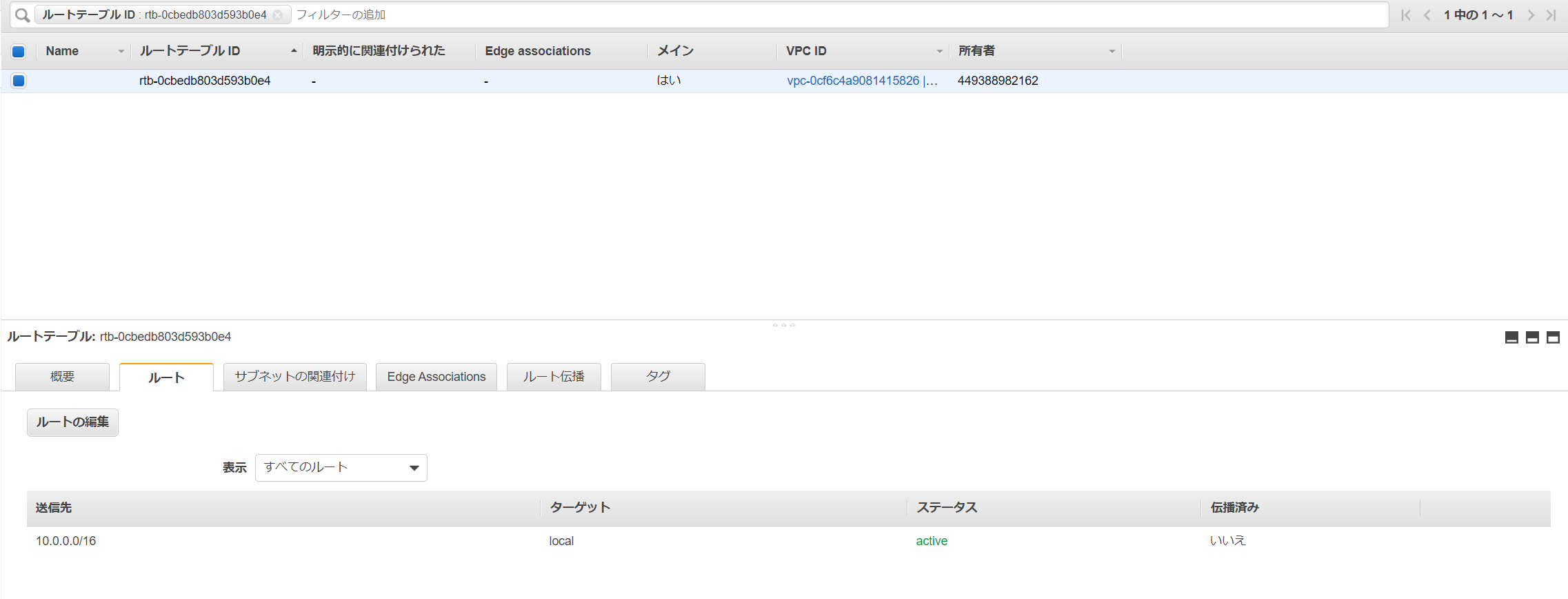

ルートテーブルはVPCを作成した際に、デフォルトのルートテーブルが作成されているようです。

そしてサブネット作成時には、デフォルトのルートテーブルが適応されているようです。

まず、デフォルトのルートテーブルを確認します。

サイドバーの【サブネット】をクリックし、確認したいサブネットにチェックを付ける。

すると、下部に詳細が表示されルートテーブルにルートテーブルのID(リンク)があることが確認できます。

このリンクをクリックすると、ルートテーブルページに飛びます。

デフォルトのルートには、

送信先:10.0.0.0/16

ターゲット:local

先ほど、ルートテーブルは、宛先アドレス(ディスティネーション)・流すべきネットワーク先(ターゲット)の対応表だといいました。

デフォルトの

送信先:10.0.0.0/16

ターゲット:local

の場合、10.0.0.0~10.0.255.255宛ての通信は、localに流すという意味になります。

これしか登録されていないので、サブネットは外部のインターネットとは通信できない状態になっています。

サブネットが外部に通信するためには、ルートテーブルに「0.0.0.0/0(デフォルトの転送先)をインターネットゲートウェイにする」設定を追加する必要があります。

実際にルートテーブルを作成していきます。

サイドバーの【ルートテーブル】をクリックする。

その後、左上の【ルートテーブルの作成】をクリック。(どうでもいいですが、今までは右上にあったのに今度は左にあるんですね、、、)

- 名前

- VPC => 作成したVPCを選択

- 作成したルートテーブルにチェックを付け、下部にある【サブネットの関連付け】を選択する。

- 【サブネットの関連付けの編集】をクリックし、先ほど作成したサブネットを選択し関連付ける。

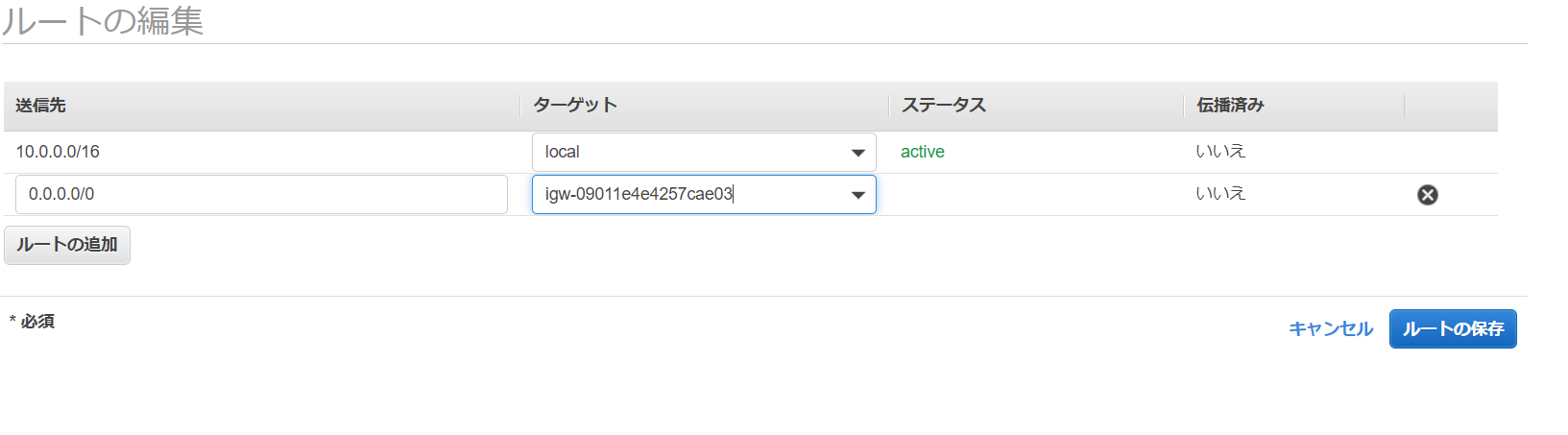

- 【ルート】タブに戻り、【ルートの編集】=>【ルートの追加】をクリックする。

- 送信先:0.0.0.0/0、ターゲット:インターネットゲートウェイを入力し、作成する。

これでサブネットにルートテーブルがアタッチされたので、サブネットがインターネットに接続できるようになりました。

5. EC2インスタンスを作成し、起動する

次に、EC2インスタンスを作成しLinuxサーバを構築します。

まずAWSコンソールから、EC2を選択します。

サイドバーの【インスタンス】をクリックする。

- 右上に、【インスタンス起動】ボタンがあるのでクリック

- AMIを選択する => 今回はAmazon Linux 2 AMI (HVM), SSD Volume Typeを使用します

- インスタンスタイプを選択し、【次のステップ】をクリック(【作成と確認】ではないです) => 今回はt2.microにします

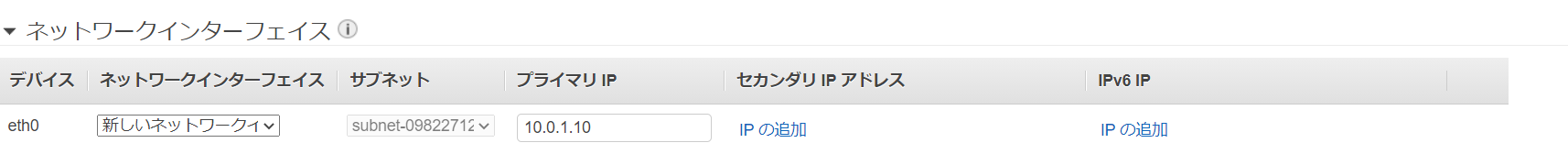

- ネットワーク(先ほど作成したVPC)・サブネット(先ほど作成したサブネット)・自動割り当てパブリック(有効)に変更し、ネットワークインターフェイスのプライマリ IPにIPを割り当てる(今回は10.0.1.10にします)

- ストレージを設定する(今回はデフォルトのままにします)

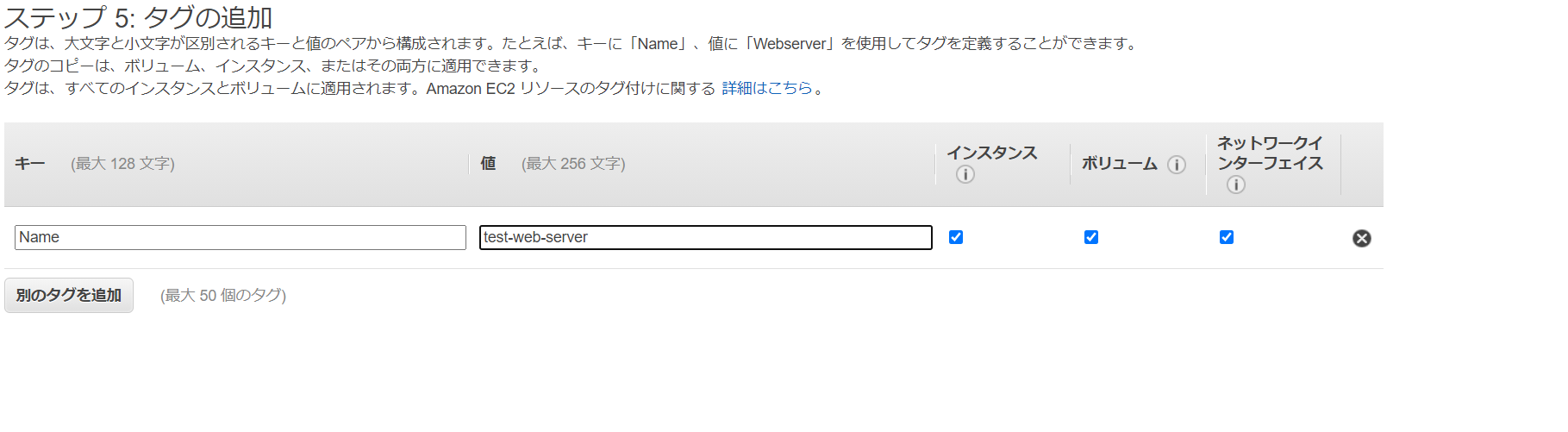

- 名前の設定(このEC2インスタンスはWeb Serverに使おうと思うので、test-web-serverにしました)

- セキュリティグループの設定(別のセクションで変更するので、名前だけ変えてデフォルトのままにします)

- 確認画面で起動をクリック

- キーペアを作成(ファイルをダウンロードできるのは、この1度のみみたいなのでなくさないようにしてください)

これでEC2インスタンスが作成できました。

6. sshでEC2インスタンスに接続する

先ほど作成したEC2インスタンスに、sshで接続してみたいと思います。

サイドバーの【インスタンス】をクリックし、該当EC2インスタンスにチェックを入れ、下部に出てくる詳細のパブリック IPv4 アドレスをチェックしておく。

今回はmacを使用してssh接続します。

macの場合簡単で、ターミナルに

$ ssh -i [ダウンロードしたkeyファイル] ec2-user@[先ほど確認したパブリック IPv4]

を入力し、実行するだけです。

上記のコマンドを実行した際、下記のようなエラーが出るかもしれません。

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: UNPROTECTED PRIVATE KEY FILE! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

Permissions 0644 for [ダウンロードしたkeyファイル] are too open.

It is required that your private key files are NOT accessible by others.

This private key will be ignored.

Load key [ダウンロードしたkeyファイル]: bad permissions

ec2-user@[先ほど確認したパブリック IPv4]: Permission denied

このエラーの原因は、keyファイルのパーミッションのせいです。

$ chmod 400 [ダウンロードしたkeyファイル]

を実行して、読み取り専用にしましょう。

これでEC2インスタンスに接続できたかと思います。

まとめ

今回は、AWSでネットワークを構築後、Linuxサーバを構築してみました。

次回はこのサーバを使用してWeb Serverを構築したいと思います。

ここまで読んでくださった方、ありがとうございます!

冒頭に申しました通り、初投稿かつAWS初心者かつインフラ初心者ですのでアドバイスをお待ちしております!