概要

セキュリティ面の対策とコスト管理の設定をする。

目次

対象読者

- AWSを使い始めたけど、Day1対応をしていない人間 ≒ 全世界線の俺

- 用語の理解が曖昧な人間 ≡ 俺

つまり俺

やること

- 他要素認証(MFA)の有効化

- 管理者用IAMの作成

- AWS CloudTrailの有効化

- AWS請求アラートを有効化

用語の説明

- 他要素認証

- 以下3種類のうちの2種類以上を認証に使用すること

- What-You-Know(WYK): 本人しか知らないはずの情報

-

パスワードや暗証番号

- パスワード: 秘密の合言葉

- 暗証番号(PIN: Personal Identification Number): 秘密の番号

-

パスワードや暗証番号

- What-You-Have(WYH): 乱数表やUSBトークンなど本人しか持っていないはずの物品(モノ)

- モバイル端末、乱数表やUSBトークンなど

- What-You-Are(WYA): 人体の特徴

- 指紋や虹彩など

- What-You-Know(WYK): 本人しか知らないはずの情報

- 以下3種類のうちの2種類以上を認証に使用すること

- IAM

- AWS上で作成したリソースへのアクセス許可設定をするためのサービス

-

公式の見解

-

IAM は、AWS のすべてにおいてきめ細かいアクセスコントロールを提供します。IAM を利用することで、特定の条件下でサービスやリソースへのアクセスをコントロールすることができます。IAM ポリシーを使用して、ワークフォースやシステムに対する許可を管理し、最小特権を確保します。IAM は、追加料金なしでご利用いただけます。

-

-

公式の見解

- AWS上で作成したリソースへのアクセス許可設定をするためのサービス

- AWS CloudTrail: AWSでユーザの操作を記録するサービス

- 特徴

- ルートアカウント/IAMユーザの操作とAPIコールをtラッキングしてログを取得するサービス

- Cloud Trailログファイルは暗号化されてS3に保存

- KMSによる暗号化もサポート

- デフォルトでは90日間ログが保存される

- 無料

- 特徴

実施手順

他要素認証(MFA)の有効化

-

任意のMFA device nameをMFA device name > デバイス名 に入力

- 今回はMFAとしてモバイルのアプリである「Google Authenticator」をしようするため、

Google Authenticatorとする

- 今回はMFAとしてモバイルのアプリである「Google Authenticator」をしようするため、

-

MFA device > デバイスオプション で「認証アプリケーション」を選択する

-

[次へ]をクリック

- モバイルからGoogle Authenticatorを開き、QRコードをスキャンする

- Google AuthenticatorにAmazon Web Services の項目が追加されるので、そこに表示されている番号をMFA コード1に入力する

- Google Authenticatorを放置していると表示されている番号が変わるので、MFA コード1に使用していない番号になったらMFA コード2に入力する

- [MFAを追加]ボタンをクリック

- -他要素認証(MFA)の有効化 おわり-

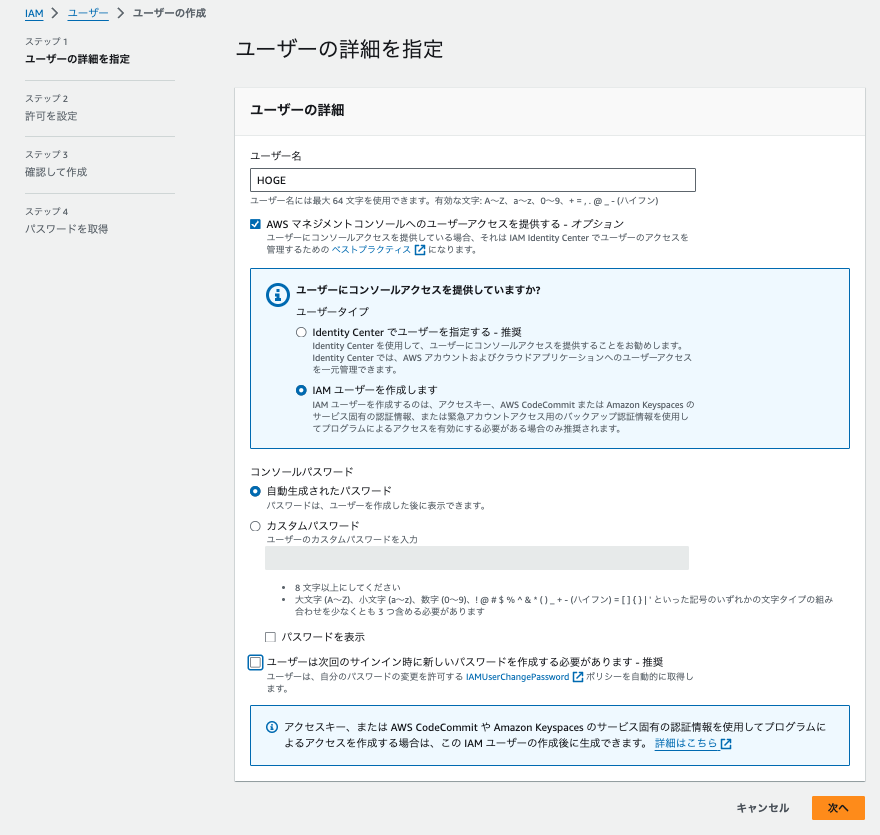

管理者用IAMの作成

-

ユーザー名や設定を任意に決定する

- 今回はよくある?設定にするため、画像のような設定にする

-

許可のオプションで[ポリシーを直接アタッチする]を選択し管理者用のアカウントを作るため、

AdministratorAccessにチェックマークをいれる。 -

[次へ]をクリックする

- 設定内容を確認し[ユーザーの作成]をクリックする。

- 任意でタグを使用してもよい(今回は未使用)

- タグを使用すると、複数アカウントを作成するときなど、アカウントをタグで検索したりする事ができるので整理整頓が楽になる。

- 任意でタグを使用してもよい(今回は未使用)

- 〜管理者用IAMの作成おわり〜

今後は作成したユーザでログインするときは、コンソールサインイン URLから設定したユーザ名とコンソールパスワードでログインする。

AWS CloudTrailの有効化

-

表示されている「クイック証跡の作成」ウィンドウでも証跡の作成ができるが、手順が簡略化されすぎている。今回はどういった手順で作成するのか順を追って確認するため、左のツリーから

ダッシュボードを選択し、[証跡の作成]をクリックする

- 任意の証跡名を入力する

- 証跡を保存するための領域として、任意のS3バケットを用意する。今回はS3バケットを新規作成することとする。

-

ログファイルの SSE-KMS 暗号化は今回は利用しないため、有効のチェックボックスを外す。 - CloudWatch Logsの有効のチェックボックスはチェックすると有料になるため今回はチェックしない。

- [次へ]をクリックする

- イベントタイプを選択する

- データイベントやInsightsイベントは追加料金がかかる

- 今回はなるべく課金したくないため管理イベントのみにする

- [次へ]をクリックする

- 内容を確認し[証跡の作成]をクリックする

-

〜 AWS CloudTrailの有効化 おわり 〜

-

注意: S3は利用するたびにお金がかかるので、今回作った証跡保存用のS3が不要な場合、削除またはログ記録の停止をすること。

AWS請求アラートを有効化

-

ルートアカウントでないとAWS請求アラートを有効化をすることができないため、現在IAMユーザーでログインしている場合(この手順書通り勧めてきた人)は右上のアカウント名をクリックし、[サインアウト]をクリックする。

-

ルートユーザを選択肢、ルートユーザのEメールアドレスを入力し、[次へ]をクリックする

- ログインしたら、右上のユーザー名をクリックし[アカウント]をクリックする

- スクロールして下の方にある「IAMユーザおよびロールによる請求情報へのアクセス」の[編集]をクリックし、[IAMアクセスをアクティブ化]をクリックし、[更新]する。

- この作業により、IAMユーザでも請求情報を確認できるようになる

- 請求設定

- 先の手順で[IAMアクセスをアクティブ化]したアカウントやルートアカウントでログインしている状態で右上のユーザー名をクリックし[アカウント]をクリックした後、左のツリーから下の方にある[請求設定]をクリックする

- アラートの設定の[編集]をクリックした後に表示される、「AWS無料利用枠アラートを受信する」と「CloudWatch請求アラートを受信する」をチェックし、受診するメールアドレスを入力し[更新]をクリックする。

- 上記まででアラートの受信設定を終えたので、アラートの送信設定を行うためCloud Watchを開く

-

左のツリーから

アラームの子項目の[請求]をクリックする。(もし見当たらない人は、リージョンをバージニア北部などに変えると見つかるかも) -

[アラームの作成]をクリックする

-

任意のメトリクス名を設定する

-

Currencyを日本円にしたい場合は「JP」と入力する

-

画像のように[新しいトピックの作成]を選択し、任意の名前を割当て、メールアドレスを設定し[トピックの作成]をクリックする。その後画面下の[次へ]をクリックする。

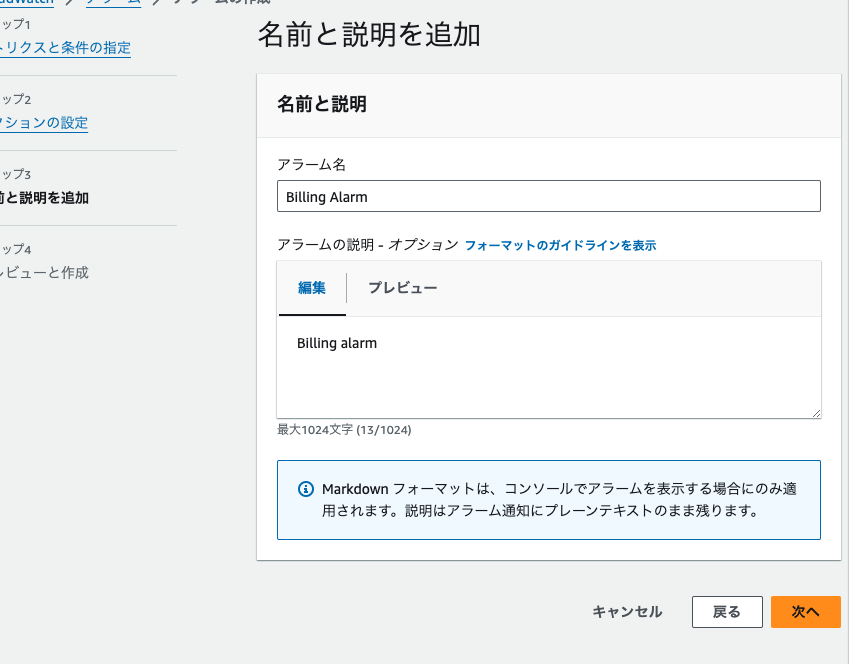

- 任意のアラーム名と説明を入力し[次へ]をクリックする

- プレビューと作成で設定内容を確認し、[アラームの作成]をクリックする。

- 設定したメールアドレスに以下のようなメールが来るので[Confirm subscription]をクリックする

- ~AWS請求アラートを有効化 おわり~