はじめに

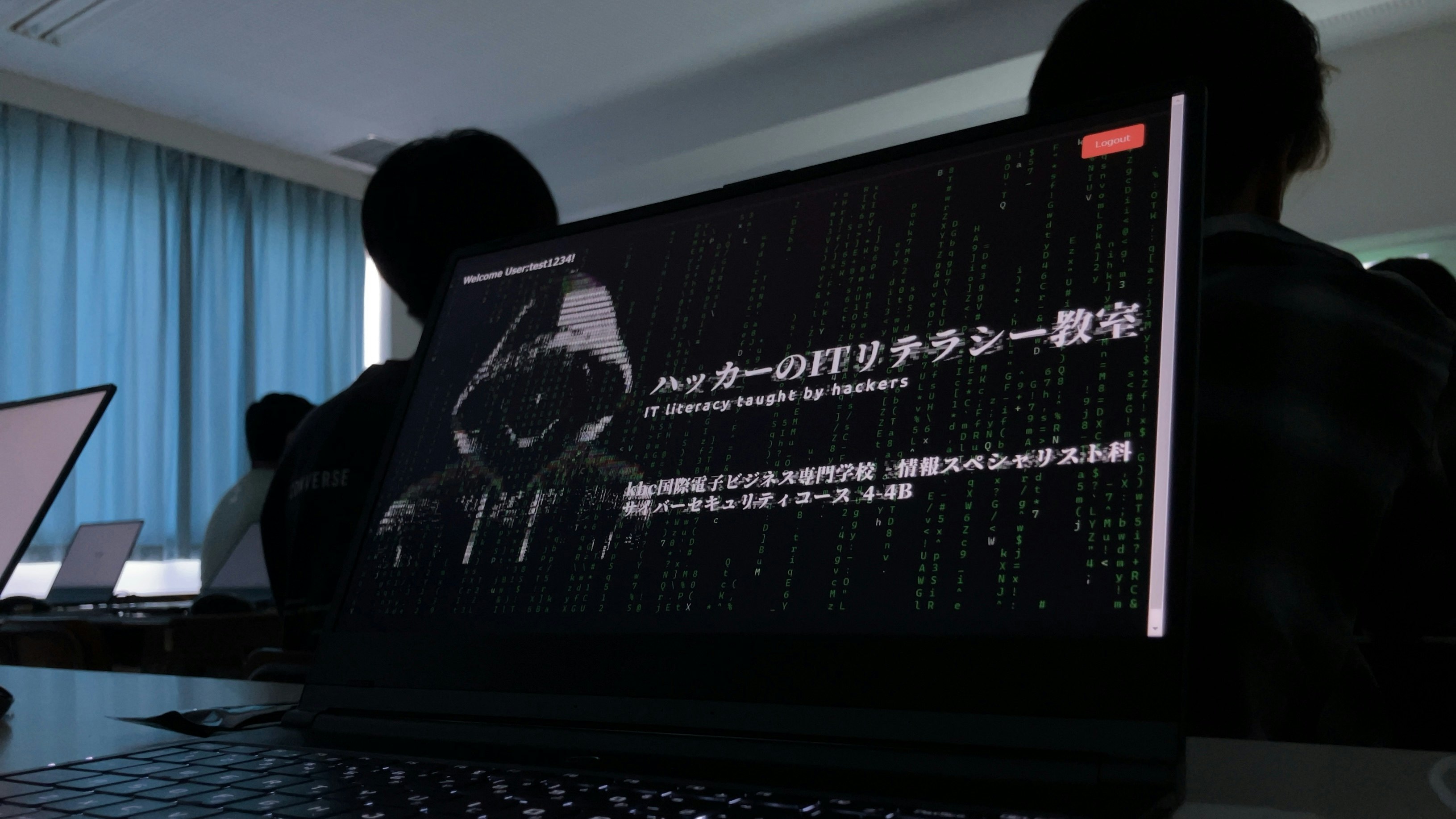

私が在籍している専門学校の学園祭で、ハッキングの体験を通してITリテラシーを啓蒙する「ハッカーのITリテラシー教室」を開催したので、その内容を記録として記事にしました。

稚拙な部分もあるかと思いますが、最後までご覧いただけますと幸いです。

目次

開催の経緯

このイベントは、学園祭におけるクラスの出し物として実施しました。

実は、私が今まで専門学校に4年間通ってきて、学園祭は一度も開催されたことがありませんでした。

昔は沖縄コンベンションセンターという、比較的大きな会場を借りて兄弟校合同で開催していたらしいのですが、コロナ禍によってその文化が断続してしまっていました。

今年度からは、規模を各学校ごとの校舎に縮小してでも、学園祭を復活させようという話になったようで、その結果今回の学園祭が開催されました。

学園祭を開催する目的として、学校側から以下の3つが事前に提示されていました。(以下意訳)

- 学生が楽しむ

- 地域の方々に学校の活動内容を発信する

- 高校生に学習成果や学校の雰囲気を伝え、入学の検討材料にしてもらう

また、技術者向けに行われるセミナーなどは探せばいくらでも出てくると思いますが、非技術者向けにこういった話を発信している場所は思いあたりませんでした。

そこで、ただ単に学習成果を発表するのではなく、立ち寄ってくださった方々へ還元できるような内容にできたらと考え、このイベントを企画しました。

イベント内容

「ハッキングされる側を体験してもらい、身近に存在するセキュリティ的なリスクとその対策を楽しみながら学んでもらおう」というコンセプトで企画したイベントです。

今回は以下の条件で実施しました。

- 1クール30分

- 同じ内容で1日5クール、2日間実施

- 参加者全員が体験できるように、PCを10台用意

- 参加者上限10名/クール

- 地域住民や入学を検討している高校生の方々など、非技術者が主な対象

- (そのため、技術的な深掘りより明日から取り組める対策を優先する)

講演中は「クラッキングから身を守るハック」と称した以下の3つのITリテラシーを、クラッキングの実演とともに解説しました。

- パスワードのハック

- Wi-Fiのハック

- USBのハック

1. パスワードのハック

脆弱なパスワードを使用する危険性を、パスワードクラックの体験により伝えました。

実演

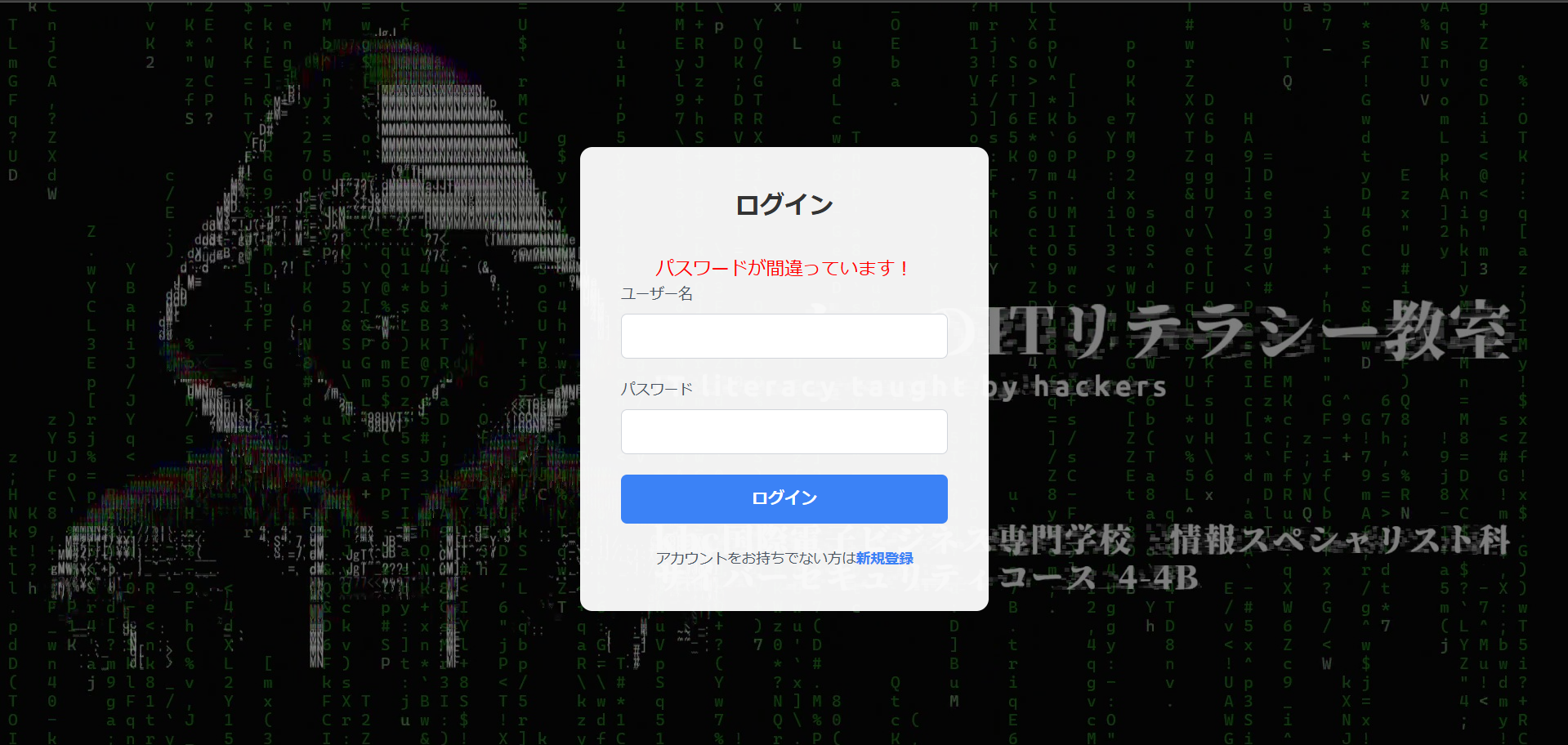

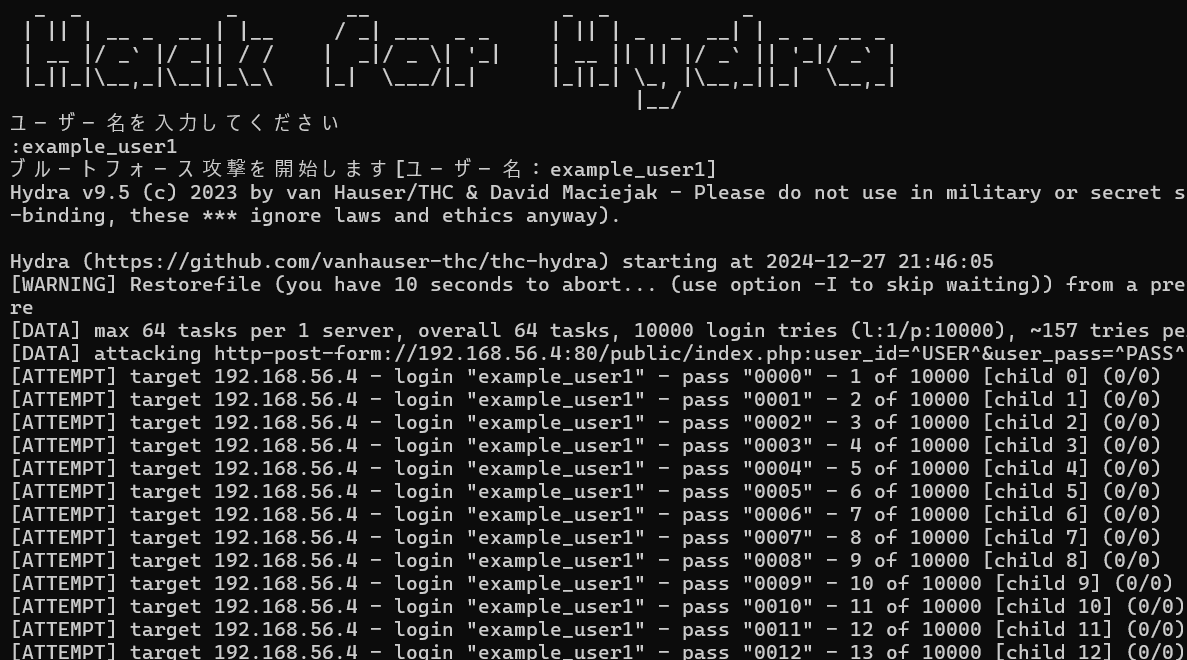

来場者同士でペアを組み、架空のサービスに登録してもらった数字4桁のパスワードを、総当たり攻撃でお互いに特定してもらいました。

ローカルネットワーク内での実行とはいえ、1万通りのログイン試行を行うのに1分もかからない様子から、簡単なパスワードを使用することの危険性を体感していただけたのではないかと思います。

また、来場者の操作を可能な限り簡略化するために、デスクトップ上にショートカットを作成し、ワンクリックでログイン画面やパスワードクラックの画面が立ち上がるようにしたり、ユーザー名入力するだけでクラックが始まるようにする、といった工夫を行いました。

映画などから連想するハッカーっぽい画面を、コマンド操作を経由せず触れるようにできたのは、楽しく学ぶという点でも良い工夫だったと思っています。

やっぱり「ッターン」ができるとテンション上がりますよね

対策

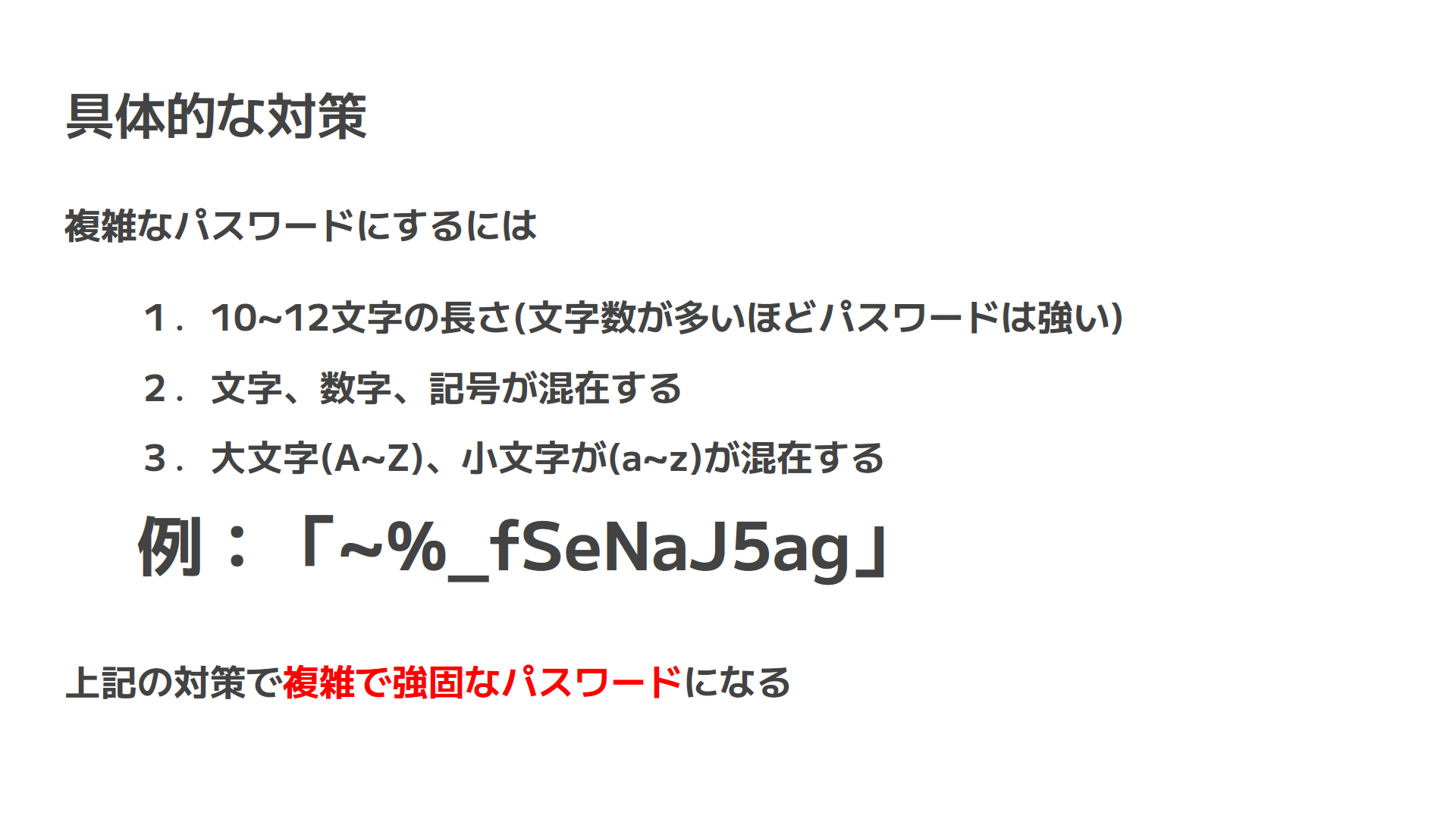

パスワードクラックによる不正ログインのリスクを減らすためには、複雑なパスワードの使用、多要素認証の有効化などが有効ということを、具体例を交えつつ紹介しました。

画像の例の様なパスワードを考えたり、覚えて使い分けるのは一般的には困難なので、それらを解決するパスワードマネージャの利用についても軽く紹介しました。

2. Wi-Fiのハック

フリーWi-Fiを使用する際に気を付けるべき点を、悪魔の双子攻撃を模した実演によって伝えました。

実演

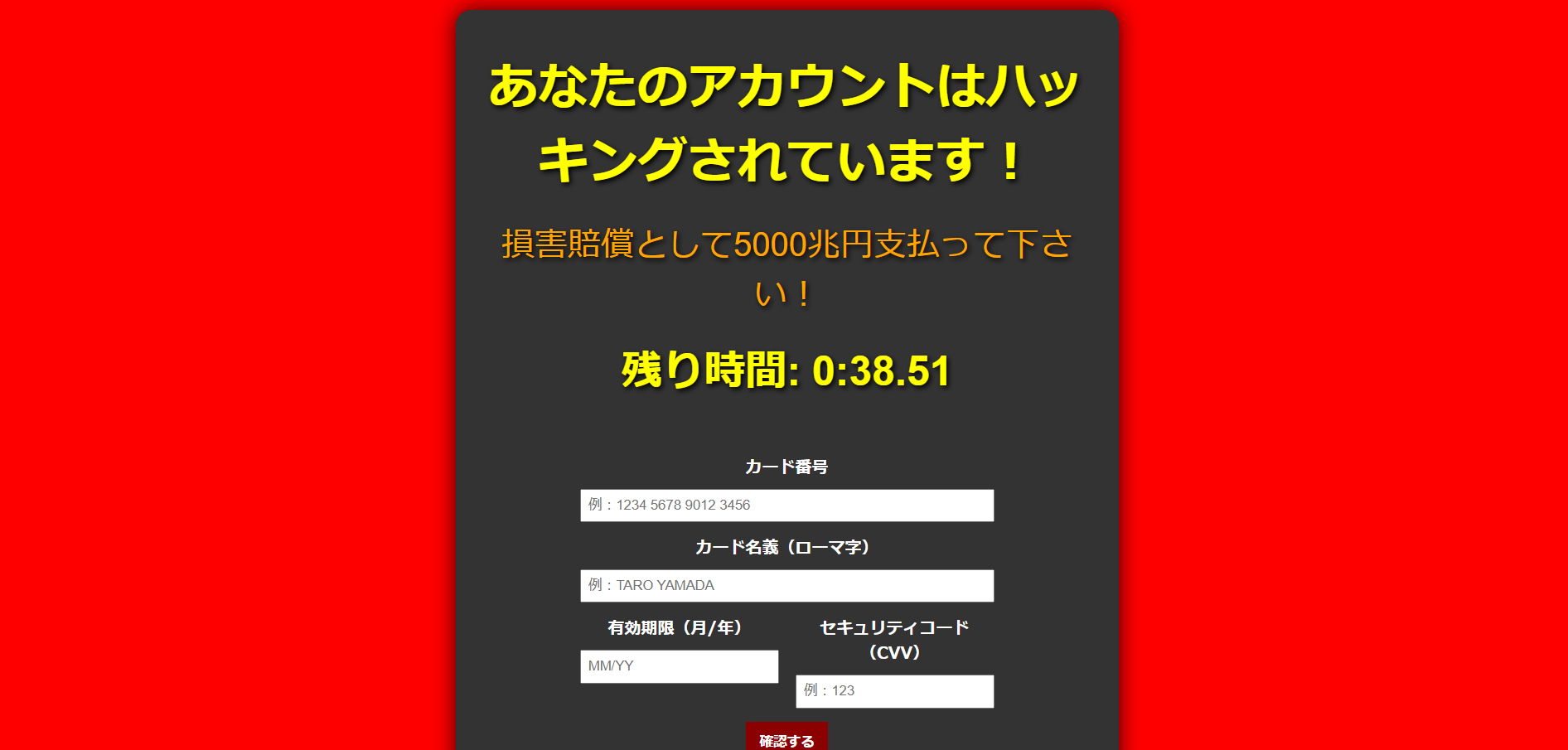

前のセクションで使用したログインフォームを、フィッシングフォームに改ざんし、来場者の方々に引っかかってもらいました。

同じリンクから、デザインの異なる謎のログインフォームへとつながってしまいます。

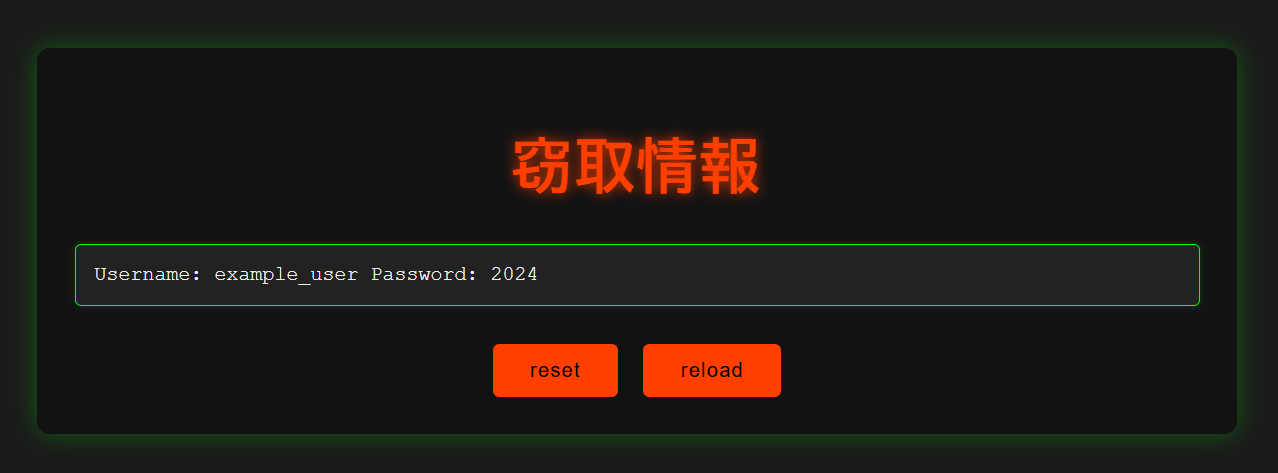

そのまま情報を入力すると・・・

架空請求されてしまいました。

また、この際に入力したユーザー名とパスワードの組み合わせも当然記録されてしまっています。

裏話 兼 言い訳

実は、企画当初は偽のアクセスポイントに接続してしまうところから引っかかってもらおうと考えていました。しかし、キャプティブポータル実装が間に合わなかったことや、来場者の操作に時間がかかってしまうこと、そして何より学園祭の1週間前に、偽AP用のラズパイの無線機能が不調となってしまった背景があり、泣く泣く資料を差し替えて実施しました。

そのため、上記で行っている「フォームの改ざん」についても、本来の中間者攻撃で行われるであろう通信の改ざんではなく、webサーバーに設置しているファイルを差し替えて実装していました。

「これならwebサービスが攻撃されて改ざんされたケースへの対策として紹介する方が適切なのではないか。」とも一瞬思いましたが、身近な日常生活の中に紛れ込んでいる脅威として捉えてもらうには、Wi-Fiに関連付けて話した方が良いと判断し、こういった形で敢行しました。

対策

悪意のある人が自分のWi-FiをフリーWi-Fiに偽装して、実演パートで行ったような攻撃を行うケース(悪魔の双子攻撃)があります。

そういった、なりすましWi-Fiに接続しないための対策として、接続しようとしているのが正規のWi-Fiかを、以下の3点について注意することが有効と紹介しました。

- その地域や施設で、フリーWi-Fiを本当に提供しているのか

- 名前が似ている別のWi-Fiではないか(例:〇 「KBC_Wi-Fi」 ✕ 「kbc_wifi」)

- 自動接続機能で知らない間に非正規のWi-Fiに接続してしまっていないか

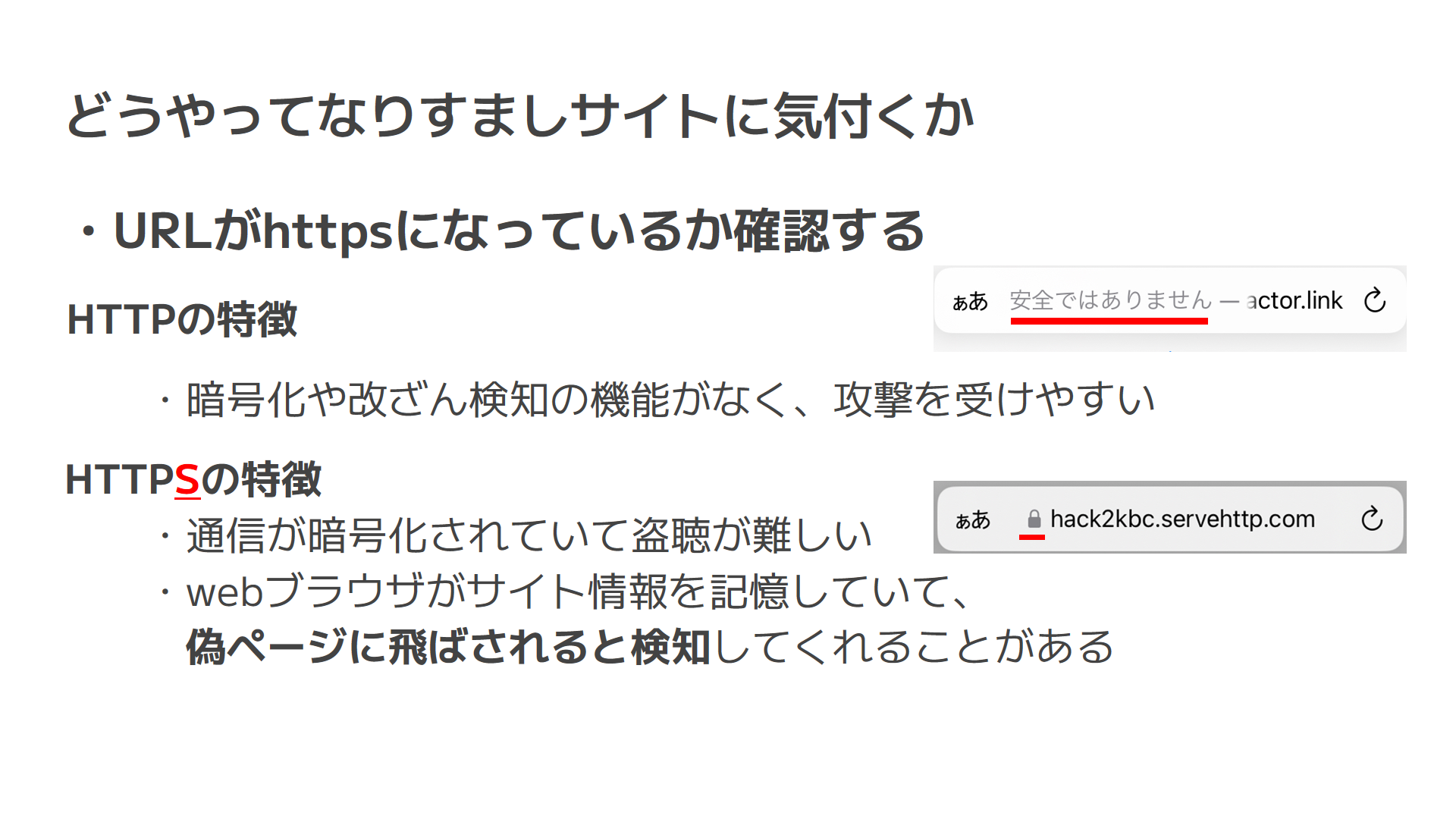

また、なりすましWi-Fiに接続してしまった際の対策として、HTTPSを使用した通信について紹介しました。

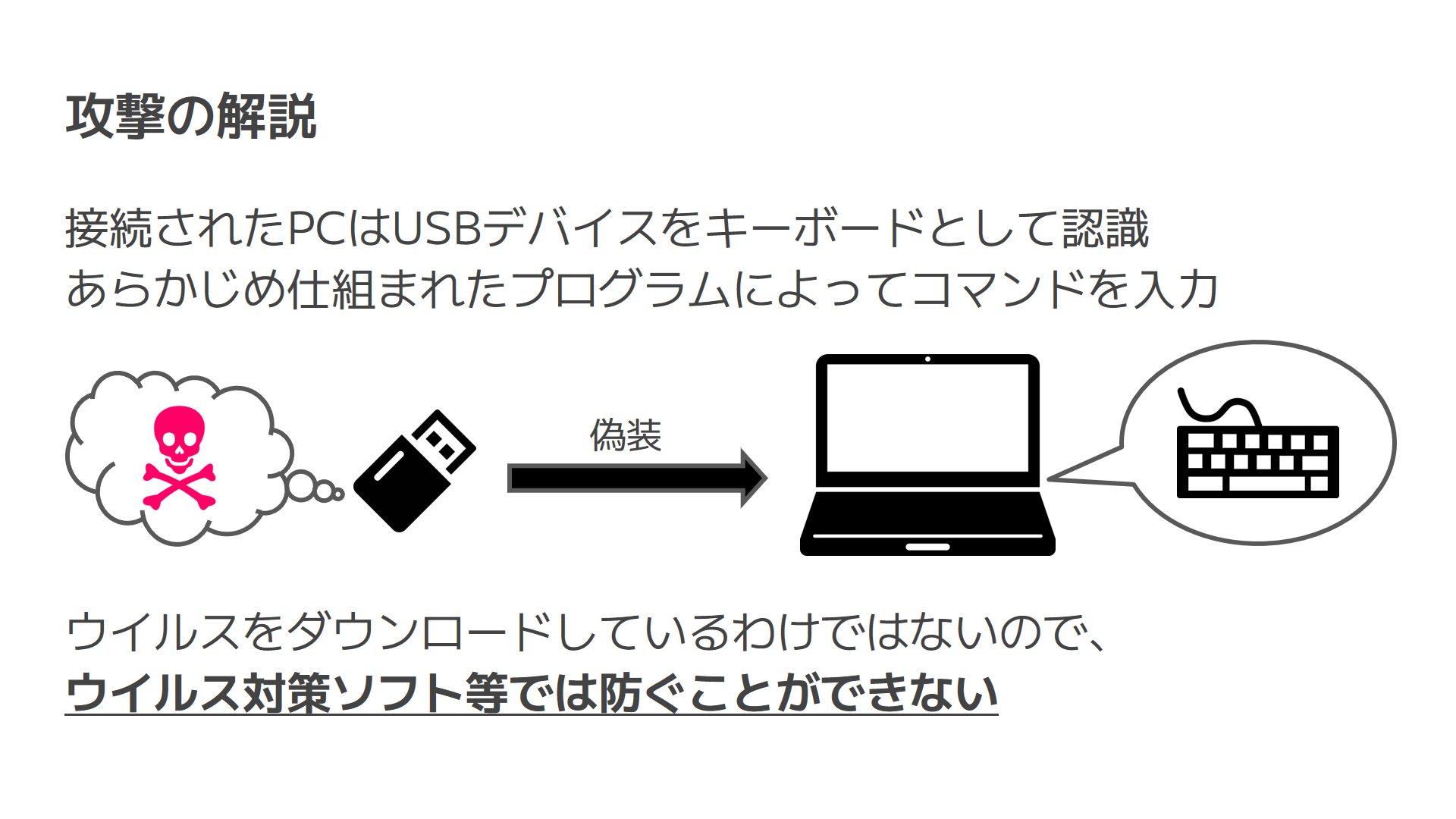

3. USBのハック

出所がわからないUSBデバイスを使用する危険性を、BadUSBの実演を通して伝えました。

実演

BadUSBと同じ振る舞いをするUSBデバイスを用意し、実際にPCに接続することで、PCが勝手に操作される様子を体験してもらいました。

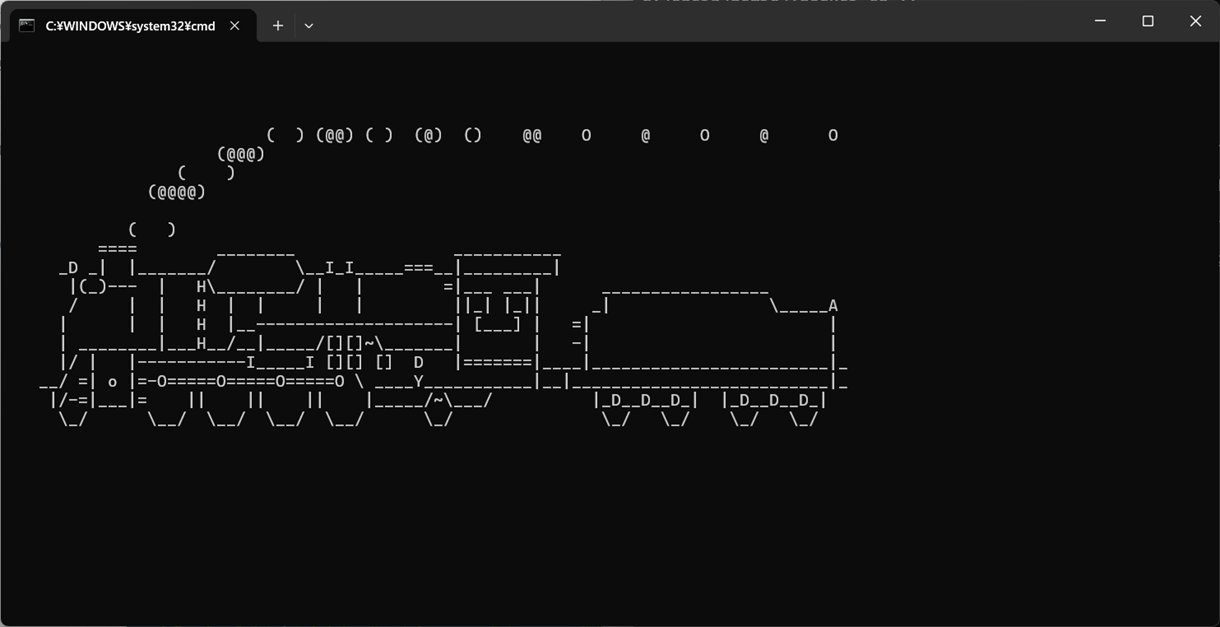

USBポートに差し込むと、コマンドプロントが立ち上がり、勝手にコマンドが入力されます。

攻撃の原理についても紹介し、ウイルス対策ソフトをインストールしているからといって、無条件に安心できるわけではないということを解説しました。

対策

今回体験してもらったものは、基盤がむき出しでいかにも怪しいという見た目でしたが、実際に攻撃に使用されるような、悪意のあるUSBデバイスを見た目で見分けることは困難だということを、Rubber DuckyやO.MGケーブルの画像とともに解説しました。

引用元:usb rubber ducky - hak5

引用元:usb rubber ducky - hak5

|

引用元:O.MGケーブル - hak5

引用元:O.MGケーブル - hak5

|

悪意のあるUSBデバイスからPCやデータを守るためには、出所がわからない(信頼できない)UBSデバイスをそもそも使用しないというのが、一番簡単かつ有効な対策だということを説明しました。

まとめ

- 不正ログインを防ぐために、複雑なパスワードを使う

- フリーWi-Fiを使用する際は、正規のWi-Fiに接続しているか気を付ける

- USBデバイスを使用する際は、信頼できるデバイスのみ使用する

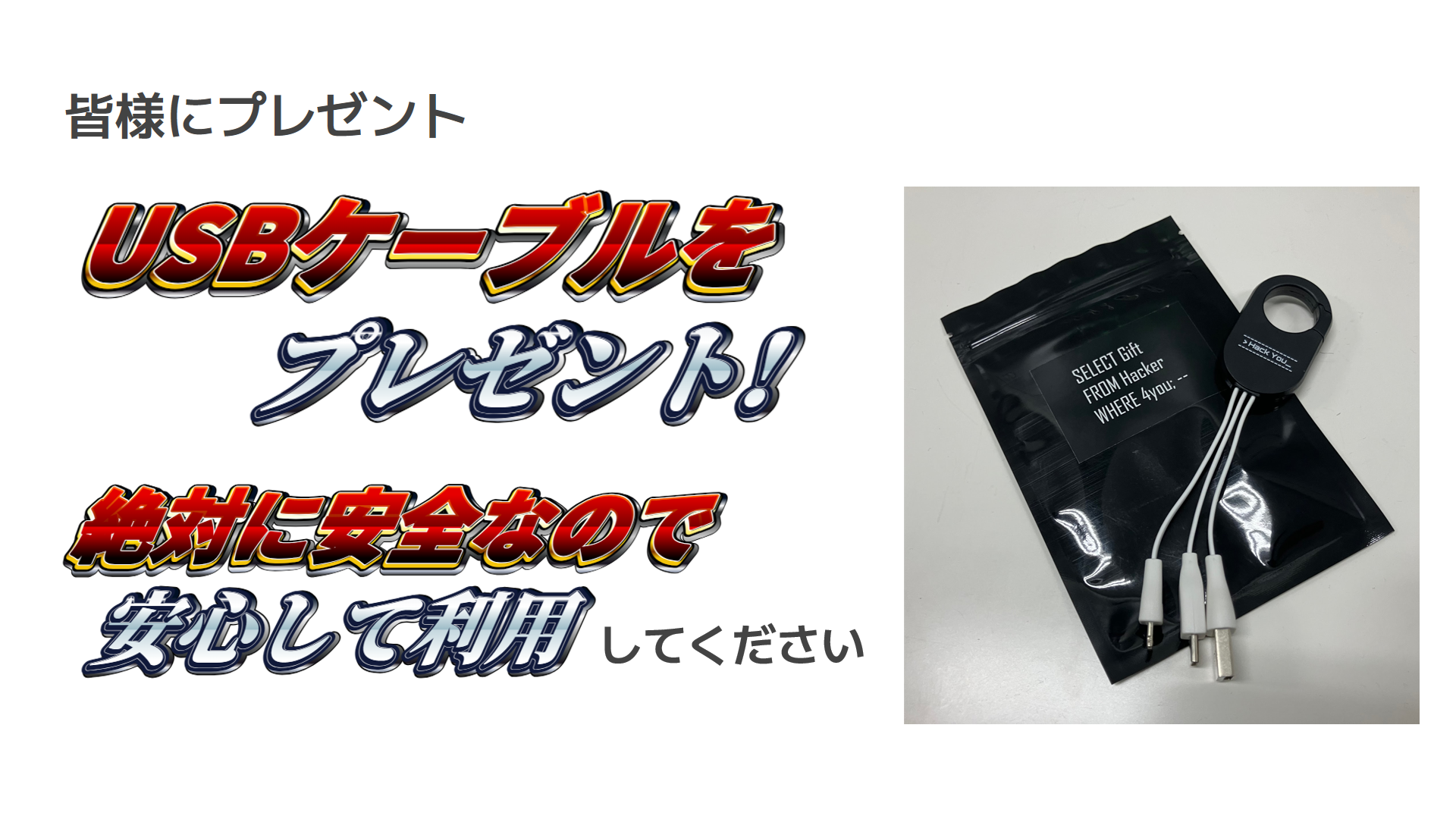

おまけ

来場者全員に、カラビナマルチUSBケーブルと、オリジナルステッカーをプレゼントしました。

(投影したスライドから抜粋)

感想

自分で企画したイベントを曲がりなりにも形にして、実際に披露するという一連の流れを経験できて、本当に良かったと思います。

自身の至らない点や、他人に動いてもらう大変さ、専門的な知識がない人に対して分かりやすい内容を考えることなど、今まで意識していなかった部分に目を向ける良い機会となりました。

また、ご来場いただいた方にも、「面白かった」「分かりやすかった」と言った、ポジティブな声を頂けたので、企画して本当に良かったと思います。

さいごに

最後までご覧くださり、誠にありがとうございます。

来年度からは学生では無くなってしまいますが、これからも何かしらの機会で今回のような活動に取り組んでいけたらと思います。

今後ともよろしくお願いします。

参考資料

イベントのイメージとして参考にした資料

【ITリテラシー講座】中学生を偽サイトに引っ掛けてみた - ラムダ技術部

【JapanDrone 2023】_ホワイトハッカーによるドローンハッキングLIVE! - GMOインターネットグループ

内容の参考にした資料