参考書:HUMBLE TECH BOOK BUNDLE: CYBERSECURITY & CYBER WARFARE BY PACKT

- The Ultimate Kali Linux Book

- Exploring Active Information Gathering(アクティブな情報収集)

DNSゾーン転送の設定ミスを手動で見つける

ゾーンレコードをリークしているかの調査

host -l zonetransfer.me nsztm1.digi.ninja

第1引数:調査したいサイト。zonetransfer.me は、公開されているやられサイト

第2引数:使用するDNS。これはなくても良い

ターゲットドメインのすべてのネームサーバーのリークチェック

dnsenum zonetransfer.me

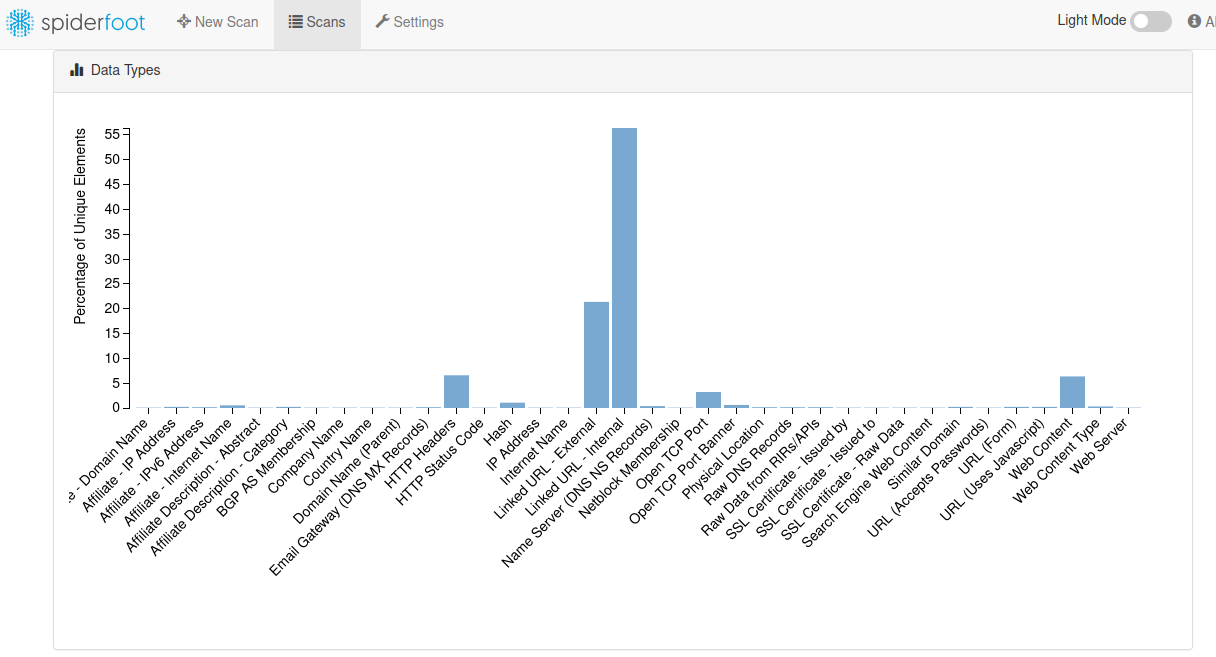

ドメインからのOSINT(Spiderfoot)

sudo spiderfoot -l [ipaddress]:80

以下のエラーが出たら、

[CRITICAL] sf : Correlation rules directory does not exist: /usr/share/spiderfoot/correlations/

/usr/share/spiderfootに correlations ディレクトリを作る

ブラウザで以下URLにアクセス

http://[ipaddress]:80

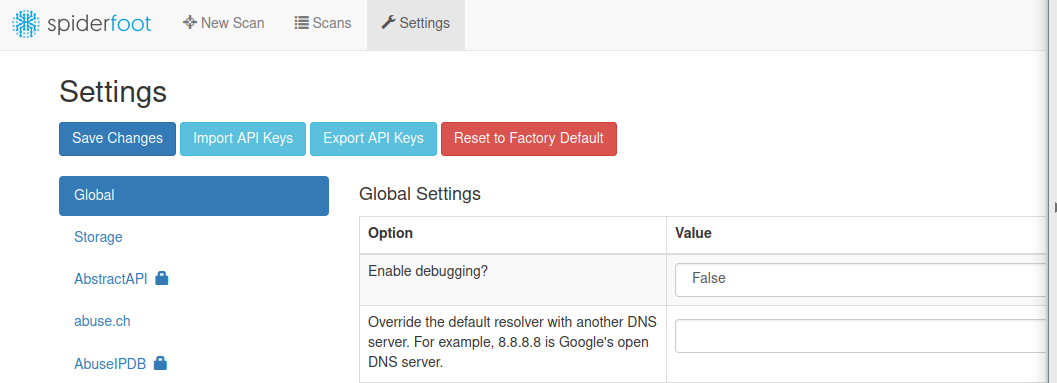

様々なサイトから情報を収集できるがAPIが必要なサイトは、名前の横に鍵マークがついている

[New Scan] を選択し、[Scan name][Scan Target]を入力。

[Footprint] を選択し、[Run Scan Now]を押すとターゲットに関する OSINT の情報が収集できる(結構時間かかる)。

AWS S3 に公開されているファイルの確認(s3scanner)

ターゲットのドメインのIPを確認

nslookup flaws.cloud

IPアドレスにマップされているAWSのホスト名の取得(nslookup内でやる)

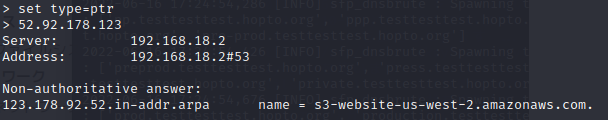

> set type=ptr

> [ipaddress]

s3-website-us-west-2.amazonaws.com にホストされていることが分かる

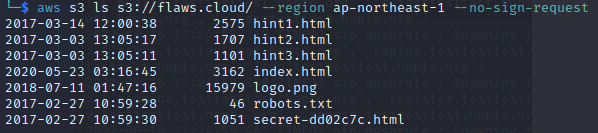

S3バケット内の確認

aws s3 ls s3://flaws.cloud/ --region us-west-2 --no-sign-request

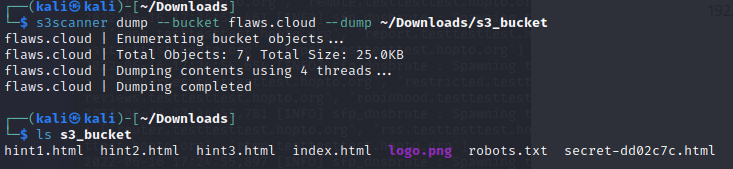

S3バケット内のファイルのダウンロード

s3scanner dump --bucket --bucket flaws.cloud --dump ~/Download/