はじめに

オンプレミス AD DS から Microsoft Entra Connect を利用して Entra ID に同期している同期済みユーザーが、何らかの理由によりユーザー リスクを検知した場合、パスワード変更によるリスク修復は SSPR (セルフサービス パスワード リセット) の機能を利用して Microsoft Entra ID 側からパスワードの変更を実施する必要がありました。

上記方法によるリスク修復に追加して、2024 年 4 月の新機能としてオンプレミス環境からパスワードをリセット (変更) し、 PHS (パスワード ハッシュ同期) により Entra ID 側にパスワード ハッシュ値を更新することでユーザー リスクを修復できるようになりました。

一般提供 - オンプレミスのパスワード リセットによるユーザー リスクの修復

実際に動作するかどうかを確認してみます。

やってみる

該当する公開情報は以下となります。

オンプレミスのパスワード リセットを許可してユーザー リスクを修復する

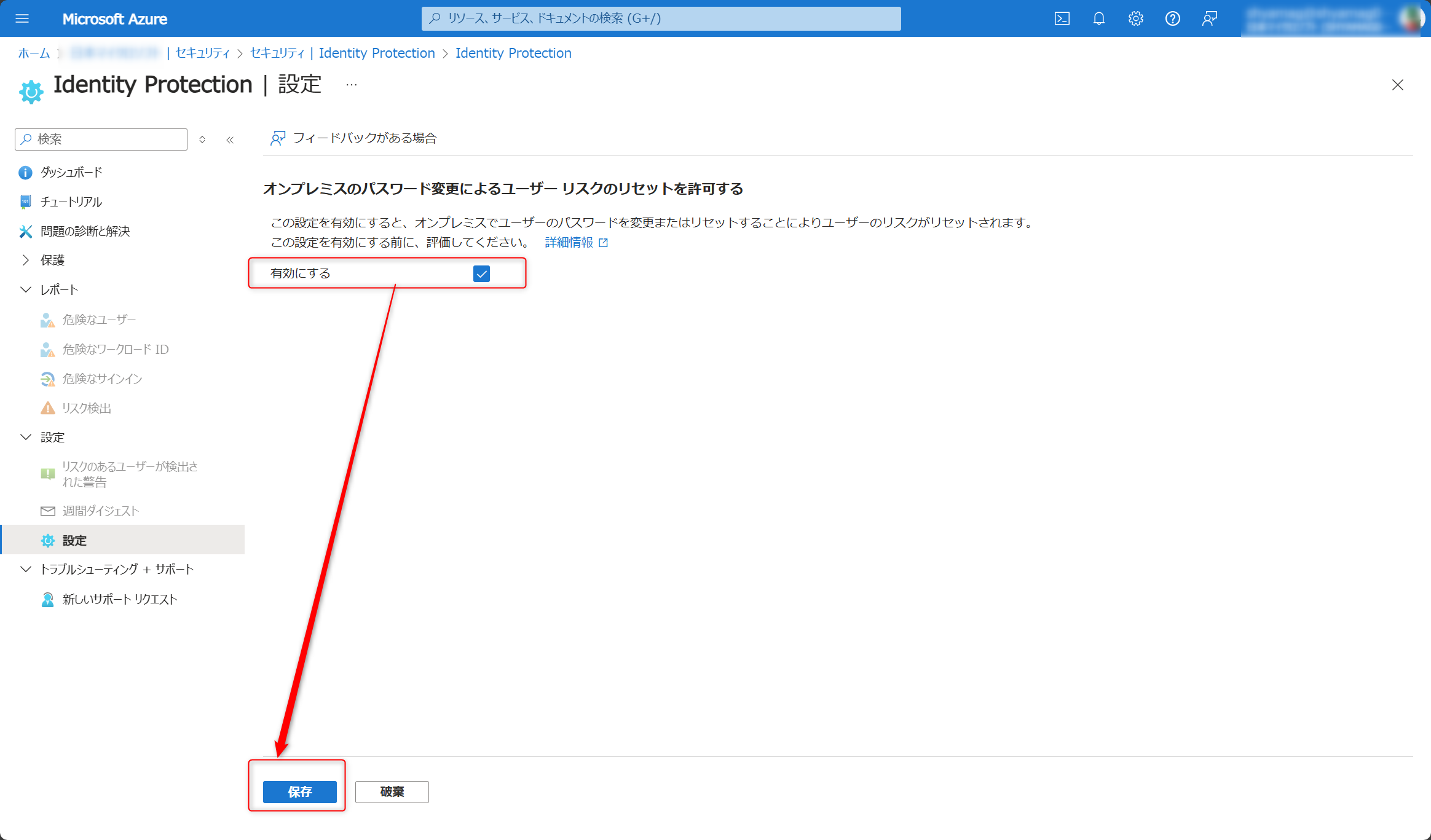

Microsoft Entra ID 側で当該機能を有効化します。

手順概要

-

Microsoft Entra 管理センターもしくは Azure ポータルの Microsoft Entra ID にセキュリティ オペレーター以上としてサインインします。

※今回は Azure ポータルにサインインします。 -

[Microsoft Entra ID] - [セキュリティ] - [Identity Protection] - [設定] の順番に選択します。

-

[オンプレミスのパスワード変更によるユーザー リスクのリセットを許可する] の画面で [有効にする] のチェック ボックスにチェックを入れます。

-

[保存] を選択します。

次に、以下 Identity Protection の公開情報にある最も簡易的に疑似リスクを検知できる Tor Browser を使って [匿名 IP アドレス] のリスクを検知させます。

Microsoft 365 ポータルなど、Entra ID 認証が必要なサイトに Tor Browser を利用してサインインに成功することで [匿名 IP アドレス] のサインイン リスクを検知させることができます。

サインイン リスク検知後に当該ユーザーが [危険なユーザー] としてもリストアップされることを確認します。

※今回は時間の関係もあって [危険なサインイン] 検知後に [サインインのセキュリティ侵害を確認する] を選択し、手動でユーザー リスク 高 のユーザーにしています。

※また、以下画面ショットは、本来 Identity Protection は Entra ID P2 ライセンスで利用する機能ですが、この検証では P1 テナントで行っています。P2 テナントと画面表示が異なる可能性があります。

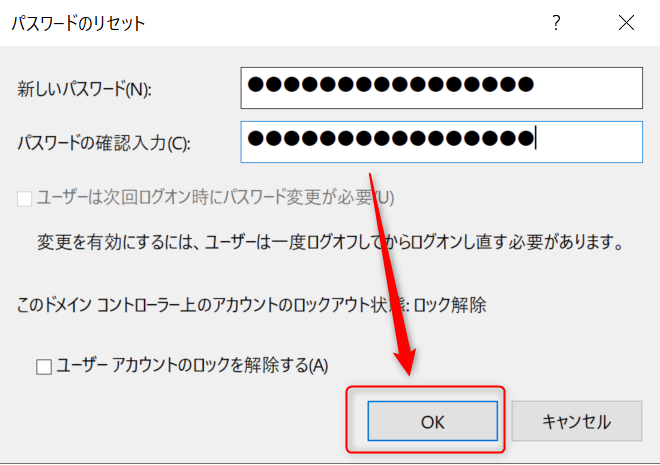

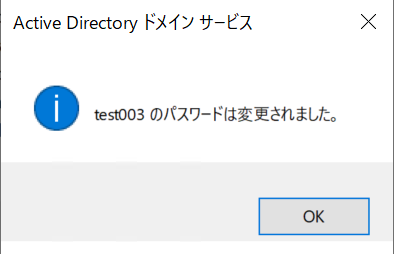

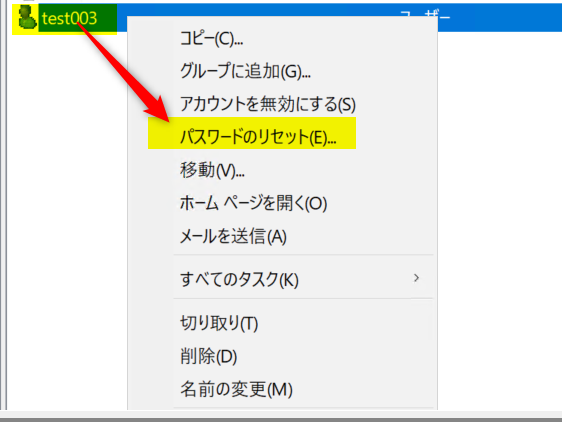

危険なユーザーとしてリスクを検知したことを確認したので、AD DS (Active Directory) サーバー上で当該の test003 ユーザーのパスワードを変更します。

対象のユーザーを選択し、右クリックにて [パスワードのリセット] を選択します。

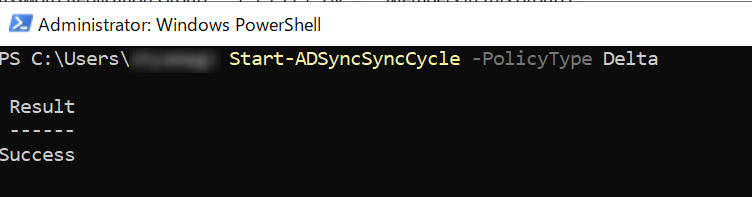

パスワード ハッシュ同期は 2 分間隔で動作しますが、PowerShell 上で以下差分更新コマンドを実行しパスワード ハッシュ値を手動更新させます。

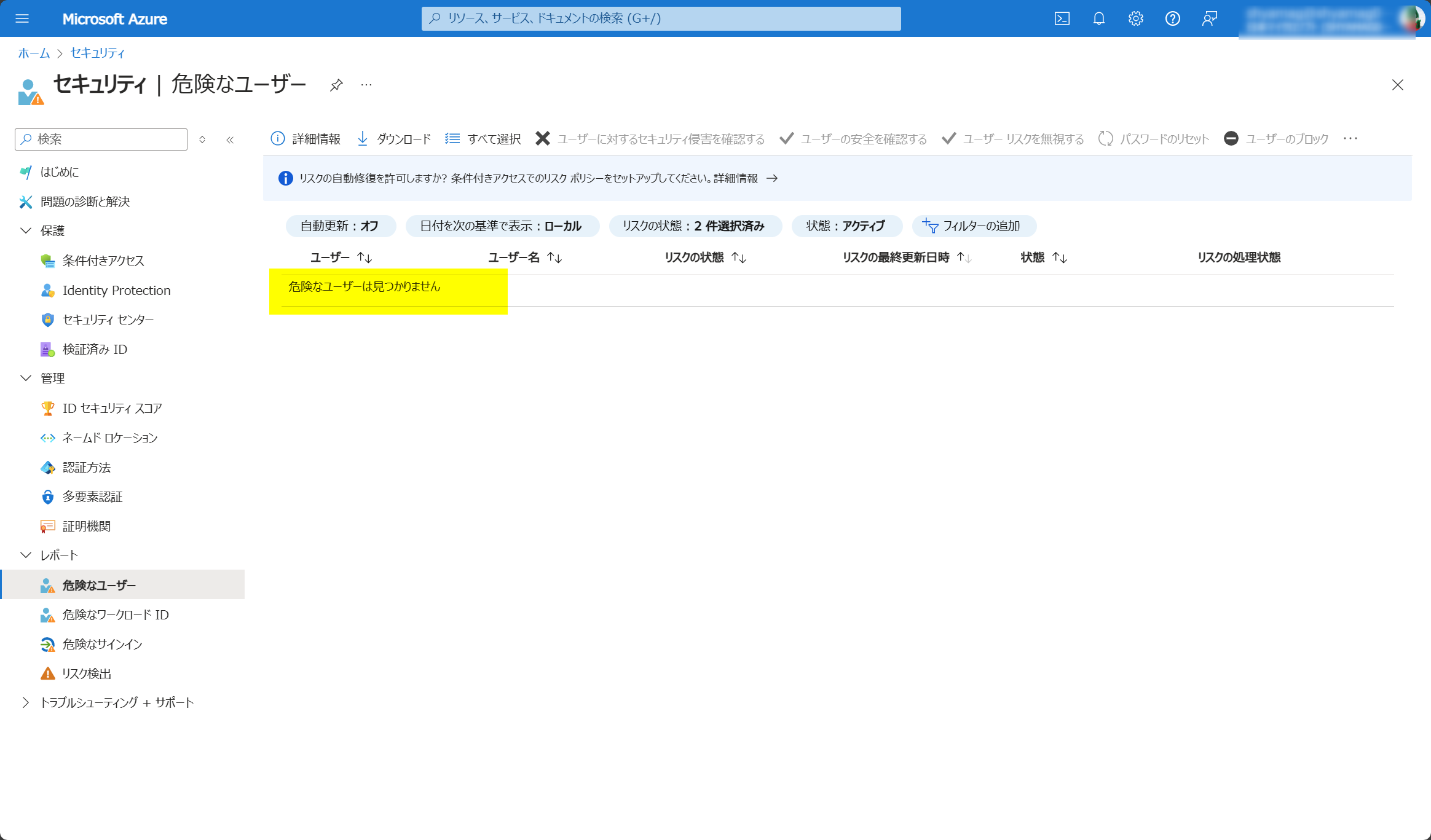

パスワード リセット後に再度危険なユーザーの画面を確認すると一覧から test003 ユーザーが消えていることが確認できます。

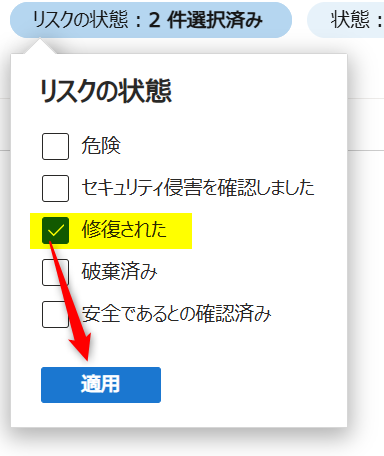

リスクの状態として [修復された] のみを選択し、適用をクリックします。

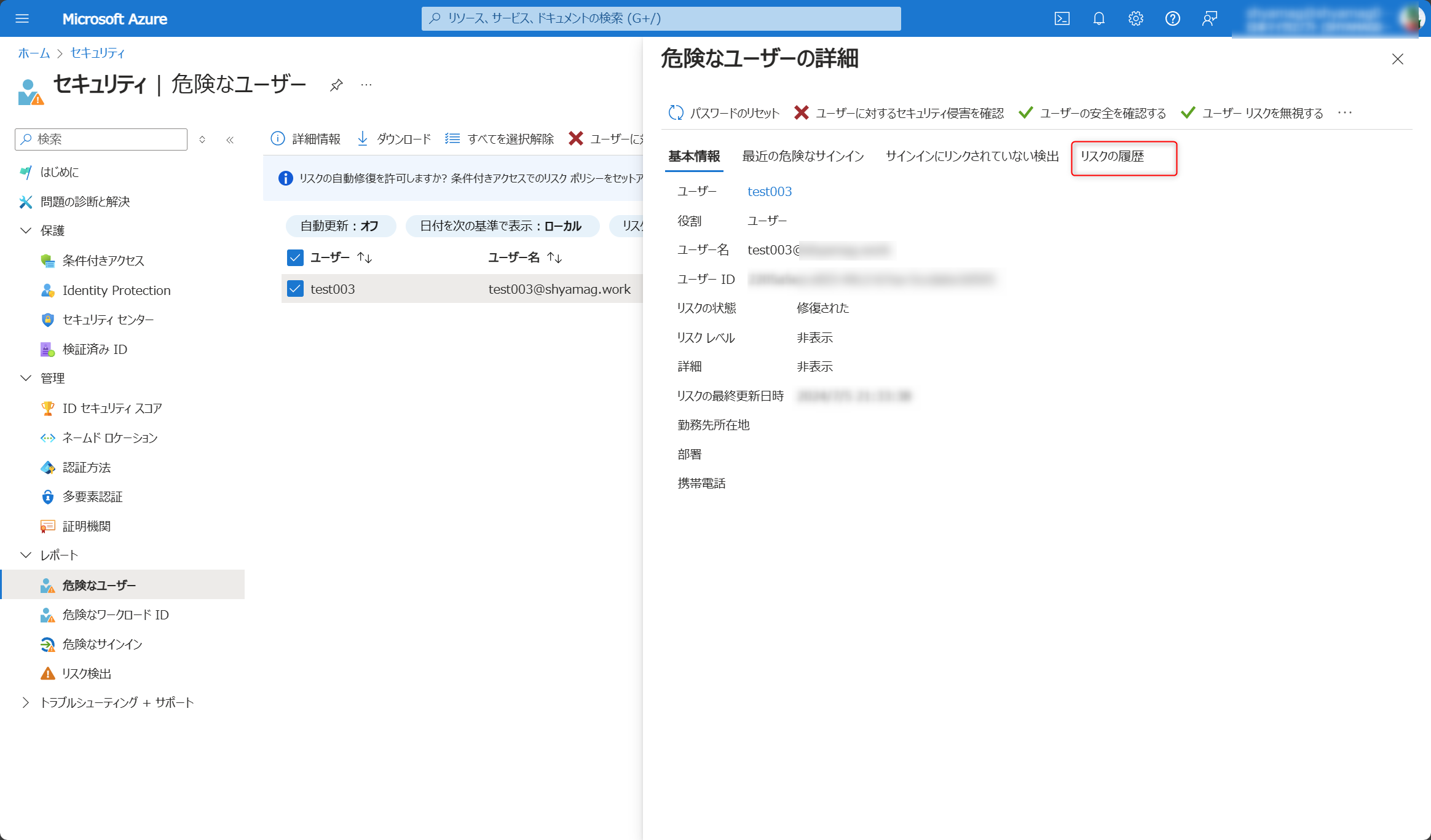

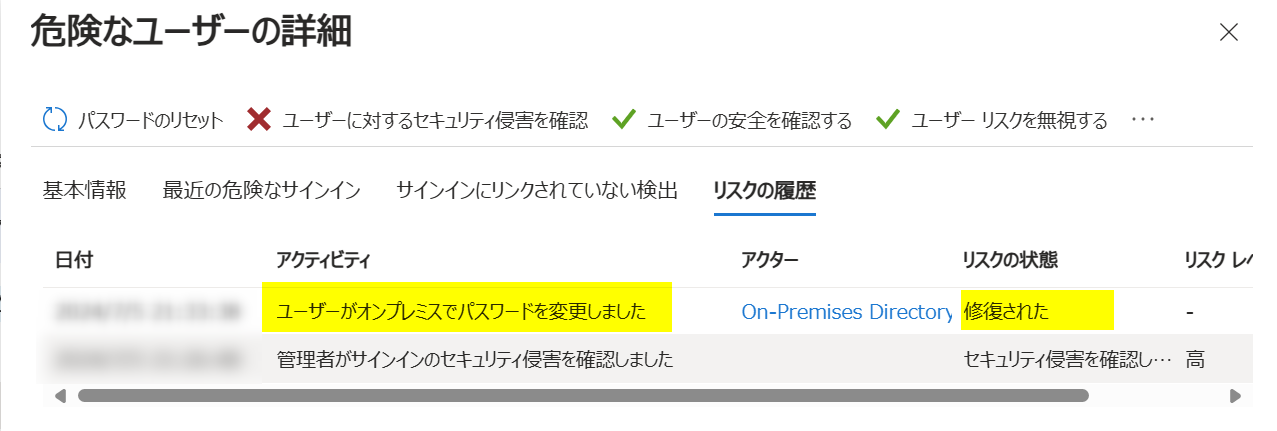

表示される危険なユーザーの詳細の画面のうち、一番右の [リスクの履歴] を選択します。

色掛けした箇所を見ると修復された理由として [ユーザーがオンプレミスでパスワードを変更しました] と表示されていることが確認できます。

これにより、Entra ID からの SSPR (セルフサービス パスワード リセット) ではなく、オンプレミス AD DS (Active Directory) 側からパスワードを変更したことで ユーザー リスクが修復されたというという理由まで確認ができます。

おわりに

今回は 2024 年 4 月に一般提供された [オンプレミスのパスワード リセットによるユーザー リスクの修復] の動作を確認してみました。

従来通りの機能であるクラウド側に該当する Microsoft Entra ID から SSPR (セルフサービス パスワード リセット) によるリスク修復に追加して、左記 SSPR が実装されていないユーザー等を対象に、オンプレミス環境からもユーザー リスクを修復できるようになることで選択肢が増え、Identity Protection の利便性が高まったかと思います。

今後の選択肢の一つとして、今回の新機能の活用も検討いただけると幸いです。