はじめに

Azure AD Registered (Azure AD 登録) するためには、以下の 2 つの方法をとる必要があります。

- 「設定」→「アカウント」→「職場または学校にアクセスする」よりUPN を入力し、登録する

- Office 365 ProPlus の WAM (Web Account Manager) 画面から登録する

1.についてはお馴染みだと思いますが、2. については、WAM の画面で特に意識せず「次へ」をクリックした結果、Azure AD Registered されてしまった、という人もいるのではないでしょうか。

今回は、上記 2. の Office 365 PropPlus を起動したときの動作を確認してみます。

最後に WAM の画面表示をレジストリを設定することで、Azure AD Registered ができないように無効化できるか確認します。

やってみる

検証環境は以下のとおりです。

- Windows 10 バージョン 1809 (OS ビルド 17763.914)

- Office 365 ProPlus (バージョン 16.0.12228.20322)

Office ProPlus インストール後に任意のアプリケーション (今回は PowerPoint) を起動すると下記画面が表示されるので、「サインイン」をクリックします。

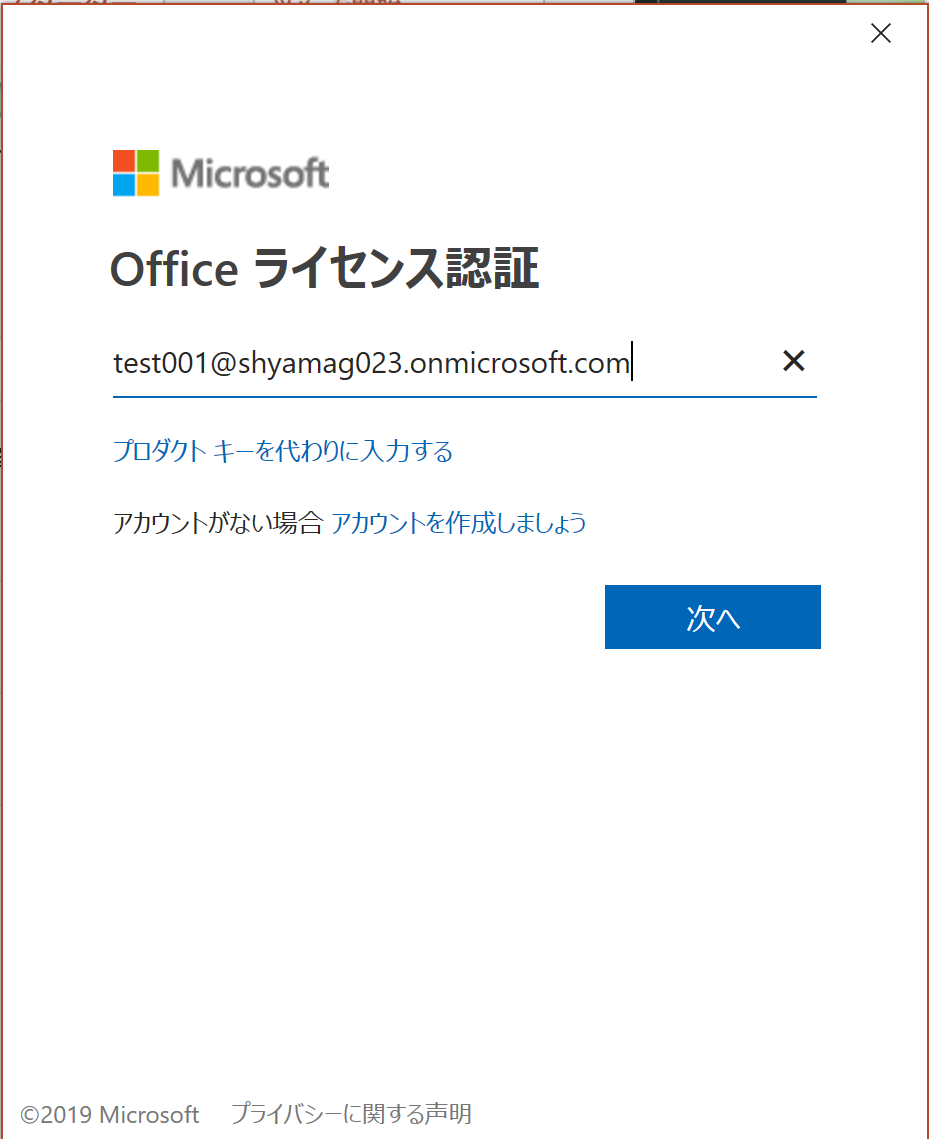

Office ライセンス認証画面で Office ライセンス割り当て済みの UPN を入力し、「次へ」をクリックします。

下記画面が WAM です。

以降複数のパターン試しますが、まずは「組織がデバイスを管理できるようにする」のチェックをはずして、「はい」をクリックします。

※デフォルトでは「組織がデバイスを管理できるようにする」にチェックが入っています。

※後から気づいたのですが、Fiddler でパケットを取りながら WAM を動作させると下記画面ショットのように、Azure AD Registered に失敗することが分かりました。

ですので、残念ではありますが Fiddler を外した状態で「はい」をクリックします。

2020年1月1日追記

Fiddler は内部的にプロキシサーバーを立ててパケットを取得する機能なのですが、対象の Windows コンピューター上のアプリを利用したネットワーク トラフィックをローカル コンピューターに送らないようにブロックしています。ブロックされているので、Azure AD のエンド ポイントへの通信ができなくなるのは道理で、下記機能を有効化することで、ブロックを明示的に解除できます。

Fiddler を起動し、画面左上の「WinConfig」をクリックします。

表示される画面のうち、「職場または学校アカウント」にチェックをいれて、画面右上の「Save Changes」をクリックし設定を保存します。

これで Fiddler を取りながら Azure AD Registered する際にアクセスするエンドポイントのパケットを取得することができます。

職場または学校にアクセスするの画面を確認すると、下記画面ショットのように、ライセンス認証する際に指定した UPN でデバイスが登録されていることが確認できます。

Azure ポータルの「デバイス」からすべてのデバイスを確認すると、対象の Windows 10 コンピューターが「Azure AD Registered」として登録されていることが確認できます。

また、「Intune (MDMの列)」にはデバイスとして登録されていないことが確認できます。

次に、対象のデバイスを削除後に、再度 WAM の画面で、今度は「組織がデバイスを管理できるようにする」のチェックが入った状態で、「はい」をクリックします。

職場または学校にアクセスするの画面を確認すると、下記画面ショットのように、ライセンス認証する際に指定した UPN でデバイスが登録されていることが確認できます。

Azure ポータルの「デバイス」からすべてのデバイスを確認すると、対象の Windows 10 コンピューターが「Azure AD Registered」として登録されていることが確認できます。

また、「Intune (MDMの列) 」にはデバイスとして登録されていないことが確認できます。

この時の動作を Fiddler で取得しました。

主なエンドポイントをまとめると以下のとおりです。

| 項目 | エンド ポイント | 意味 |

|---|---|---|

| 1. | login.microsoftonline.com | Azure AD 認証エンドポイント |

| 2. | enterpriseregistration.windows.net | デバイス登録エンドポイント |

| 3. | odc.officeapps.live.com | Office ライセンス認証エンドポイント |

| 4. | activity.windows.com | login.microsoftonline.com で取得したトークンをこのエンドポイントに渡しているように見える |

| 5. | enterprise.activity.windows.com | login.microsoftonline.com で取得したトークンをこのエンドポイントに渡しているように見える |

Fiddler で取得したエンドポイントに一覧は下記のとおりとなります。

https://login.microsoftonline.com/common/sso/progress?stage=Closing

http://login.microsoftonline.com:443

https://login.microsoftonline.com/common/oauth2/authorize?response_type=code%20id_token&client_id=29d9ed98-a469-4536-ade2-f981bc1d605e&redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fDRS&instance_aware=true&nonce=3c7f6c25-b55e-4042-81c9-d20c97102dd8&resource=01cb2876-7ebd-4aa4-9cc9-d28bd4d359a9&add_account=noheadsup&scope=openid&login_hint=test001%40shyamag023.onmicrosoft.com&response_mode=form_post&windows_api_version=2.0

https://login.microsoftonline.com/common/instrumentation/reportpageload

http://login.microsoftonline.com:443

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/sso/progress?stage=AddAccount

http://enterpriseregistration.windows.net:443

https://enterpriseregistration.windows.net/shyamag023.onmicrosoft.com/discover?api-version=1.5

https://enterpriseregistration.windows.net/EnrollmentServer/device/?api-version=1.0

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/sso/progress?stage=Closing

https://login.microsoftonline.com/common/oauth2/token

https://odc.officeapps.live.com/odc/RemoteUls.ashx

https://login.microsoftonline.com/common/oauth2/authorize?response_type=code&client_id=d3590ed6-52b3-4102-aeff-aad2292ab01c&redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fd3590ed6-52b3-4102-aeff-aad2292ab01c&instance_aware=true&nonce=aba5ea87-dd1a-46a8-a66e-ef403e0a7cf4&resource=https%3a%2f%2fofficeapps.live.com&login_hint=test001%40shyamag023.onmicrosoft.com&response_mode=form_post&claims=%7b%22access_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&msafed=0&telemetry=MATS&windows_api_version=2.0

http://login.microsoftonline.com:443

http://login.microsoftonline.com:443

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/authorize?response_type=code&client_id=29d9ed98-a469-4536-ade2-f981bc1d605e&redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fDRS&resource=urn%3aaad%3atb%3aupdate%3aprt&add_account=noheadsup&scope=openid&login_hint=test001%40shyamag023.onmicrosoft.com&response_mode=form_post&windows_api_version=2.0

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/sso/progress?stage=UpdatePRT

https://login.microsoftonline.com/common/oauth2/token

http://activity.windows.com:443

https://activity.windows.com/v2/feeds('me')/settings

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/sso/final?redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fFinalPage&error=0

http://enterprise.activity.windows.com:443

https://enterprise.activity.windows.com/v2/feeds/me/subscriptions

https://enterprise.activity.windows.com/v2/feeds/me/views/e5a62b06-e03f-4cc8-650b-208de8469caa/activities?pageSize=100

https://login.microsoftonline.com/common/sso/progress?stage=Closing

https://login.microsoftonline.com/common/instrumentation/reportpageload

http://odc.officeapps.live.com:443

https://odc.officeapps.live.com/odc/servicemanager/catalog?lcid=1041&syslcid=1041&uilcid=1041&app=3&ver=16&schema=8

http://login.microsoftonline.com:443

https://login.microsoftonline.com/common/oauth2/token

次に、同じ WAM 画面で「組織がデバイスを管理できるようにする」のチェックが入った状態で、「はい」をクリックしますが、その前に、Intune のライセンスを Azure AD テナントで有効にした状態で試します。

Azure ポータルより「概要」→「ライセンス」→「すべての製品」より画面上部の「+試用/購入」をクリックします。

アクティブ化の画面で「Enterprise Mobility + Security E5」の項目にて「アクティブ化」をクリックします。

正常にアクティブ化されました、と表示されることを確認します。

Intune 機能が有効になっていることを確認し、Azure AD Registered を行うユーザーに対して割り当てを行います。

次に Azure ポータルの概要画面より、「モビリティ (MDM および MAM)をクリックします。」

Intune 自動登録には Azure AD Premium P1 以上のライセンスが必要なので、「この機能を使用します」のリンクをクリックします。

Azure AD Premium P2 の評価版ライセンスを有効化するために「アクティブ化」をクリックします。

正常に「アクティブ化」されましたと表示されることを確認します。

ライセンスをアクティブ化後に「Microsoft Intune」をクリックします。

MDM ユーザー スコープを「すべて」に変更し、「保存」ボタンをクリックします。

WAM の画面にて、「組織がデバイスを管理できるようにする」にチェックが入っている状態で「はい」をクリックします。

職場または学校にアクセスするを確認すると「情報」が表示されていることが確認できます。

この状態は Intune に管理されていることを意味します。

Azure ポータルのデバイス画面を確認すると MDM の列に**「Microsoft Intune」として登録されている**ことが確認できます。

この時の動作を Fiddler で取得しました。

主なエンドポイントをまとめると以下のとおりです。

| 項目 | エンド ポイント | 意味 |

|---|---|---|

| 1. | login.microsoftonline.com | Azure AD 認証エンドポイント |

| 2. | portal.manage.microsoft.com | Intune ポータル サイト |

| 3. | enterpriseregistration.windows.net | デバイス登録エンドポイント |

| 4. | odc.officeapps.live.com | Office ライセンス認証エンドポイント |

| 5. | enrollment.manage.microsoft.com | Intune 登録エンドポイント |

| 6. | fef.msuc05.manage.microsoft.com | Intune デバイス登録に必要なエンドポイント |

| 7. | activity.windows.com | login.microsoftonline.com で取得したトークンをこのエンドポイントに渡しているように見える |

| 8. | enterprise.activity.windows.com | login.microsoftonline.com で取得したトークンをこのエンドポイントに渡しているように見える |

| 9. | r.manage.microsoft.com | Intune デバイス登録に必要なエンドポイント |

Intune へデバイス登録するために必要なエンドポイントの情報は下記公開情報にまとまっています。

-参考情報

Microsoft Intune のネットワーク エンドポイント

URL:https://docs.microsoft.com/ja-jp/intune/fundamentals/intune-endpoints

Fiddler で取得したエンドポイントに一覧は下記のとおりとなります。

https://login.microsoftonline.com/common/oauth2/authorize?response_type=code%20id_token&client_id=29d9ed98-a469-4536-ade2-f981bc1d605e&redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fDRS&instance_aware=true&nonce=b53901cc-5917-4992-a3d9-caf98652092c&resource=01cb2876-7ebd-4aa4-9cc9-d28bd4d359a9&add_account=noheadsup&scope=openid&login_hint=test001%40shyamag023.onmicrosoft.com&response_mode=form_post&windows_api_version=2.0

https://login.microsoftonline.com/common/sso/progress?stage=Closing

https://login.microsoftonline.com/common/instrumentation/reportpageload

http://login.microsoftonline.com:443

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/authorize?response_type=code&client_id=29d9ed98-a469-4536-ade2-f981bc1d605e&redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fMDM&resource=https%3a%2f%2fenrollment.manage.microsoft.com%2f&add_account=noheadsup&scope=openid&login_hint=test001%40shyamag023.onmicrosoft.com&response_mode=form_post&windows_api_version=2.0

https://login.microsoftonline.com/common/oauth2/token

http://portal.manage.microsoft.com:443

https://portal.manage.microsoft.com/TermsofUse.aspx?api-version=1.0&redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin&client-request-id=3e024502-ad8f-4f27-bfb2-842bbad7e3fa

https://login.microsoftonline.com/common/sso/progress?stage=AddAccount

http://enterpriseregistration.windows.net:443

https://enterpriseregistration.windows.net/shyamag023.onmicrosoft.com/discover?api-version=1.5

https://enterpriseregistration.windows.net/EnrollmentServer/device/?api-version=1.0

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

http://odc.officeapps.live.com:443

http://enrollment.manage.microsoft.com:443

https://odc.officeapps.live.com/odc/RemoteUls.ashx

https://enrollment.manage.microsoft.com/enrollmentserver/discovery.svc

http://fef.msuc05.manage.microsoft.com:443

https://fef.msuc05.manage.microsoft.com/StatelessEnrollmentService/DeviceEnrollment.svc?client-request-id=4d858d76-940f-4710-93b4-a0c775b36c9a

http://fef.msuc05.manage.microsoft.com:443

https://fef.msuc05.manage.microsoft.com/StatelessEnrollmentService/DeviceEnrollment.svc?client-request-id=4d858d76-940f-4710-93b4-a0c775b36c9a

https://login.microsoftonline.com/common/sso/progress?stage=Closing

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/instrumentation/reportpageload

https://login.microsoftonline.com/common/oauth2/authorize?response_type=code&client_id=d3590ed6-52b3-4102-aeff-aad2292ab01c&redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fd3590ed6-52b3-4102-aeff-aad2292ab01c&instance_aware=true&nonce=2eafee9c-ab1a-4352-a4f4-c79d808a9b84&resource=https%3a%2f%2fofficeapps.live.com&login_hint=test001%40shyamag023.onmicrosoft.com&response_mode=form_post&claims=%7b%22access_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&msafed=0&telemetry=MATS&windows_api_version=2.0

http://login.microsoftonline.com:443

http://login.microsoftonline.com:443

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

http://login.microsoftonline.com:443

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/oauth2/authorize?response_type=code&client_id=29d9ed98-a469-4536-ade2-f981bc1d605e&redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fDRS&resource=urn%3aaad%3atb%3aupdate%3aprt&add_account=noheadsup&scope=openid&login_hint=test001%40shyamag023.onmicrosoft.com&response_mode=form_post&windows_api_version=2.0

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/instrumentation/reportpageload

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/sso/progress?stage=UpdatePRT

https://login.microsoftonline.com/common/oauth2/token

http://activity.windows.com:443

https://activity.windows.com/v2/feeds('me')/settings

https://login.microsoftonline.com/common/oauth2/token

http://enterprise.activity.windows.com:443

https://login.microsoftonline.com/common/sso/final?redirect_uri=ms-appx-web%3a%2f%2fMicrosoft.AAD.BrokerPlugin%2fFinalPage&error=0

https://enterprise.activity.windows.com/v2/feeds/me/subscriptions

http://r.manage.microsoft.com:443

https://enterprise.activity.windows.com/v2/feeds/me/views/e5a62b06-e03f-4cc8-650b-208de8469caa/activities?pageSize=100

https://r.manage.microsoft.com/devicegatewayproxy/cimhandler.ashx?mode=Maintenance&Platform=WoA

https://r.manage.microsoft.com/EnrollmentServer/CertificateFallback.aspx

https://login.microsoftonline.com/common/sso/progress?stage=Closing

ちなみに Intune に自動登録できる設定をしたうえで、下記画面ショットのように「組織がデバイスを管理できるようにする」にチェックを外した状態で「はい」をクリックすると、Intune には登録されず、Azure AD Registered だけが行われる動作になります。

Azure ポータルで確認してみてもわかるように、Azure AD Registered のみ行われ、Intune への登録は行われません。

最後に、WAM の画面で「このアプリのみ」をクリックした場合の動作を確認します。

「このアプリのみ」をクリックすると、Azure AD へのデバイス登録のフローに移行しません。

つまり、Azure AD Registered は行われません。

この時の動作を Fiddler で取得しました。

| 項目 | エンド ポイント | 意味 |

|---|---|---|

| 1. | login.microsoftonline.com | Azure AD 認証エンドポイント |

主なエンドポイントをまとめると以下のとおりです。

https://login.microsoftonline.com/common/oauth2/token

https://login.microsoftonline.com/common/sso/progress?stage=Closing

https://login.microsoftonline.com/common/instrumentation/reportpageload

最後に、WAM の画面で「はい」をクリックしても、Azure AD Registered させない方法を案内します。

下記 Microsoft の公開情報に記載されていますが、下記項目のレジストリを設定し、対象のコンピューターを再起動します。

-参考情報

Q:ユーザーが会社の Windows 10 デバイスに職場アカウント (Azure AD 登録済み) を追加できないようにするにはどうすればよいですか?

URL:https://docs.microsoft.com/ja-jp/azure/active-directory/devices/faq#q-how-can-i-block-users-from-adding-additional-work-accounts-azure-ad-registered-on-my-corporate-windows-10-devices

----- 該当箇所抜粋 -----

次のレジストリを有効にすると、会社のドメインに参加済み、Azure AD 参加済み、またはハイブリッド Azure AD 参加済みの Windows 10 デバイスに、ユーザーが職場アカウントを追加できなくなります。 このポリシーを使用すると、ドメイン参加済みマシンを誤って同じユーザー アカウントで Azure AD に登録するのを防ぐこともできます。

HKLM\SOFTWARE\Policies\Microsoft\Windows\WorkplaceJoin, "BlockAADWorkplaceJoin"=dword:00000001

レジストリ エディターより、「HKEY_LOCAL_MACHINE」→「SOFTWARE」→「Policies」→「Microsoft」→「Windows」→「WorkplaceJoin」の順にクリックします。

右クリックより、「新規」→「DWORD」の順にクリックします。

下記画面ショットのように値の名前を「BlockAADWorkplaceJoin」値のデータを「00000001」と指定し、「OK」をクリックします。

下記画面ショットのように設定されたことを確認し、再起動を行います。

レジストリで Azure AD Registered を無効化した後に、「アカウント」から「サインイン」をクリックします。

サインインする UPN を指定し、「次へ」をクリックします。

サインインをクリック後に、WAM の画面に切り替わらずに、下記画面ショットのようにサインインだけが完了します。

つまり Office ProPlus からは WAM が起動しなくなる、という動作になります。

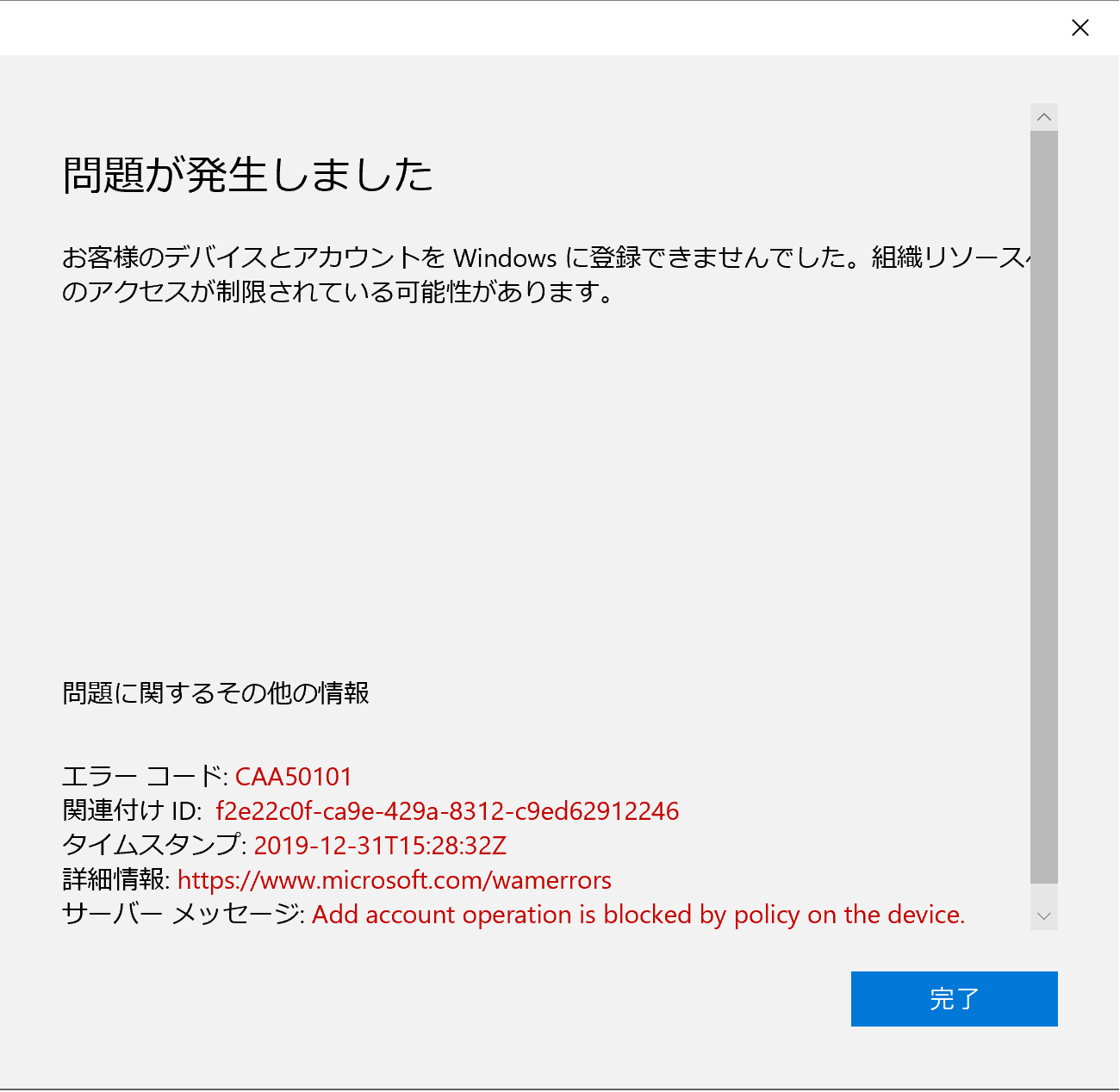

試しに「職場または学校にアクセスする」から手動で Azure AD Registered するとどうなるか確認してみます。

UPN を入力して「次へ」をクリックします。

下記画面ショットのように、ポリシーによりデバイスが登録できない (Add account operaion is blocked by policy on the device.) 旨のメッセージが表示され、Azure AD Registered に失敗します。

まとめ

試してきた内容をまとめると以下のようなマトリクス表になります。

| 項目 | Intune 自動登録設定なし | Intune 自動登録設定あり |

|---|---|---|

| 組織がデバイスを管理できるようにするチェックなし | Azure AD Registered のみ | Azure AD Registered のみ |

| 組織がデバイスを管理できるようにするチェックあり | Azure AD Registered のみ | Azure AD Registered + Intune 登録 |

| このアプリのみ | Azure AD Registered されない | Azure AD Registered されない |

| レジストリで「BlockAADWorkplaceJoin」設定 | WAM が起動せず Azure AD Registered されない | WAM が起動せず Azure AD Registered されない |

今回は、分かっていたようでちゃんと理解できていなかった、Office 365 ProPlus を利用して Azure AD Registered される時の動作を、考えられるパターンを試行して検証してみました。

Intune の登録も前提で考えた場合、そもそも Azure AD Registered させたくない場合、色々なケースがあると思いますので、使い分けて利用していただければと思います。

今回の記事が少しでも参考になれば幸いです。