今更ですがSAMLのおさらい

私がSAMLと出会ったのは、2007年のことでした。

初任務がID-WSFの実装で、その際SAMLを学びましたです。

ということで、久しぶりにSAMLのおさらいでもしてみようと思います。

SAML 2.0 とは

SAML 2.0

SAML は Security Assertion Markup Language の略称。

OASIS(Organization for the Advancement of Structured Information Standards)によって策定された XML をベースにしたIdentity Management の標準規格。

さむる、さみゅえる、などと発音します。

同様の技術として既に存在していた、 Securant Technologies社のAuthXMLと、Netegrity社のS2MLという2つの規格を統合したものがSAMLです。

2002年11月に SAML 1.0 が OASIS 標準となり、2003年9月に v1.1 が発行され、2005 年3月に v2.0 (最新版)が発行されています。

v2.0 仕様たちは下記。

OASIS SAML Wiki

https://wiki.oasis-open.org/security/FrontPage

でも、"SAML is dead." って言われてる・・・よね?

SAMLはSSOだけでなく色々なことができるため仕様も複雑です。事前に信頼関係を築いたトラストサークル内のみでしか利用できないという制約もあります。XMLベースで実装もめんどくさいです。比較して、OpenID (当初は OpenID Authentication 2.0)は事前の信頼関係なく利用できたこともあり主にConsumer向けサービスでの利用が広まった結果 "SAML is dead" と言われてたりしているのかもしれないですが、実際のところまだ割と使われているのではないでしょうか。

印象としては

- Enterprise向け → SAML

- Consumer向け → OpenID

SAMLもまだまだ良く見かけます。

SAML 2.0 の各仕様

SAMLはSSOだけでなく色々なことができる、とっても複雑なので仕様がいくつかに分かれています。

が、重要なのは下記4つです。

-

Core

- やり取りするRequest/Response電文の仕様

-

Bindings

- 電文をやり取りする際の、通信方法の仕様

-

Profiles

- どのようなシナリオで利用されるかの仕様

-

Metadata

- メタデータ(設定ファイル)についての仕様

個々の詳しい内容は別途にして、ここでは割愛します。

OpenID Authentication 2.0 / OpenID Connect との違い?

SSOの仕様として、メジャーなもののうちに、OpenID がありますね。

OpenID も Authentication 2.0、そして OpenID Connectとありますがどう違うのでしょうか![]()

OpenID Authentication 2.0

OpenID Authentication 2.0は2007年12月に策定された、現在はOpenID Conectによって置き換えられている仕様です。

Authentication 2.0には認証情報のやりとりしか定義されていないため、Attribute Exchange 1.0 (AX) と組み合わせてユーザの属性情報交換を実現していました。

![]() 特徴

特徴

-

認証連携/属性情報交換にあたって事前登録や事前の情報交換不要

- どんなサービスでもOpenID Providerになれる

- OP は どんなRelying Partyからの認証要求も受け入れる

- 連携する/しないはユーザ自身が判断

- 同意確認がある

- ログイン時に利用するOPをユーザ自身が選ぶことができる

- Googleでログイン

- Twitterでログイン

- 自作のOpenID Providerでログイン

- などなど

-

OP→RPへの直接通信がシーケンス中に登場する

- 変なところに認証結果を飛ばしてしまわないよう返却先チェック

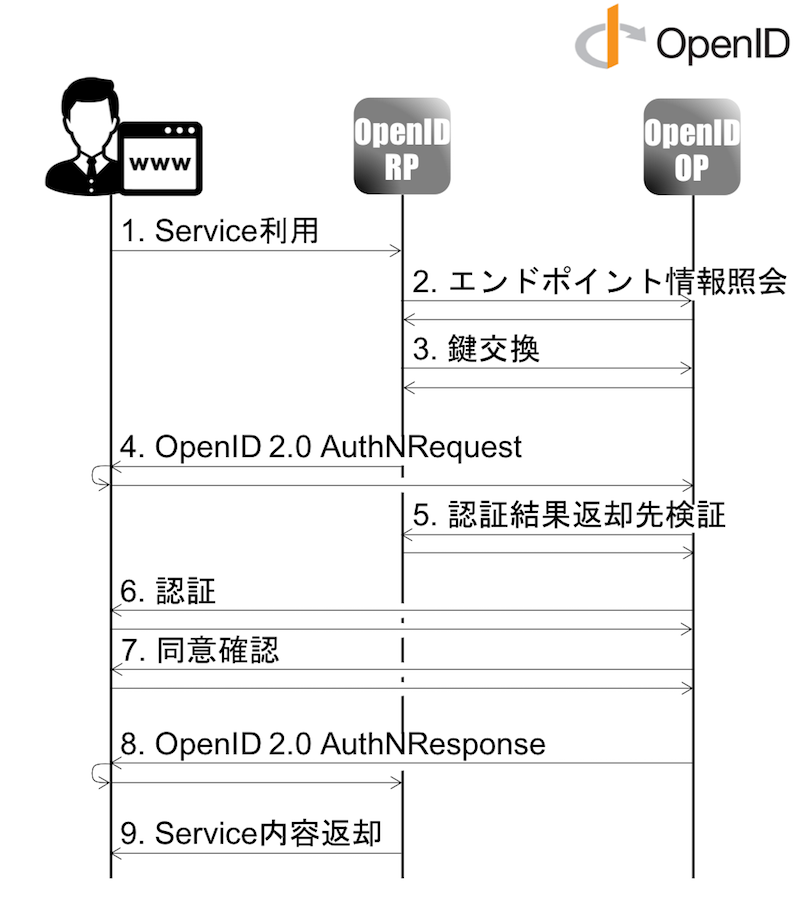

![]() シーケンス例

シーケンス例

※認証についてのみ。

※でも、AX使って属性交換を行う場合も、シーケンスに代わりなく、AuthNResponseに属性情報が含まれます。

SAML 2.0

SAML 2.0の概要は既に触れたとおりです。

![]() 特徴

特徴

- 認証連携/属性情報交換にあたってトラストサークルを形成する必要がある。

- デフォルト設定や公開鍵の交換を行うことでトラストサークルを形成

- 連携する/しないは組織単位で判断され、ユーザの介入の余地はない

- ユーザの同意は確認しない

- Web Browser SSO だけでなく様々なプロファイル(シナリオ)がある

- プロファイルだけでなく通信方式なども様々なものが定義されている

- 定義されているものやできることが沢山ありすぎる

- 通信電文はXMLベース

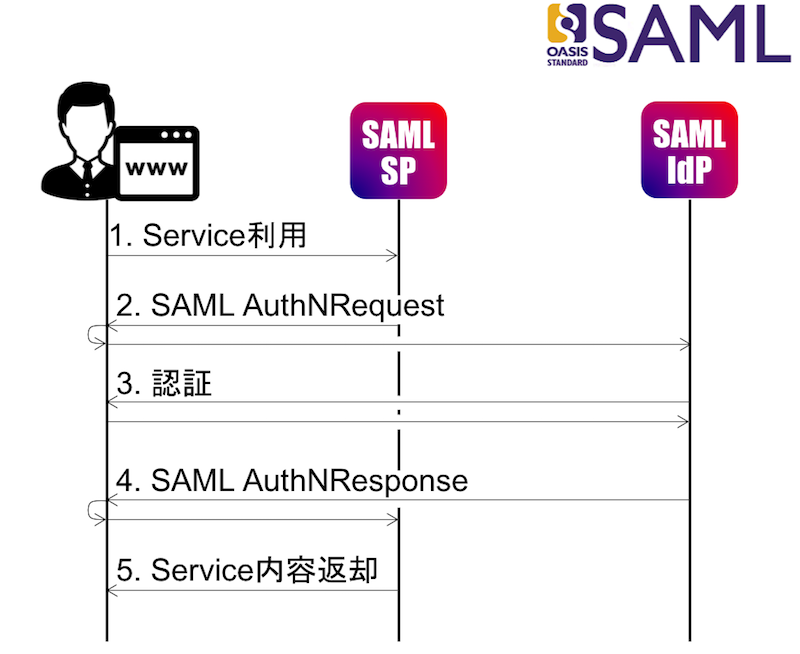

![]() シーケンス例 (Web Browser SSO Profile / Redirect Binding)

シーケンス例 (Web Browser SSO Profile / Redirect Binding)

※認証についてのみ。

※属性交換を行う方法は、AuthNResponseに含む方法、AttributeQueryでやる方法などいくつかあるため省略。

OpenID Connect

OpenID Connectも、多くの仕様群を有しますが、基本はCore 1.0のことを指します。

API認可の標準仕様 OAuth 2.0 (RFC749) に 認証の要素を追加する目的で2014年2月に策定され、OpenID Authentication 2.0 を置き換えています。

![]() 特徴

特徴

- 認証と認可を端的にカバーする仕様

- 連携にあたっては事前の情報交換が必要だが、自動的にそれを行うための仕様も存在する

- 連携する/しないはユーザ自身が判断

- 同意確認がある

- 通信電文はJSONベース

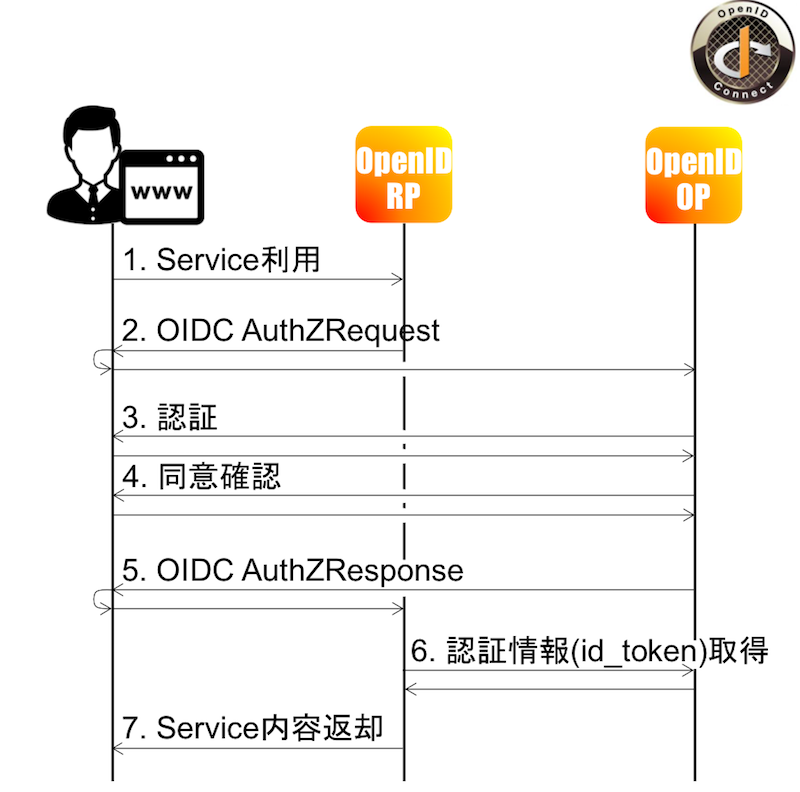

![]() シーケンス例

シーケンス例

※認証についてのみ。

※属性交換は、id_tokenと同時に取得したaccess_tokenを使ってやります。省略してます。

おわりに

SAML、結構忘れてること多いなーと、改めて![]()

![]()

OIDCもですけど・・・。

やっぱり、継続大事ですね。

勉強怠るべからず![]()

自戒の念を込めて![]()

![]()