はじめに

2023年11月に開催されたMicrosoft Igniteにて、Microsoftソリューションに関する多数のUpdateが発表されました。

MicrosoftにおけるCloud Native Application protection platform(以降CNAPPと記載)であるMicrosoft Defender for Cloudに関しても多くの機能拡張が発表されましたが、いかんせん情報が多くてなんとなくイメージが湧かない・・・と感じておられる方もおられるかもしれません。こちらのブログでは、主要なセキュリティに関わるロールに応じてどのような場面でDefender for Cloudの最新機能を活用できるのか?を読み解いていきたいと思います。

本記事では、以下の公式ブログで紹介されているDefender for Cloud関連のアップデートを一部ピックアップしてご紹介していきます。

Announcing new CNAPP capabilities in Defender for Cloud

担当ロール別に抱えるクラウドセキュリティに関するお悩み

ここでは、以下3つのセキュリティに関わるロールを取り上げていきます。

- セキュリティ責任者 : いわゆるCISO、CIOといった会社のセキュリティに関する責任を負い、対応方針を策定する立場。クラウドワークロード全般について会社のセキュリティ態勢やリスクを把握できる必要がある

- セキュリティ担当者 : クラウドワークロードに対して会社のセキュリティポリシーを定義、適用状況の監視や利用者・リソースオーナーへの是正措置に関するガイドを行う

- SOC/セキュリティアナリスト : クラウドワークロード含めた環境全般に渡っての脅威検出、アラート監視、分析

これらのロールに対し、クラウドセキュリティについて以下のような観点でのお悩みをお聞きすることが多いように思います。

それぞれのお悩みに対して活用できる機能を次項以降でピックアップしていきましょう。

セキュリティ責任者の観点

こちらの記事でも取り上げられていますが、平均的な規模の企業において使用しているセキュリティツールは80にも上るそうです。

すべてのツールに精通した人材を育てることは至難の業でしょうし、機能的な重複が発生することも想像に難くありません。

セキュリティ責任者としては、これらをできるだけ統合してセキュリティチームの効率性を高め、一見して全体感を把握することができる統合ダッシュボードを利用できるようにすることが一つの道筋となってきます。

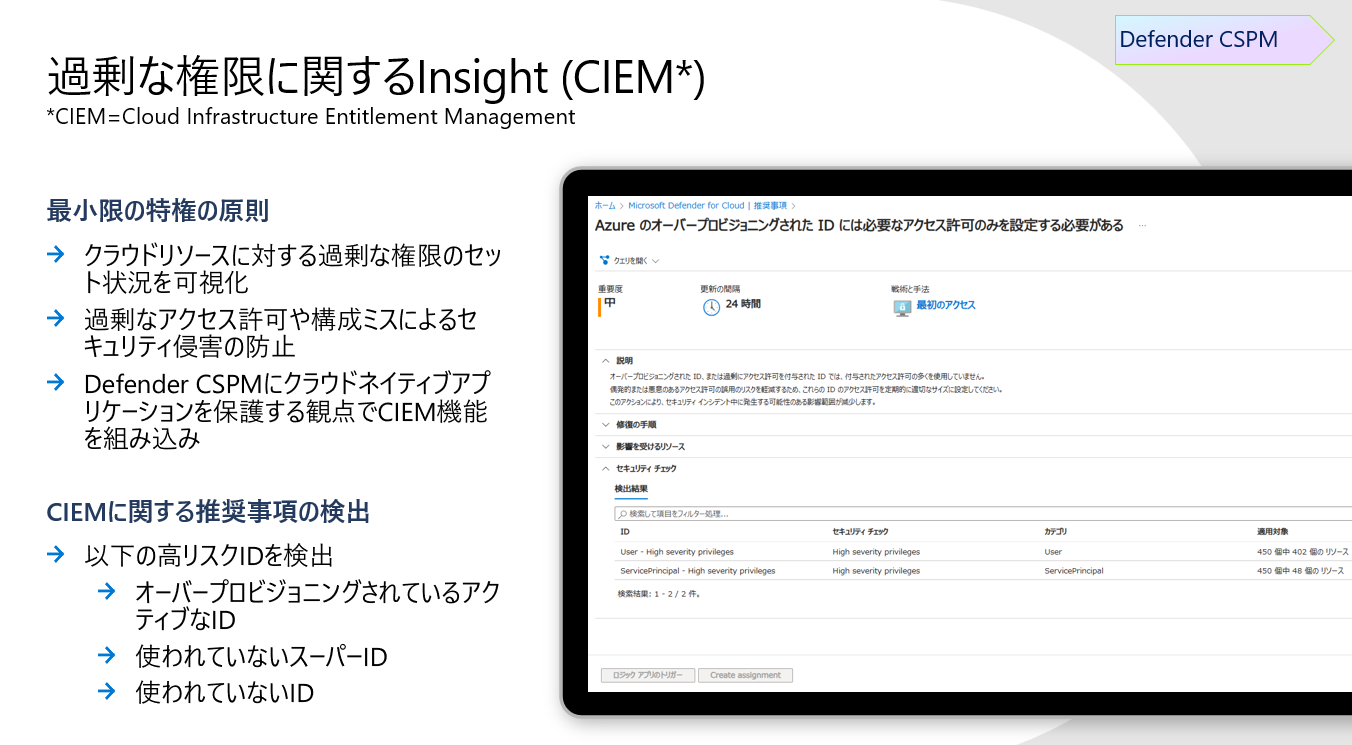

ここで活用できるDefender for Cloud強化ポイントの一つが、Cloud Infrastructure Entitlement management(以降、CIEMと記載)をCSPMプランの一部として取り込んだことになります。

CIEMは、クラウドリソースに対して付与されている権限を可視化することによって過剰にセットされている権限、使われていない権限を検出する機能になります。

これまで、Defender for Cloudでこうした過剰な権限のセットの状況を可視化するには、Entra Permissions Managementという別のソリューションの利用が必要でした。

今回のアップデートで、Defender CSPMの一部として、Entra permission managementのライセンスを必要とすることなく、Azure/AWS/GCPの権限リスクについての検出を得ることができるようになりました。

強い権限を持つアカウントが放置されていて知らず知らずのうちに悪用されるといったリスクを避けるため、CSPM機能の一部として最初から組み込まれた状態で検出が可能になるというのは重要な側面のように思います。

なお、Defender CSPM上で利用できるCIEM観点での推奨事項は現状以下3項目が利用可能です。

- オーバープロビジョニングされているアクティブなID

- 使われていないスーパーID

- 使われていないID

より詳細な検出や権限に特化したレポートを得ることが必要になる場合には、Entra Permissions Managementの利用が必要になります。

Feature Matrixは下記に明示されていますので、こちらもご参考にしていただければと思います。

https://learn.microsoft.com/en-us/azure/defender-for-cloud/enable-permissions-management

セキュリティ担当者の観点

実際にCSPMツールを利用してセキュリティ態勢の向上を図ろうとしても、膨大な量のクラウドリソースに対して多岐に渡る是正項目が検出され、限られたリソースでは迅速に対応できず後手後手の対応になる・・・ということがよく起こり得ます。

Defender for Cloudで従来利用できたのが、各推奨事項に配分されたセキュアスコアの重みづけです。この配点を是正措置を行う際の優先順位付けをする際に参考にできますが、こちらはDefender for Cloudにプリセットされており、分析対象の環境によらず共通の配点になります。

セキュリティ担当者としては、リソース間の関係性や環境要因も踏まえてその環境だからこそ発生しうるリスクを踏まえて判断できることが望ましいと言えます。

この側面で利用できるアップデート項目の一つが、リスクレベルで分類された推奨事項になります。

この機能により、各推奨事項は”重要”、”高”、”中”、”低”とリスク分類されます。

これらのリスク分類は、その推奨事項に関連する攻撃パス分析の検出結果の有無やリスク要因を踏まえて総合的に判定されます。

各推奨事項に関連する攻撃パス分析の検出結果がある場合、推奨事項のビューからダイレクトに攻撃パス分析の検出結果が確認できるようになりましたので、攻撃シナリオを想起しながら内容を確認することもできるようになりました。

すべての推奨事項を確認して判断・対応するというのが理想的ではあるものの、対応リソースが限られていて中々手が回らない・・・という場合に、効率的に対処の優先順位を付ける場合に活用できる機能ではないかと思います。

もう1点、セキュリティ担当者を強力にサポートする機能として見逃せないのがGenerative AIの活用です。Defender for Cloud上でも利用できるようになることです。

Security Copilotという、Microsoftが提供するセキュリティに特化したGenerative AIソリューションをDefender for Cloud上でも利用できるようになるという機能強化が発表されました。(2023年12月現在、Private Preview)

マルチクラウド環境に渡る監視を行うとなると、上記で触れたお悩みのように膨大な検出結果に翻弄されるということも起こりがちですし、それぞれの環境に精通した人材を育成することもなかなか容易ではありません。

Security CopilotをDefender for Cloud上で利用することにより、監視環境に渡ってセキュリティに関する推奨事項を要約したり、より詳細な調査のためのクエリーを提示させることなど様々な活用方法が考えられます。

攻撃者に対して防御する側もAIの力を活用し、大きなワークロードをかけることなく迅速にセキュリティリスクに対して対応できるようになるCapabilityとして期待できる機能強化になると思います。

SOC/セキュリティアナリストの観点

SOC/セキュリティアナリストとしては、エンドユーザー資産からクラウドワークロードに渡るまで、ツールを分断することなく一貫してインシデント検出・調査を行えるようになるのが望ましいと言えます。

この側面に関する機能強化として、Defender for Cloudで検出されたクラウドリソースに関するアラートがMicrosoft Defender XDRに統合されるようになりました。

これにより、Azure/AWS/GCPといったマルチクラウド環境に関するセキュリティアラート、シグナル、資産情報がMicrosoft Defender XDRでも確認できるようになり、一つのダッシュボード上でクラウドリソースにも影響が及ぶインシデントの調査・検出が可能となります。

こちらの記事にもあるように、マイクロソフトがここ数か月のうちに観測したサイバー攻撃のうち、標的となった企業においてクリプト・ジャッキング関連の攻撃によって30万ドルもの不正利用が発生している状況があります。クラウド環境にアクセスできるアカウントやデバイスが侵害を受けたことでクラウドリソースの利用を許してしまうケースもありますので、エンドユーザー資産からクラウドリソースまで攻撃の流れとしてインシデントを検出できるようになるということは、攻撃者に対し防御側が優位に立てるようにする意味で非常に重要だと思います。

最後に

今回の記事では、Igniteで発表のあったDefender for Cloud最新機能の一部を利用者のロール別活用例として解説してみました。

Defender for Cloudはクラウドネイティブなアプリケーションを保護するプラットフォームとして機能拡張を続けておりますので、今後のアップデートにも注目していきたいですね。

本記事が、ご覧になっている皆様のセキュリティ対策を検討する際に少しでもお役に立てれば嬉しく思います。