背景

AWS認定資格の勉強をしていたら、アカウントのIMAユーザーパスワードやアクセスキーが最後に利用されたのがいつなのかが気になった。

やったこと

IAMから認証情報レポートをダウンロードすればアカウントのIMAユーザーのパスワードやアクセスキーのステータスがわかると「AWSのre:Post」に記載されていました。

不正なアクティビティに気づいた場合

認証情報レポートとは

公式ドキュメントでは以下のように記載されています。

アカウントのすべてのユーザーと、ユーザーの各種認証情報 (パスワード、アクセスキー、MFA デバイスなど) のステータスが示された認証情報レポートを生成し、ダウンロードできます。

認証情報レポートを使用して、監査やコンプライアンスの作業を支援することができます。このレポートを使用して、パスワードやアクセスキーの更新など、認証情報ライフサイクルの要件の効果を監査できます。外部の監査人にこのレポートを提供することも、監査人が直接このレポートをダウンロードできるようにアクセス権限を付与することもできます。

認証情報レポートの生成する

つまり、アカウント内の各IAMユーザーやルートユーザーのセキュリティ資格情報の状態を詳細にまとめたCSV形式のレポートかなと思います。

公式ドキュメントにもありますが、監査の際にセキュリティ資格情報を確認する際にも利用されそうですね。

どういった場面でほしい?

- 不正アクセスがあった場合にどのパスワードやアクセスキーがいつ使われたかが知りたい

ポイント

- csv形式のファイルをダウンロードすればアカウント内のユーザーの認証情報のステータスがわかる

使ったよ

マネジメントコンソールへサインイン

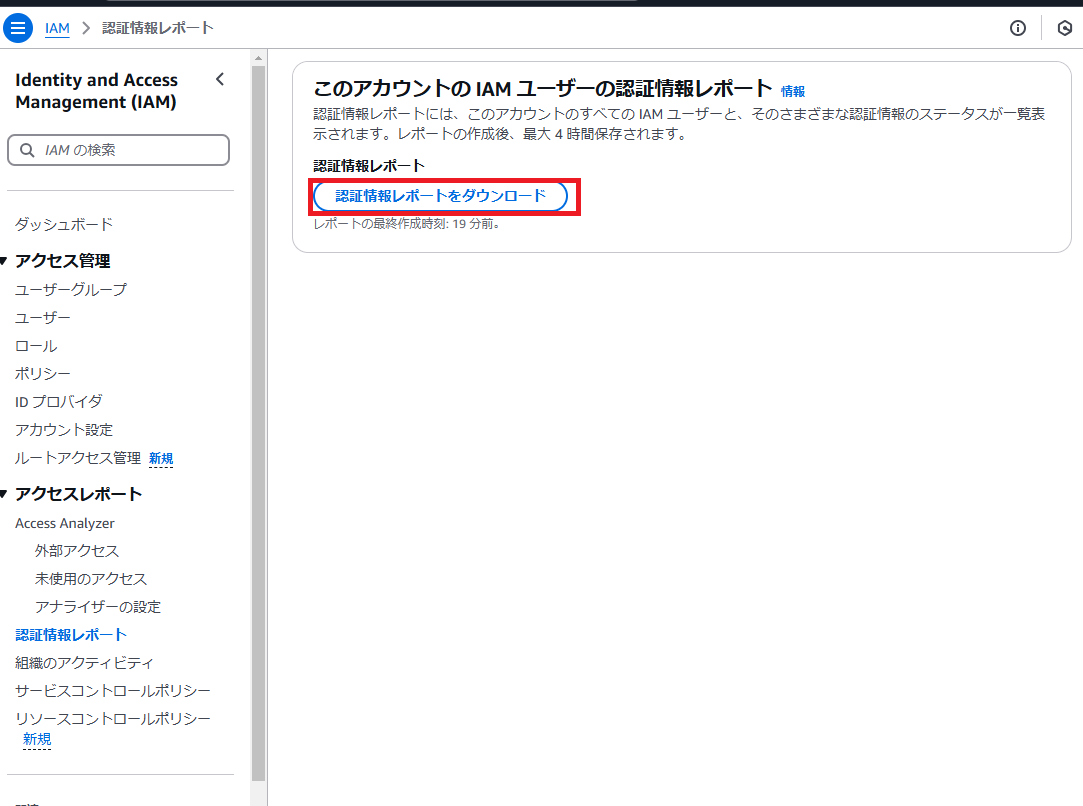

1. IAMのコンソール画面に移動

2.画面左の「認証情報レポート」をクリックして、「認証レポートをダウンロード」をクリックすると、csvファイルがダウンロードされます。

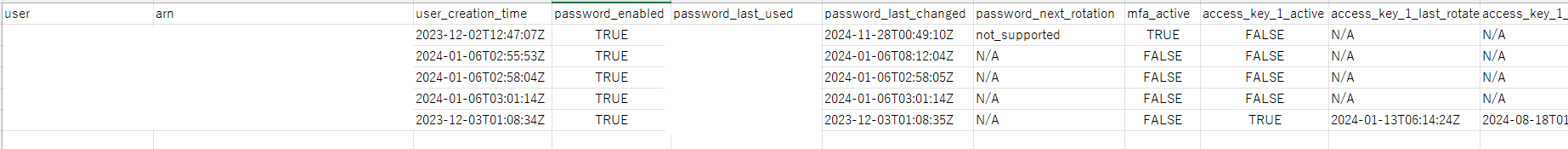

ダウンロードしたcsvファイルを開くと以下のような感じになる

利用されたパスワードとアクセスキーの確認項目

先ほど開いたcsvファイルで確認する箇所を説明します。

user

アカウント内の各ユーザ名

arn

ユーザーの Amazon リソース名

password_last_used

ユーザーに設定したパスワードがいつ最後に利用されたのがわかります。そのため、いつIAM IDが利用されたかがわかると思います。

password_last_changed

ユーザーのパスワードが最後に更新された日時を表します。そのため、利用された際にパスワードが更新されたかがわかると思います。

access_key_1_last_used_dateまたはaccess_key_2_last_used_date

ユーザーに対するアクセスキーが最後に使われた日時がわかります。

access_key_1_last_used_regionまたはaccess_key_2_last_used_region

アクセスキーが使われたリージョンを示します。どのリージョンで操作されたかがわかると思います。

access_key_1_last_used_serviceまたはaccess_key_2_last_used_service

アクセスキーを利用してどのサービスを利用したかがわかります。

最後に

調べる前はアカウントに対して不正アクセスを確認するにはAWS CloudTrailを使うのかなと思いました。でも、IAMから認証情報レポートをダウンロードすればアカウント内のユーザーのセキュリティ資格情報がわかるので便利だなと感じました。

参考文献

以下を参考にして学習しました。

ありがとうございます。

AWS re: POST

AWS アカウントの認証情報レポートを生成する