記事の目的・ゴール

近年、サーバー攻撃が多様化・高度化しているため、企業のセキュリティ対策が一層重要視されています。その中で特に注目されているのが「SIEM」です。この記事では、SIEMの基本的な仕組みや活用方法について説明します。この記事のゴールは、SIEMを理解し、その重要性を認識することです。

概要

SIEMとは「Security Information(セキュリティ情報) and Event Management(イベント管理)」の略で、企業のセキュリティを強化するための統合的なソリューションです。ログ管理、イベント管理、インシデント応答、コンプライアンス管理などの機能を統合し、複雑化するサイバーセキュリティ脅威に対抗することができます。

SIEMシステムの主な役割は、組織の環境内で発生するあらゆるセキュリティイベントを監視し、それらのイベントを分析して脅威を識別することです。収集されたログデータは、不審な行動やポリシー違反を検出するためにリアルタイムで分析されます。また、コンプライアンス報告やインシデント対応のための証拠としても機能します。SIEMシステムは、多様なセキュリティツールからのデータを収集し、それらを統合して全体的なセキュリティ状況の把握を可能にします。

生まれてきた背景

SIEMは企業のITインフラの複雑化と、サーバー脅威の高度化や多様化に対処する必要性から生まれました。従来のセキュリティツールでは、膨大なログデータから異常を見つけ出すことが難しく、手動の監視や分析には限界がありました、この課題解決のために、2010年頃より、ログデータを一元管理し、自動的に異常を検出するSIEMが開発されました。

企業は規制遵守の観点からも、ログデータの管理と監査を求められるようになり、SIEMの導入が進みました。

現在では、セキュリティ運用・監査対応の効率化、インシデント対応の迅速化を実現し、現代の企業にとっては不可欠なツールとなっています。

メリット

SIEMには、セキュリティを向上させる多くのメリットがあります。代表的なメリットには、下記のようなものがあります。

セキュリティデータの一元化と可視化

SIEMでは、複数のソースから生成される膨大なログデータ一元管理ができます。それぞれのシステムログでは、異なる情報が異なるフォーマットを用いて記録されています。それらのログを正規化し、一貫した、統一された形式に変換することで、様々なメリットを得ることができます。この機能はSIEMに非常に重要な機能の一つです。そして、様々なシステムからのログを統合された監視モニターで管理することで、異常を迅速に検出することができます。ただ集約管理するのみではなく、ダッシュボードを通して管理しているログの可視化や分析の機能を提供します。データが可視化されることで、インシデント対応・調査力が強化されます。

また、SIEMはネットワーク全体のセキュリティをリアルタイムで監視する機能を提供します。これにより異常なトラフィックや疑わしい活動を即座に検出し、セキュリティ事故に迅速に対応できることから、サイバー攻撃の早期発見と被害の最小化が可能となります。

コンプライアンス遵守の証明や、経営陣へのセキュリティ状況報告においても、SIEMが提供するデータと分析結果は大きな価値を持ちます。

内部不正の早期発見

SIEMは、外部からの攻撃のみではなく、内部の異常も把握することが可能です。ユーザーの行動やシステムアクセスのログを詳細に記録し、異常な行動を検出することで、内部の脅威を早期に発見します。例えば、通常業務時間外の不審なアクセスや、大量のデータを突然ダウンロードする行為など、内部不正の兆候をリアルタイムで監視します。

これにより、内部不正の発生に迅速に対処できる上、SIEMの監視が従業員に対する抑止力として機能し、不正行為の発生率を低減させる効果もあります。

セキュリティ運用の自動化による作業効率化

SIEMでは、異常検知、アラート生成、インシデント対応など、手動で行っていた複数の作業を自動化することで、セキュリティ担当者の負担を軽減します。

SIEMを有効活用することで、インシデント対応のワークフローを統合し、関係者への迅速な情報共有が可能です。これにより、セキュリティ事故発生時の解決時間が短縮され、企業の業務継続性が向上します。

デメリット

上記のように様々なメリットのあるSIEMですが、その一方で以下のような課題も存在します。

・設定するルールにより、誤検知・アラート過多が起こる

・処理するログデータが多く、適切なストレージが必要

・導入と運用にコストがかかる

・環境の変化に併せて適切なメンテナンスが必要

これらの課題も踏まえたうえで、導入を検討する必要があります。

アーキテクチャ

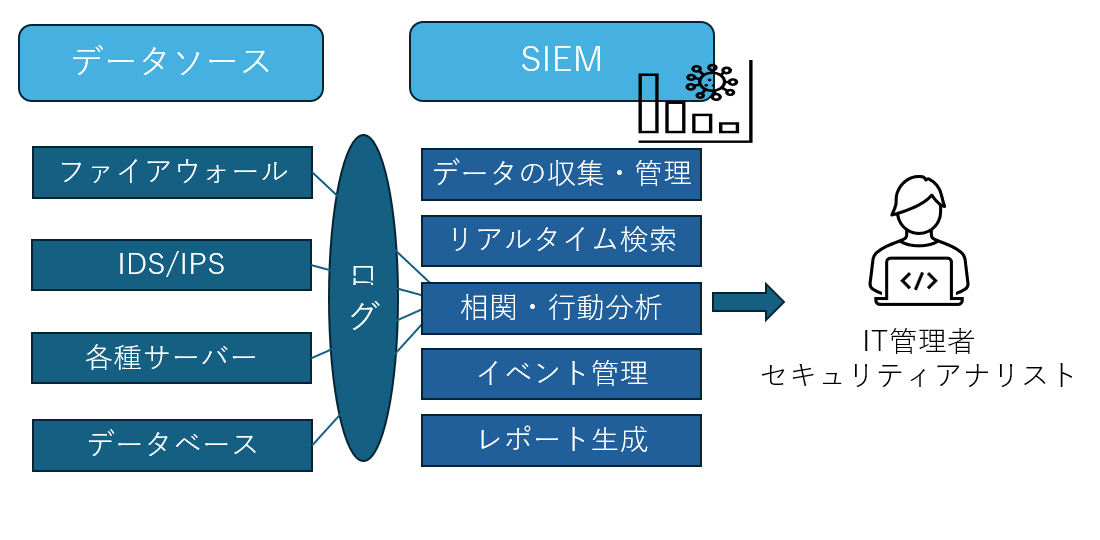

SIEMは多岐にわたるセキュリティ機能を提供しています。下記コンポーネント活用により、潜在的な脅威を迅速に特定し、適切な対策を実現します。

各システムのデータは、収集→蓄積→分析→拡大→提供の流れで、ユーザーに情報を渡す構成となっています。

簡単なSIEM構成の図

対応製品

SIEMは、多様なセキュリティニーズに対応するためにさまざまな機能を提供しています。ここでは、代表的なSIEM製品を紹介します。それぞれの製品が持つ特長や機能を理解し、組織のセキュリティ対策に最適なソリューションを選ぶ際の参考にしてください。

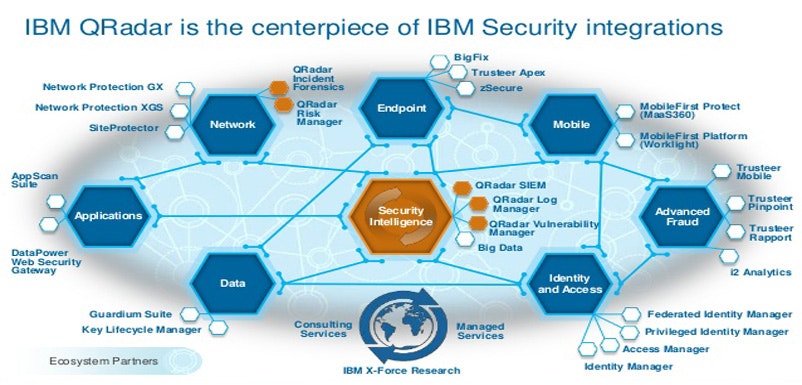

1.IBM QRadar SIEM

誤検出発見時間を大幅に削減し、セキュリティ事故調査時間を90%以上短縮、さらに、重大なセキュリティ侵害リスクを60%減少させるSIEMソリューションがIBM QRadar SIEMです。収集・保管したログの検索による脅威検知方法「ヒストリカル分析」に加え、ログを収集すると同時に、有効化されているルールを使用して自動で分析を行う「リアルタイム分析」も搭載されている、数少ないSIEMの1つです。

これを実現している高度なAIと脅威検知機能により、現在存在する脅威だけでなく、未知の脅威も迅速かつ正確に検知します。2024年Gartner Magic QuadrantのSIEM部門で14年連続リーダーに選出など、セキュリティ業界を牽引する製品の一つです。

参考:「How QRadar SIEM can help your business」https://binhminhitc.com/security-solutions/how-qradar-siem-can-help-your-business/

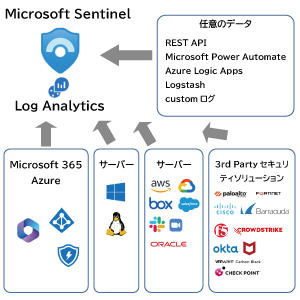

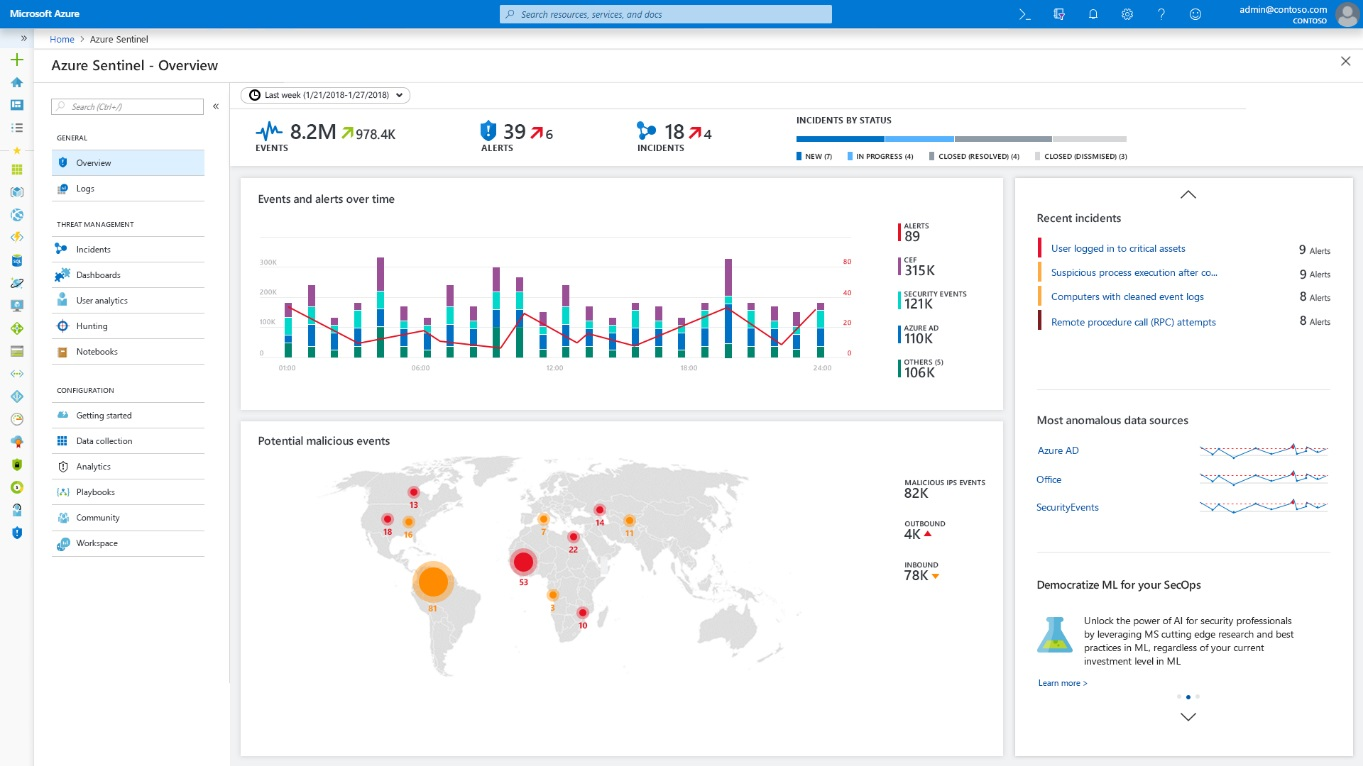

2.Microsoft Sentinel

Microsoftの提供するクラウド型のセキュリティサービスであり、「SIEM」と「SOAR」の機能を備えています。

SOARは、セキュリティ運用の自動化を実現するための技術です。利用するサービスとSOARを連携させることで、添付ファイルの解析や、感染時の端末のネットワーク切断など、セキュリティ対策が必要な際のタスクを自動化できます。SIEMが収集した情報をもとに、SOARによる自動対応が可能です。Microsoft Sentinelは以前「Azure Sentinel」と呼ばれていたサービスです。2021年にMicrosoft Sentinelに名称が変更されました。

参考:「Microsoft Sentinel(Azure Sentinel)とは?」https://www.jbsvc.co.jp/useful/windows10/what-is-sentinel.html

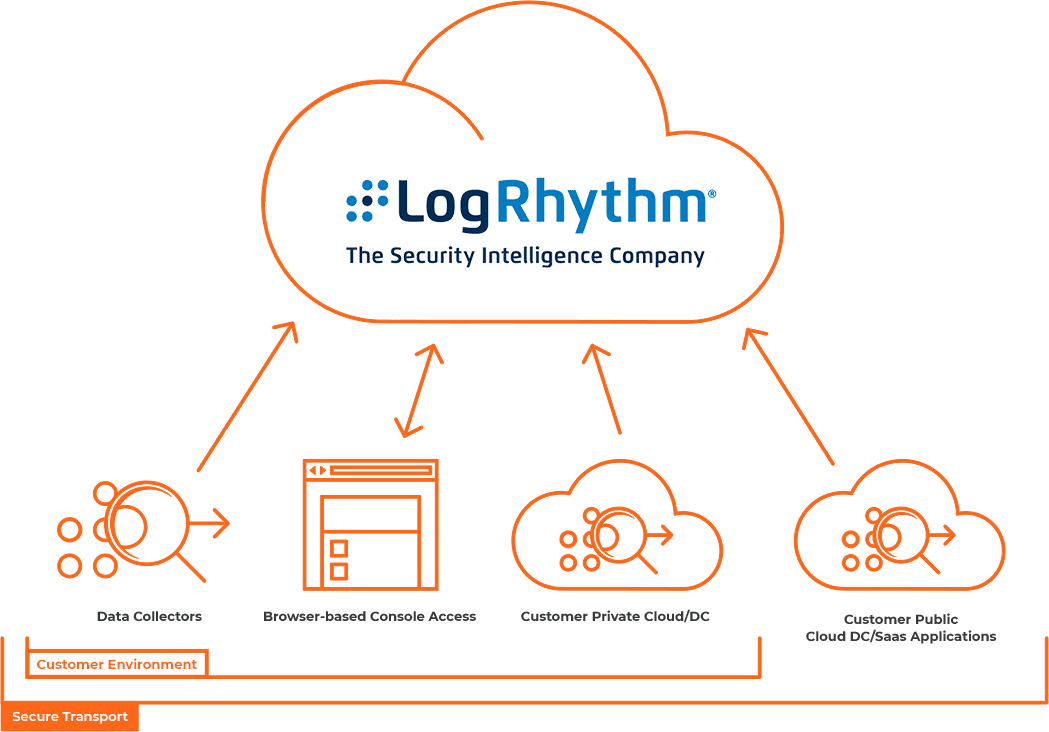

3.LogRhythm

LogRhythmは次世代のSIEMツールとして注目されています。

サーバー、アプリのログだけでなく、ネットワーク機器やセキュリティ機器などの、多様なデータソースを取り込んで分析可能です。

800種類以上の製品やアプリケーションのデータを収集し、あらかじめ設定された1000以上の相関分析ルールを使って、容易に脅威を識別します。さらに、UEBA機能で内部の不審な行動も検出し、迅速な対応をサポートしています。

参考:「Simple Helix」https://simplehelix.com/logrhythm/

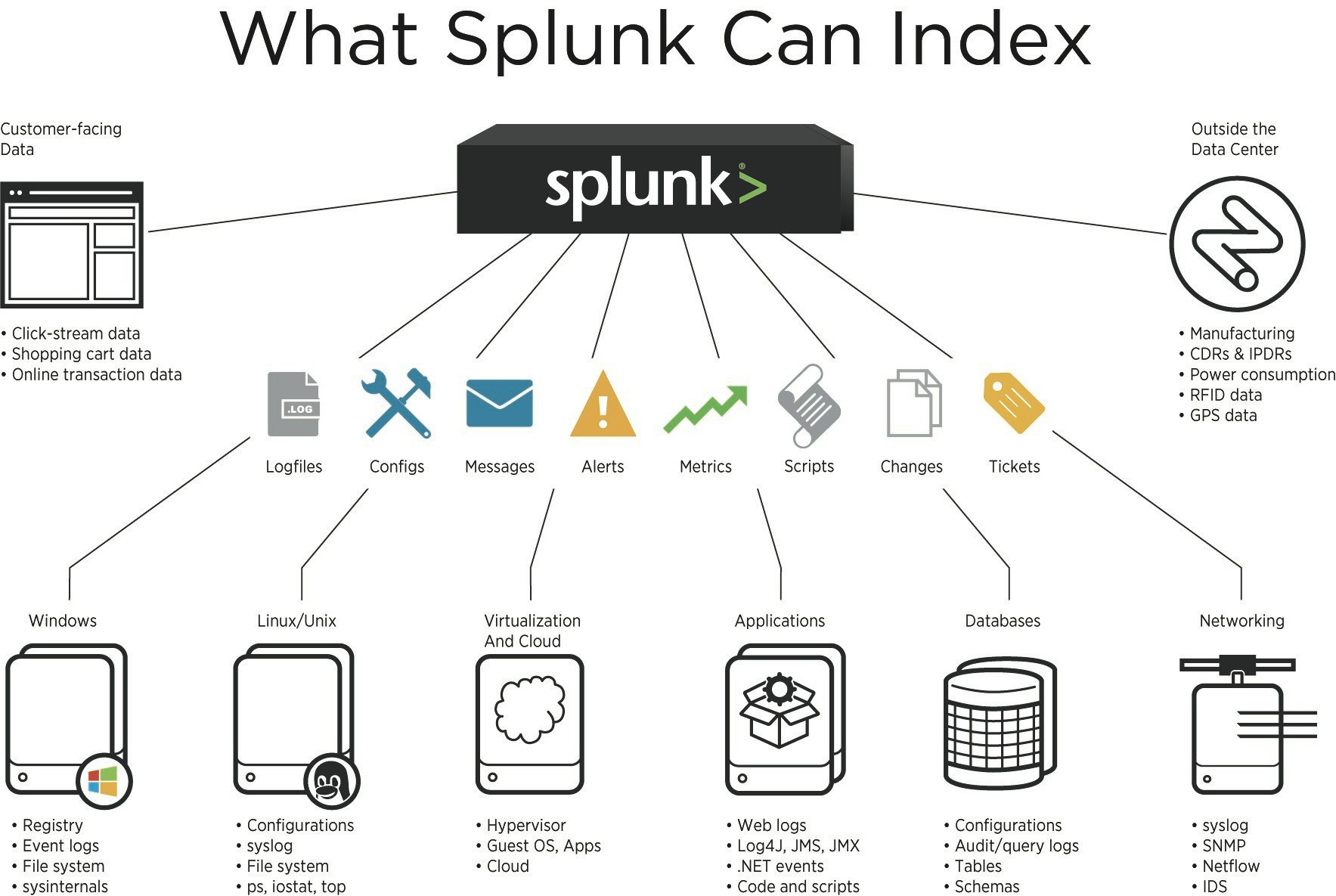

4.Splunk

Splunkのプラットフォームは、拡張性に優れています。

プラットフォームには、クラウド上で利用可能な「Splunk Cloud Platform」とオンプレミス環境でも利用可能な「Splunk Enterprise」の2つのサービスが用意されているため、予算やカスタマイズを柔軟に決めることができます。主に、クラウド移行案件やアプリケーション・システムの最適化案件で利用されています。

ユースケース

実際、どのようにシステムが統合されるのか、一例を出してみてみましょう。

あるA社では、セキュリティ管理の統合にSIEM導入を検討しています。現在のA社では、それぞれのログを個々にシステム管理者が確認し、問題が起きたらそれぞれのシステムから異常が無いか確認作業を始めます。

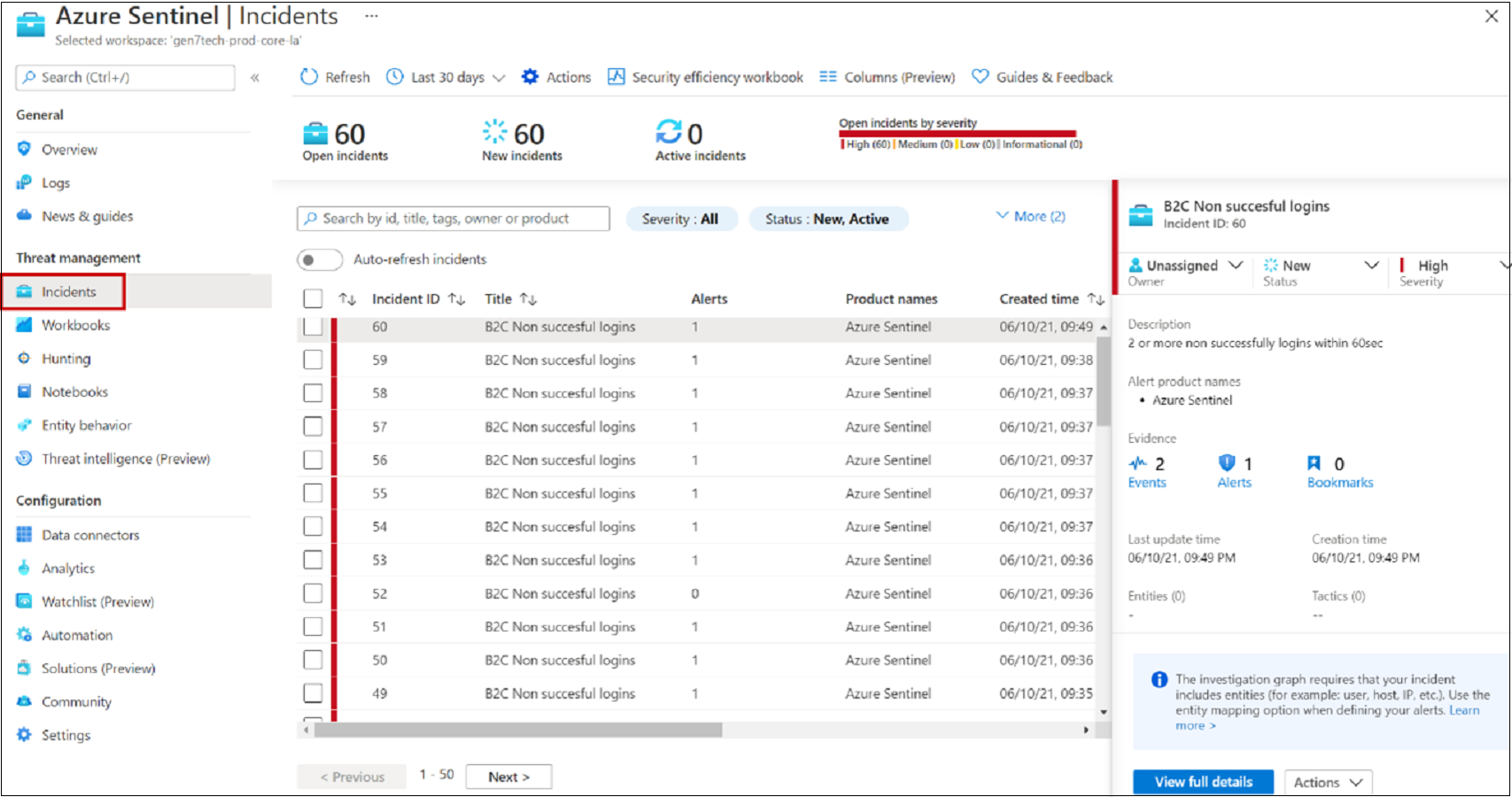

これらの統合・改善に、SIEMが機能することが可能です。今回は、Microsoft Sentinelを利用例に出し、どのように変化するのかを説明します。

まず、これらのログデータは、画面に統合され、一度に確認することが可能です。このダッシュボードにより、データをリアルタイムで取り込めば、組織のオンプレミス環境、Azure環境、他のクラウドにまたがるセキュリティ上の脅威の状況を、リアルタイムでモニターできます。

参考:「Azure Sentinel: SIEM for all?」https://www.kelvinpapp.com/azure-sentinel-siem-for-all/

さまざまなセキュリティログの相関分析を自動で行います。Microsoftがこれまでのセキュリティ分析の経験を基にした機械学習モデルを使い、誤検知をできるだけ減らします。これにより、管理者が確認する必要がある重要な事柄だけを警告します。

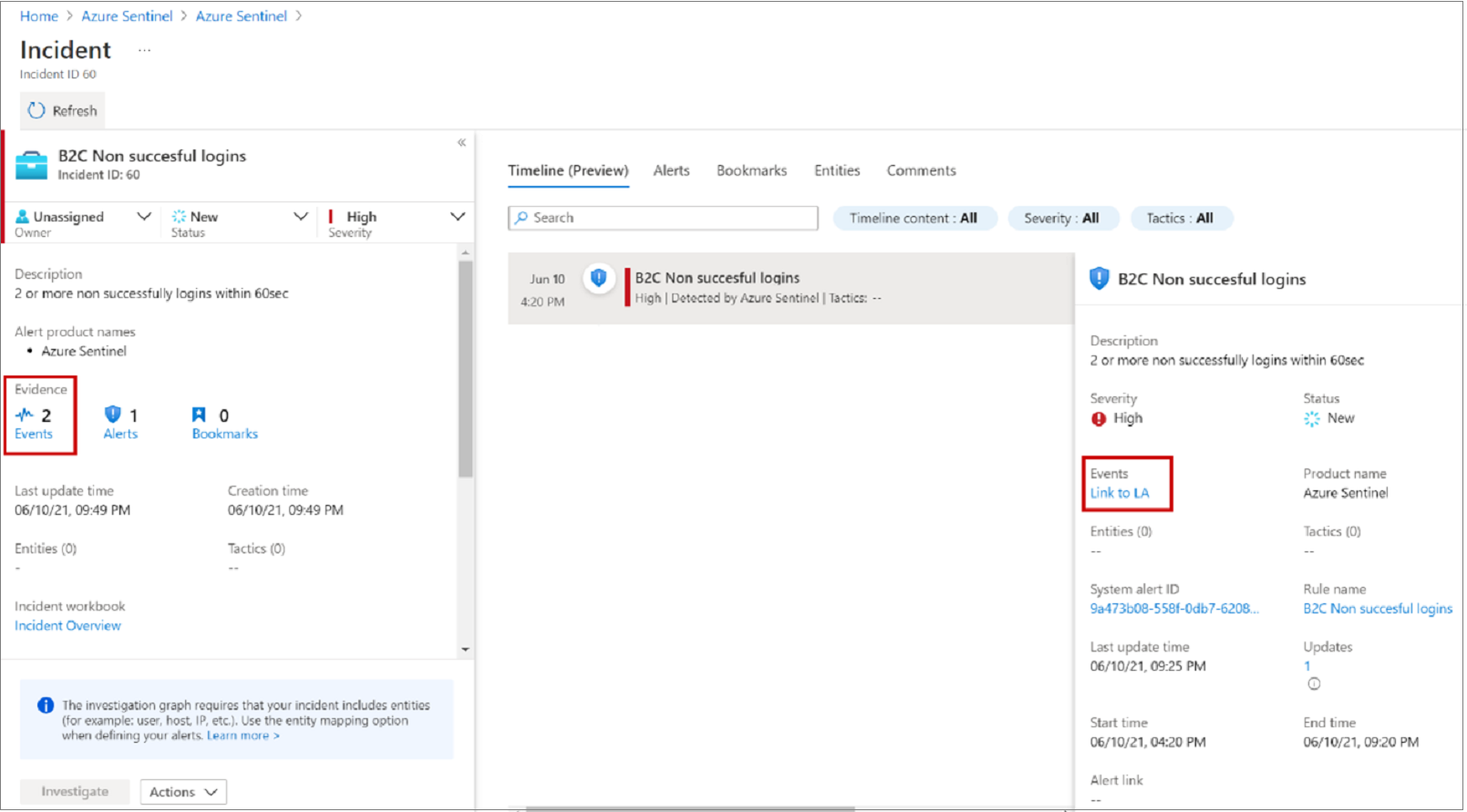

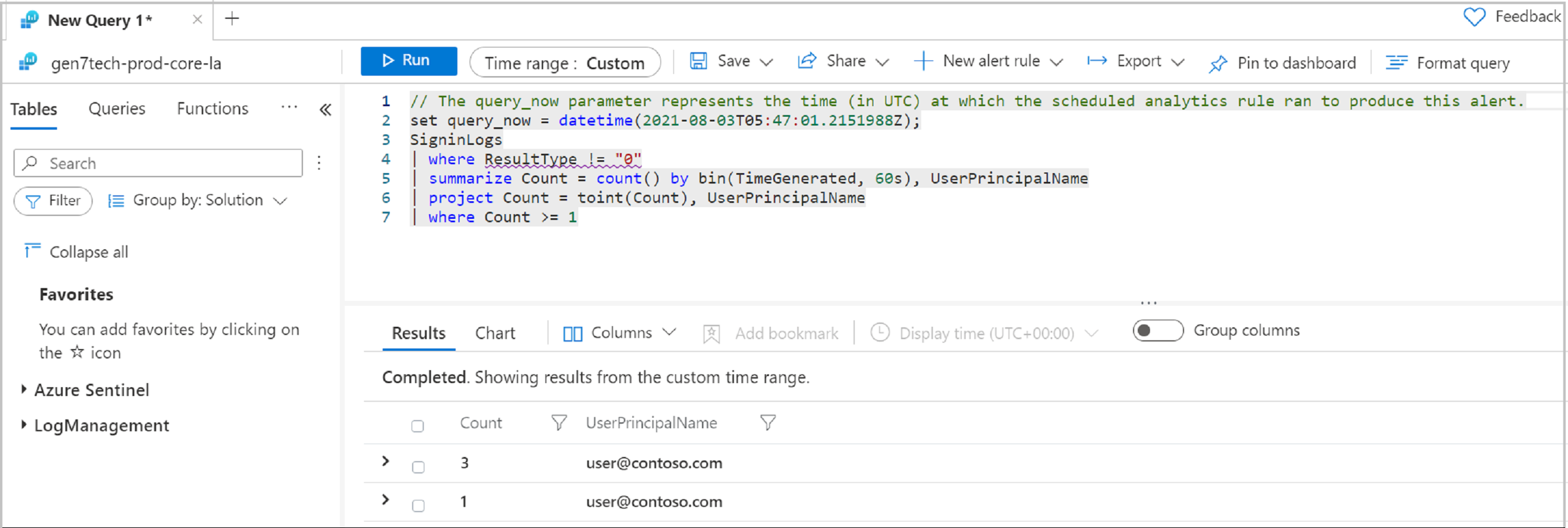

以下の画像では、ユーザーのログインに対する通知ルールを事前に作成し、インシデントの重要度の高さにより表示されています。

インシデントの概要を表すタブを確認します。

こちらで詳細を確認できます。サインインしようとしている ID のUserPrincipalName 値(ユーザー名)を確認することができ、対処に向かうことが可能です。

参考:「チュートリアル: Microsoft Sentinel で Azure Active Directory B2C のデータに関するセキュリティ分析を構成する」https://learn.microsoft.com/ja-jp/azure/active-directory-b2c/configure-security-analytics-sentinel

まとめ

SIEMはセキュリティの観点では、近年必要不可欠な技術であり、セキュリティ管理を効率的かつ高度に行うことができます。