はじめに

皆さん、Route 53使ってますか? 今日は、Route 53 Private(内部DNSとして使う)について考えてみたいと思います。Route 53 Publicは私的には最高で非の打ちどころがないと思っていますが、Route 53 Privateは良く考えて組まないと思わぬ障害ポイントになりそうだなぁと思っています。

Route 53の特徴

まずは、Route 53の特徴を上げてみます。

【好きなところ】

- マネージドサービスなのでbindのパッチ当て地獄から解放される(笑)

- 冗長性の担保は気にしなくていい(それはAWSが内部でやってくれる)

- AWS上で使う分にはネットワークの接続性を考えなくて済む(VPCにバインドすればxx.xx.xx.2でDNS引けるので)

- ALIASが使えて便利(CNAME的に設定するけどクライアントから見るとAエントリを返してくれる)

【嫌いなところ】

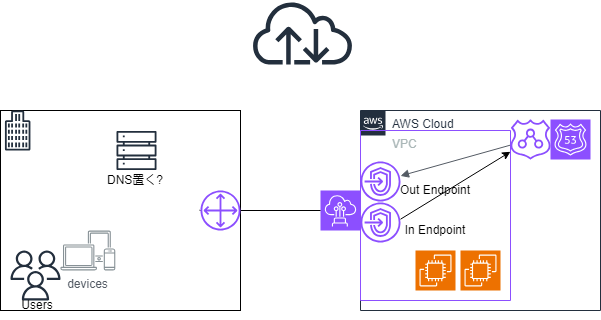

- オンプレから引きたいときはInbound endpointを作る必要がある

- オンプレのDNSを引きたいときはOutBound endpointを作る必要がある

- OutとInで別々にEndpointを作る必要がある

- AXFR(RFC 5936)のゾーン転送に対応していない

- Dynamic Update(RFC 2136)に対応していない

オンプレとのハイブリッド構成で考慮すべきこと

考慮すべきは以下の2点かなと思います。

- オンプレ、AWSでそれぞれ引きたいゾーンは?

- AWS-オンプレ間のネットワークが切れても実現したい機能は?

まずは1.について考えてみましょう。

一言で言ってしまえば、オンプレでもAWSでも同じゾーンを引けるようにしたい。オンプレからAWSのゾーンを引けて、AWSからもオンプレのゾーンが引けることかなぁと思います。

では、2.は?

オンプレに置いてAWSとの接続が失われたとき、接続先サーバがどこにあるかにもよりますが、仮にAWSにあるとすると、DNSが引けてもあまり意味はありません。むしろ、端末からインターネットへ出るためのDNSキャッシュ機能が使えることの方が重要かもしてません。オンプレにサーバが幾らかでもある場合はそちらへのアクセスは必要になると思います。

AWS側はどうでしょう?オンプレとAWS間のネットワークが失われている状況で引けなくてはいけない情報はおそらく、AWS内のゾーン情報だけだと思います。

DNSの配置の検討

【要件】

- オンプレ-AWS間のネットワークが切れてもオンプレのDNS名は引けること

- オンプレ-AWS間のネットワークが切れてもインターネットのDNSは引けること

- オンプレ-AWS間のネットワークが切れてもAWS上のサーバには影響がないこと

- DNSサーバ自体は十分な冗長性が確保されていること

【AWSべスプラ的発想】

- オンプレのゾーンはオンプレのDNSに持たせる

- Route 53からはOutbound Endpointを通じてオンプレのDNSへアクセスしてオンプレのゾーン情報を取得する

- AWSのDNS情報はRoute 53に持たせる

- オンプレからAWSのDNS情報を取得するためにはInbound Endpointを通じてRoute 53のゾーンを取得する

参考) 2023/12/26現在

Route 53 Resolver Endpoint料金

0.125USD ENI ごと / 1 時間

0.40USD 100 万クエリごと - 最初の 10 億クエリ / 月

0.20USD 100 万クエリごと - 10 億クエリ超過/月

クエリー料金は大したことないが、InとOut両方のエンドポイントを作ると180USD/月ほど掛かります。

0.125 * 24 * 30 = 90USD x 2 = 180USD

ADを使う場合の注意点

ADを利用する場合、以下の2通りがあると思いますが、2.を選択するとRoute53はDynamic Update(RFC 2136)に対応していないので、AD参加がうまく行かない等問題がでます。(手動で登録することはできますが)

- クライアントPC(DNS参照) -> ADサーバ(フォワード参照) -> AmazonProvidedDNS:Route53

- クライアントPC(DNS参照) -> AmazonProvidedDNS:Route53(フォワード参照) -> ADサーバ

また、WindowsメインのVPCなら DHCPオプションセットでDHCPの設定を変えてしまった方が楽です。

まとめ

- ネットワーク障害時に影響範囲が最低限になるようにDNS配置を検討する

- Route 53はゾーン転送(AXFR)できないなので、スレーブ構成は取れない

- AD使う時は参照先DNSとしてADサーバに向けておく(方がいい)

以上を注意してもらればハマらなくて済むと思います(^_^)