皆さん、こんにちは!

突然ですが、IoT機器に対するサイバー脅威についてご存じでしょうか。近年、防犯カメラや冷蔵庫などの家電がネットと繋がるようになり、日常生活がより便利になったように言えます。しかしその反面、ネットに繋がるということはサイバー攻撃の標的になるということでもあり、危険に晒されるようになったとも言えます。

では、どのような脅威が存在するのか。いくつか例を挙げると以下のようなものがあります。

【誤ってグローバルに公開されているIoT機器へのアクセス】

家の中のみで使用しているIoT機器が、知らず知らずのうちに世界中のどこからでもアクセス可能になっている場合、攻撃の対象となってしまい、不正にログインされたり脆弱性が悪用される懸念があります。

【初期パスワードを使用し、不正ログイン】

防犯カメラやルータのような管理画面が存在するIoT機器には、管理画面へログインするための初期パスワードが設定されていることがあります。初期パスワードは説明書や製品のホームページで確認できるため、変更されていない場合、攻撃者が不正にログイン可能です。防犯カメラへログインされると、映している映像を見られるため、知らない間に私生活を覗かれることになります。

【IoT機器に存在する脆弱性を悪用し任意の操作を実行】

OSやソフトウェアと同様にIoT機器にも脆弱性が報告されます。種類は様々で例えばトイレであればフタの開閉を自由にできるものからシェルを取得できるものまであります。IoT機器がWi-Fiに接続されていてシェルを取得できた場合、Wi-Fiのネットワーク内を探索可能になり、被害が拡大する恐れがあります。

上記の他にもIoT機器には様々な脅威が潜んでいます。「繋がる」ということは便利ですが、デメリットを十分理解しておくことが必要です。

明星大学公開講座 ~初めてのサイバーセキュリティ演習 ~

実は2024年の9月1日(日)上記で触れたようなIoT機器に対する脅威をテーマとし、明星大学で公開講座を行いました。

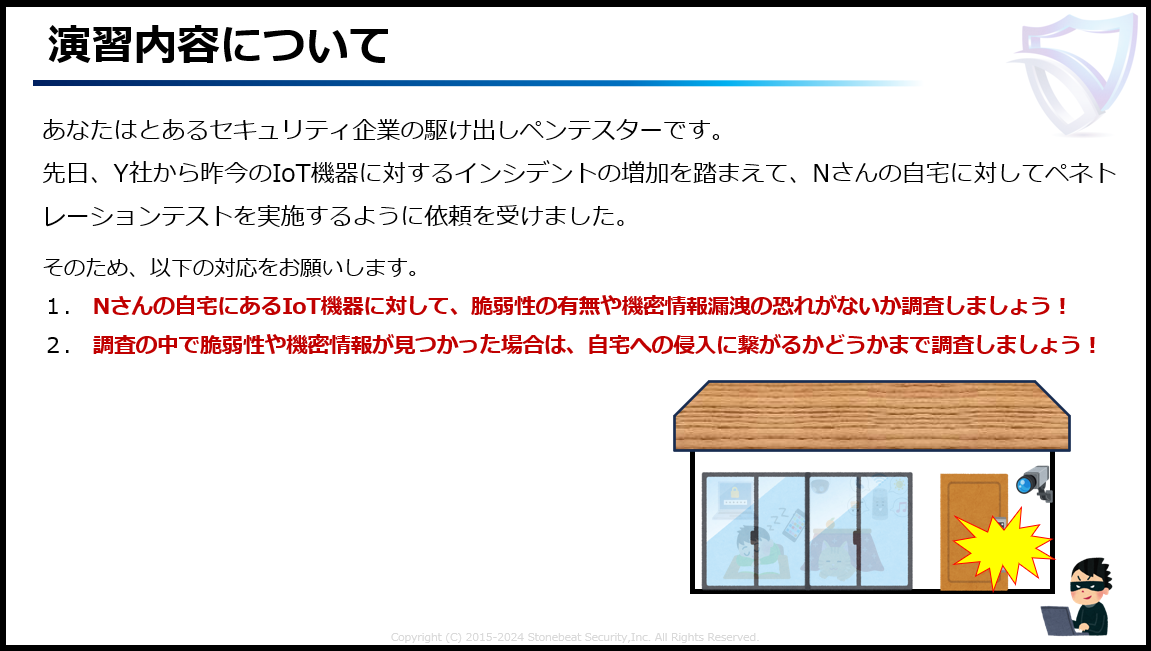

公開講座は講演と演習の2部で分かれており、弊社は演習を担当しました。演習では、以下のようなシナリオを設定しました。

参加者にはペンテスターになったと想定してもらい、Nさん(永島さん)の自宅へテストを行ってもらいます。

自宅にあるIoT機器に対して調査を行い、自宅の侵入に成功すると完全攻略達成です。

ハンズオン形式を採用することで、より深く攻撃するイメージを掴んでいただくため、演習では家を模した実機を用意しました。

実機にはスマートロックやアレクサ、SwitchBotなどのIoT機器が設置されています。(奥には何やらパスワードらしき張り紙が・・?)

演習時には家の周りに集まってもらい、中にある機器を調査してもらったりとオフラインならではの盛り上がりを見ることが出来ました。

演習の全体像

ここから演習の全体像を軽く説明します。演習は以下のように進んでいきました。

ーーー

★ ステップ01 : 使用されているネットワークカメラを調査しよう

★ ステップ02 : ネットワークカメラの初期パスワードを調査し、カメラへ接続しよう

★ ステップ03 : カメラの映像からWi-Fiのパスワードを発見し、Wi-Fiへ接続しよう

★ ステップ04 : Wi-Fiのネットワーク内を調査し、稼働ホストとサービスを列挙しよう

★ ステップ05 : 脆弱な認証情報を使用してプリンターへアクセスしよう

★ ステップ06 : プリンターのスキャン履歴からスマートロックの情報を取得しよう

★ ステップ07 : 共有を列挙し、SSHの認証情報を取得しよう

★ ステップ08 : SSH接続後、ホストとペアリングされている端末を調査しよう

★ ステップ09 : 脆弱性を悪用し、スマートロックの暗証番号を取得しよう

★ ステップ10 : 暗証番号を使用して、Nさんの自宅へ侵入しよう

ーーー

合計10個のステップで侵入まで辿り着くことが出来ます。全てのステップには触れませんが、いくつか特に面白いステップに触れていこうと思います。

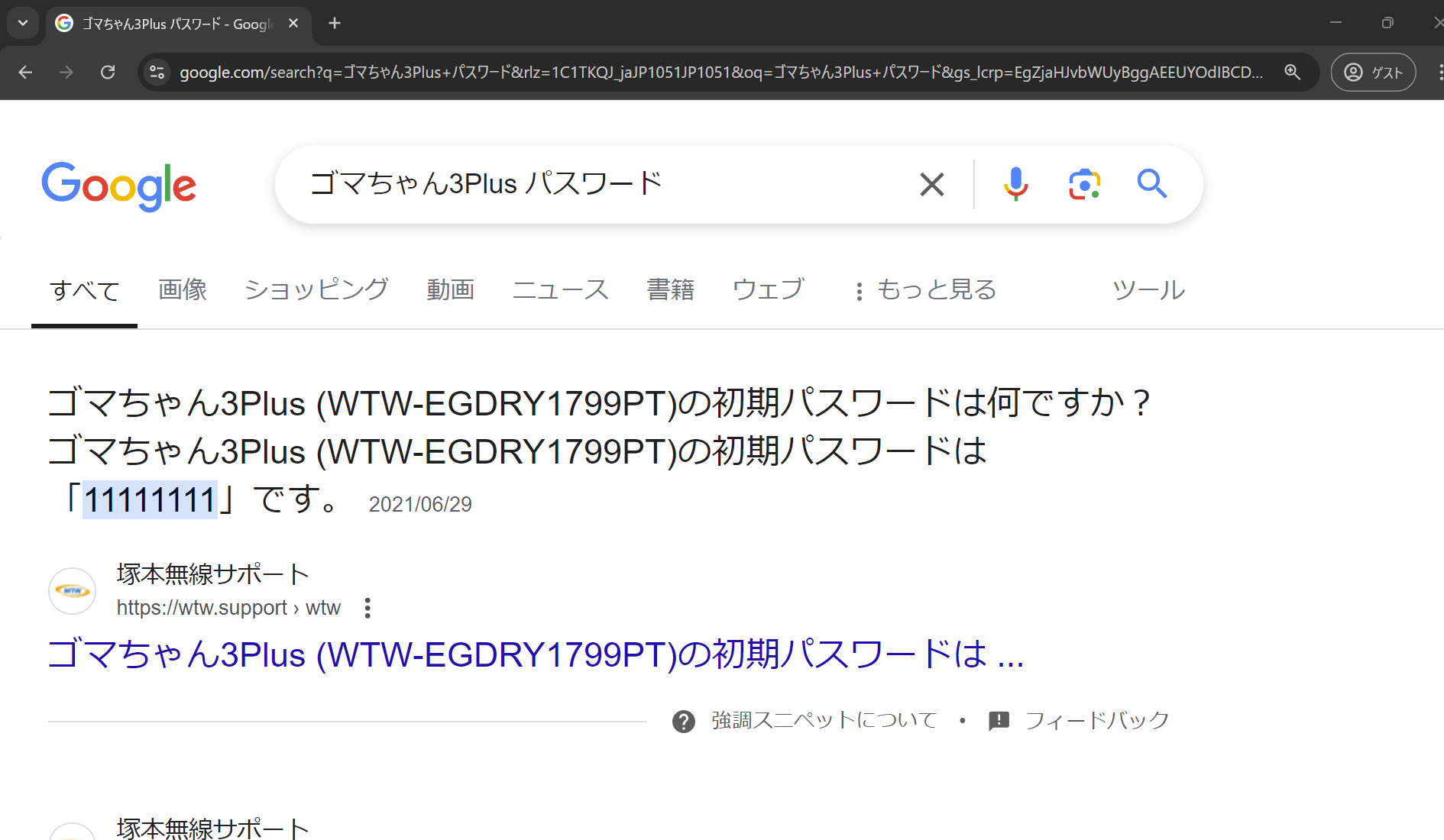

まずはステップ01~03です。このステップでは、家への侵入の足掛かりとして中で使用されているカメラを見つけるところからスタートします。公開講座では以下のカメラを使用しました。

皆さんは、このカメラが何という製品かわかりますか?ロゴや形をヒントに、画像検索などを駆使して品番を特定しようというのがステップ01になります。

似たような製品が多いので、少し難しいですかね?正解は「ゴマちゃん3Plus(WTW-EGDRY1799PT)」です!

品番が分かったので、カメラへ接続するためにデフォルトパスワードを調査するというのがステップ02になります。Googleで「ゴマちゃん3Plus パスワード」と調べてみましょう。

初期パスワードとして「11111111」が使用されています!実際にこのパスワードを入力してもらうと接続に成功します。

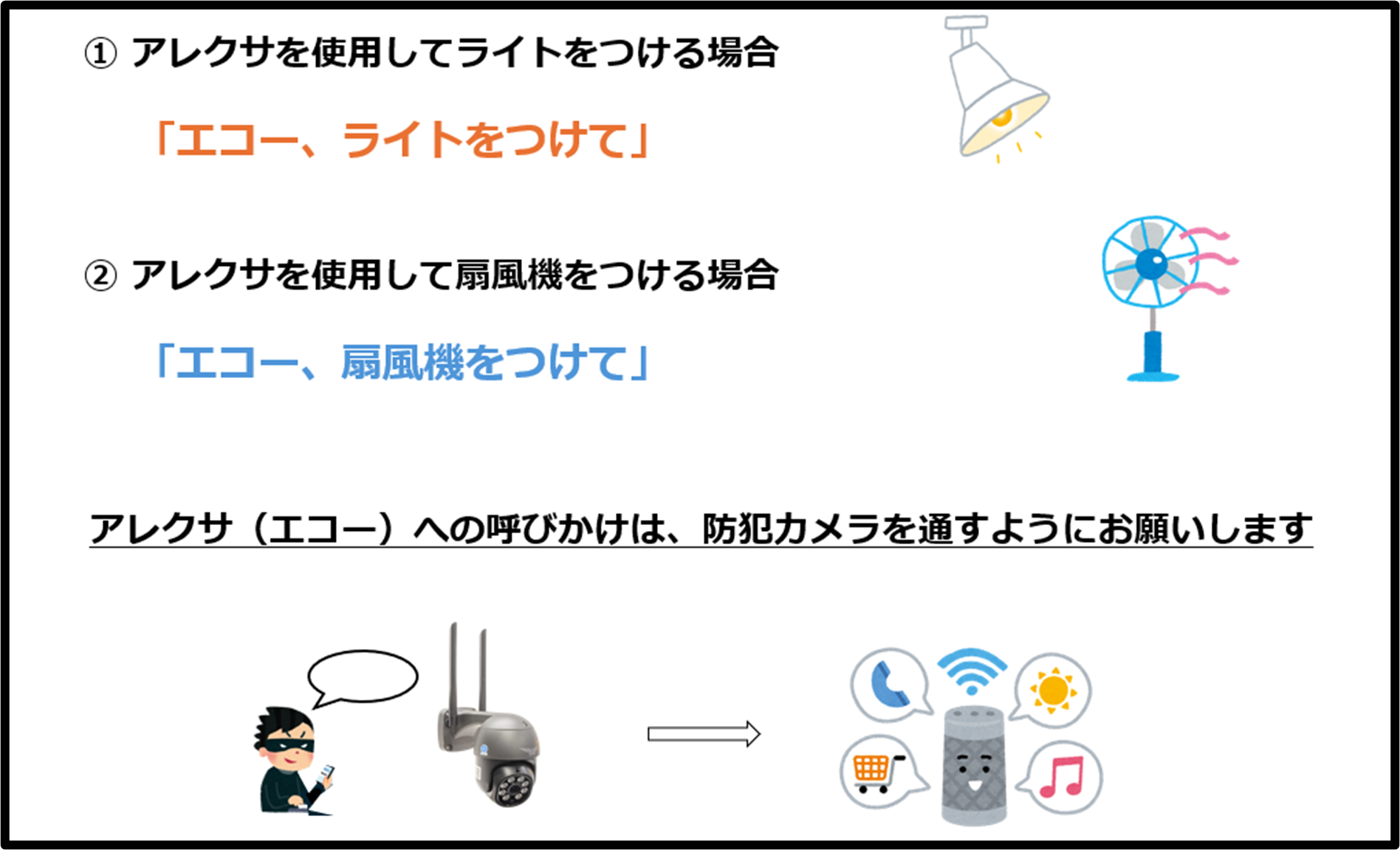

接続に成功するとカメラを操作して家の中を見たり、マイク機能を使用してアレクサ(エコー)に声をかけることが出来るようになります。

扇風機を付けると、Tシャツが揺れ、その後ろにあるWi-Fiパスワードが見えるのですが、見えそうで見えなかったりと会場も盛り上がっていました。

なんとかパスワードが見えると、ステップ03クリアです!

さらにステップ08~09についても触れてみようと思います。

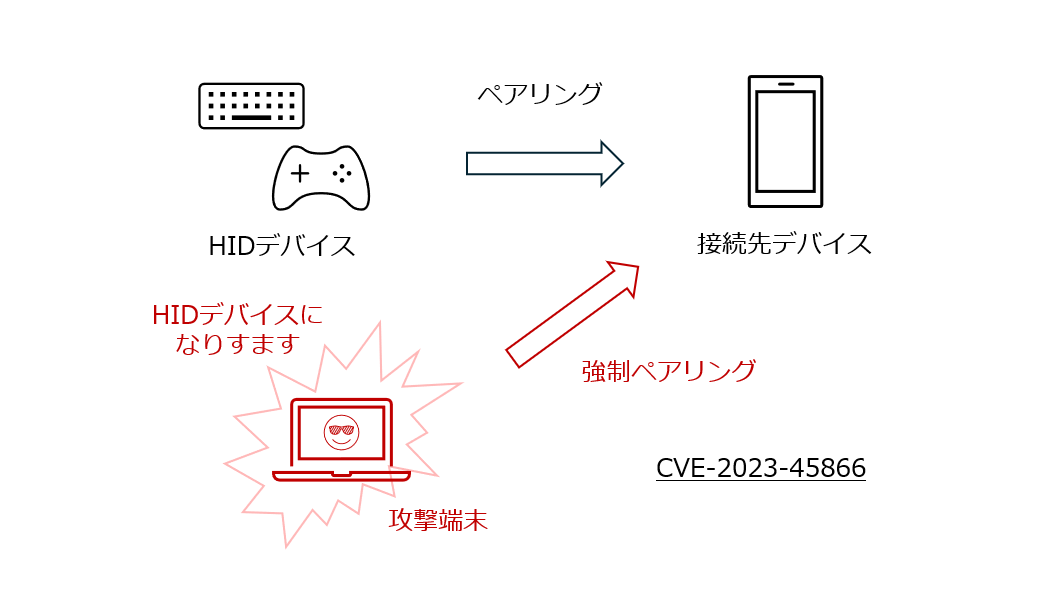

このステップは脆弱性を悪用するフェーズです。今回悪用した脆弱性は「CVE-2023-45866」です。

簡単に説明すると「CVE-2023-45866」は、認証されていないHIDデバイス(マウスやキーボード、ゲームコントローラー等)が暗号化された接続を強制的に確立(強制ペアリング)できてしまう脆弱性です。

接続を確立できてしまうことにより、HIDデバイスはスマートフォンなどの接続先デバイスにキーコマンドを挿入できます。キーコマンドが挿入できるということは、電話をかけさせたり、アプリをダウンロードさせることが可能になるということです。

実際に脆弱性を悪用する場合は、攻撃者の端末(攻撃端末)がHIDデバイスになりすまし、接続先デバイスと強制ペアリングを行います。(下図参照)

演習では、ペアリングされている接続先のデバイス(スマートフォン)へスマートロックの暗証番号を取得するためのキーコマンドを挿入します。「CVE-2023-45866」は本来、強制的にペアリングを行うものではありますが、リアリティを出すためペアリング済みの携帯をターゲットにしました。

何も知らない状態からだと中々難しいかもしれないので、参加者には事前学習資料を公開講座の1ヶ月前頃に配布し、演習を円滑に進めるための知識を身に付けていただきました。

事前学習資料も活用し、暗証番号を取得することができれば、ステップ09は達成です。

脅威から身を守るには

多くの参加者が侵入まで成功させ、演習は無事終了しました。実機があったことで楽しく脅威について知ってもらえましたが、大事なのは脅威に対してどう対策していくのかです。

いくつか考えうる対策についてまとめていきます。

【初期パスワードは必ず変更すること】

防犯カメラへの接続時も初期パスワードを使用して接続を行いましたが、初期パスワードはインターネットですぐに調べることができます。変更されていない場合、攻撃者から不正ログインされるため、確実に変更するようにしてください。

【脆弱な認証情報を使用しない】

初期パスワードを変更しても、推測されやすいものや単純で脆弱な認証情報を使用しているとブルートフォース攻撃によって認証情報が特定されてしまいます。しっかりと強固なパスワードを使用するようにしてください。

【重要な情報の隔離】

企業の場合もそうですが、内部というのはセキュリティが甘くなりがちです。履歴や誰でもアクセスできる共有フォルダに認証情報が残っているケースも少なくありません。今回の演習のように壁に認証情報が書かれた紙が置いてあるなんてことも・・。内部だからと安心せず、重要な情報はきちんと隔離し、アクセス制御をかけるようにしましょう。

【バージョンを確実にアップデートしておくこと】

脆弱性はバージョンに起因するものが多いです。CVE-2023-45866もバージョン起因です。こういった脆弱性はアップデートを行うことで対策できるものがほとんどなので、バージョン管理は確実に行うようにしましょう。

【Bluetoothを使用しない場合はオフにしておく】

使用するたびにオンオフを繰り返すのは大変なので、こちらの対策はあまり現実味がないものかもしれませんが、攻撃に対してはかなり有効です。よく使われる機能はよく狙われる機能ということを認識しておきましょう。

いくつか対策を上げましたが、細かい脅威に目を向けると他にも対策は出てくると思います。全てを完璧にすることは難しいと思いますが、大事なのは攻撃される可能性があると知り、最低限の対策を行うことです。

対策を講じることで、IoT機器を怖いものではなく、身近で便利なものとして使用していきましょう!

弊社としても注意喚起を続けていこうと思います。

最後まで閲覧していただき、ありがとうございました!

弊社について

弊社「ストーンビートセキュリティ株式会社」は情報セキュリティの専門企業(技術者集団)です!ペネトレーションテストや脆弱性診断、フォレンジックから緊急対応支援などのサービスを展開しています。

情報セキュリティの専門企業である「ストーンビートセキュリティ株式会社」は、安心して利用できる情報社会を実現するため、情報セキュリティ人材の育成や対策支援サービスなど、人や組織に根ざした幅広いセキュリティ対策を提供しています。

弊社ホームページ : https://www.stonebeat.co.jp/